Usecases

A bizalmas számítástechnikai technológiák használatával megkeményítheti a virtualizált környezetet a gazdagéptől, a hipervizortól, a gazdagép rendszergazdájától és akár a saját virtuálisgép-rendszergazdájától is. A fenyegetésmodelltől függően különböző technológiákat kínálunk, amelyek lehetővé teszik a következő lehetőségeket:

Jogosulatlan hozzáférés megakadályozása: Bizalmas adatok futtatása a felhőben. Bízzon abban, hogy az Azure a lehető legjobb adatvédelmet nyújtja, és nem változtat a ma elvégzett adatokon.

Jogszabályi megfelelőség: Migrálás a felhőbe, és az adatok teljes körű felügyelete a személyes adatok védelmére és a szervezeti IP-cím védelmére vonatkozó kormányzati előírásoknak való megfelelés érdekében.

Biztonságos és nem megbízható együttműködés biztosítása: A széles körű adatelemzés és a mélyebb elemzések érdekében az egész iparágra kiterjedő, munkahelyi szintű problémák megoldása az adatok szervezetek, sőt versenytársak közötti fésülésével.

Elkülönítési feldolgozás: Új termékhullámot kínál, amely vak feldolgozással megszünteti a magánadatokkal kapcsolatos felelősséget. A szolgáltató még a felhasználói adatokat sem tudja lekérni.

Forgatókönyvek

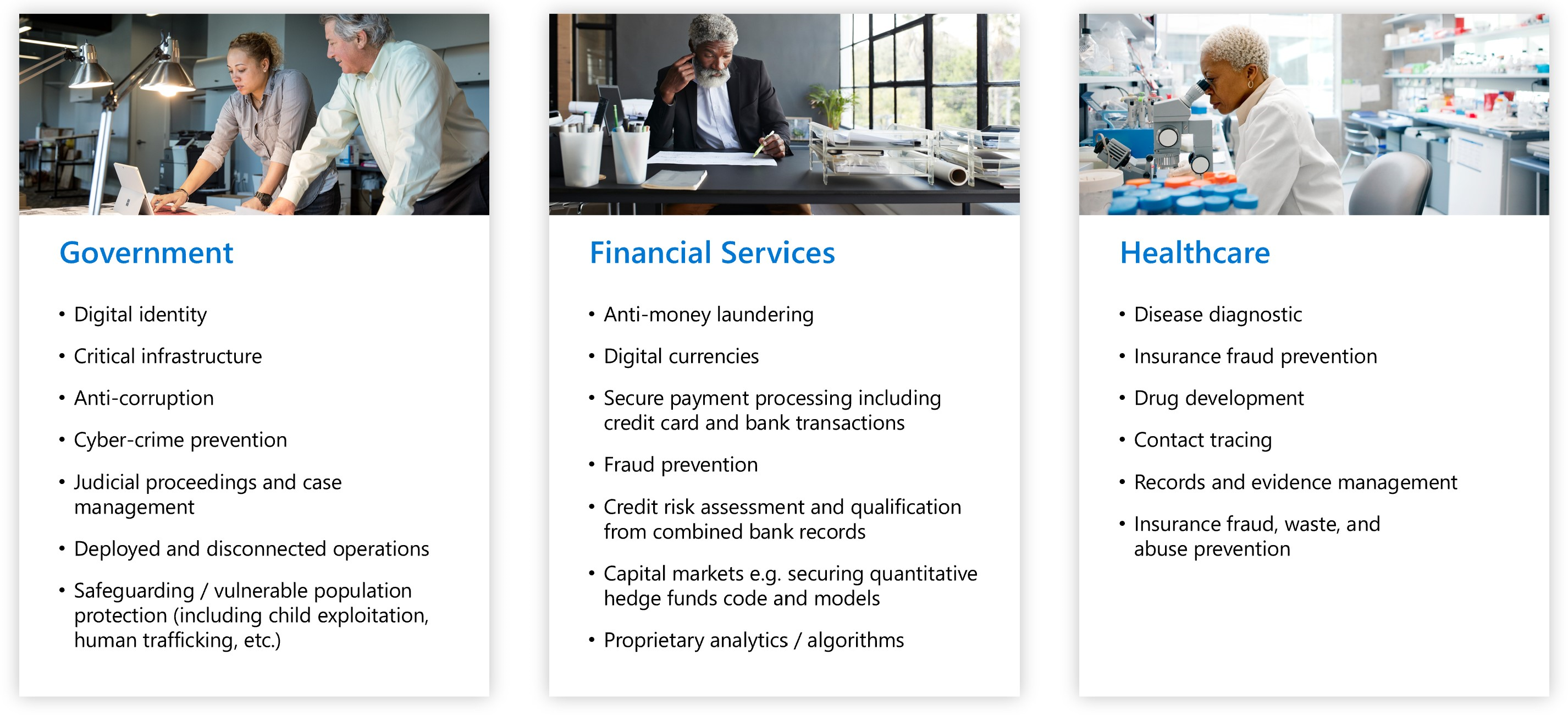

A bizalmas számítástechnika különböző forgatókönyvekre alkalmazható a szabályozott iparágakban, például a kormányzati, pénzügyi szolgáltatásokban és egészségügyi intézményekben lévő adatok védelmére. A bizalmas adatokhoz való hozzáférés megakadályozása például segít megvédeni a polgárok digitális identitását minden érintett féltől, beleértve az azt tároló felhőszolgáltatót is. Ugyanezek a bizalmas adatok tartalmazhatnak olyan biometrikus adatokat, amelyeket a gyermek kizsákmányolásáról ismert képek felderítésére és eltávolítására, az emberkereskedelem megelőzésére és a digitális kriminalisztikai vizsgálatok elősegítésére használnak.

Ez a cikk áttekintést nyújt számos gyakori forgatókönyvről. A cikkben szereplő javaslatok kiindulópontként szolgálnak, amikor bizalmas számítástechnikai szolgáltatások és keretrendszerek használatával fejleszti az alkalmazást.

A cikk elolvasása után a következő kérdésekre válaszolhat:

- Milyen forgatókönyvek vannak az Azure bizalmas számítástechnika esetében?

- Milyen előnyökkel jár az Azure bizalmas számítástechnika használata több féltől származó forgatókönyvekhez, továbbfejlesztett ügyféladatok védelméhez és blokklánchálózatokhoz?

Több féltől származó számítások biztonságossá tétele

Az üzleti tranzakciókhoz és a projekt együttműködéséhez több fél között kell megosztani az információkat. A megosztott adatok gyakran bizalmasak. Az adatok lehetnek személyes adatok, pénzügyi nyilvántartások, orvosi nyilvántartások, magánemberek adatai stb. A nyilvános és magánszervezetek megkövetelik, hogy adataik védve legyenek a jogosulatlan hozzáféréstől. Néha ezek a szervezetek még a számítástechnika-üzemeltetőktől vagy mérnököktől, biztonsági tervezőktől, üzleti tanácsadóktól és adattudósoktól is meg szeretnék védeni az adatokat.

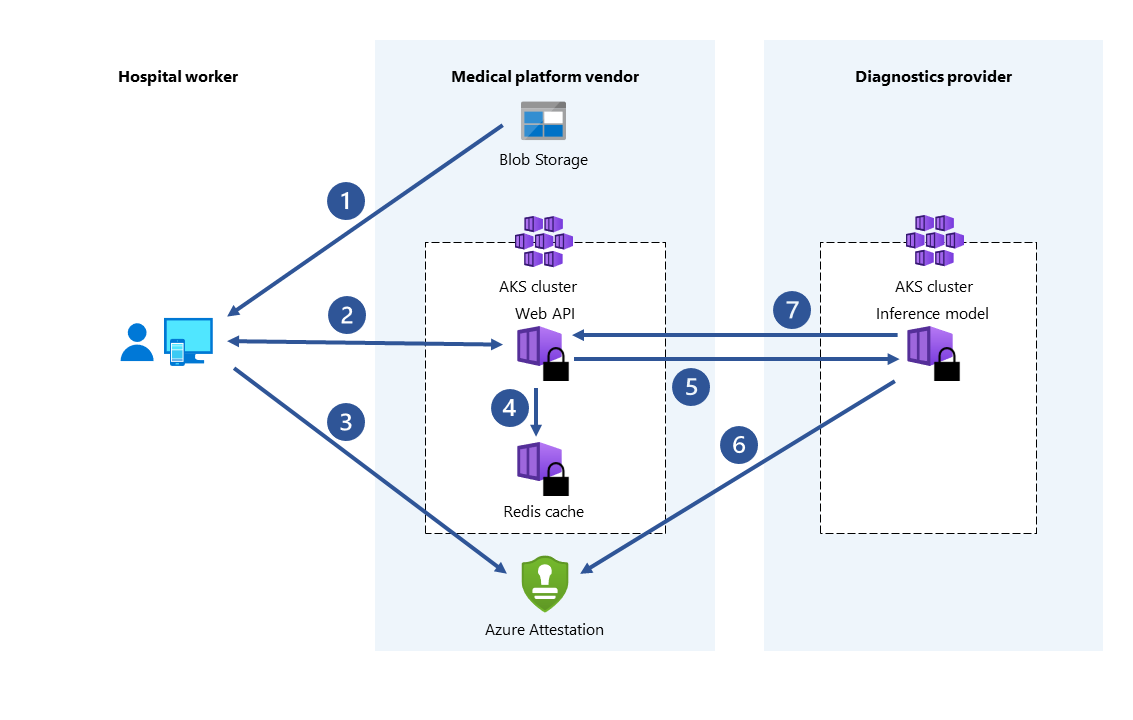

A gépi tanulás egészségügyi szolgáltatásokhoz való használata például jelentősen megnőtt, mivel hozzáférést kaptunk az orvosi eszközök által rögzített nagyobb adathalmazokhoz és képekhez. A betegségdiagnosztikában és a gyógyszerfejlesztésben több adatforrás is hasznos lehet. A kórházak és az egészségügyi intézmények együttműködhetnek úgy, hogy megosztják betegeik orvosi adatait egy központosított, megbízható végrehajtási környezettel (T Enterprise kiadás). A T Enterprise kiadás rendszerben futó gépi tanulási szolgáltatások összesítik és elemzik az adatokat. Ez az összesített adatelemzés nagyobb előrejelzési pontosságot biztosíthat a konszolidált adathalmazokra vonatkozó betanítási modelleknek köszönhetően. A bizalmas számítástechnika segítségével a kórházak minimálisra csökkenthetik a betegek magánéletének veszélyeztetésének kockázatát.

Az Azure bizalmas számítástechnika lehetővé teszi több forrásból származó adatok feldolgozását anélkül, hogy a bemeneti adatokat más felek számára közzétenék. Az ilyen típusú biztonságos számítás olyan forgatókönyveket tesz lehetővé, mint a pénzmosás elleni küzdelem, a csalások felderítése és az egészségügyi adatok biztonságos elemzése.

Több forrás is feltöltheti az adatait egy enklávéba egy virtuális gépen. Az egyik fél arra utasítja az enklávét, hogy végezzen számítást vagy feldolgozást az adatokon. Az enklávéba feltöltött másik fél adatait egyetlen fél sem látja (még az elemzést végrehajtó sem).

A több féltől származó biztonságos számítástechnikában a titkosított adatok az enklávéba kerülnek. Az enklávé kulcs használatával fejti vissza az adatokat, elemzést végez, eredményt kap, és egy titkosított eredményt küld vissza, amelyet egy fél visszafejthet a kijelölt kulccsal.

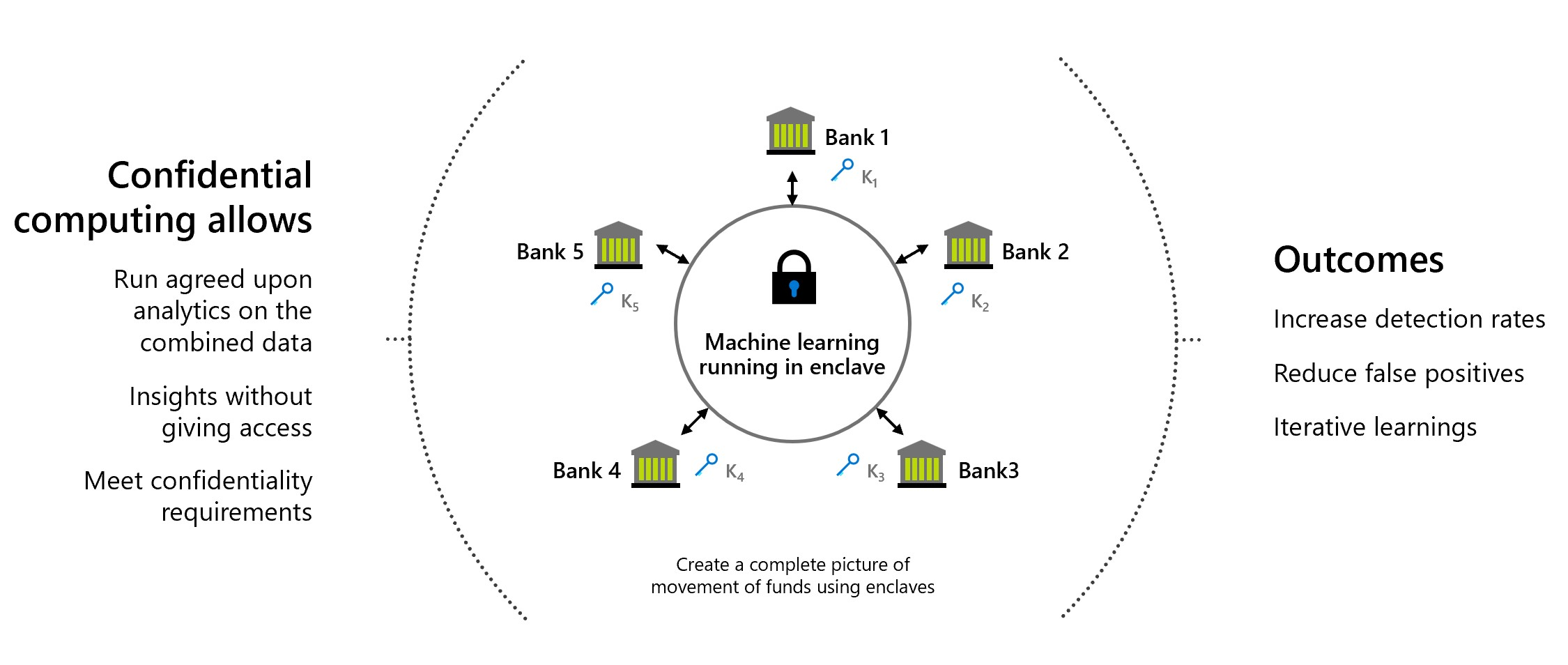

Pénzmosás elleni küzdelem

Ebben a biztonságos, több féltől származó számítási példában több bank oszt meg adatokat egymással anélkül, hogy az ügyfeleik személyes adatait felfedik. A bankok egyeztetett elemzéseket futtatnak az egyesített bizalmas adatkészleten. Az összesített adathalmaz elemzése képes észlelni a pénz egy felhasználó általi mozgását több bank között anélkül, hogy a bankok hozzáférnek egymás adataihoz.

A bizalmas számítástechnika révén ezek a pénzintézetek növelhetik a csalások észlelésének arányát, kezelhetik a pénzmosási forgatókönyveket, csökkenthetik a hamis pozitívumokat, és folytathatják a nagyobb adatkészletekből való tanulást.

Gyógyszerfejlesztés az egészségügyben

A partnerként működő egészségügyi létesítmények privát egészségügyi adatkészletekkel segítik az ML-modellek betanításat. Minden létesítmény csak a saját adatkészletét látja. Más létesítmény vagy akár a felhőszolgáltató sem látja az adatokat vagy a betanítási modellt. Minden létesítmény számára előnyös a betanított modell használata. A modell több adattal való létrehozásával a modell pontosabb lett. Minden olyan létesítmény, amely hozzájárult a modell betanításához, használhatja, és hasznos eredményeket kaphat.

Adatvédelem IoT- és intelligensépítő megoldásokkal

Számos országban/régióban szigorú adatvédelmi törvények vonatkoznak az emberek jelenlétére és az épületeken belüli mozgásokra vonatkozó adatok gyűjtésére és felhasználására. Ezek közé tartozhatnak azok az adatok, amelyek a CCTV-ből vagy a biztonsági jelvények vizsgálatából közvetlenül azonosíthatók. Vagy közvetetten azonosítható, ha az érzékelőadatok különböző készletei személyes azonosításra alkalmasnak tekinthetők csoportosítva.

Az adatvédelemnek kiegyensúlyozottnak kell lennie a költségekkel és a környezeti igényekkel, ahol a szervezetek szívesen megértik a kihasználtságot/mozgást annak érdekében, hogy a leghatékonyabb energiafelhasználást biztosíthassák az épületek fűtéséhez és megvilágításához.

Annak meghatározásához, hogy a vállalati ingatlanok mely területei vannak az egyes részlegek személyzete alatt vagy túlterjeszkedve, általában bizonyos, személyazonosításra alkalmas adatokat kell feldolgozni a kevésbé egyedi adatok, például a hőmérséklet- és fényérzékelők mellett.

Ebben a használati esetben az elsődleges cél az, hogy a kihasználtsági adatok és a hőmérséklet-érzékelők elemzését a CCTV mozgáskövetési érzékelőkkel és jelvény-pöccintéssel lehessen feldolgozni a használat megértéséhez anélkül, hogy bárki számára felfedné a nyers összesített adatokat.

A bizalmas számítás itt úgy használható, hogy az elemzési alkalmazást (ebben a példában a bizalmas tárolópéldányokon) egy megbízható végrehajtási környezetben helyezi el, ahol a használatban lévő adatok titkosítással vannak védve.

A különböző típusú érzékelő- és adatcsatornák összesített adatkészleteit egy Azure SQL Always Encrypted és Enclaves adatbázis kezeli, amely a memóriában történő titkosítással védi a használatban lévő lekérdezéseket. Ez megakadályozza, hogy a kiszolgáló rendszergazdája hozzáférhessen az összesített adatkészlethez a lekérdezés és elemzés során.

Jogi vagy joghatósági követelmények

Általánosan alkalmazható az FSI-re és az egészségügyi ellátásra, ha vannak olyan jogi vagy szabályozási követelmények, amelyek korlátozzák bizonyos számítási feladatok feldolgozását és inaktív állapotban történő tárolását.

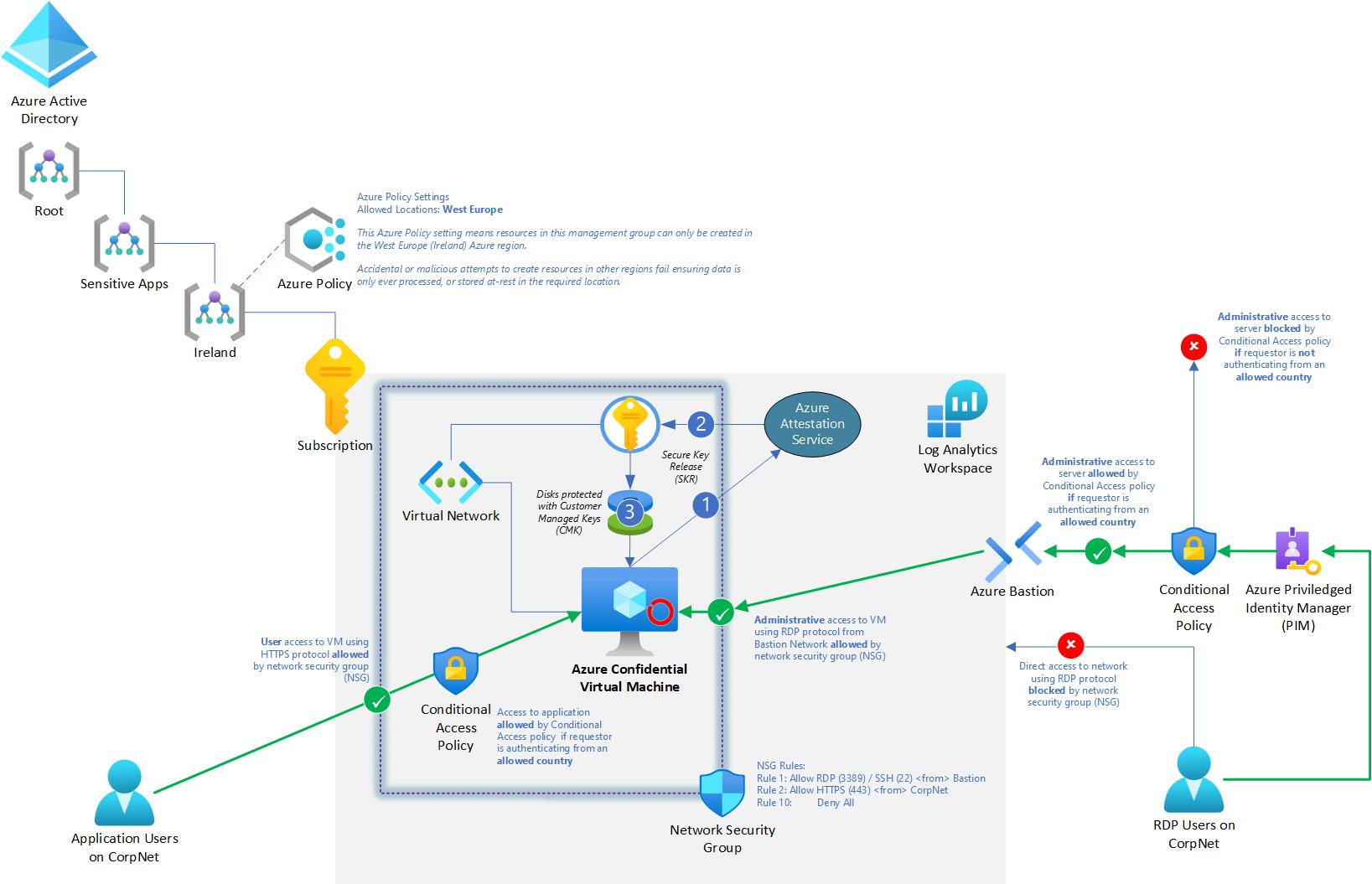

Ebben a használati esetben az Azure Confidential Compute-technológiák és az Azure Policy, a hálózati biztonsági csoportok (NSG-k) és a Microsoft Entra Feltételes Hozzáférés együttes használatával biztosítjuk, hogy a meglévő alkalmazások "átemelése" során a következő védelmi célok teljesüljenek:

- Az alkalmazás védett a felhőszolgáltatótól, miközben használatban van a Confidential Compute használatával

- Az alkalmazáserőforrások csak nyugat-európai Azure-régióban helyezhetők üzembe

- A modern hitelesítési protokollokkal hitelesítő alkalmazás felhasználói leképezhetők arra a szuverén régióra, ahonnan csatlakoznak, és megtagadhatják a hozzáférést, kivéve, ha engedélyezett régióban vannak.

- A rendszergazdai protokollokkal (RDP, SSH stb.) való hozzáférés csak a Privileged Identity Management (PIM) szolgáltatással integrált Azure Bastion szolgáltatásból érhető el. A PIM-szabályzat feltételes hozzáférési szabályzatot igényel, amely ellenőrzi, hogy a rendszergazda melyik szuverén régióból fér hozzá.

- Minden szolgáltatásnapló-művelet az Azure Monitorban.

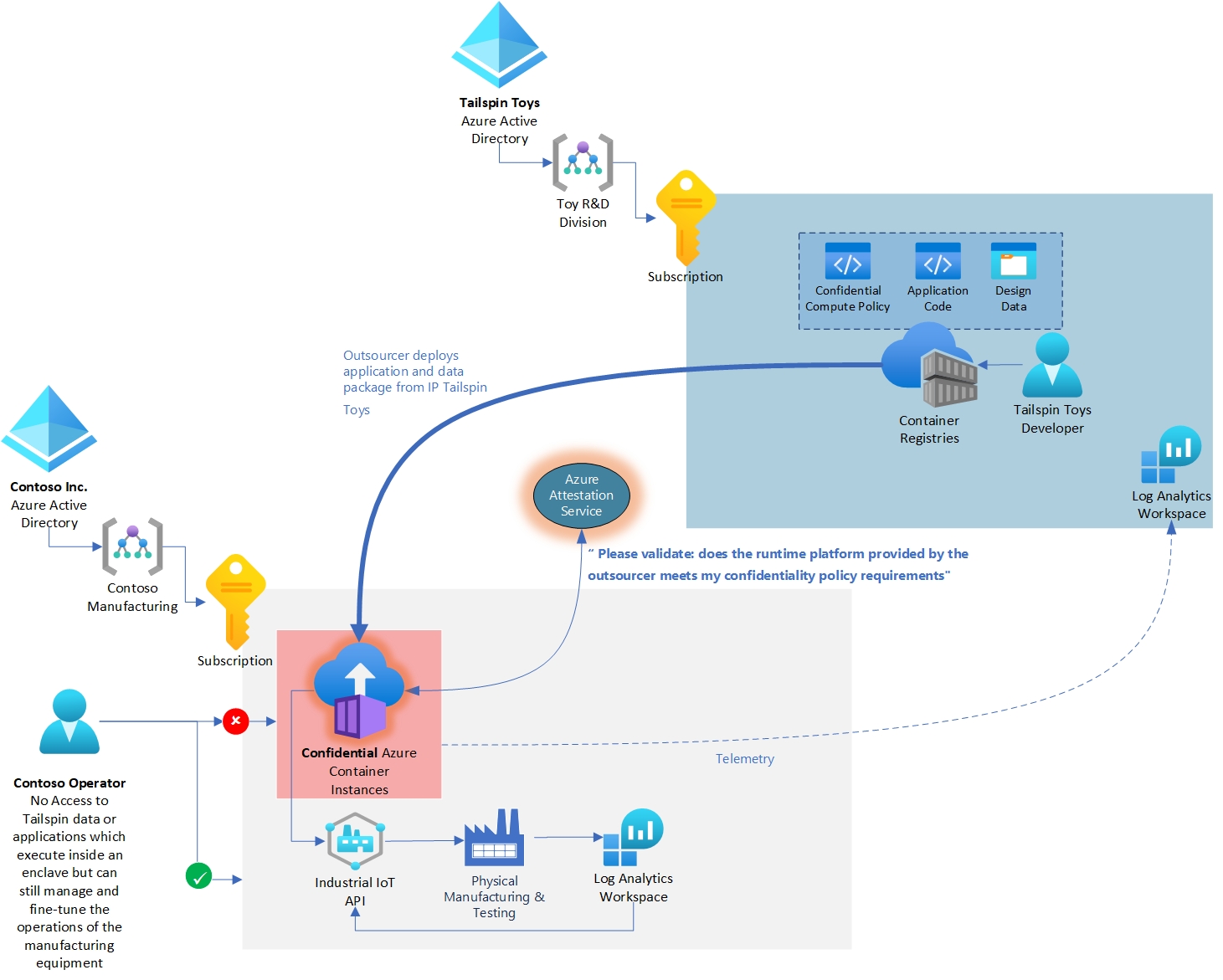

Gyártás – IP-védelem

A gyártási szervezetek a gyártási folyamataik és technológiáik köré védik az IP-címet, a gyártást gyakran kiszervezik olyan harmadik feleknek, akik a fizikai gyártási folyamatokkal foglalkoznak, amelyek "ellenséges" környezetnek tekinthetők, ahol aktív fenyegetések fenyegetik a IP ellopására.

Ebben a példában a Tailspin Toys egy új játéksort fejleszt, a játékaik egyedi méretei és innovatív kialakításai vállalat által védettek, és biztonságban szeretnék tartani őket, miközben rugalmasak, hogy melyik vállalatnál választják a prototípusaik fizikai előállítását.

A Contoso, egy kiváló minőségű 3D nyomtatási és tesztelési vállalat biztosítja azokat a rendszereket, amelyek nagy méretekben nyomtatják ki a prototípusokat, és biztonsági jóváhagyáshoz szükséges biztonsági teszteken futtatják őket.

A Contoso üzembe helyezi az ügyfél által felügyelt tárolóalapú alkalmazásokat és adatokat a Contoso-bérlőn belül, amely a 3D nyomtatógépet egy IoT-típusú API-val használja.

A Contoso a fizikai gyártórendszerek telemetriáját használja a számlázási, ütemezési és anyagrendelési rendszerek meghajtására, míg a Tailspin Toys az alkalmazáscsomag telemetriáját használja annak meghatározására, hogy a játékok hogyan állíthatók elő és mekkora a hibaarányuk.

A Contoso operátorai a megadott tárolólemezképek használatával betölthetik a Tailspin Toys alkalmazáscsomagot a Contoso-bérlőbe az interneten keresztül.

A Tailspin Toys konfigurációs szabályzata a Bizalmas számítással kompatibilis hardveren történő üzembe helyezést teszi lehetővé, így a Tailspin-alkalmazáskiszolgálók és -adatbázisok védettek, miközben a Contoso rendszergazdái használják őket, annak ellenére, hogy a Contoso-bérlőn futnak.

Ha például a Contoso egy gazember rendszergazdája megpróbálja áthelyezni a Tailspin Toys által biztosított tárolókat az általános x86-os számítási hardverre, amely nem képes megbízható végrehajtási környezetet biztosítani, az a bizalmas IP-cím potenciális kitettségét jelentheti.

Ebben az esetben az Azure Container Instance szabályzatmotorja megtagadná a visszafejtési kulcsok kiadását vagy a tárolók elindítását, ha az igazolási hívás azt mutatja, hogy a szabályzatkövetelmények nem teljesülnek, biztosítva, hogy a Tailspin Toys IP-címe használat közben és inaktív állapotban legyen.

Maga a Tailspin Toys alkalmazás kódolt, hogy rendszeres időközönként hívja fel az igazolási szolgáltatást, és jelentse az eredményeket vissza a Tailspin Toysnak az interneten keresztül, hogy biztosítsa a biztonsági állapot folyamatos szívverését.

Az igazolási szolgáltatás kriptográfiailag aláírt adatokat ad vissza a Contoso-bérlőt támogató hardverről annak ellenőrzéséhez, hogy a számítási feladat a várt módon egy bizalmas enklávéban fut-e, az igazolás nem a Contoso rendszergazdáinak ellenőrzése alatt áll, és a Bizalmas számítás által biztosított megbízhatóság hardveres gyökerén alapul.

Továbbfejlesztett ügyféladatok védelme

Annak ellenére, hogy a Microsoft Azure által biztosított biztonsági szint gyorsan a felhőalapú számítástechnika bevezetésének egyik legfontosabb hajtóerejévé válik, az ügyfelek különböző mértékben bíznak a szolgáltatójukban. Az ügyfél a következőt kéri:

- Minimális hardver-, szoftver- és működési TCB-k (megbízható számítási bázisok) a bizalmas számítási feladatokhoz.

- Technikai kényszerítés, nem csak üzleti szabályzatok és folyamatok.

- Átláthatóság az általuk biztosított garanciákról, reziduális kockázatokról és kockázatcsökkentésekről.

A bizalmas számítástechnika ebbe az irányba halad azáltal, hogy lehetővé teszi az ügyfelek számára a felhőalapú számítási feladatok futtatásához használt TCB növekményes vezérlését. Az Azure bizalmas számítástechnika lehetővé teszi az ügyfelek számára, hogy pontosan meghatározzák az összes olyan hardvert és szoftvert, amely hozzáféréssel rendelkezik a számítási feladataikhoz (adatok és kód), és biztosítja a technikai mechanizmusokat a garancia ellenőrizhető érvényesítéséhez. Röviden: az ügyfelek teljes mértékben kézben tartják a titkos kulcsaikat.

Adatfüggetlenség

A kormányzati és a közhivatalokban az Azure bizalmas számítástechnika olyan megoldás, amely növeli a nyilvános felhőben az adatelkonveritás védelmének képessége iránti bizalmat. Emellett a bizalmas számítástechnikai képességek azure-beli PaaS-szolgáltatásokba való növekvő bevezetésének köszönhetően magasabb szintű bizalom érhető el, ami csökkenti a nyilvános felhőszolgáltatások innovációs képességét. Az adatelkülönítés és az innovációs képességre gyakorolt kisebb hatás együttese révén az Azure bizalmas számítástechnika rendkívül hatékony választ ad a kormányzati szolgáltatások szuverenitásának és digitális átalakításának igényeire.

Csökkentett megbízhatósági lánc

A bizalmas számítástechnika hatalmas befektetése és forradalmi innovációja lehetővé tette a felhőszolgáltatónak a megbízhatósági láncból példátlan mértékű eltávolítását. Az Azure bizalmas számítástechnika a piacon jelenleg elérhető legmagasabb szintű szuverenitást biztosítja. Ez lehetővé teszi az ügyfelek és a kormányok számára, hogy ma kielégítsék szuverenitási igényeiket, és holnap is kihasználhassák az innovációt.

A bizalmas számítástechnika növelheti a nyilvános felhőbeli üzembe helyezésre jogosult számítási feladatok számát. Ez a migráláshoz és az új számítási feladatokhoz kapcsolódó közszolgáltatások gyors bevezetését, az ügyfelek biztonsági helyzetének gyors javítását és az innovatív forgatókönyvek gyors engedélyezését eredményezheti.

BYOK (Saját kulcs használata) forgatókönyvek

A hardveres biztonságos modulok (HSM) bevezetése lehetővé teszi a kulcsok és tanúsítványok biztonságos átvitelét egy védett felhőbeli tárolóba ( Azure Key Vault managed HSM ) anélkül, hogy a felhőszolgáltató hozzáférhet az ilyen bizalmas információkhoz. Az átvitt titkos kódok soha nem léteznek egyszerű szöveges formában a HSM-en kívül, lehetővé téve az ügyfél által létrehozott és felügyelt kulcsok és tanúsítványok szuverenitását, de továbbra is felhőalapú biztonságos tárterületet használnak.

Biztonságos blokklánc

A blokklánchálózat a csomópontok decentralizált hálózata. Ezeket a csomópontokat olyan operátorok vagy érvényesítők futtatják és tartják karban, akik biztosítani szeretnék az integritást, és konszenzusra szeretnének jutni a hálózat állapotával kapcsolatban. Maguk a csomópontok a főkönyvek replikái, és a blokklánctranzakciók nyomon követésére szolgálnak. Mindegyik csomópont teljes másolattal rendelkezik a tranzakciók előzményeiről, biztosítva az integritást és a rendelkezésre állást egy elosztott hálózatban.

A bizalmas számítástechnikára épülő blokklánc-technológiák hardveres adatvédelmet használhatnak az adatvédelem és a biztonságos számítás érdekében. Bizonyos esetekben a teljes főkönyv titkosítva van az adathozzáférés védelme érdekében. Néha maga a tranzakció is előfordulhat egy számítási modulban a csomópont enklávéja alatt.