Szabályok konfigurálása egy Azure-tárolóregisztrációs adatbázis tűzfal mögötti eléréséhez

Ez a cikk azt ismerteti, hogyan konfigurálhat szabályokat a tűzfalon az Azure-tárolóregisztrációs adatbázishoz való hozzáférés engedélyezéséhez. Előfordulhat például, hogy egy tűzfal vagy proxykiszolgáló mögötti Azure IoT Edge-eszköznek hozzá kell férnie egy tárolóregisztrációs adatbázishoz egy tárolórendszerkép lekéréséhez. Vagy egy helyszíni hálózat zárolt kiszolgálóinak hozzáférésre lehet szükségük a rendszerkép leküldéséhez.

Ha ehelyett csak egy Azure-beli virtuális hálózaton belül szeretné konfigurálni a tárolóregisztrációs adatbázis bejövő hálózati hozzáférését, tekintse meg az Azure Private Link azure-tárolóregisztrációs adatbázishoz való konfigurálását.

A beállításjegyzék-végpontok ismertetése

Ha képeket vagy egyéb összetevőket szeretne lekérni vagy leküldni egy Azure-tárolóregisztrációs adatbázisba, egy ügyfélnek, például egy Docker-démonnak két különböző végponttal kell együttműködnie HTTPS-en keresztül. Azoknak az ügyfeleknek, amelyek tűzfal mögött férnek hozzá a beállításjegyzékhez, mindkét végpontra be kell állítaniuk a hozzáférési szabályokat. Mindkét végpont a 443-as porton keresztül érhető el.

Beállításjegyzék REST API-végpontja – A hitelesítési és beállításjegyzék-kezelési műveleteket a beállításjegyzék nyilvános REST API-végpontján keresztül kezeli a rendszer. Ez a végpont a regisztrációs adatbázis bejelentkezési kiszolgálójának neve. Példa:

myregistry.azurecr.io- Tanúsítványregisztrációs REST API-végpont – Az Azure Container Registry helyettesítő SSL-tanúsítványt használ az összes altartományhoz. Amikor SSL használatával csatlakozik az Azure-tárolóregisztrációs adatbázishoz, az ügyfélnek képesnek kell lennie a TLS-kézfogás tanúsítványának letöltésére. Ilyen esetekben

azurecr.iois akadálymentesnek kell lennie.

- Tanúsítványregisztrációs REST API-végpont – Az Azure Container Registry helyettesítő SSL-tanúsítványt használ az összes altartományhoz. Amikor SSL használatával csatlakozik az Azure-tárolóregisztrációs adatbázishoz, az ügyfélnek képesnek kell lennie a TLS-kézfogás tanúsítványának letöltésére. Ilyen esetekben

Tárolási (adat)végpont – Az Azure minden beállításjegyzék nevében lefoglalja a blobtárolót az Azure Storage-fiókokban a tárolólemezképek és egyéb összetevők adatainak kezeléséhez. Amikor egy ügyfél hozzáfér egy Azure-tárolóregisztrációs adatbázis rendszerképrétegeihez, kéréseket intéz a beállításjegyzék által biztosított tárfiókvégpont használatával.

Ha a beállításjegyzék georeplikált, előfordulhat, hogy egy ügyfélnek egy adott régióban vagy több replikált régióban kell kezelnie az adatvégpontot.

REST- és adatvégpontokhoz való hozzáférés engedélyezése

- REST-végpont – Hozzáférés engedélyezése a regisztrációs adatbázis teljes bejelentkezési kiszolgálójának nevéhez

<registry-name>.azurecr.iovagy egy társított IP-címtartományhoz - Tárolási (adat-) végpont – Hozzáférés engedélyezése az összes Azure Blob Storage-fiókhoz helyettesítő karakter

*.blob.core.windows.netvagy egy társított IP-címtartomány használatával.

Feljegyzés

Az Azure Container Registry dedikált adatvégpontokat vezet be, amelyek lehetővé teszik az ügyfél tűzfalszabályainak szigorú hatókörét a beállításjegyzék-tárolóhoz. Az űrlap <registry-name>.<region>.data.azurecr.iohasználatával engedélyezheti az adatvégpontokat minden olyan régióban, ahol a beállításjegyzék található vagy replikálva van.

Tudnivalók a beállításjegyzék teljes tartománynevéről

A beállításjegyzék két teljes tartománynévvel rendelkezik, a bejelentkezési URL-cím és az adatvégpont.

- A bejelentkezési URL-cím és az adatvégpont is elérhető a virtuális hálózaton belülről, privát IP-címek használatával, egy privát kapcsolat engedélyezésével.

- Az adatvégpontokat nem használó beállításjegyzéknek hozzá kell férnie az adatokhoz az űrlap

*.blob.core.windows.netegyik végpontjáról, és nem biztosítja a tűzfalszabályok konfigurálásakor szükséges elkülönítést. - A privát kapcsolattal rendelkező beállításjegyzék automatikusan lekéri a dedikált adatvégpontot.

- A beállításjegyzék régiónként egy dedikált adatvégpontot hoz létre.

- A bejelentkezési URL-cím változatlan marad, függetlenül attól, hogy az adatvégpont engedélyezve van vagy le van tiltva.

Hozzáférés engedélyezése IP-címtartomány szerint

Ha a szervezet szabályzatai csak meghatározott IP-címekhez vagy címtartományokhoz engedélyezik a hozzáférést, töltse le az Azure IP-címtartományokat és a szolgáltatáscímkéket – nyilvános felhőt.

Az ACR REST-végpont IP-tartományainak megkereséséhez, amelyhez hozzáférést kell engedélyeznie, keresse meg az AzureContainerRegistryt a JSON-fájlban.

Fontos

Az Azure-szolgáltatások IP-címtartományai változhatnak, és a frissítések hetente jelennek meg. Töltse le rendszeresen a JSON-fájlt, és végezze el a szükséges frissítéseket a hozzáférési szabályokban. Ha a forgatókönyvben hálózati biztonsági csoportszabályokat kell konfigurálni egy Azure-beli virtuális hálózaton, vagy Az Azure Firewallt használja, használja inkább az AzureContainerRegistry szolgáltatáscímkét .

REST IP-címek minden régióhoz

{

"name": "AzureContainerRegistry",

"id": "AzureContainerRegistry",

"properties": {

"changeNumber": 10,

"region": "",

"platform": "Azure",

"systemService": "AzureContainerRegistry",

"addressPrefixes": [

"13.66.140.72/29",

[...]

EGY adott régió REST IP-címei

Keresse meg az adott régiót, például az AzureContainerRegistry.AustraliaEast.

{

"name": "AzureContainerRegistry.AustraliaEast",

"id": "AzureContainerRegistry.AustraliaEast",

"properties": {

"changeNumber": 1,

"region": "australiaeast",

"platform": "Azure",

"systemService": "AzureContainerRegistry",

"addressPrefixes": [

"13.70.72.136/29",

[...]

Minden régió tárolási IP-címei

{

"name": "Storage",

"id": "Storage",

"properties": {

"changeNumber": 19,

"region": "",

"platform": "Azure",

"systemService": "AzureStorage",

"addressPrefixes": [

"13.65.107.32/28",

[...]

Adott régiók tárolási IP-címei

Keresse meg az adott régiót, például a Storage.AustraliaCentralt.

{

"name": "Storage.AustraliaCentral",

"id": "Storage.AustraliaCentral",

"properties": {

"changeNumber": 1,

"region": "australiacentral",

"platform": "Azure",

"systemService": "AzureStorage",

"addressPrefixes": [

"52.239.216.0/23"

[...]

Hozzáférés engedélyezése szolgáltatáscímke alapján

Egy Azure-beli virtuális hálózatban hálózati biztonsági szabályokkal szűrheti az erőforrásból, például egy virtuális gépről egy tárolóregisztrációs adatbázisba irányuló forgalmat. Az Azure hálózati szabályok létrehozásának egyszerűsítéséhez használja az AzureContainerRegistry szolgáltatáscímkét. A szolgáltatáscímkék IP-címelőtagok egy csoportját jelölik egy Azure-szolgáltatás globális vagy Azure-régiónkénti eléréséhez. A címváltozáskor a címke automatikusan frissül.

Hozzon létre például egy kimenő hálózati biztonságicsoport-szabályt az AzureContainerRegistry célhelyével az Azure Container Registry felé irányuló forgalom engedélyezéséhez. Ha csak egy adott régióban szeretné engedélyezni a szolgáltatáscímkéhez való hozzáférést, adja meg a régiót az alábbi formátumban: AzureContainerRegistry.[régió neve].

Dedikált adatvégpontok engedélyezése

Figyelmeztetés

Ha korábban konfigurálta az ügyfél tűzfalának hozzáférését a meglévő *.blob.core.windows.net végpontokhoz, a dedikált adatvégpontokra való váltás hatással lesz az ügyfélkapcsolatra, ami lekéréses hibákat okoz. Annak érdekében, hogy az ügyfelek egységes hozzáféréssel rendelkezzenek, adja hozzá az új adatvégpontszabályokat az ügyfél tűzfalszabályaihoz. Ha végzett, engedélyezze a dedikált adatvégpontokat a regisztrációs adatbázisokhoz az Azure CLI vagy más eszközök használatával.

A dedikált adatvégpontok a Prémium szintű tárolóregisztrációs szolgáltatási szint opcionális funkciója. A beállításjegyzék szolgáltatási szintjeiről és korlátairól további információt az Azure Container Registry szolgáltatásszintjeiben talál.

A dedikált adatvégpontokat az Azure Portalon vagy az Azure CLI-vel engedélyezheti. Az adatvégpontok regionális mintát követnek. <registry-name>.<region>.data.azurecr.io Egy georeplikált beállításjegyzékben az adatvégpontok engedélyezése minden replikarégióban engedélyezi a végpontokat.

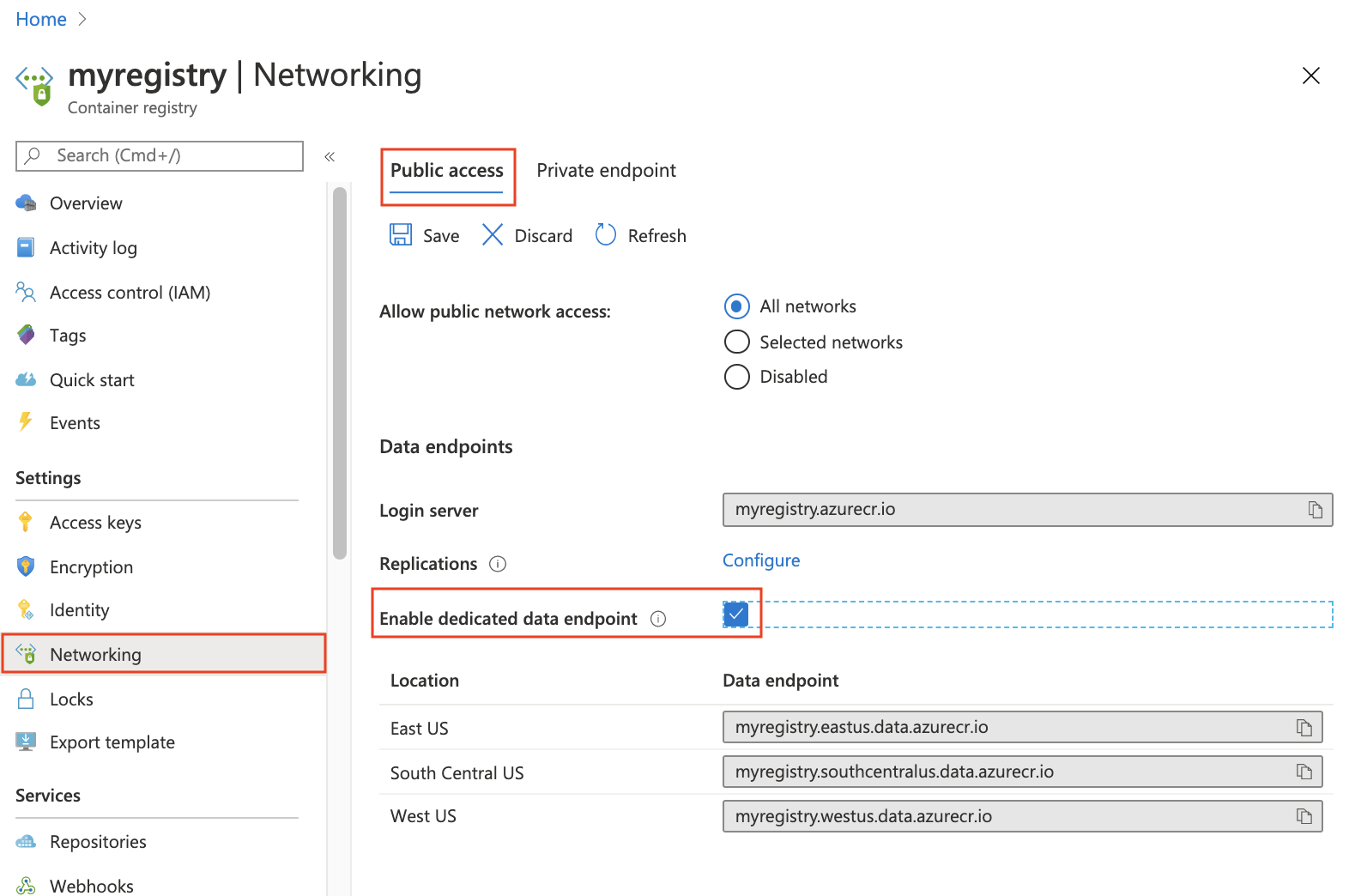

Portál

Adatvégpontok engedélyezése a portálon:

- Lépjen a tárolóregisztrációs adatbázishoz.

- Válassza a Hálózati>nyilvános hozzáférés lehetőséget.

- Jelölje be a Dedikált adatvégpont engedélyezése jelölőnégyzetet.

- Válassza a Mentés lehetőséget.

Az adatvégpont vagy végpontok megjelennek a portálon.

Azure CLI

Az adatvégpontok Azure CLI-vel való engedélyezéséhez használja az Azure CLI 2.4.0-s vagy újabb verzióját. Ha telepíteni vagy frissíteni szeretne: Az Azure CLI telepítése.

Az alábbi az acr update parancs dedikált adatvégpontokat tesz lehetővé a beállításjegyzék-myregisztrációs adatbázison.

az acr update --name myregistry --data-endpoint-enabled

Az adatvégpontok megtekintéséhez használja az az acr show-endpoints parancsot:

az acr show-endpoints --name myregistry

A bemutató célú kimenet két regionális végpontot jelenít meg

{

"loginServer": "myregistry.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "myregistry.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "myregistry.westus.data.azurecr.io",

}

]

}

Miután beállította a dedikált adatvégpontokat a beállításjegyzékhez, engedélyezheti az ügyfél tűzfalának hozzáférési szabályait az adatvégpontokhoz. Engedélyezze az adatvégpont hozzáférési szabályait az összes szükséges beállításjegyzék-régióhoz.

Ügyfél tűzfalszabályainak konfigurálása az MCR-hez

Ha tűzfal mögött kell hozzáférnie a Microsoft Container Registryhez (MCR), tekintse meg az MCR-ügyfél tűzfalszabályainak konfigurálásához szükséges útmutatót. Az MCR az összes Microsoft által közzétett Docker-rendszerkép elsődleges beállításjegyzéke, például a Windows Server rendszerképekhez.

Következő lépések

Tudnivalók az Azure ajánlott hálózati biztonsági eljárásairól

További információ az Azure-beli virtuális hálózatok biztonsági csoportjairól

További információ a Private Link beállításáról egy tárolóregisztrációs adatbázishoz

További információ az Azure Container Registry dedikált adatvégpontjairól

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: