Felügyelt identitások használata

Azure AD felügyelt identitások használatával engedélyezheti az Azure CycleCloud számára az előfizetésben lévő fürtök kezelését (a szolgáltatásnév használata helyett). A CycleCloud virtuális gépekhez is hozzárendelhetők, hogy hozzáférést biztosítsanak az Azure-erőforrásokhoz (például Storage, Key Vault vagy Azure Container Registries).

CycleCloud virtuálisgép-engedélyek felügyelt identitással

A CycleCloud számos hívást automatizál az Azure Resource Manager a HPC-fürtök kezelése céljából. Ez az automatizálás bizonyos engedélyeket igényel a CycleCloud számára. Ez a hozzáférés egy szolgáltatásnév konfigurálásával vagy egy felügyelt identitás CycleCloud virtuális géphez való hozzárendelésével adható meg a CycleCloud számára.

Általában ajánlott rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitást használni az engedélyek szolgáltatásnév helyett történő megadásához.

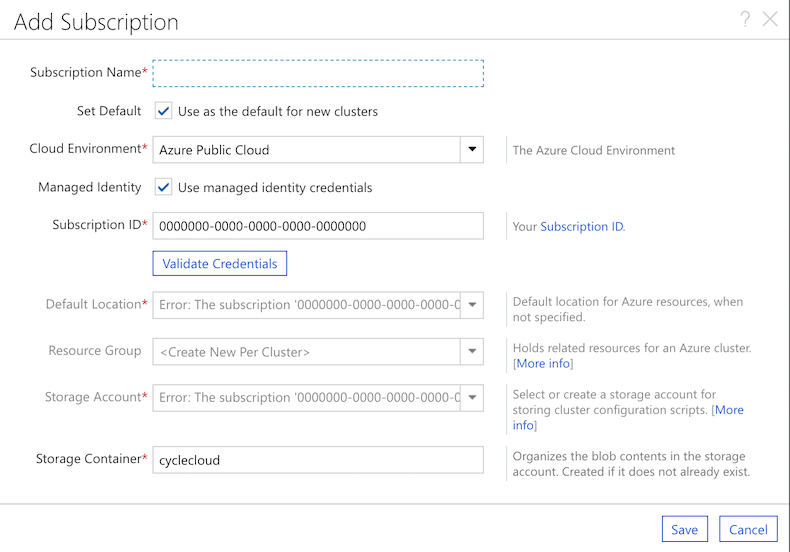

Ha az Azure CycleCloud egy felügyelt identitással rendelkező Azure-beli virtuális gépre lett telepítve, a Felhőszolgáltatói fiók létrehozása párbeszédpanel kissé másképp fog viselkedni. Új jelölőnégyzet jelenik meg a felügyelt identitáshoz , és az előfizetés-azonosító előre ki lesz töltve a gazdagép virtuális gép előfizetésével.

Továbbra is be lehet írni a hitelesítő adatok szabványos készletét a Felügyelt identitás jelölőnégyzet jelölésének egyszerű bejelölésével. Ezt követően a szabványos mezők hozzá lesznek adva az űrlaphoz. Emellett teljesen elfogadható, ha külön előfizetés-azonosítót használ; a megadott érték csak a kényelem kedvéért van megadva.

Egyéni szerepkör és felügyelt identitás létrehozása a CycleCloudhoz

A legegyszerűbb (megfelelő hozzáférési jogosultságokkal rendelkező) lehetőség az előfizetés közreműködői szerepkörének hozzárendelése a CycleCloud virtuális géphez System-Assigned felügyelt identitásként. A közreműködői szerepkör azonban magasabb jogosultsági szinttel rendelkezik, mint amennyit a CycleCloud igényel. Létre lehet hozni és hozzárendelni egy egyéni szerepkört a virtuális géphez.

Az alábbiakban a CycleCloud legtöbb funkciójának megfelelő szabályzatot talál.

{

"assignableScopes": [

"/"

],

"description": "CycleCloud Orchestrator Role",

"permissions": [

{

"actions": [

"Microsoft.Commerce/RateCard/read",

"Microsoft.Compute/*/read",

"Microsoft.Compute/availabilitySets/*",

"Microsoft.Compute/disks/*",

"Microsoft.Compute/images/read",

"Microsoft.Compute/locations/usages/read",

"Microsoft.Compute/register/action",

"Microsoft.Compute/skus/read",

"Microsoft.Compute/virtualMachines/*",

"Microsoft.Compute/virtualMachineScaleSets/*",

"Microsoft.Compute/virtualMachineScaleSets/virtualMachines/*",

"Microsoft.ManagedIdentity/userAssignedIdentities/*/assign/action",

"Microsoft.Network/*/read",

"Microsoft.Network/locations/*/read",

"Microsoft.Network/networkInterfaces/read",

"Microsoft.Network/networkInterfaces/write",

"Microsoft.Network/networkInterfaces/delete",

"Microsoft.Network/networkInterfaces/join/action",

"Microsoft.Network/networkSecurityGroups/read",

"Microsoft.Network/networkSecurityGroups/write",

"Microsoft.Network/networkSecurityGroups/delete",

"Microsoft.Network/networkSecurityGroups/join/action",

"Microsoft.Network/publicIPAddresses/read",

"Microsoft.Network/publicIPAddresses/write",

"Microsoft.Network/publicIPAddresses/delete",

"Microsoft.Network/publicIPAddresses/join/action",

"Microsoft.Network/register/action",

"Microsoft.Network/virtualNetworks/read",

"Microsoft.Network/virtualNetworks/subnets/read",

"Microsoft.Network/virtualNetworks/subnets/join/action",

"Microsoft.Resources/deployments/read",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/subscriptions/resourceGroups/resources/read",

"Microsoft.Resources/subscriptions/operationresults/read",

"Microsoft.Storage/*/read",

"Microsoft.Storage/checknameavailability/read",

"Microsoft.Storage/register/action",

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Storage/storageAccounts/listKeys/action",

"Microsoft.Storage/storageAccounts/write"

],

"dataActions": [],

"notActions": [],

"notDataActions": []

}

],

"Name": "CycleCloud",

"roleType": "CustomRole",

"type": "Microsoft.Authorization/roleDefinitions"

}

Fontos

Az egyéni szerepkör használatához Prémium P1 szintű Azure AD licenc szükséges. A követelményeknek megfelelő licenc megtalálásához lásd: Az ingyenes, alapszintű és prémium kiadások általánosan elérhető funkcióinak összehasonlítása.

Nem kötelező engedélyek

Ha engedélyezni szeretné, hogy a CycleCloud felügyelt identitásokat rendeljen a fürtökben létrehozott virtuális gépekhez, adja hozzá a következőket "actions":

"Microsoft.Authorization/*/read",

"Microsoft.Authorization/roleAssignments/*",

"Microsoft.Authorization/roleDefinitions/*",

Ha engedélyezni szeretné, hogy a CycleCloud fürtönként hozzon létre és kezelje az erőforráscsoportokat (ha a szabályzat ezt megengedi), adja hozzá a következőket "actions":

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/subscriptions/resourceGroups/write",

"Microsoft.Resources/subscriptions/resourceGroups/delete",

A szerepkör létrehozása

Szerepkör hozható létre a szerepkördefiníciókból az Azure CLI-vel . Ezzel a szerepkörrel hozzon létre egy szerepkördefiníciót az Azure-bérlőn belül. Ha a szerepkör létezik a bérlőben, rendelje hozzá a szerepkört egy megfelelő hatókörű identitáshoz.

Az alábbiakban az Azure CLI-t használó alapszintű folyamat látható.

# Create a custom role definition

az role definition create --role-definition role.json

# Create user identity

az identity create --name <name>

# Assign the custom role to the identity with proper scope

az role assignment create --role <CycleCloudRole> --assignee-object-id <identity-id> --scope <subscription>

Most az egyéni szerepkör ki van rendelve és hatóköre az identitáshoz, és virtuális géppel is használható.

Szerepkörök hozzárendelése felügyelt identitással rendelkező fürt virtuális gépekhez

A fürtcsomópontok gyakran igényelnek hozzáférést az Azure-erőforrásokhoz. Sok fürtnek például hozzáférésre van szüksége az Azure Storage-hoz, Key Vault vagy Azure Container Registrieshez a számítási feladatok futtatásához. Erősen ajánlott átadni a szükséges hozzáférési hitelesítő adatokat egy felhasználó által hozzárendelt felügyelt identitással ahelyett, hogy titkos kulcsokat/hitelesítő adatokat ad át a csomópontnak fürtkonfiguráción keresztül.

User-Assigned a fürt virtuális gépén a csomóponttulajdonság használatával konfigurálhatók felügyelt Azure.Identities identitások. A tulajdonság értéke a Azure.Identities felügyelt identitás erőforrás-azonosító sztringjeinek vesszővel tagolt listája:

[cluster sample]

...

[[node defaults]]

...

Azure.Identities = $ManagedServiceIdentity

...

[parameters Required Settings]

...

[[parameter ManagedServiceIdentity]]

ParameterType = Azure.ManagedIdentity

Label = MSI Identity

Description = The resource ID of the Managed Service Identity to apply to the nodes

...