Microsoft Entra ID (korábbi nevén Azure Active Directory) tokenek lekérése szolgáltatásnevekhez

Fontos

Ez a szakasz azt ismerteti, hogyan szerezheti be manuálisan a Microsoft Entra ID (korábbi nevén Azure Active Directory) jogkivonatokat a szolgáltatásnevekhez.

Az Azure Databricks által felügyelt szolgáltatásnevek kezelése közvetlenül az Azure Databricksben van. A Microsoft Entra ID által felügyelt szolgáltatásnevek kezelése a Microsoft Entra-azonosítóban van, amelyhez további engedélyek szükségesek. A Databricks azt javasolja, hogy a legtöbb használati esetben az Azure Databricks által felügyelt szolgáltatásneveket használja. A Databricks azonban a Microsoft Entra ID által felügyelt szolgáltatásnevek használatát javasolja olyan esetekben, amikor egyidejűleg hitelesítenie kell az Azure Databricks-et és más Azure-erőforrásokat.

Ha a Microsoft Entra ID által felügyelt szolgáltatásnév helyett Azure Databricks által felügyelt szolgáltatásnevet szeretne létrehozni, olvassa el a Szolgáltatásnevek kezelése című témakört.

A Databricks nem javasolja, hogy manuálisan hozza létre a Microsoft Entra ID -jogkivonatokat (korábbi nevén Azure Active Directory-jogkivonatokat a Microsoft Entra ID szolgáltatásnevekhez). Ennek az az oka, hogy minden Microsoft Entra-azonosító jogkivonat rövid élettartamú, általában egy órán belül lejár. Ezt követően manuálisan kell létrehoznia egy helyettesítő Microsoft Entra-azonosító jogkivonatot. Ehelyett használja az egyik részt vevő eszközt vagy SDK-t, amely a Databricks-ügyfél egységes hitelesítési szabványát implementálja. Ezek az eszközök és SDK-k automatikusan létrehoznak és lecserélnek lejárt Microsoft Entra-azonosító jogkivonatokat Az alábbi Databricks-hitelesítési típusok használatával:

- Felügyelt Azure-identitások hitelesítése

- Microsoft Entra ID alkalmazáspéldányos hitelesítés

- Azure CLI hitelesítés

Ha nem rendelkezik egyszerű szolgáltatásnévvel, az alábbi utasítások egyikét követve építhet ki egyet:

Ez a cikk azt ismerteti, hogy a Microsoft Entra ID-ban definiált szolgáltatásnév hogyan működhet egyszerűként, és hogyan kényszeríthetők ki hitelesítési és engedélyezési szabályzatok az Azure Databricksben. Az Azure Databricks-munkaterületeken található szolgáltatásnevek eltérő és részletesebb beállításokkal rendelkező hozzáférés-vezérléssel rendelkezhetnek a normál felhasználókhoz (felhasználónevekhez) képest.

A szolgáltatásnév ügyfélszerepkörként működik, és az OAuth 2.0 ügyfél hitelesítő adatainak folyamatával engedélyezi az Azure Databricks-erőforrásokhoz való hozzáférést.

A Databricks szolgáltatásneveit az alábbi eljárással kezelheti az Azure Portalon.

A Microsoft Authentication Library (MSAL) használatával programozott módon lekérheti a Microsoft Entra-azonosító hozzáférési jogkivonatát egy felhasználóhoz szolgáltatásnév helyett. Lásd: Microsoft Entra-azonosító (korábbi nevén Azure Active Directory-) jogkivonatok lekérése felhasználók számára az MSAL használatával.

Szolgáltatásnév kiépítése az Azure Portalon

Jelentkezzen be az Azure Portalra.

Feljegyzés

A használni kívánt portál attól függően eltérő, hogy a Microsoft Entra ID (korábbi nevén Azure Active Directory) alkalmazás az Azure nyilvános felhőben vagy egy nemzeti vagy szuverén felhőben fut-e. További információ: Nemzeti felhők.

Ha több bérlőhöz, előfizetéshez vagy címtárhoz rendelkezik hozzáféréssel, a felső menü Címtárak + előfizetések (címtár szűrővel) ikonjával válthat arra a könyvtárra, amelyben ki szeretné helyezni a szolgáltatásnevet.

Az Erőforrások, szolgáltatások és dokumentumok keresése területen keresse meg és válassza ki a Microsoft Entra-azonosítót.

Kattintson az + Alkalmazásregisztráció hozzáadása és kiválasztása elemre.

A Név mezőbe írja be az alkalmazás nevét.

A Támogatott fióktípusok szakaszban válassza a Csak ebben a szervezeti címtárban lévő fiókok (egyetlen bérlő) lehetőséget.

Kattintson a Regisztrálás parancsra.

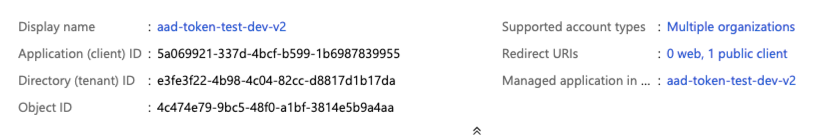

Az alkalmazáslap Áttekintés lapján, az Alapvető beállítások szakaszban másolja ki a következő értékeket:

- Alkalmazás (ügyfél) azonosítója

- Címtár (bérlő) azonosítója

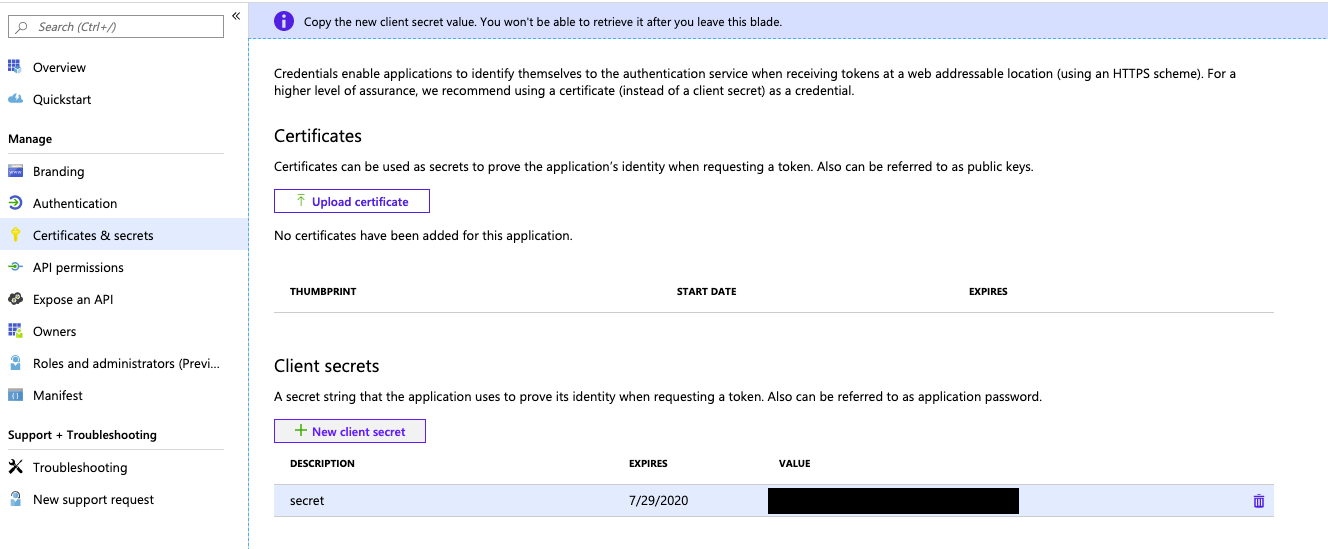

Ügyfélkód létrehozásához a Kezelés területen kattintson a Tanúsítványok > titkos kódok elemre.

Feljegyzés

Ezzel az ügyfélkóddal Microsoft Entra ID-jogkivonatokat hozhat létre a Microsoft Entra ID szolgáltatásnévinek az Azure Databricksben való hitelesítéséhez. Annak megállapításához, hogy egy Azure Databricks-eszköz vagy SDK használhat-e Microsoft Entra ID-jogkivonatokat, tekintse meg az eszköz vagy az SDK dokumentációját.

Az Ügyfél titkos kulcsok lapján kattintson az Új ügyfélkód gombra.

Az Ügyfélkód hozzáadása panel Leírás eleméhez írja be az ügyfél titkos kódjának leírását.

A Lejáratok beállításnál válassza ki az ügyfél titkos kódjának lejárati idejét, majd kattintson a Hozzáadás gombra.

Másolja és tárolja az ügyfél titkos kódjának értékét egy biztonságos helyen, mivel ez az ügyfélkód az alkalmazás jelszava.

Szolgáltatásnév kiépítése az Azure CLI-vel

Microsoft Entra ID hozzáférési jogkivonat beszerzése a Microsoft Identitásplatform REST API-val

Fontos

Ez a szakasz azt ismerteti, hogyan szerezhet be manuálisan Microsoft Entra-azonosító jogkivonatot egy szolgáltatásnévhez a Microsoft Identitásplatform REST API használatával.

A Databricks nem javasolja, hogy manuálisan hozza létre a Microsoft Entra ID -jogkivonatokat (korábbi nevén Azure Active Directory-jogkivonatokat a Microsoft Entra ID szolgáltatásnevekhez). Ennek az az oka, hogy minden Microsoft Entra-azonosító jogkivonat rövid élettartamú, általában egy órán belül lejár. Ezt követően manuálisan kell létrehoznia egy helyettesítő Microsoft Entra-azonosító jogkivonatot. Ehelyett használja az egyik részt vevő eszközt vagy SDK-t, amely a Databricks-ügyfél egységes hitelesítési szabványát implementálja. Ezek az eszközök és SDK-k automatikusan létrehoznak és lecserélnek lejárt Microsoft Entra-azonosító jogkivonatokat Az alábbi Databricks-hitelesítési típusok használatával:

A Databricks REST API szolgáltatásnévvel való eléréséhez egy Microsoft Entra ID hozzáférési jogkivonatot kap a szolgáltatásnévhez. További információ: First case: Access token request with a shared secret.

Tipp.

Az Azure CLI használatával is lekérheti a Microsoft Entra-azonosító hozzáférési jogkivonatát. Lásd: Microsoft Entra-azonosító hozzáférési jogkivonat beszerzése az Azure CLI-vel.

Gyűjtse be a következő adatokat:

Paraméter Leírás Tenant IDA Directory (tenant) IDMicrosoft Entra-azonosítóban regisztrált kapcsolódó alkalmazás.Client IDA Application (client) IDMicrosoft Entra-azonosítóban regisztrált kapcsolódó alkalmazás.Client secretA ValueMicrosoft Entra-azonosítóban regisztrált kapcsolódó alkalmazás titkos ügyfélkódja.A fenti információk és a curl segítségével szerezze be a Microsoft Entra ID (korábbi nevén Azure Active Directory) hozzáférési jogkivonatát.

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/v2.0/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=<client-secret>'Csere:

<tenant-id>a regisztrált alkalmazás bérlőazonosítójával.<client-id>a regisztrált alkalmazás ügyfél-azonosítójával.<client-secret>a regisztrált alkalmazás titkos ügyfélkulcs-értékével.

Ne módosítsa a paraméter értékét

scope. Ez az Azure Databricks programozott azonosítóját (2ff814a6-3304-4ab8-85cb-cd0e6f879c1d) és az alapértelmezett hatókört (/.defaultURL-kódoltként%2f.default) jelöli.Példa:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/v2.0/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'A Microsoft Entra ID hozzáférési jogkivonata a

access_tokenhívás kimenetében található.

Microsoft Entra-azonosító hozzáférési jogkivonat beszerzése az Azure CLI-vel

Fontos

Ez a szakasz azt ismerteti, hogyan szerezhet be manuálisan Microsoft Entra-azonosító jogkivonatot egy szolgáltatásnévhez az Azure CLI használatával.

A Databricks nem javasolja, hogy manuálisan hozza létre a Microsoft Entra ID -jogkivonatokat (korábbi nevén Azure Active Directory-jogkivonatokat a Microsoft Entra ID szolgáltatásnevekhez). Ennek az az oka, hogy minden Microsoft Entra-azonosító jogkivonat rövid élettartamú, általában egy órán belül lejár. Ezt követően manuálisan kell létrehoznia egy helyettesítő Microsoft Entra-azonosító jogkivonatot. Ehelyett használja az egyik részt vevő eszközt vagy SDK-t, amely a Databricks-ügyfél egységes hitelesítési szabványát implementálja. Ezek az eszközök és SDK-k automatikusan létrehoznak és lecserélnek lejárt Microsoft Entra-azonosító jogkivonatokat Az alábbi Databricks-hitelesítési típusok használatával:

- Felügyelt Azure-identitások hitelesítése

- Microsoft Entra ID alkalmazáspéldányos hitelesítés

- Azure CLI hitelesítés

A Databricks REST API szolgáltatásnévvel való eléréséhez egy Microsoft Entra ID hozzáférési jogkivonatot kap a szolgáltatásnévhez.

Gyűjtse be a következő adatokat:

Paraméter Leírás Tenant IDA Directory (tenant) IDMicrosoft Entra-azonosítóban regisztrált kapcsolódó alkalmazás.Client IDA Application (client) IDMicrosoft Entra-azonosítóban regisztrált kapcsolódó alkalmazás.Client secretA ValueMicrosoft Entra-azonosítóban regisztrált kapcsolódó alkalmazás titkos ügyfélkódja.Ha még nem ismeri ezt az azonosítót, szerezze be a Microsoft Entra ID szolgáltatásnévhez tartozó megfelelő Azure-előfizetés-azonosítót az alábbi műveletek egyikével:

Az Azure Databricks-munkaterület felső navigációs sávján kattintson a felhasználónevére, majd az Azure Portalra. A megjelenő Azure Databricks-munkaterület erőforráslapján kattintson az Oldalsáv Áttekintés gombjára. Ezután keresse meg az Előfizetés azonosítója mezőt, amely tartalmazza az előfizetés azonosítóját.

Az Azure CLI használatával futtassa az az databricks-munkaterületlista parancsot az

--query-o--outputeredmények szűkítéséhez és a beállítások használatával. Cserélje leadb-0000000000000000.0.azuredatabricks.neta munkaterület-példány nevére, ahttps://. Ebben a példában a00000000-0000-0000-0000-000000000000kimenetben a következő/subscriptions/az előfizetés azonosítója.az databricks workspace list --query "[?workspaceUrl==\`adb-0000000000000000.0.azuredatabricks.net\`].{id:id}" -o tsv # /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/my-rg/providers/Microsoft.Databricks/workspaces/my-wsHa a következő üzenet jelenik meg, a rendszer nem a megfelelő bérlőbe jelentkezik be:

The subscription of '<subscription-id>' doesn't exist in cloud 'AzureCloud'.A megfelelő bérlőbe való bejelentkezéshez újra kell futtatnia aaz loginparancsot a megfelelő bérlőazonosító vagy--tenantbeállítás használatával-t.Az Azure Databricks-munkaterület bérlőazonosítóját úgy szerezheti be, hogy futtatja a parancsot

curl -v <per-workspace-URL>/aad/auth, és megtekinti a kimenetet< location: https://login.microsoftonline.com/00000000-0000-0000-0000-000000000000, ahol00000000-0000-0000-0000-000000000000a bérlőazonosító található. Lásd még : Előfizetés és bérlőazonosítók lekérése az Azure Portalon.az login -t <tenant-id>

Miután rendelkezik a Microsoft Entra ID szolgáltatásnévhez tartozó megfelelő Azure-bérlőazonosítóval, ügyfél-azonosítóval, ügyfélkóddal és előfizetés-azonosítóval, jelentkezzen be az Azure-ba az Azure CLI használatával az az login parancs futtatásához. Használja a

--service-principallehetőséget a Microsoft Entra ID-ban (korábban Azure Active Directory) regisztrált kapcsolódó alkalmazás (), (Application (client) ID)Client IDésClient secret(Value) paramétereinekTenant IDDirectory (tenant) IDértékeinek megadásával együtt.az login \ --service-principal \ -t <Tenant-ID> \ -u <Client-ID> \ -p <Client-secret>Győződjön meg arról, hogy a bejelentkezett Microsoft Entra ID szolgáltatásnév megfelelő előfizetésére jelentkezett be. Ehhez futtassa az az account set parancsot a

-s--subscriptionmegfelelő előfizetés-azonosító vagy beállítás használatával.az account set -s <subscription-id>Hozza létre a Microsoft Entra ID hozzáférési jogkivonatát a bejelentkezett Microsoft Entra ID szolgáltatásnévhez az az account get-access-token parancs futtatásával. Ezzel a

--resourcebeállítással megadhatja az Azure Databricks szolgáltatás egyedi erőforrás-azonosítóját, amely az2ff814a6-3304-4ab8-85cb-cd0e6f879c1d. A parancs kimenetében csak a Microsoft Entra ID (korábbi nevén Azure Active Directory) token értékét jelenítheti meg a parancs kimenetében az és-o--outputa--querybeállítások használatával.az account get-access-token \ --resource 2ff814a6-3304-4ab8-85cb-cd0e6f879c1d \ --query "accessToken" \ -o tsv

A Szolgáltatásnév Microsoft Entra ID hozzáférési jogkivonatának használata a Databricks REST API eléréséhez

Fontos

Ez a szakasz azt ismerteti, hogyan használhatja és használhatja curl egy szolgáltatásnév Microsoft Entra ID hozzáférési jogkivonatát a Databricks REST API eléréséhez.

curlEhelyett használhatja a Databricks-ügyfél egységes hitelesítési szabványát megvalósító részt vevő eszközök vagy SDK-k egyikét. Ezek az eszközök és SDK-k automatikusan létrehoznak és lecserélnek lejárt Microsoft Entra-azonosító jogkivonatokat Az alábbi Databricks-hitelesítési típusok használatával:

A Databricks-felhasználónak számító egyszerű szolgáltatásnevek Microsoft Entra-azonosító jogkivonatokkal hitelesíthetik magukat a Databricks REST API-val.

A szolgáltatásnév munkaterület-rendszergazdaként is hozzáadhatja magát egy munkaterülethez, ha közreműködői vagy tulajdonosi szerepkörrel rendelkezik az Azure-beli cél munkaterület-erőforráson. Ha a szolgáltatásnév közreműködő vagy tulajdonos a cél munkaterületen, és a Microsoft Entra ID-jogkivonatával szeretné hozzáadni egy munkaterülethez, nyissa meg a munkaterületszintű API-hozzáférést olyan szolgáltatásnevek számára, amelyek nem Azure Databricks-felhasználók.

Ellenkező esetben folytassa az API-hozzáférést az Azure Databricks-felhasználók és -rendszergazdák szolgáltatásnevekhez.

API-hozzáférés azure Databricks-felhasználók és -rendszergazdák szolgáltatásnevekhez

Az eljárás elvégzéséhez először hozzá kell adnia a szolgáltatásnevet az Azure Databricks-fiókhoz vagy -munkaterülethez. Az SCIM (Account) API használatával közvetlenül hozzáadhatja a szolgáltatásnevet a fiókjához anélkül, hogy munkaterületi hozzáférést biztosítanának neki.

A szolgáltatásnév a Service Principals API-végpont használatával vehető fel egy munkaterületre. Ezzel hozzáadja a szolgáltatásnevet az Azure Databricks-fiókhoz. Példa:

A Databricks CLI 0.205-ös vagy újabb verziójával (ajánlott):

Adja hozzá a szolgáltatásnevet:

databricks service-principals create --application-id 12a34b56-789c-0d12-e3fa-b456789c0123 --display-name "My Service Principal" -p <profile-name-that-references-calling-users-access-token>

Frissítse a szolgáltatásnév munkaterületi jogosultságait:

databricks service-principals patch 1234567890123456 --json @update-service-principal.json -p <profile-name-that-references-access-token>

update-service-principal.json:

{

"Operations": [

{

"op": "add",

"path": "entitlements",

"value": {

"value": "workspace-acccess",

"value": "allow-cluster-create",

"value": "databricks-sql-access"

}

}

],

"schema": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

]

}

Lásd a Databricks parancssori felület hitelesítését.

A következő használatával curl:

curl -X POST \

-H 'Authorization: Bearer <access-token>' \

https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/preview/scim/v2/ServicePrincipals \

-H 'Content-type: application/scim+json' \

-d @create-service-principal.json

create-service-principal.json:

{

"displayName": "My Service Principal",

"applicationId": "12a34b56-789c-0d12-e3fa-b456789c0123",

"entitlements": [

{

"value": "allow-cluster-create"

}

],

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:ServicePrincipal"

],

"active": true

}

Ugorjon tovább a munkaterületszintű API-hozzáférésre olyan szolgáltatásnevek esetében, amelyek nem Azure Databricks-felhasználók , ha az alábbiak valamelyike igaz:

- A meghívni kívánt Azure Databricks REST API-hoz munkaterület-rendszergazdai hozzáférés szükséges, és a szolgáltatásnév a munkaterület tagja, de jelenleg nincs rendszergazdai hozzáférése a munkaterülethez.

- A szolgáltatásnév még nem lett hozzáadva a cél Azure Databricks-munkaterülethez.

Gyűjtse össze a következő információkat.

Paraméter Leírás Microsoft Entra ID hozzáférési jogkivonat A Kérésből visszaadott Microsoft Entra ID hozzáférési jogkivonat a Microsoft Identitásplatform REST API-val, vagy a Microsoft Entra ID hozzáférési jogkivonat beszerzése az Azure CLI-vel. A Databricks REST API meghívásához használja a Microsoft Entra ID hozzáférési jogkivonatot

curl. Példa:A Databricks CLI 0.205-ös vagy újabb verziójával (ajánlott):

databricks clusters list -p <profile-name-that-references-azure-ad-access-token>Lásd a Databricks parancssori felület hitelesítését.

A következő használatával

curl:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://<databricks-instance>/api/2.0/clusters/listCsere:

<access-token>a Microsoft Entra ID hozzáférési jogkivonattal.<databricks-instance>az Azure Databricks-üzemelő példány munkaterületenkénti URL-címével .GETés/api/2.0/clusters/lista cél Databricks REST API-hoz megfelelő HTTP-művelettel és végponttal.

Példa:

curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

Munkaterületszintű API-hozzáférés olyan szolgáltatásnevekhez, amelyek nem Azure Databricks-felhasználók

Kövesse ezt az eljárást, ha az alábbiak bármelyike igaz:

- A meghívni kívánt Azure Databricks REST API-hoz munkaterület-rendszergazdai hozzáférés szükséges, és a szolgáltatásnév a munkaterület tagja, de jelenleg nincs rendszergazdai hozzáférése a munkaterülethez.

- A szolgáltatásnév még nem lett hozzáadva a cél Azure Databricks-munkaterülethez.

Követelmények:

- A szolgáltatásnévhez közreműködői vagy tulajdonosi szerepkör szükséges az Azure-beli cél-munkaterületi erőforráson.

Gyűjtse be a következő adatokat:

Paraméter Leírás Bérlőazonosító A Microsoft Entra ID-ban regisztrált kapcsolódó alkalmazás címtár-(bérlői) azonosítója az Azure Portalon egy szolgáltatásnév kiépítésében. Ügyfél azonosítója A Microsoft Entra ID-ban regisztrált kapcsolódó alkalmazás (ügyfél) azonosítója . Titkos ügyfélkód A Microsoft Entra-azonosítóban regisztrált kapcsolódó alkalmazás ügyfélkulcsának értéke, amelyet az Azure Portalon létrehozott egy szolgáltatásnév kiépítésében. Microsoft Entra ID hozzáférési jogkivonat A Kérésből visszaadott Microsoft Entra ID hozzáférési jogkivonat a Microsoft Identitásplatform REST API-val, vagy a Microsoft Entra ID hozzáférési jogkivonat beszerzése az Azure CLI-vel. Előfizetés azonosítója A cél Azure Databricks-munkaterülethez társított Azure-előfizetés azonosítója (nem a neve). Ehhez és az alábbi információkhoz az Erőforrások megnyitása című témakörben olvashat. A célerőforrás megnyitásához kereshet az Azure Databricks szolgáltatástípusban, valamint az Azure-ban minden olyan információt, amelyet a cél Azure Databricks-munkaterületről tud. Erőforráscsoport neve A cél Azure Databricks-munkaterülethez társított Azure-erőforráscsoport neve. Munkaterület neve A cél Azure Databricks-munkaterület Neve az Azure-ban. Az előző információk

curlés a Microsoft Entra ID felügyeleti végpont hozzáférési jogkivonatának lekérése.curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=<client-secret>'Csere:

<tenant-id>a regisztrált alkalmazás bérlőazonosítójával.<client-id>a regisztrált alkalmazás ügyfél-azonosítójával.<client-secret>a regisztrált alkalmazás titkos ügyfélkulcs-értékével.

Ne módosítsa a paraméter értékét

resource. Ez a Microsoft Entra ID felügyeleti végpontot jelöli (https://management.core.windows.net/URL-kódolással:https%3A%2F%2Fmanagement.core.windows.net%2F).Példa:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'A Microsoft Entra ID felügyeleti végpont hozzáférési jogkivonata a

access_tokenhívás kimenetén belül található.Használja a Microsoft Entra ID felügyeleti végpont hozzáférési jogkivonatát az előző információk többi részével együtt, és

curlhívja meg a Databricks REST API-t, például:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: <management-access-token>' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.Databricks/workspaces/<workspace-name>' \ https://<databricks-instance>/api/2.0/clusters/listCsere:

<access-token>a Microsoft Entra ID hozzáférési jogkivonattal.<management-access-token>a Microsoft Entra ID felügyeleti végpont hozzáférési jogkivonatával.<subscription-id>a cél Azure Databricks-munkaterülethez társított előfizetés azonosítójával.<resource-group-name>a cél Azure Databricks-munkaterülethez társított erőforráscsoport nevével.<workspace-name>a cél Azure Databricks-munkaterület nevével.<databricks-instance>az Azure Databricks-üzemelő példány munkaterületenkénti URL-címével .GETés/api/2.0/clusters/lista cél Databricks REST API-hoz megfelelő HTTP-művelettel és végponttal.

Példa:

curl -X GET \ -H 'Authorization:Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: abC1dE...ghIj23kl' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/12a345...bcd6789e/resourceGroups/my-resource-group/providers/Microsoft.Databricks/workspaces/my-workspace' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

A munkaterületre való hitelesítéskor a szolgáltatásnév Azure Databricks-munkaterület rendszergazdájává válik, és már nincs szüksége közreműködői vagy tulajdonosi szerepkörre a munkaterület eléréséhez.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: