Ügyfél által felügyelt HSM-kulcsok konfigurálása azure-beli felügyelt lemezekhez

Az Azure Databricks számítási feladatai a számítási síkban ideiglenes adatokat tárolnak az Azure által felügyelt lemezeken. Alapértelmezés szerint a kezelt lemezeken tárolt adatok titkosítása nyugalmi állapotban a Microsoft által kezelt kulcsokkal történő kiszolgálóoldali titkosítással történik. Ez a cikk azt ismerteti, hogyan konfigurálhat ügyfél által felügyelt kulcsot az Azure Key Vault HSM-ből az Azure Databricks-munkaterülethez a felügyelt lemeztitkosításhoz való használatra. Az Azure Key Vault-tárolókból származó kulcsok használatára vonatkozó utasításokért lásd : Ügyfél által felügyelt kulcsok konfigurálása azure-beli felügyelt lemezekhez.

Fontos

- A felügyelt lemeztároló ügyfél által felügyelt kulcsai az adatlemezekre vonatkoznak, de nem vonatkoznak az operációsrendszer-lemezekre.

- A felügyelt lemeztároló ügyfél által felügyelt kulcsai nem vonatkoznak a kiszolgáló nélküli számítási erőforrásokra, például a kiszolgáló nélküli SQL-raktárakra és a modellszolgáltatásra. A kiszolgáló nélküli számítási erőforrásokhoz használt lemezek rövid élettartamúak, és a kiszolgáló nélküli számítási feladatok életciklusához vannak kötve. A számítási erőforrások leállítása vagy leskálázása esetén a virtuális gépek és tárolóik megsemmisülnek.

Követelmények

Az Azure Databricks-munkaterületnek a Prémium csomagban kell lennie.

Ha engedélyezni szeretné az automatikus elforgatást, csak a 2048 bites, 3072 bites és 4096 bites RSA-HSM-kulcsok támogatottak.

Ez a funkció nem támogatott a FedRAMP-megfelelőséggel rendelkező munkaterületek esetén. További információért forduljon az Azure Databricks-fiók csapatához.

Ha az Azure CLI-t szeretné használni ezekhez a feladatokhoz, telepítse az Azure CLI-eszközt, és telepítse a Databricks bővítményt:

az extension add --name databricksHa a PowerShellt szeretné használni ezekhez a feladatokhoz, telepítse az Azure PowerShellt, és telepítse a Databricks PowerShell-modult. Az alábbiakat is be kell jelentkeznie:

Connect-AzAccountHa felhasználóként szeretne bejelentkezni az Azure-fiókjába, tekintse meg a PowerShell-bejelentkezést egy Azure Databricks-felhasználói fiókkal. Ha szolgáltatásnévként szeretne bejelentkezni az Azure-fiókjába, olvassa el a Microsoft Entra ID szolgáltatásnévvel rendelkező PowerShell-bejelentkezést.

1. lépés: Felügyelt Azure Key Vault HSM és HSM-kulcs létrehozása

Használhat egy meglévő Felügyelt Azure Key Vault HSM-et, vagy létrehozhat és aktiválhat egy újat a felügyelt HSM dokumentációjának rövid útmutatói alapján. Lásd : Rövid útmutató: Felügyelt HSM kiépítése és aktiválása az Azure CLI használatával. Az Azure Key Vault által felügyelt HSM-nek engedélyeznie kell a Purge Protection használatát.

HSM-kulcs létrehozásához kövesse a HSM-kulcs létrehozását.

2. lépés: Az összes számítási erőforrás leállítása

Állítsa le a munkaterület összes számítási erőforrását (fürtöket, készleteket és SQL-raktárakat).

3. lépés: Munkaterület létrehozása vagy frissítése

Az Azure Portal, az Azure CLI vagy az Azure PowerShell használatával ügyfél által felügyelt kulccsal hozhat létre vagy frissíthet munkaterületeket felügyelt lemezekhez.

Az Azure Portal használata

Ez a szakasz azt ismerteti, hogyan hozhat létre vagy frissíthet munkaterületet az Azure Portal használatával felügyelt lemezek ügyfél által felügyelt kulcsaival.

Munkaterület létrehozása vagy frissítése:

Új munkaterület létrehozása kulccsal:

- Nyissa meg az Azure Portal kezdőlapját , és kattintson az Erőforrás létrehozása elemre a lap bal felső sarkában.

- A keresősávon belül írja be

Azure Databricksés kattintson az Azure Databricksre. - Válassza a Létrehozás lehetőséget az Azure Databricks widgeten belül.

- Az Alapszintű és hálózatkezelés lap űrlapmezőibe írjon be értékeket.

- A Titkosítás lapon jelölje be a Saját kulcs használata jelölőnégyzetet a Felügyelt lemezek szakaszban.

Először adjon hozzá egy kulcsot egy meglévő munkaterülethez:

- Nyissa meg az Azure Portal Azure Databrickshez készült kezdőlapját.

- Lépjen a meglévő Azure Databricks-munkaterületre.

- Nyissa meg a Titkosítás lapot a bal oldali panelen.

- Az Ügyfél által felügyelt kulcsok szakaszban engedélyezze a felügyelt lemezeket.

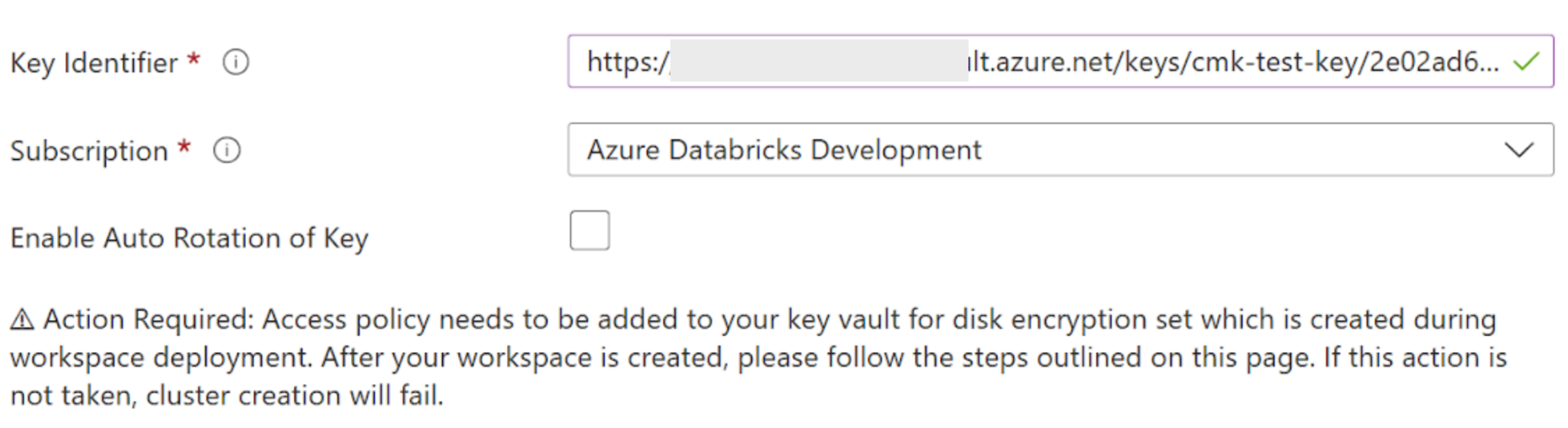

Adja meg a titkosítási mezőket.

- A Kulcsazonosító mezőbe illessze be a felügyelt HSM-kulcs kulcsazonosítóját.

- Az Előfizetés legördülő listában adja meg a felügyelt HSM-kulcs előfizetésének nevét.

- A kulcs automatikus elforgatásának engedélyezéséhez engedélyezze a kulcs automatikus elforgatását.

Töltse ki a fennmaradó lapokat, és kattintson a Véleményezés + Létrehozás (új munkaterület esetén) vagy a Mentés (munkaterület frissítéséhez) elemre.

A munkaterület üzembe helyezése után lépjen az új Azure Databricks-munkaterületre.

Az Azure Databricks-munkaterület Áttekintés lapján kattintson a Felügyelt erőforráscsoport elemre.

A felügyelt erőforráscsoport Áttekintés lapján keresse meg az ebben az erőforráscsoportban létrehozott Lemeztitkosítási készlet típusú objektumot. Másolja ki a lemeztitkosítási csoport nevét.

Az Azure CLI használata

Új és frissített munkaterületek esetén is adja hozzá ezeket a paramétereket a parancshoz:

disk-key-name: Felügyelt HSM nevedisk-key-vault: Felügyelt HSM URIdisk-key-version: Felügyelt HSM-verziódisk-key-auto-rotation: A kulcs automatikus elforgatásának engedélyezése (truevagyfalse). Ez nem kötelező mező. Az alapértelmezett értékfalse.

Munkaterület létrehozása vagy frissítése:

Példa munkaterület létrehozására az alábbi felügyelt lemezparaméterek használatával:

az databricks workspace create --name <workspace-name> \ --resource-group <resource-group-name> \ --location <location> \ --sku premium --disk-key-name <hsm-name> \ --disk-key-vault <hsm-uri> \ --disk-key-version <hsm-version> \ --disk-key-auto-rotation <true-or-false>Példa egy munkaterület frissítésére az alábbi felügyelt lemezparaméterek használatával:

az databricks workspace update \ --name <workspace-name> \ --resource-group <resource-group-name> \ --disk-key-name <hsm-name> \ --disk-key-vault <hsm-uri> \ --disk-key-version <hsm-version> \ --disk-key-auto-rotation <true-or-false>

A parancsok bármelyikének kimenetében van egy

managedDiskIdentityobjektum. Mentse a tulajdonság értékét azprincipalIdobjektumon belül. Ezt a rendszer egy későbbi lépésben használja főazonosítóként.

A PowerShell használata

Új és frissített munkaterületek esetén is adja hozzá ezeket a paramétereket a parancshoz:

location: Munkaterület helyeManagedDiskKeyVaultPropertiesKeyName: Felügyelt HSM neveManagedDiskKeyVaultPropertiesKeyVaultUri: Felügyelt HSM URIManagedDiskKeyVaultPropertiesKeyVersion: Felügyelt HSM-verzióManagedDiskRotationToLatestKeyVersionEnabled: A kulcs automatikus elforgatásának engedélyezése (truevagyfalse). Ez nem kötelező mező. Az alapértelmezett érték hamis.

- Munkaterület létrehozása vagy frissítése:

Példa munkaterület felügyelt lemezparaméterek használatával történő létrehozására:

$workspace = New-AzDatabricksWorkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -location <location> \ -Sku premium \ -ManagedDiskKeyVaultPropertiesKeyName <key-name> \ -ManagedDiskKeyVaultPropertiesKeyVaultUri <hsm-uri> \ -ManagedDiskKeyVaultPropertiesKeyVersion <key-version> -ManagedDiskRotationToLatestKeyVersionEnabledPélda egy munkaterület felügyelt lemezparaméterek használatával történő frissítésére:

$workspace = Update-AzDatabricksworkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -ManagedDiskKeyVaultPropertiesKeyName <key-name> \ -ManagedDiskKeyVaultPropertiesKeyVaultUri <hsm-uri> \ -ManagedDiskKeyVaultPropertiesKeyVersion <key-version> -ManagedDiskRotationToLatestKeyVersionEnabled

4. lépés: A felügyelt HSM-szerepkör-hozzárendelés konfigurálása

Konfiguráljon egy szerepkör-hozzárendelést a Key Vault által felügyelt HSM-hez, hogy az Azure Databricks-munkaterület hozzáféréssel rendelkezhessen. A szerepkör-hozzárendelést az Azure Portal, az Azure CLI vagy a PowerShell használatával konfigurálhatja.

Az Azure Portal használata

- Nyissa meg a felügyelt HSM-erőforrást az Azure Portalon.

- A bal oldali menü Beállítások területén válassza a Helyi RBAC lehetőséget.

- Kattintson a Hozzáadás gombra.

- A Szerepkör mezőben válassza a Felügyelt HSM titkosítási szolgáltatás titkosítási felhasználója lehetőséget.

- A Hatókör mezőben válassza a

All keys (/)lehetőséget. - A Biztonság egyszerű mezőben adja meg a lemeztitkosítási csoport nevét az Azure Databricks-munkaterület felügyelt erőforráscsoportjában a keresősávon. Válassza ki az eredményt.

- Kattintson a Létrehozás gombra.

Az Azure parancssori felület használatával

Konfigurálja a felügyelt HSM-szerepkör-hozzárendelést. Cserélje le <hsm-name> a felügyelt HSM-nevet, és cserélje le <principal-id> az előző lépés principalId azonosítójára managedDiskIdentity .

az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User"

--scope "/" --hsm-name <hsm-name>

--assignee-object-id <principal-id>

Az Azure PowerShell használata

Cserélje le <hsm-name> a felügyelt HSM-névre.

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $workspace.ManagedDiskIdentityPrincipalId

5. lépés: Korábban leállított számítási erőforrások indítása

- Győződjön meg arról, hogy a munkaterület frissítése befejeződött. Ha a sablon egyetlen módosítása a kulcs volt, ez általában kevesebb mint öt perc alatt fejeződik be, különben több időt vehet igénybe.

- Manuálisan indítsa el a korábban leállított számítási erőforrásokat.

Ha bármely számítási erőforrás nem indul el sikeresen, az általában azért van, mert engedélyt kell adnia a lemeztitkosítási csoportnak a Key Vault eléréséhez.

A kulcs elforgatása későbbi időpontban

Egy meglévő munkaterületen két típusú kulcsváltás van, amelyek már rendelkezik kulccsal:

- Automatikus elforgatás: Ha

rotationToLatestKeyVersionEnableda munkaterülethez tartoziktrue, a lemeztitkosítási csoport észleli a kulcsverzió módosítását, és a legújabb kulcsverzióra mutat. - Manuális elforgatás: Egy meglévő felügyelt lemez ügyfél által felügyelt kulcs munkaterületét frissítheti egy új kulccsal. Kövesse a fenti utasításokat, mintha először hozzáadta volna a kulcsot a meglévő munkaterülethez.