Dupla titkosítás konfigurálása a DBFS-gyökérhez

Feljegyzés

Ez a funkció csak a Prémium csomagban érhető el.

A Databricks fájlrendszer (DBFS) egy Azure Databricks-munkaterülethez csatlakoztatott elosztott fájlrendszer, amely Azure Databricks-fürtökön érhető el. A DBFS tárfiókként van implementálva az Azure Databricks-munkaterület felügyelt erőforráscsoportjában. A DBFS alapértelmezett helye a DBFS-gyökér.

Az Azure Storage 256 bites AES-titkosítással automatikusan titkosítja a munkaterület tárfiókjában lévő összes adatot, beleértve a DBFS gyökértárolót is. Ez az egyik legerősebb blokk-titkosítás, és a FIPS 140-2-kompatibilis. Ha magasabb szintű biztonságra van szüksége az adatok biztonságáról, engedélyezheti a 256 bites AES-titkosítást az Azure Storage-infrastruktúra szintjén is. Ha az infrastrukturális titkosítás engedélyezve van, a tárolási fiókban lévő adatok kétszer kerülnek titkosításra, egyszer a szolgáltatás szintjén, egyszer pedig az infrastruktúra szintjén, két különböző titkosítási algoritmussal és két különböző kulccsal. Az Azure Storage-adatok dupla titkosítása védelmet nyújt olyan forgatókönyvekkel szemben, amikor az egyik titkosítási algoritmus vagy kulcs sérül. Ebben a forgatókönyvben a további titkosítási réteg továbbra is védi az adatokat.

Ez a cikk azt ismerteti, hogyan hozhat létre olyan munkaterületet, amely infrastruktúra-titkosítást (és ezáltal kettős titkosítást) ad hozzá a munkaterület tárfiókjaihoz. Engedélyeznie kell az infrastruktúra-titkosítást a munkaterület létrehozásakor; nem adhat hozzá infrastruktúra-titkosítást egy meglévő munkaterülethez.

Követelmények

Munkaterület létrehozása dupla titkosítással az Azure Portal használatával

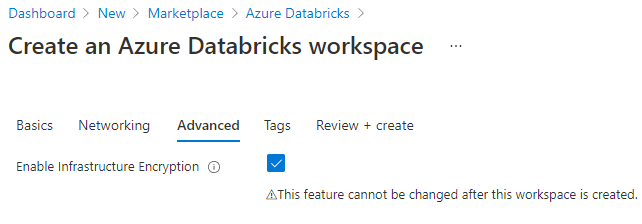

Kövesse az Azure Portallal történő munkaterület-létrehozáshoz szükséges utasításokat a rövid útmutatóban : Spark-feladat futtatása az Azure Databricks-munkaterületen az Azure Portal használatával, a következő lépések hozzáadásával:

A PowerShellben futtassa az alábbi parancsokat, amelyek lehetővé teszik az infrastruktúra titkosítását az Azure Portalon.

Register-AzProviderFeature -ProviderNamespace Microsoft.Storage -FeatureName AllowRequireInfraStructureEncryption Get-AzProviderFeature -ProviderNamespace Microsoft.Storage -FeatureName AllowRequireInfraStructureEncryptionAz Azure Databricks-munkaterület létrehozása lapon (Resource > Analytics > Azure Databricks létrehozása) kattintson a Speciális fülre.

Az infrastruktúra-titkosítás engedélyezése mellett válassza az Igen lehetőséget.

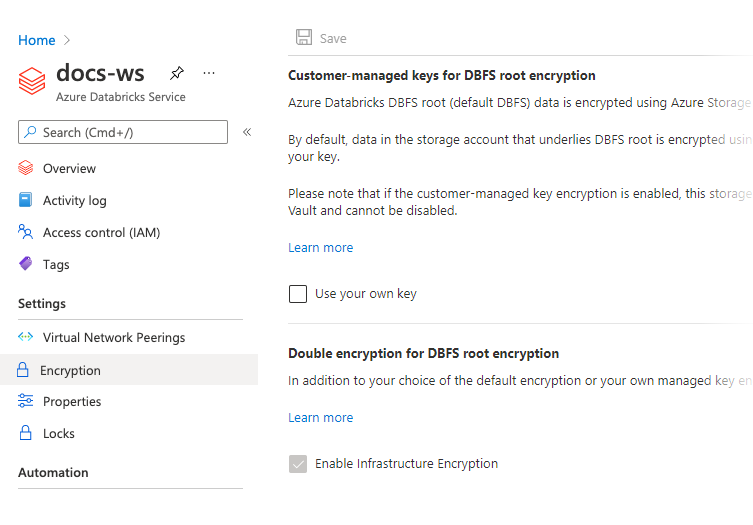

Ha befejezte a munkaterület konfigurációját, és létrehozta a munkaterületet, ellenőrizze, hogy engedélyezve van-e az infrastruktúra titkosítása.

Az Azure Databricks-munkaterület erőforráslapján nyissa meg az oldalsáv menüjét, és válassza a Gépház > Titkosítás lehetőséget. Ellenőrizze, hogy az Infrastruktúra-titkosítás engedélyezése lehetőség van-e kiválasztva.

Munkaterület létrehozása dupla titkosítással a PowerShell használatával

Kövesse a rövid útmutató utasításait: Azure Databricks-munkaterület létrehozása a PowerShell használatával, az Azure Databricks-munkaterület létrehozása lépésben futtatott parancshoz hozzáadva a lehetőséget-RequireInfrastructureEncryption:

Például:

New-AzDatabricksWorkspace -Name databricks-test -ResourceGroupName testgroup -Location eastus -ManagedResourceGroupName databricks-group -Sku premium -RequireInfrastructureEncryption

A munkaterület létrehozása után ellenőrizze, hogy az infrastruktúra titkosítása engedélyezve van-e a következő futtatásával:

Get-AzDatabricksWorkspace -Name <workspace-name> -ResourceGroupName <resource-group> | fl

RequireInfrastructureEncryption beállításnak a következőre kell állítania: true.

Az Azure Databricks-munkaterületekhez készült PowerShell-parancsmagokról az Az.Databricks-modul referenciája nyújt további információt.

Munkaterület létrehozása dupla titkosítással az Azure CLI használatával

Amikor az Azure CLI használatával hoz létre munkaterületet, adja meg a lehetőséget --require-infrastructure-encryption.

Például:

az databricks workspace create --name <workspace-name> --location <workspace-location> --resource-group <resource-group> --sku premium --require-infrastructure-encryption

A munkaterület létrehozása után ellenőrizze, hogy az infrastruktúra titkosítása engedélyezve van-e a következő futtatásával:

az databricks workspace show --name <workspace-name> --resource-group <resource-group>

A requireInfrastructureEncryption mezőnek szerepelnie kell a titkosítási tulajdonságban, és a következőre kell állítania: true.

Az Azure Databricks-munkaterületek Azure CLI-parancsaival kapcsolatos további információkért tekintse meg az az databricks-munkaterület parancsreferenciáit.