Titkos kulcsok hatóköre

A titkos kulcsok kezelése egy titkos hatókör létrehozásával kezdődik. A titkos kulcsok hatóköre egy név által azonosított titkos kulcsok gyűjteménye.

A munkaterületek legfeljebb 1000 titkos kulcs hatókörére korlátozódnak. Ha többre van szüksége, lépjen kapcsolatba az Azure Databricks támogatási csapatával.

Feljegyzés

A Databricks azt javasolja, hogy a titkos kulcsok hatóköreit az egyének helyett szerepkörökhöz vagy alkalmazásokhoz igazítsa.

Áttekintés

Kétféle titkos kód hatókör létezik: Azure kulcstartó alapú és Azure Databricks alapú.

Azure Key Vault által támogatott hatókörök

Az Azure Key Vaultban tárolt titkos kulcsok hivatkozásához létrehozhat egy, az Azure Key Vault által támogatott titkos hatókört. Ezután a megfelelő Key Vault-példány összes titkos kulcsát felhasználhatja ebből a titkos kulcstartományból. Mivel az Azure Key Vault által támogatott titkos kulcs hatóköre a Key Vault írásvédett felülete, a PutSecret DeleteSecret Titkos kulcsok API-műveletek nem engedélyezettek. Az Azure Key Vault titkos kulcsainak kezeléséhez az Azure Set Secret REST API-t vagy az Azure Portal felhasználói felületét kell használnia.

Databricks által támogatott hatókörök

Az Azure Databricks alapú titkos kód hatókör az Azure Databricks tulajdonában lévő és általa kezelt titkosított adatbázisban tárolódik (azon alapul). A titkos kulcs hatókörének neve:

- A munkaterületen belül egyedinek kell lennie.

- Alfanumerikus karakterekből, kötőjelekből, aláhúzásjelekből

@és pontokból kell állnia, és nem haladhatja meg a 128 karaktert.

A nevek nem bizalmasnak minősülnek, és a munkaterület összes felhasználója felolvassa őket.

A Databricks által támogatott titkos kulcs hatókörét a Databricks parancssori felületével (0.205-ös vagy újabb verzió) hozhatja létre. Másik lehetőségként használhatja a Secrets API-t.

Hatókör engedélyei

A hatókörök titkos ACL-ek által szabályozott engedélyekkel jönnek létre. A hatókörök alapértelmezés szerint MANAGE engedéllyel jönnek létre a hatókört létrehozó felhasználó (a "létrehozó" számára), amely lehetővé teszi, hogy a létrehozó beolvassa a hatókör titkos kulcsait, titkos kulcsokat írjon a hatókörbe, és módosítsa a hatókör ACL-jeit. Ha a fiókja rendelkezik Prémium csomaggal, a hatókör létrehozása után bármikor részletes engedélyeket rendelhet hozzá. További részletekért lásd a titkos ACL-eket.

Felül is bírálhatja az alapértelmezett beállítást, és explicit módon adhat MANAGE engedélyt minden felhasználónak a hatókör létrehozásakor. Valójában ezt akkor kell megtennie, ha a fiókja nem rendelkezik Prémium csomaggal.

Feljegyzés

A titkos ACL-ek a hatókör szintjén vannak. Ha Azure Key Vault által támogatott hatóköröket használ, a hatókörhöz hozzáférést kapó felhasználók hozzáférhetnek az Azure Key Vault összes titkos kulcsához. A hozzáférés korlátozásához használjon külön Azure Key Vault-példányokat.

Azure Key Vault által támogatott titkos kulcs hatókörének létrehozása

Ez a szakasz azt ismerteti, hogyan hozhat létre Azure Key Vault-alapú titkos kulcs hatókört az Azure Portal és az Azure Databricks-munkaterület felhasználói felülete használatával. Az Azure Key Vault által támogatott titkos kulcs hatókörét a Databricks parancssori felületével is létrehozhatja.

Követelmények

A kulcstartó közreműködői, közreműködői vagy tulajdonosi szerepkörével kell rendelkeznie azon az Azure Key Vault-példányon, amelyet a titkos kulcstartó hatókörének biztonsági mentéséhez szeretne használni.

Ha nem rendelkezik Key Vault-példánysal, kövesse a Kulcstartó létrehozása az Azure Portalon című témakör utasításait.

Feljegyzés

Az Azure Key Vault által támogatott titkos kulcs hatókörének létrehozásához az Azure Key Vault-példány közreműködői vagy tulajdonosi szerepköre szükséges akkor is, ha az Azure Databricks szolgáltatás korábban hozzáférést kapott a kulcstartóhoz.

Ha a kulcstartó egy másik bérlőben található, mint az Azure Databricks-munkaterület, a titkos kulcs hatókörét létrehozó Azure AD-felhasználónak engedéllyel kell rendelkeznie a kulcstartó bérlőjében lévő szolgáltatásnevek létrehozásához. Ellenkező esetben a következő hiba történik:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

Azure Key Vault-példány konfigurálása az Azure Databrickshez

Jelentkezzen be az Azure Portalra, keresse meg és válassza ki az Azure Key Vault-példányt.

Válassza az Access konfigurációs lapját a Beállítások területen.

Az engedélymodell beállítása tárolóelérési szabályzatra.

Feljegyzés

Az Azure Key Vault által támogatott titkos kulcs hatókör szerepkör létrehozása a Kulcstartó hozzáférési szabályzatainak használatával biztosítja az Azure Databricks szolgáltatás alkalmazásazonosítójának beolvasási és listázási engedélyeit. Az Azure Databricks jelenleg nem támogatja az Azure szerepköralapú hozzáférés-vezérlési engedélymodellt.

Válassza a Beállításoknál a Hálózat fület.

A tűzfalakban és a virtuális hálózatokban állítsa be a Hozzáférés engedélyezése a következőtől: a nyilvános hozzáférés engedélyezése adott virtuális hálózatokról és IP-címekről.

A Kivétel csoportban jelölje be A megbízható Microsoft-szolgáltatások engedélyezése a tűzfal megkerüléséhez jelölőnégyzetet.

Feljegyzés

A hozzáférés engedélyezése a következőtől is megadható : a nyilvános hozzáférés engedélyezése az összes hálózatból.

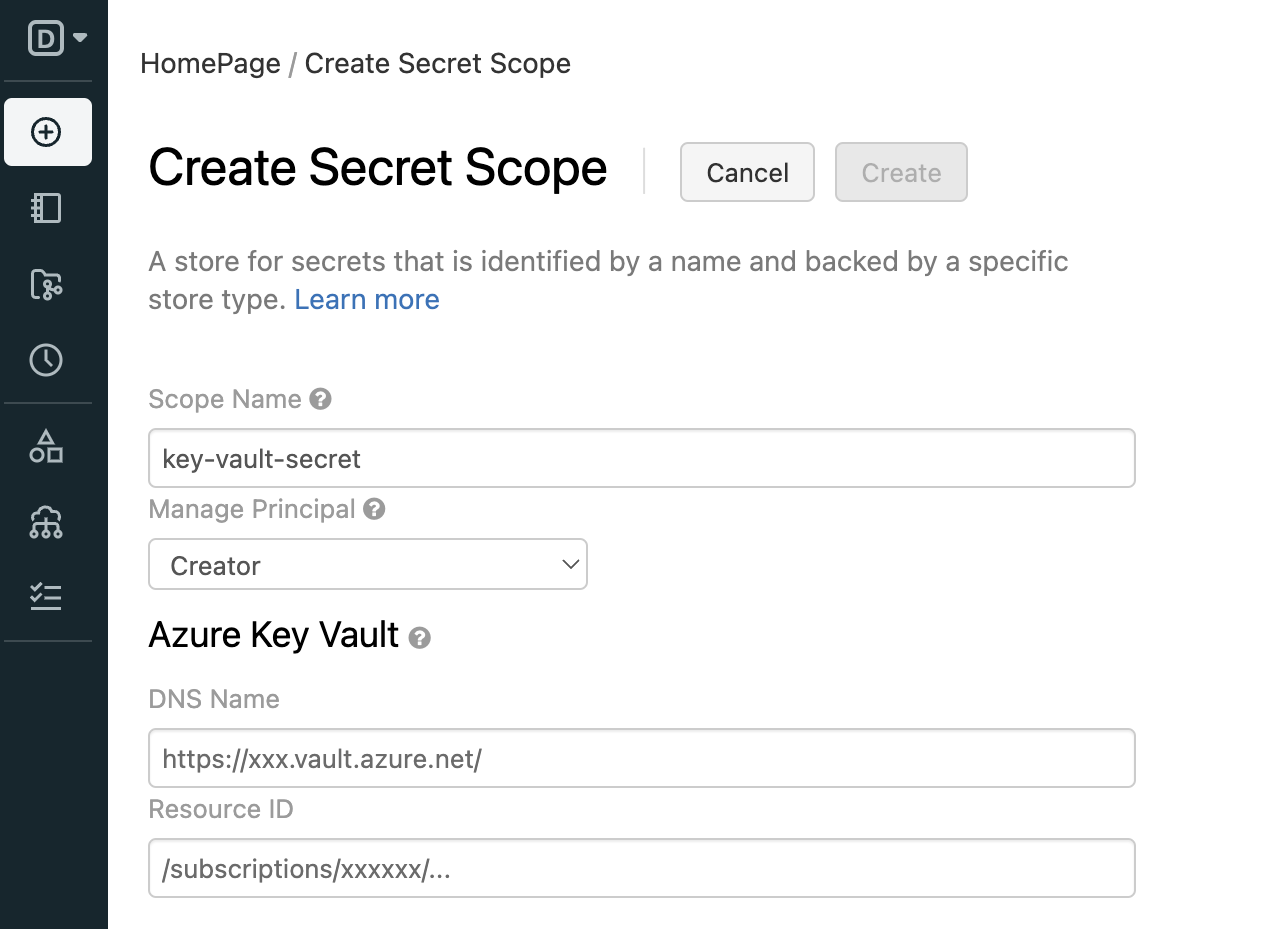

Azure Key Vault-alapú titkoskód-hatókör létrehozása

Lépjen a következőre:

https://<databricks-instance>#secrets/createScope. Cserélje le<databricks-instance>az Azure Databricks-üzemelő példány munkaterületi URL-címét . Ez az URL-cím megkülönbözteti a kis- és nagybetűket (a hatókörnek nagybetűsnekcreateScopekell lennie).

Adja meg a titkos kulcs hatókörének nevét. A titkos kulcsok hatókörei nevében nem számítanak különbözőnek a kis- és nagybetűk.

Az Egyszerű kezelése legördülő listában megadhatja, hogy minden felhasználó rendelkezik-e MANAGE engedéllyel ehhez a titkos kulcs hatóköréhez, vagy csak a titkos kulcs hatókörének létrehozója (azaz Ön).

A MANAGE engedély lehetővé teszi a felhasználók számára a titkos hatókör olvasását és írását, valamint a Prémium csomagban lévő fiókok esetében a hatókör engedélyeinek módosítását.

A fiókjának rendelkeznie kell a Prémium csomaggal ahhoz, hogy kiválaszthassa a Létrehozót. Ez az ajánlott módszer: adjon MANAGE engedélyt a létrehozónak a titkos kulcs hatókörének létrehozásakor, majd a hatókör tesztelése után rendeljen hozzá részletesebb hozzáférési engedélyeket. Példa munkafolyamatról lásd a Titkos munkafolyamat példáját.

Ha a fiókja standard csomaggal rendelkezik, a MANAGE engedélyt a "Minden felhasználó" csoportra kell állítania. Ha itt a létrehozót választja, hibaüzenet jelenik meg a hatókör mentésekor.

A MANAGE engedéllyel kapcsolatos további információkért lásd a titkos ACL-eket.

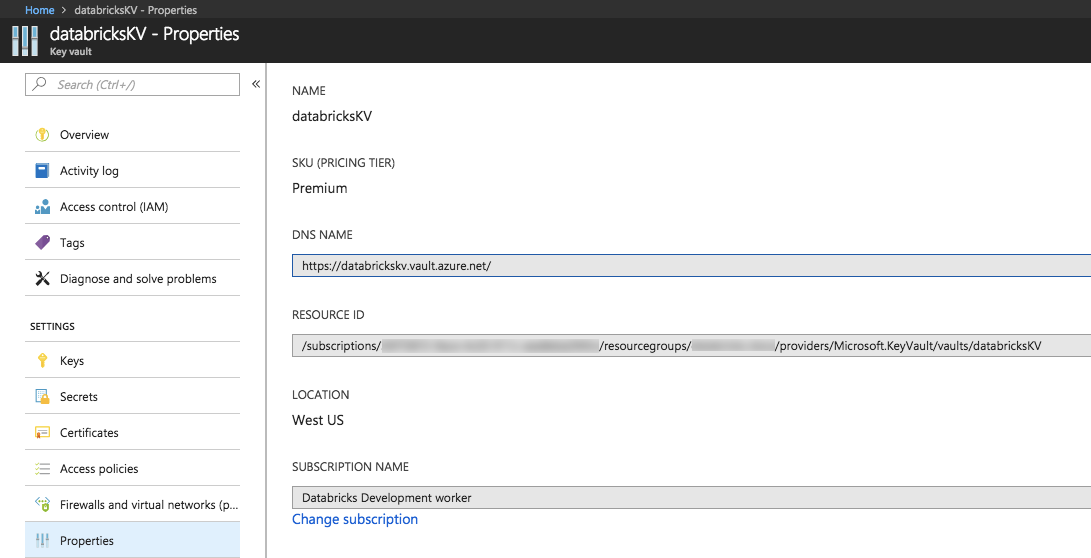

Adja meg a DNS-nevet (például

https://databrickskv.vault.azure.net/) és az erőforrás-azonosítót, például:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKVEzek a tulajdonságok egy Azure Key Vault Tulajdonságok lapján érhetők el az Azure Portalon.

Kattintson a Létrehozás gombra.

A Databricks CLI-paranccsal

databricks secrets list-scopesellenőrizze, hogy a hatókör sikeresen létrejött-e.

Databricks által támogatott titkos kulcs hatókörének létrehozása

A titkos kulcsok hatókörei nevében nem számítanak különbözőnek a kis- és nagybetűk.

Hatókör létrehozása a Databricks parancssori felületével:

databricks secrets create-scope <scope-name>

A hatókörök alapértelmezés szerint MANAGE engedéllyel jönnek létre a hatókört létrehozó felhasználó számára. Ha a fiókja nem rendelkezik Prémium csomaggal, felül kell bírálnia ezt az alapértelmezett beállítást, és explicit módon meg kell adnia a MANAGE engedélyt a "felhasználók" (minden felhasználó) számára a hatókör létrehozásakor:

databricks secrets create-scope <scope-name> --initial-manage-principal users

Databricks által támogatott titkos kulcs hatókörét a Titkos kódok API használatával is létrehozhatja.

Ha a fiókja rendelkezik Prémium csomaggal, a hatókör létrehozása után bármikor módosíthatja az engedélyeket. További részletekért lásd a titkos ACL-eket.

Miután létrehozott egy Databricks által támogatott titkos kulcs hatókört, titkos kulcsokat adhat hozzá.

Titkos kulcs hatóköreinek listázása

A munkaterület meglévő hatóköreinek listázása a parancssori felület használatával:

databricks secrets list-scopes

A meglévő hatóköröket a Titkos kódok API-val is listázhatja.

Titkoskulcs-hatókör törlése

A titkos kulcs hatókörének törlése törli a hatókörre alkalmazott összes titkos kulcsot és ACL-t. Ha törölni szeretne egy hatókört a parancssori felülettel, futtassa a következőket:

databricks secrets delete-scope <scope-name>

Titkos kulcs hatókörét a Titkos kódok API használatával is törölheti.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: