Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Az Azure DDoS Protection virtuális hálózaton üzembe helyezett szolgáltatásokhoz készült. A következő referenciaarchitektúrák forgatókönyvek szerint vannak elrendezve, és az architektúraminták csoportosítva vannak.

Védett erőforrások

A támogatott erőforrások a következők:

- Nyilvános IP-címek a következőhöz csatolva:

- IaaS virtuális gép.

- Application Gateway-klaszter (beleértve a WAF-et is).

- Azure API Management (csak prémium szintű).

- Bástya.

- Külső módban csatlakozik egy virtuális hálózathoz (VNet).

- Tűzfal.

- IaaS-alapú hálózati virtuális berendezés (NVA).

- Load Balancer (klasszikus és standard terheléselosztók).

- Service Fabric.

- VPN Gateway.

- A védelem kiterjed az Egyéni IP-előtagok (BYOIP-k) használatával az Azure-ba hozott nyilvános IP-tartományokra is.

A nem támogatott erőforrások a következők:

- Azure Virtual WAN.

- Az Azure API Management a támogatott módoktól eltérő üzembe helyezési módokban is használható.

- PaaS-szolgáltatások (több-bérlős), beleértve a Power Appshez készült Azure App Service-környezetet.

- NAT-átjáró.

Feljegyzés

Webes számítási feladatok esetén javasoljuk az Azure DDoS-védelem és a webalkalmazási tűzfal használatát a felmerülő DDoS-támadások elleni védelem érdekében. Egy másik lehetőség az Azure Front Door használata webalkalmazási tűzfallal együtt. Az Azure Front Door platformszintű védelmet nyújt a hálózati szintű DDoS-támadások ellen. További információ: Az Azure-szolgáltatások biztonsági alapkonfigurációja.

Virtuális gépek (Windows/Linux) számítási feladatai

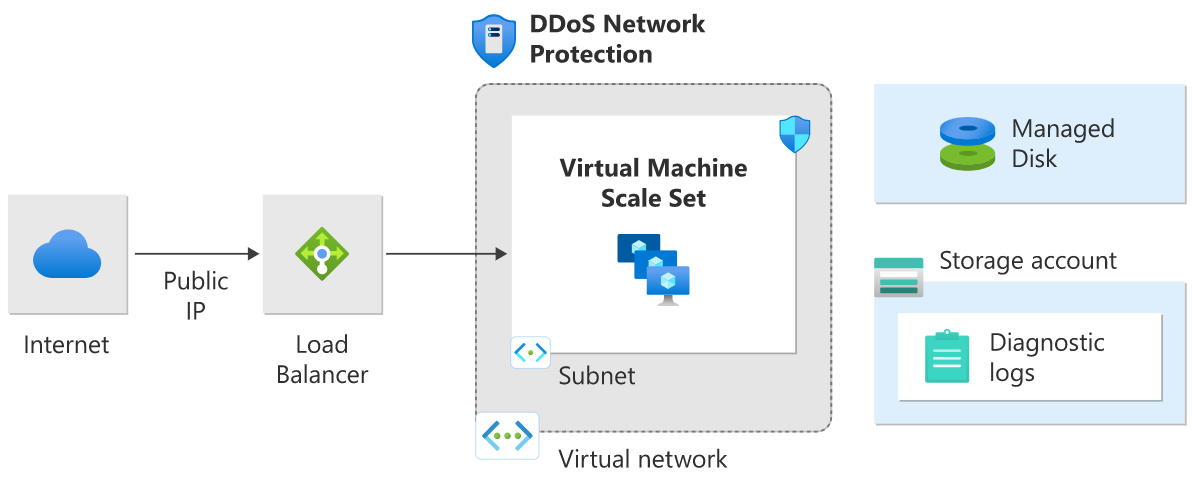

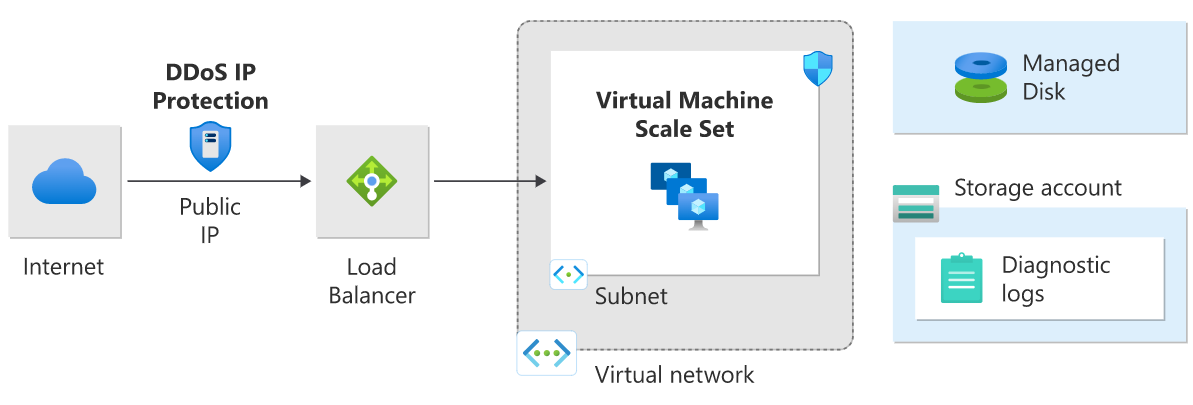

Elosztott terhelésű virtuális gépeken futó alkalmazás

Ez a referenciaarchitektúra számos bevált eljárást mutat be több Windows rendszerű virtuális gép terheléselosztó mögötti méretezési csoportban való futtatásához a rendelkezésre állás és a méretezhetőség javítása érdekében. Ez az architektúra bármilyen állapot nélküli számítási feladathoz, például webkiszolgálóhoz használható.

Ebben az architektúrában a számítási feladatok több virtuálisgép-példány között oszlanak meg. Egyetlen nyilvános IP-cím van, és az internetes forgalmat a rendszer egy terheléselosztón keresztül osztja el a virtuális gépre.

A terheléselosztó elosztja a bejövő internetes kéréseket a virtuálisgép-példányoknak. A virtuálisgép-méretezési csoportok lehetővé teszik, hogy a virtuális gépek száma manuálisan vagy automatikusan, előre meghatározott szabályok alapján legyen skálázva. Ez akkor fontos, ha az erőforrás DDoS-támadás alatt áll. Erről a referenciaarchitektúráról további információt az Azure-beli Windows N szintű alkalmazással kapcsolatban talál.

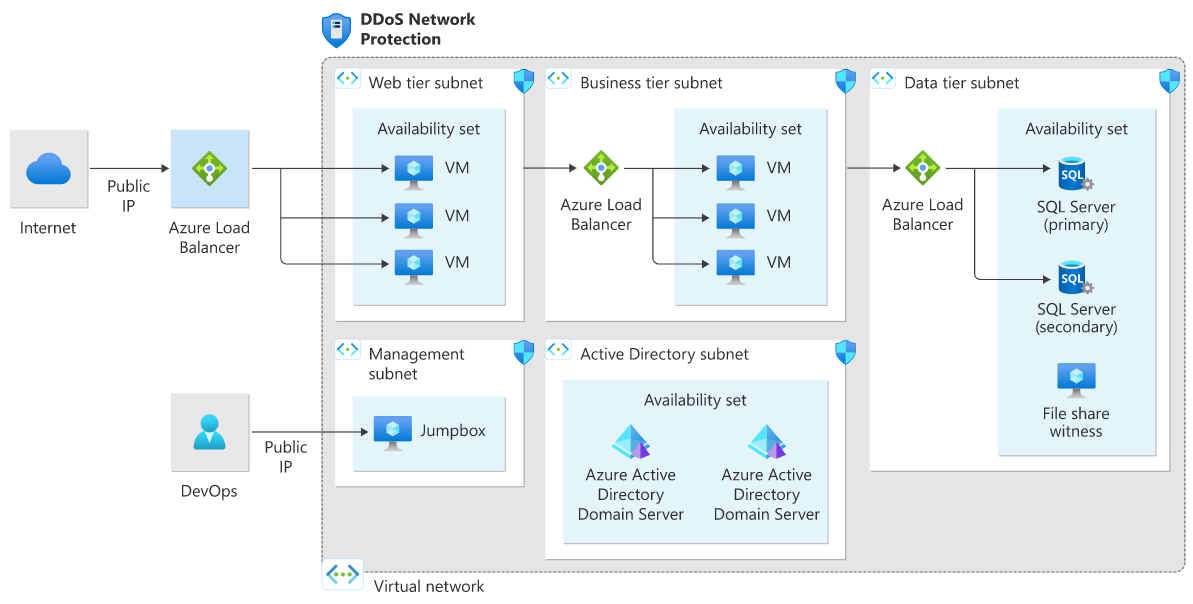

DDoS Network Protection virtuális gép architektúra

A DDoS Network Protection engedélyezve van a virtuális hálózaton, amelyhez az Azure terheléselosztó nyilvános IP-címe tartozik.

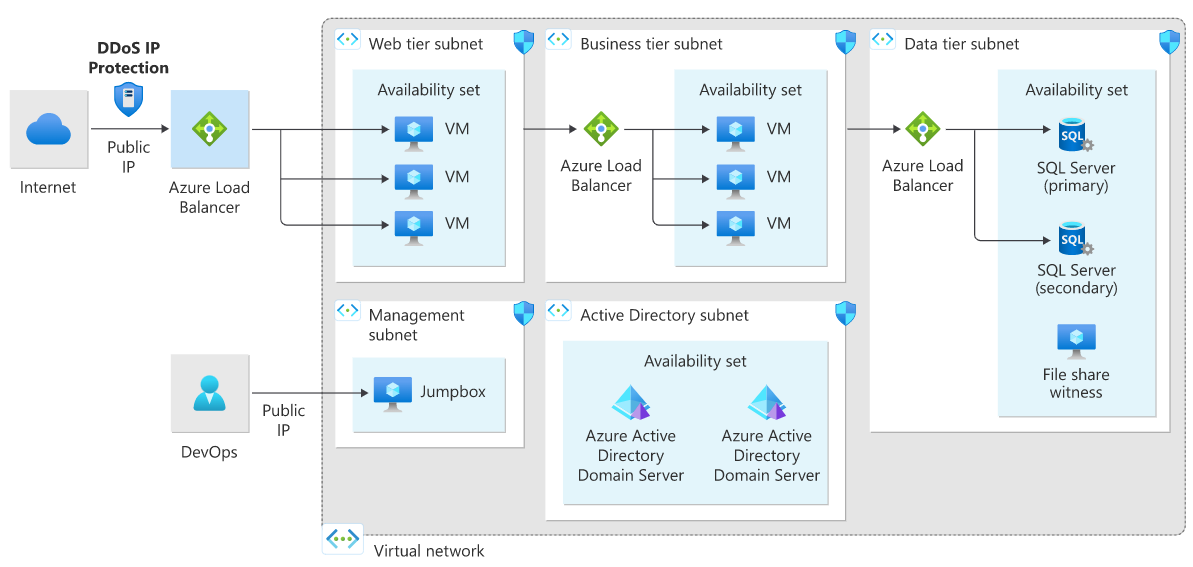

DDoS IP Protection virtuális gép architektúra

A DDoS IP Protection engedélyezve van egy nyilvános terheléselosztó előtérbeli nyilvános IP-címén.

Windows N-szinten futó alkalmazás

Egy N szintű architektúra számos módon implementálható. Az alábbi ábrák egy tipikus háromrétegű webalkalmazást mutatnak be. Ez az architektúra a skálázhatóság és a rendelkezésre állás szempontjából elosztott terhelésű virtuális gépek futtatása című cikkre épül. A webes és üzleti szintek elosztott terhelésű virtuális gépeket használnak.

DDoS Network Protection Windows N szintű architektúra

Ebben az architektúradiagramban a DDoS Network Protection engedélyezve van a virtuális hálózaton. A virtuális hálózat összes nyilvános IP-je DDoS-védelmet kap a 3. és 4. réteghez. A 7. rétegbeli védelemhez telepítse az Application Gatewayt a WAF termékváltozatban. Erről a referenciaarchitektúráról további információt az Azure-beli Windows N szintű alkalmazással kapcsolatban talál.

DDoS IP Protection Windows N szintű architektúra

Ebben az architektúradiagramban a DDoS IP Protection engedélyezve van a nyilvános IP-címen.

Megjegyzés

Nem ajánlott olyan forgatókönyveket használni, amelyekben egyetlen virtuális gép nyilvános IP-cím mögött fut. Előfordulhat, hogy a DDoS-kockázatcsökkentés nem indul el azonnal DDoS-támadás észlelésekor. Ennek eredményeképpen egy olyan virtuális gép telepítése, amely nem skálázható, ilyen esetekben leáll.

PaaS webalkalmazás

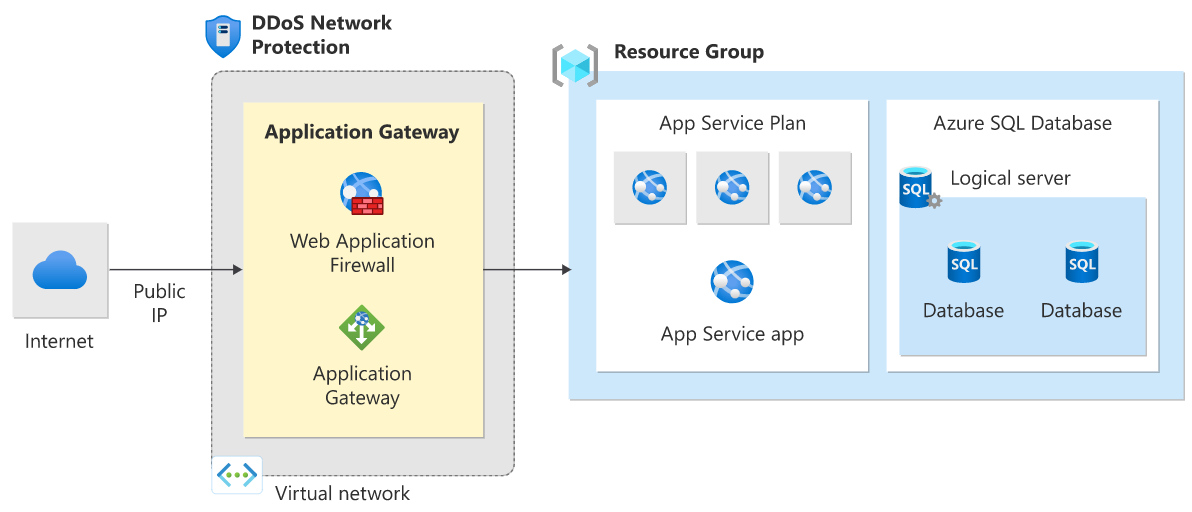

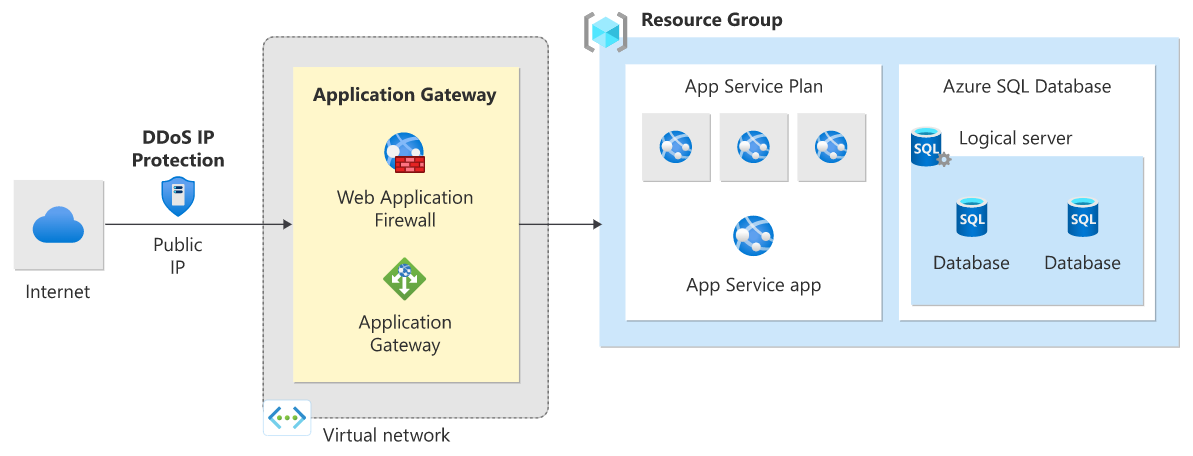

Ez a referenciaarchitektúra egy Azure-alkalmazás service-alkalmazás egyetlen régióban való futtatását mutatja be. Ez az architektúra a Azure-alkalmazás Szolgáltatást és az Azure SQL Database-t használó webalkalmazások bevált eljárásait mutatja be. A feladatátvételi forgatókönyvekhez készenléti régió van beállítva.

Az Azure Traffic Manager átirányítja a bejövő kéréseket az Application Gatewayre az egyik régióban. A normál műveletek során a kérelmeket az aktív régióban található Application Gatewayre irányítja. Ha ez a régió elérhetetlenné válik, a Traffic Manager a készenléti régióban lévő Application Gatewayre irányítja át a forgalmat.

A rendszer az internetről a webalkalmazásba irányuló összes forgalmat az Application Gateway nyilvános IP-címére irányítja a Traffic Manageren keresztül. Ebben a forgatókönyvben maga az app service (web alkalmazás) nem közvetlenül a külvilág felé irányul, és az Application Gateway által van védve.

Javasoljuk, hogy konfigurálja az Application Gateway WAF termékváltozatát (prevent mód) a 7. rétegbeli (HTTP/HTTPS/WebSocket) támadások elleni védelem érdekében. Emellett a webalkalmazások úgy vannak konfigurálva, hogy csak az Application Gateway IP-címéről érkező forgalmat fogadják el.

A referenciaarchitektúráról további információt a magas rendelkezésre állású többrégiós webalkalmazásban talál.

DDoS Network Protection PaaS webalkalmazás-architektúrával

Ebben az architektúradiagramban a DDoS Network Protection engedélyezve van a webalkalmazás-átjáró virtuális hálózatán.

DDoS IP Protection a PaaS webalkalmazás architektúrájával

Ebben az architektúradiagramban a DDoS IP Protection engedélyezve van a webalkalmazás-átjáróhoz társított nyilvános IP-címen.

A nem webes PaaS-szolgáltatások kockázatcsökkentése

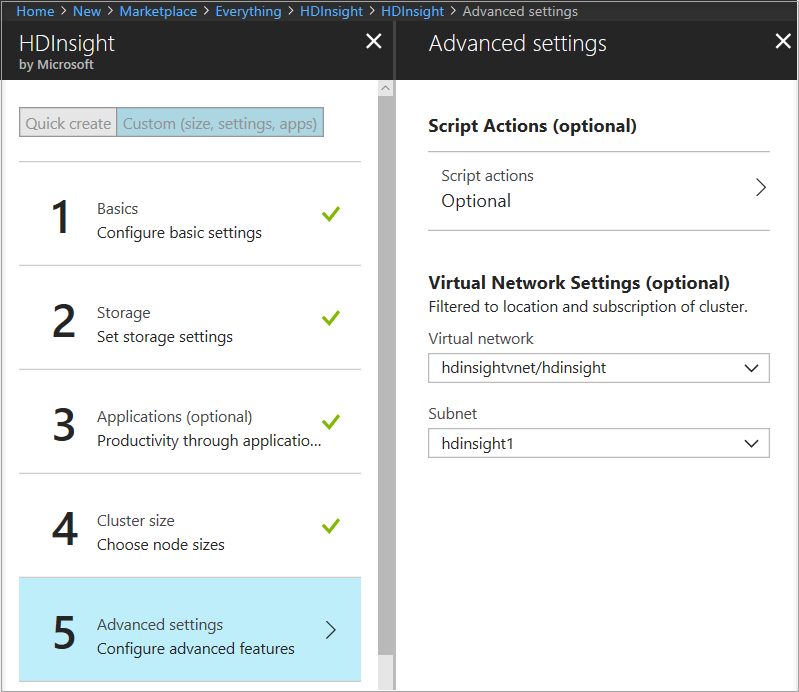

HDInsight az Azure-ban

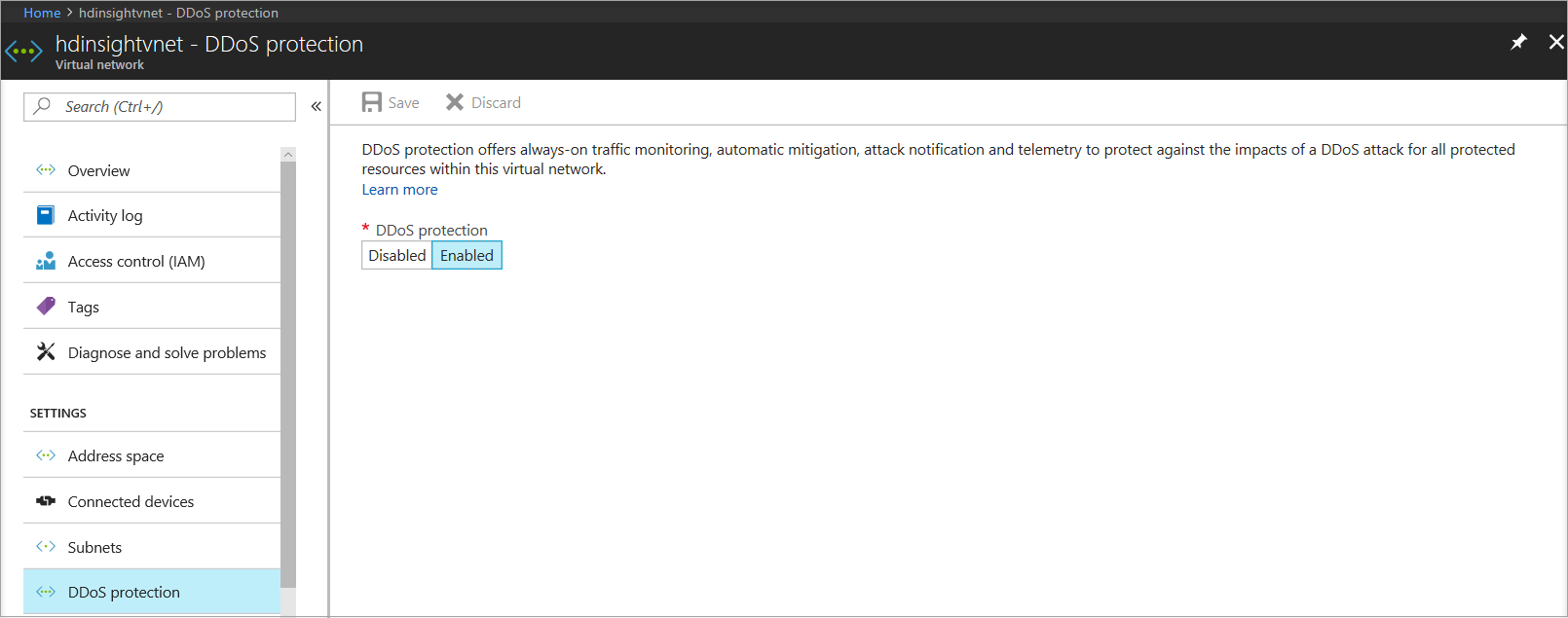

Ez a referenciaarchitektúra bemutatja a DDoS Protection konfigurálását egy Azure HDInsight-fürthöz. Győződjön meg arról, hogy a HDInsight-fürt egy virtuális hálózathoz van csatlakoztatva, és hogy a DDoS védelmi szolgáltatás engedélyezve van a virtuális hálózaton.

Ebben az architektúrában az internetről a HDInsight-fürtre irányuló forgalom a HDInsight-átjáró terheléselosztójával társított nyilvános IP-címre lesz irányítva. Az átjáró terheléselosztója ezután közvetlenül a fő csomópontokra vagy a feldolgozó csomópontokra küldi a forgalmat. Mivel a DDoS Protection engedélyezve van a HDInsight virtuális hálózaton, a virtuális hálózat összes nyilvános IP-je megkapja a DDoS-védelmet a 3. és a 4. réteghez. Ez a referenciaarchitektúra kombinálható az N szintű és a többrégiós referenciaarchitektúrákkal.

A referenciaarchitektúrával kapcsolatos további információkért tekintse meg az Azure HDInsight kiterjesztése Azure-beli virtuális hálózat használatával dokumentációt.

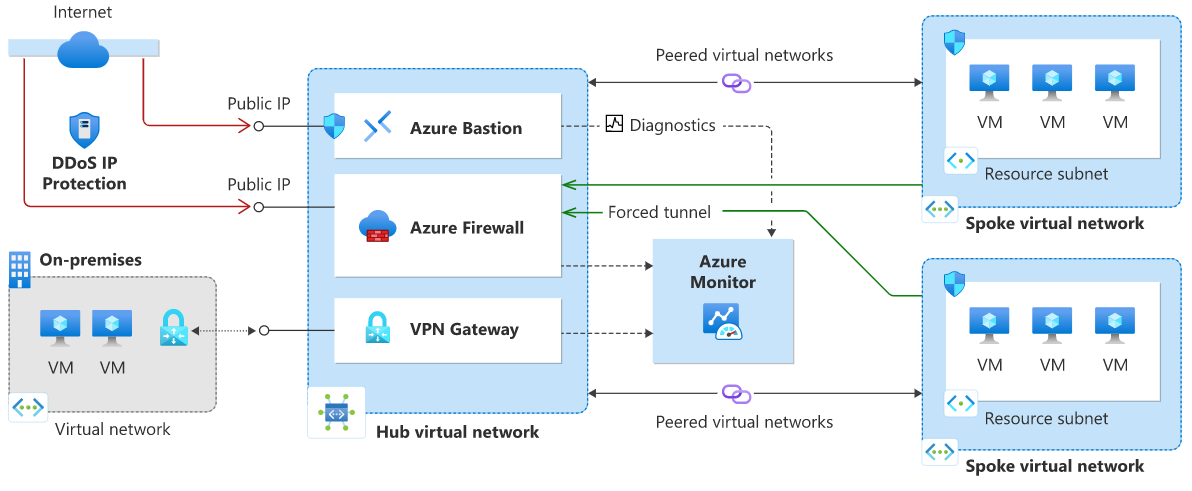

Központ-periféria hálózati topológia az Azure Firewall és az Azure Bastion használatával

Ez a referenciaarchitektúra egy küllős topológiát részletez a központon belül az Azure Firewalllal DMZ-ként olyan forgatókönyvek esetében, amelyek központi ellenőrzést igényelnek a biztonsági szempontok felett. Az Azure Firewall szolgáltatásként felügyelt tűzfal, és a saját alhálózatán található. Az Azure Bastion üzembe helyezése és elhelyezése a saját alhálózatán történik.

Két küllő virtuális hálózati társviszony-létesítéssel csatlakozik a központhoz, és nincs közvetlen kapcsolat a küllők között. Ha küllős kapcsolatra van szüksége, akkor útvonalakat kell létrehoznia, hogy az egyik küllőről a tűzfalra továbbíthassa a forgalmat, ami aztán átirányíthatja azt a másik küllőre. A központban található összes nyilvános IP-címet a DDoS Protection védi. Ebben a forgatókönyvben a központ tűzfala segít szabályozni az internetről érkező bejövő forgalmat, miközben a tűzfal nyilvános IP-címe védett. Az Azure DDoS Protection a megerősített környezet nyilvános IP-címét is védi.

A DDoS Protection virtuális hálózaton üzembe helyezett szolgáltatásokhoz készült. További információ: Dedikált Azure-szolgáltatás üzembe helyezése virtuális hálózatokon.

DDoS Network Protection csillagpontos hálózat

Ebben az architektúradiagramban az Azure DDoS Network Protection engedélyezve van a központi virtuális hálózaton.

DDoS IP Protection küllős hálózat

Ebben az architektúradiagramban az Azure DDoS IP Protection engedélyezve van a nyilvános IP-címen.

Feljegyzés

Az Azure DDoS-infrastruktúra védelme további költségek nélkül minden olyan Azure-szolgáltatást véd, amely nyilvános IPv4- és IPv6-címeket használ. Ez a DDoS védelmi szolgáltatás segít az összes Azure-szolgáltatás védelmében, beleértve a Szolgáltatásként nyújtott platform (PaaS) szolgáltatásokat, például az Azure DNS-t. További információkért tekintse meg az Azure DDoS Protection áttekintését. A küllős topológiával kapcsolatos további információkért lásd a küllős hálózati topológiát.

Következő lépések

- Megtudhatja, hogyan konfigurálhatja a Network Protectiont.