Riasztás érvényesítése a Felhőhöz készült Microsoft Defenderben

Ez a dokumentum segít annak ellenőrzésében, hogy a rendszer megfelelően van-e konfigurálva Felhőhöz készült Microsoft Defender riasztásokhoz.

Mik azok a biztonsági riasztások?

A riasztások azok az értesítések, amelyeket a Felhőhöz készült Defender küld, amikor fenyegetést észlel az erőforrásokon. Rangsorolja és listázza a riasztásokat, valamint a probléma gyors kivizsgálásához szükséges információkat. Felhőhöz készült Defender a támadások elhárítására vonatkozó javaslatokat is tartalmaz.

További információ: Biztonsági riasztások Felhőhöz készült Defender és a biztonsági riasztások kezelése és megválaszolása.

Előfeltételek

Az összes riasztás fogadásához a gépeknek és a csatlakoztatott Log Analytics-munkaterületeknek ugyanabban a bérlőben kell lenniük.

Biztonsági riasztások mintájának létrehozása

Ha az új előzetes verziójú riasztási felületet használja az Felhőhöz készült Microsoft Defender biztonsági riasztásainak kezelése és megválaszolása című cikkben leírtak szerint, az Azure Portal biztonsági riasztások oldaláról hozhat létre mintariasztásokat.

Mintariasztások használata a következőhöz:

- értékelje ki a Microsoft Defender-csomagok értékét és képességeit.

- ellenőrizze a biztonsági riasztásokhoz (például SIEM-integrációkhoz, munkafolyamat-automatizáláshoz és e-mail-értesítésekhez) készített konfigurációkat.

Mintariasztások létrehozása:

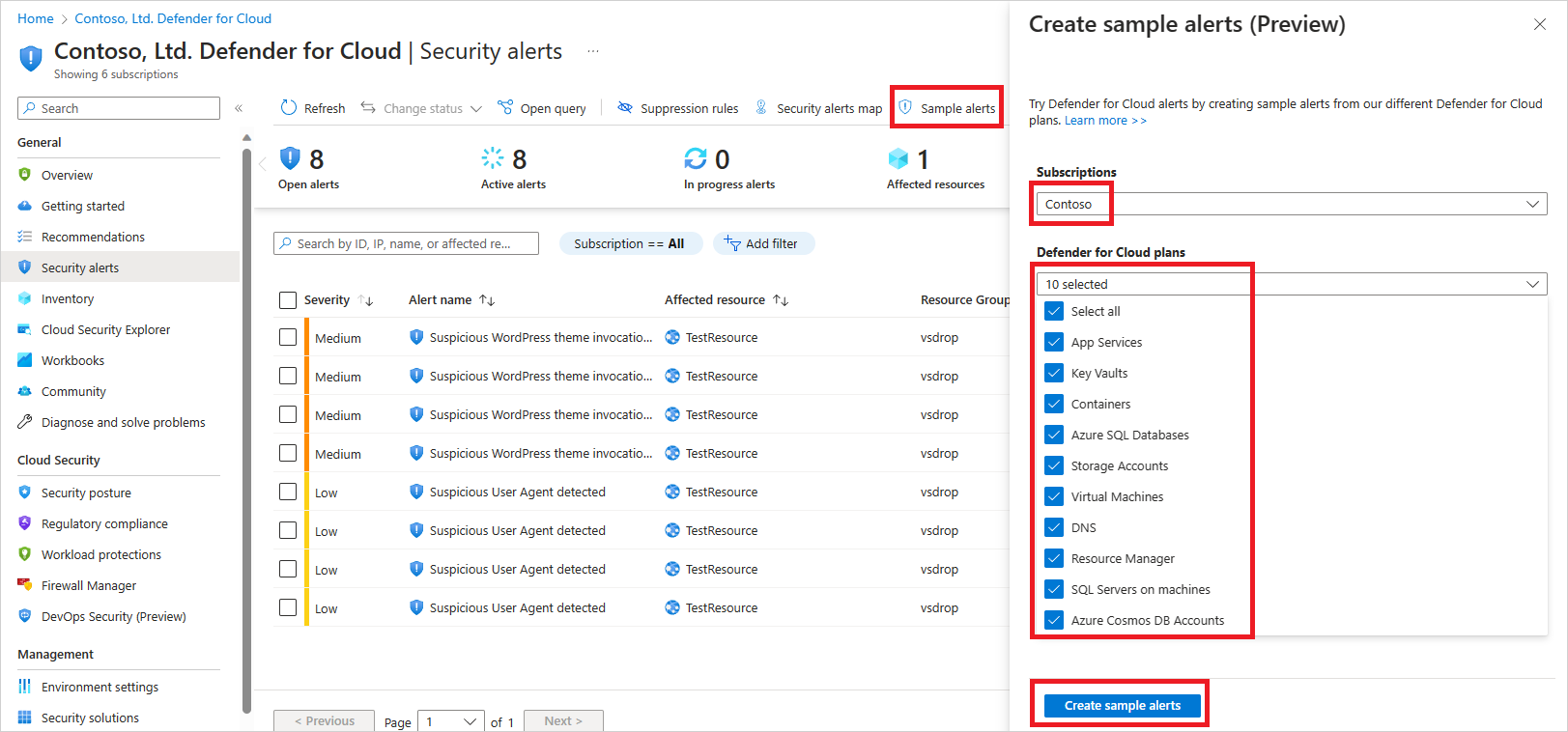

Az Előfizetés közreműködője szerepkörrel rendelkező felhasználóként a biztonsági riasztások lap eszköztárán válassza a Mintariasztások lehetőséget.

Válassza ki az előfizetést.

Válassza ki a megfelelő Microsoft Defender-csomagot/csomagokat, amelyekhez riasztásokat szeretne látni.

Válassza a Mintariasztások létrehozása lehetőséget.

Megjelenik egy értesítés, amely tájékoztatja, hogy a mintariasztások létre lettek hozva:

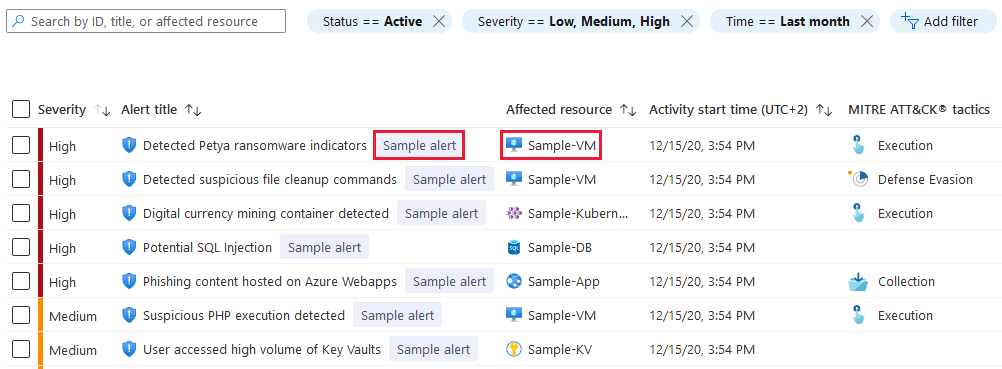

Néhány perc elteltével a riasztások megjelennek a biztonsági riasztások oldalán. A Felhőhöz készült Microsoft Defender biztonsági riasztások (csatlakoztatott SIEM-ek, e-mail-értesítések stb.) fogadásához konfigurált bárhol máshol is megjelennek.

Tipp.

A riasztások szimulált erőforrásokhoz tartoznak.

Riasztások szimulálása Azure-beli virtuális gépeken (Windows)

Miután telepítette a Végponthoz készült Microsoft Defender ügynököt a számítógépre, a Defender for Servers integrációjának részeként kövesse az alábbi lépéseket attól a géptől, ahol a riasztás támadott erőforrásának szeretne lenni:

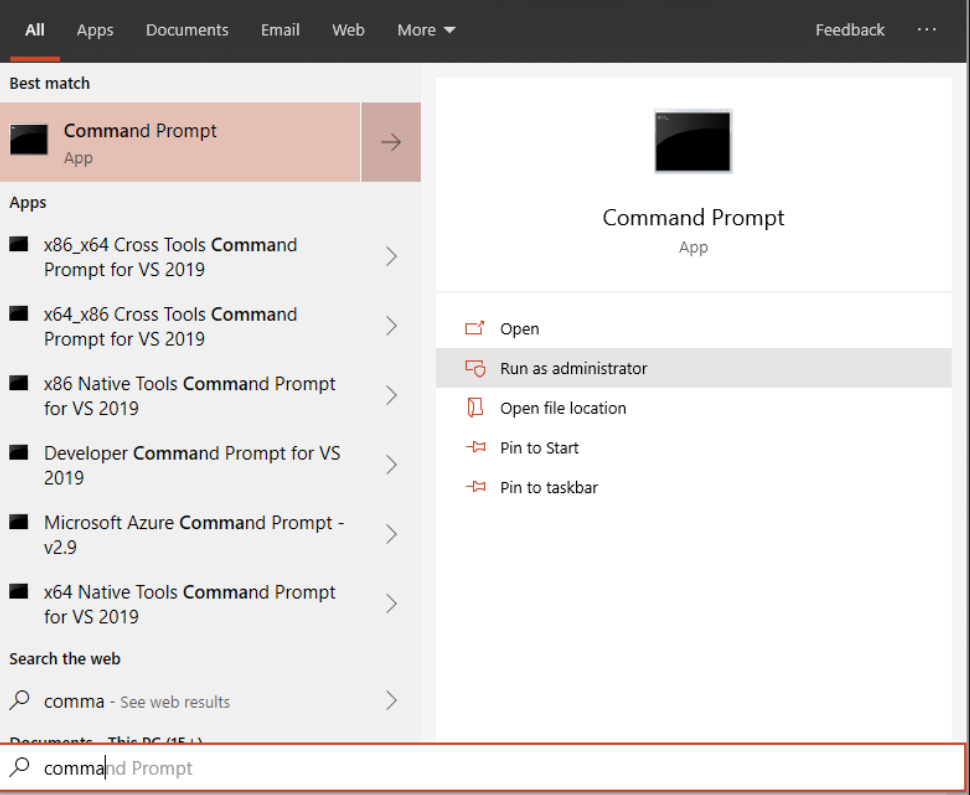

Nyisson meg egy emelt szintű parancssort az eszközön, és futtassa a szkriptet:

Nyissa meg a Start menüt , és írja be a kívánt szöveget

cmd.Válassza a jobb gombbal a parancssort , és válassza a Futtatás rendszergazdaként lehetőséget

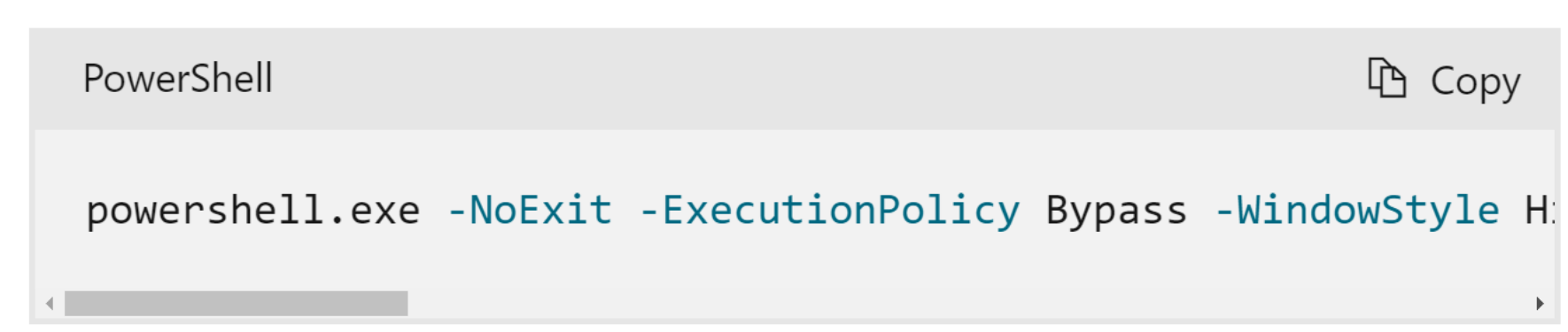

A parancssorban másolja és futtassa a következő parancsot:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'A Parancssor ablak automatikusan bezárul. Ha sikeres, 10 percen belül meg kell jelennie egy új riasztásnak Felhőhöz készült Defender Riasztások panelen.

A PowerShell-párbeszédpanel üzenetsorának az itt bemutatotthoz hasonlóan kell megjelennie:

Másik lehetőségként az EICAR tesztsztring használatával is elvégezheti ezt a tesztet: Hozzon létre egy szövegfájlt, illessze be az EICAR sort, és mentse a fájlt végrehajtható fájlként a gép helyi meghajtójára.

Feljegyzés

A Windows tesztriasztásainak áttekintésekor győződjön meg arról, hogy engedélyezve van a Defender for Endpoint valós idejű védelemmel való futtatása. Ebből a cikkből megtudhatja, hogyan érvényesítheti ezt a konfigurációt.

Riasztások szimulálása Azure-beli virtuális gépeken (Linux)

Miután telepítette a Végponthoz készült Microsoft Defender ügynököt a számítógépre, a Defender for Servers integrációjának részeként kövesse az alábbi lépéseket attól a géptől, ahol a riasztás támadott erőforrásának szeretne lenni:

Nyisson meg egy terminálablakot, másolja ki és futtassa a következő parancsot:

curl -O https://secure.eicar.org/eicar.com.txtA Parancssor ablak automatikusan bezárul. Ha sikeres, 10 percen belül meg kell jelennie egy új riasztásnak Felhőhöz készült Defender Riasztások panelen.

Feljegyzés

A Linux tesztriasztásainak áttekintésekor győződjön meg arról, hogy engedélyezve van a Defender for Endpoint valós idejű védelemmel való futtatása. Ebből a cikkből megtudhatja, hogyan érvényesítheti ezt a konfigurációt.

Riasztások szimulálása a Kubernetesen

A Defender for Containers biztonsági riasztásokat biztosít mind a fürtök, mind a mögöttes fürtcsomópontok számára. A Defender for Containers ezt úgy hajtja végre, hogy figyeli a vezérlősíkot (API-kiszolgálót) és a tárolóalapú számítási feladatot is.

Megállapíthatja, hogy a riasztás a vezérlőtervhez vagy a tárolóalapú számítási feladathoz kapcsolódik-e az előtagja alapján. A vezérlősík biztonsági riasztásai előtaggal K8S_rendelkeznek, míg a fürtök futtatókörnyezeti számítási feladataira vonatkozó biztonsági riasztások előtagja K8S.NODE_.

A következő lépésekkel szimulálhatja a riasztásokat mind a vezérlősíkhoz, mind a számítási feladatokra vonatkozó riasztásokat.

Vezérlősík-riasztások szimulálása (K8S_ előtag)

Előfeltételek

- Győződjön meg arról, hogy a Defender for Containers csomag engedélyezve van.

- Csak ív – Győződjön meg arról, hogy a Defender-érzékelő telepítve van.

- Csak EKS vagy GKE – Győződjön meg arról, hogy az alapértelmezett naplózási naplógyűjtemény automatikus kiépítési beállításai engedélyezve vannak.

Kubernetes vezérlősík biztonsági riasztásának szimulálása:

Futtassa a következő parancsot a fürtből:

kubectl get pods --namespace=asc-alerttest-662jfi039nA következő választ kapja:

No resource found.Várjon 30 percet.

Az Azure Portalon lépjen a Felhőhöz készült Defender biztonsági riasztások lapjára.

A megfelelő Kubernetes-fürtön keresse meg a következő riasztást

Microsoft Defender for Cloud test alert for K8S (not a threat)

Számítási feladatokra vonatkozó riasztások szimulálása (K8S. NODE_ előtag)

Előfeltételek

- Győződjön meg arról, hogy a Defender for Containers csomag engedélyezve van.

- Győződjön meg arról, hogy a Defender érzékelő telepítve van.

Kubernetes számítási feladatok biztonsági riasztásának szimulálása:

Hozzon létre egy podot egy tesztparancs futtatásához. Ez a pod lehet a fürt bármelyik meglévő podja, vagy egy új pod. Ezt a yaml-konfigurációmintát használhatja:

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]A podfuttatás létrehozása:

kubectl apply -f <path_to_the_yaml_file>Futtassa a következő parancsot a fürtből:

kubectl exec -it mdc-test -- bashMásolja a végrehajtható fájlt egy másik helyre,

./asc_alerttest_662jfi039nés nevezze át a következő paranccsalcp /bin/echo ./asc_alerttest_662jfi039n.Hajtsa végre a fájlt

./asc_alerttest_662jfi039n testing eicar pipe.Várjon 10 percet.

Az Azure Portalon lépjen a Felhőhöz készült Defender biztonsági riasztások lapjára.

A megfelelő AKS-fürtön keresse meg a következő riasztást

Microsoft Defender for Cloud test alert (not a threat).

További információ a Kubernetes-csomópontok és -fürtök védelméről a Microsoft Defender for Containers használatával.

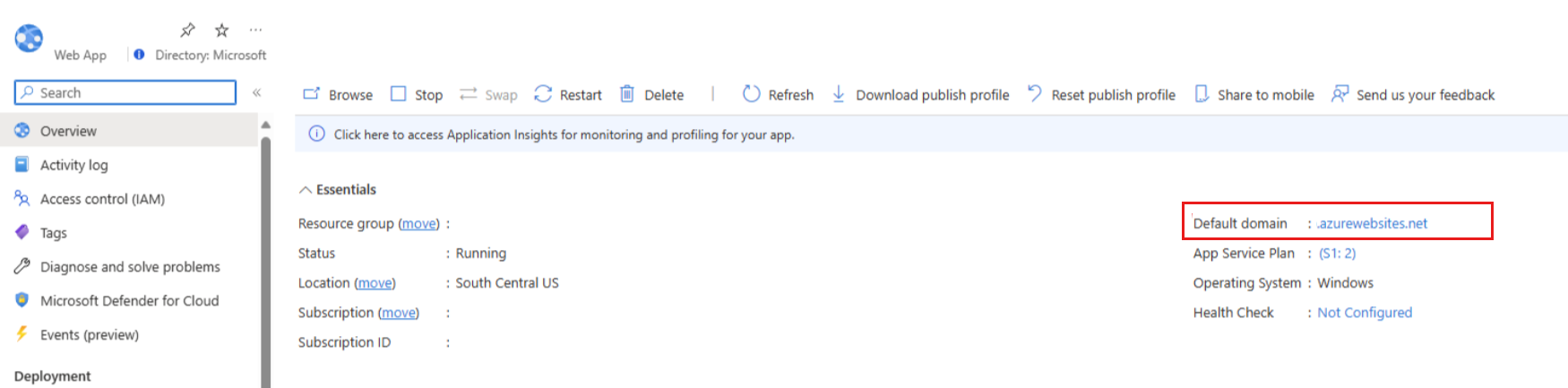

Riasztások szimulálása az App Service-hez

Riasztásokat szimulálhat az App Service-ben futó erőforrásokhoz.

Hozzon létre egy új webhelyet, és várjon 24 órát, amíg regisztrálja a Felhőhöz készült Defender, vagy használjon egy meglévő webhelyet.

A webhely létrehozása után a következő URL-cím használatával érheti el:

A rendszer körülbelül 1–2 órán belül létrehoz egy riasztást.

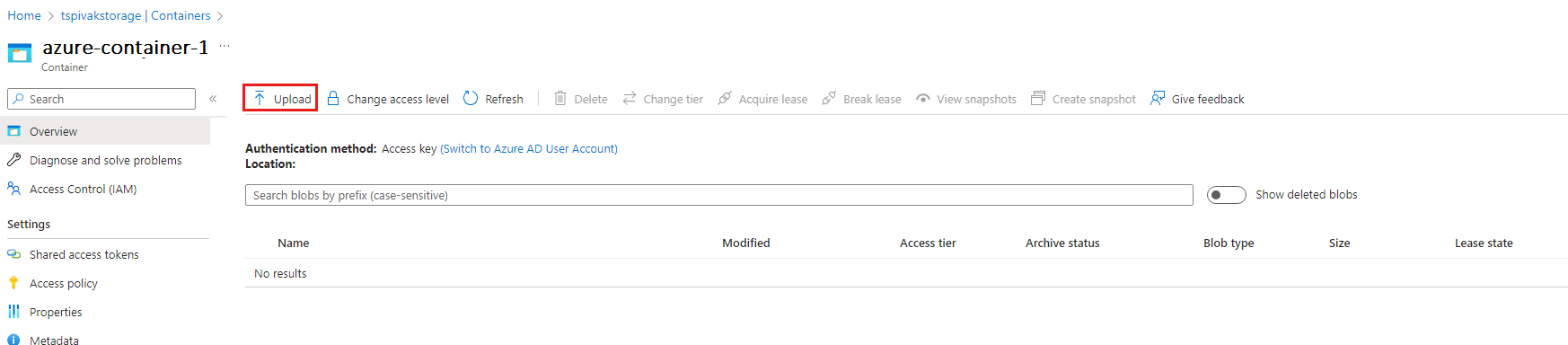

Riasztások szimulálása a Storage ATP-hez (Advanced Threat Protection)

Lépjen egy olyan tárfiókra, amelyben engedélyezve van az Azure Defender for Storage.

Válassza a Tárolók lapot az oldalsávon.

Lépjen egy meglévő tárolóra, vagy hozzon létre egy újat.

Töltsön fel egy fájlt a tárolóba. Ne töltsön fel bizalmas adatokat tartalmazó fájlokat.

Válassza a jobb gombbal a feltöltött fájlt, és válassza az SAS létrehozása lehetőséget.

Válassza az SAS-jogkivonat és az URL-cím létrehozása gombot (nincs szükség a beállítások módosítására).

Másolja ki a létrehozott SAS URL-címet.

Nyissa meg a Tor böngészőt, amelyet itt tölthet le.

A Tor böngészőben keresse meg az SAS URL-címet. Most már látnia kell és le kell töltenie a feltöltött fájlt.

AppServices riasztások tesztelése

App Services EICAR-riasztás szimulálása:

- Keresse meg a webhely HTTP-végpontját az App Services-webhely Azure Portal paneljén vagy a webhelyhez társított egyéni DNS-bejegyzés használatával. (A Azure-alkalmazás Services-webhely alapértelmezett URL-végpontja utótagot

https://XXXXXXX.azurewebsites.nettartalmaz. A webhelynek egy meglévő webhelynek kell lennie, nem pedig a riasztásszimuláció előtt létrehozott webhelynek. - Keresse meg a webhely URL-címét, és adja hozzá a következő rögzített utótagot:

/This_Will_Generate_ASC_Alert. Az URL-címnek így kell kinéznie:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. A riasztás létrehozása eltarthat egy ideig (kb. 1,5 óra).

Az Azure Key Vault fenyegetésészlelésének ellenőrzése

- Ha még nem hozott létre Key Vaultot, mindenképpen hozzon létre egyet.

- A Key Vault és a titkos kulcs létrehozása után lépjen egy olyan virtuális gépre, amely rendelkezik internet-hozzáféréssel, és töltse le a TOR Böngészőt.

- Telepítse a TOR Browsert a virtuális gépen.

- A telepítés befejezése után nyissa meg a normál böngészőt, jelentkezzen be az Azure Portalra, és nyissa meg a Key Vault oldalát. Jelölje ki a kiemelt URL-címet, és másolja ki a címet.

- Nyissa meg a TOR-t, és illessze be ezt az URL-címet (az Azure Portal eléréséhez újra hitelesítenie kell magát).

- A hozzáférés befejezése után a bal oldali panelen a Titkos kulcsok lehetőséget is választhatja.

- A TOR Böngészőben jelentkezzen ki az Azure Portalról, és zárja be a böngészőt.

- Egy idő után a Key Vaulthoz készült Defender riasztást indít el, amely részletes információkat tartalmaz erről a gyanús tevékenységről.

Következő lépések

Ez a cikk a riasztások érvényesítési folyamatát mutatta be. Most, hogy már ismeri ezt az ellenőrzést, tekintse át a következő cikkeket:

- Az Azure Key Vault fenyegetésészlelésének ellenőrzése a Felhőhöz készült Microsoft Defender

- Biztonsági riasztások kezelése és megválaszolása a Felhőhöz készült Microsoft Defender - Megtudhatja, hogyan kezelheti a riasztásokat, és hogyan reagálhat a biztonsági incidensekre Felhőhöz készült Defender.

- A biztonsági riasztások ismertetése a Felhőhöz készült Microsoft Defender

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: