A megkeményítési javaslatok áttekintése

Figyelemfelhívás

Ez a cikk a CentOS-ra, egy olyan Linux-disztribúcióra hivatkozik, amely közel áll az élettartam (EOL) állapotához. Ennek megfelelően fontolja meg a használatot és a tervezést. További információ: CentOS End Of Life útmutató.

Feljegyzés

Mivel a Log Analytics-ügynök (más néven MMA) 2024 augusztusában megszűnik, a jelenleg attól függő Defender for Servers összes funkciója, beleértve az ezen az oldalon ismertetetteket is, a kivonási dátum előtt Végponthoz készült Microsoft Defender integrációval vagy ügynök nélküli vizsgálatokkal lesz elérhető. A Jelenleg a Log Analytics-ügynökre támaszkodó összes funkció ütemtervével kapcsolatos további információkért tekintse meg ezt a közleményt.

A gép támadási felületének csökkentése és az ismert kockázatok elkerülése érdekében fontos, hogy az operációs rendszer (OS) a lehető legbiztonságosabban legyen konfigurálva.

A Microsoft felhőbiztonsági referenciamutatója útmutatást nyújt az operációs rendszer megkeményedéséhez, ami a Windows és Linux rendszerhez készült biztonsági alapdokumentumokhoz vezetett.

A cikkben ismertetett biztonsági javaslatok segítségével felmérheti a környezetében lévő gépeket, és a következőket:

- A biztonsági konfigurációk hiányosságainak azonosítása

- Ismerje meg, hogyan orvosolhatja ezeket a hiányosságokat

Elérhetőség

| Szempont | Részletek |

|---|---|

| Kiadási állapot: | Előnézet. Az Azure Előzetes verzió kiegészítő feltételei további jogi feltételeket tartalmaznak, amelyek a bétaverzióban, előzetes verzióban vagy más módon még nem általánosan elérhető Azure-funkciókra vonatkoznak. |

| Díjszabás: | Ingyenes |

| Előfeltételek: | A gépeknek (1) munkacsoport tagjainak kell lenniük, (2) vendégkonfigurációs bővítménysel, (3) rendszer által hozzárendelt felügyelt identitással kell rendelkezniük, és (4) támogatott operációs rendszert kell futtatniuk: • Windows Server 2012, 2012r2, 2016 vagy 2019 • Ubuntu 14.04, 16.04, 17.04, 18.04 vagy 20.04 • Debian 7, 8, 9 vagy 10 • CentOS 7 vagy 8 • Red Hat Enterprise Linux (RHEL) 7 vagy 8 • Oracle Linux 7 vagy 8 • SU Standard kiadás Linux Enterprise Server 12 |

| Szükséges szerepkörök és engedélyek: | A vendégkonfigurációs bővítmény és előfeltételei telepítéséhez írási engedély szükséges a megfelelő gépeken. A javaslatok megtekintéséhez és az operációs rendszer alapadatainak megismeréséhez olvasási engedély szükséges az előfizetés szintjén. |

| Felhők: |

Mik a megkeményítési javaslatok?

Felhőhöz készült Microsoft Defender két javaslatot tartalmaz, amelyek ellenőrzik, hogy a környezetben lévő Windows- és Linux-gépek konfigurációja megfelel-e az Azure biztonsági alapkonfigurációinak:

- Windows rendszerű gépek esetén a Windows-gépek biztonsági konfigurációjának biztonsági réseit orvosolni kell (a vendégkonfigurációval) összehasonlítva a konfigurációt a Windows biztonsági alapkonfigurációjával.

- Linux rendszerű gépek esetén a Linux-gépek biztonsági konfigurációjának biztonsági réseit orvosolni kell (a vendégkonfigurációval) összehasonlítva a konfigurációt a Linux biztonsági alapkonfigurációjával.

Ezek a javaslatok az Azure Policy vendégkonfigurációs funkciójával hasonlítják össze egy gép operációsrendszer-konfigurációját a Microsoft felhőbiztonsági benchmarkjában meghatározott alapkonfigurációval.

Az előfizetések gépeinek összehasonlítása az operációs rendszer biztonsági alapkonfigurációival

A gépek és az operációs rendszer biztonsági alapkonfigurációinak összehasonlítása:

Felhőhöz készült Defender portáloldalain nyissa meg a Javaslatok lapot.

Válassza ki a megfelelő javaslatot:

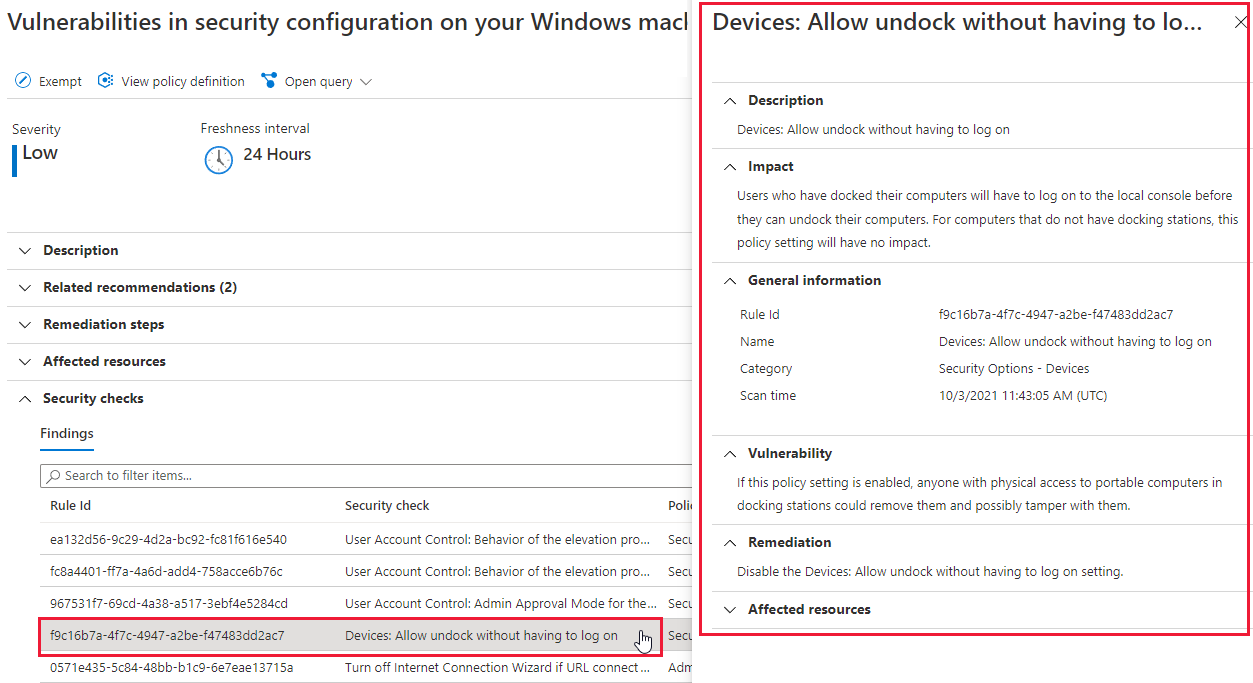

A javaslat részletei oldalon a következőt láthatja:

- Az érintett erőforrások.

- A sikertelen biztonsági ellenőrzések.

Ha többet szeretne megtudni egy adott megállapításról, válassza ki.

Egyéb vizsgálati lehetőségek:

- A kiértékelt gépek listájának megtekintéséhez nyissa meg az Érintett erőforrásokat.

- Ha meg szeretné tekinteni az egy gépre vonatkozó eredmények listáját, válasszon ki egy gépet a Nem megfelelő erőforrások lapon. Egy oldal csak az adott gép eredményeinek listáját nyitja meg.

Következő lépések

Ebben a dokumentumban megtanulta, hogyan használhatja Felhőhöz készült Defender vendégkonfigurációs javaslatait az operációs rendszer és az Azure biztonsági alapkonfigurációjának összehasonlítása érdekében.

A konfigurációs beállításokról további információt a következő témakörben talál: