A Defender for App Service áttekintése a Azure-alkalmazás Service-webalkalmazások és API-k védelméhez

Előfeltételek

Felhőhöz készült Defender natívan integrálva van az App Service-vel, így nincs szükség üzembe helyezésre és előkészítésre – az integráció transzparens.

A Azure-alkalmazás Service-csomag az App Service-hez készült Microsoft Defenderrel való védelméhez a következőkre lesz szüksége:

Dedikált gépekhez társított támogatott App Service-csomag. A támogatott csomagok a Rendelkezésre állás listában találhatók.

Felhőhöz készült Defender az előfizetésen engedélyezett továbbfejlesztett védelmi funkcióit az alábbiakban leírtak szerintFokozott biztonsági funkciók engedélyezése.

Tipp.

Opcionálisan engedélyezheti az egyes Microsoft Defender-csomagokat, például a Microsoft Defender for App Service-t.

Elérhetőség

| Szempont | Részletek |

|---|---|

| Kiadási állapot: | Általános rendelkezésre állás (GA) |

| Díjszabás: | A Microsoft Defender for App Service számlázása a díjszabási oldalon látható módon történik A számlázás az összes csomag összes számítási példányának megfelelően történik |

| Támogatott App Service-csomagok: | A támogatott App Service-csomagok a következők: • Ingyenes csomag • Alapszintű szolgáltatáscsomag • Standard szolgáltatási csomag • Prémium v2 szolgáltatáscsomag • Prémium v3 szolgáltatáscsomag • App Service Environment v1 • App Service Environment v2 • App Service Environment v3 |

| Felhők: |

Milyen előnyökkel jár a Microsoft Defender for App Service?

Azure-alkalmazás szolgáltatás egy teljes mértékben felügyelt platform a webalkalmazások és API-k létrehozásához és üzemeltetéséhez. Mivel a platform teljes mértékben felügyelt, nem kell aggódnia az infrastruktúra miatt. Felügyeleti, monitorozási és üzemeltetési elemzéseket biztosít a nagyvállalati szintű teljesítményre, a biztonságra és a megfelelőségre vonatkozó követelményeknek való megfelelés érdekében. További információ: Azure-alkalmazás Szolgáltatás.

A Microsoft Defender for App Service a felhő mérete alapján azonosítja az App Service-en futó alkalmazásokat célzó támadásokat. A támadók webes alkalmazásokat próbálnak ki, hogy megtalálják és kihasználják a gyengeségeket. Mielőtt adott környezetekbe irányítanák, az Azure-ban futó alkalmazásokhoz érkező kérések több átjárón is áthaladnak, ahol a rendszer megvizsgálja és naplózza őket. Ezek az adatok ezután a biztonsági rések és a támadók azonosítására, valamint a később használható új minták megismerésére szolgálnak.

Ha engedélyezi a Microsoft Defender for App Service szolgáltatást, azonnal élvezheti a Defender-csomag által kínált alábbi szolgáltatásokat:

Biztonságos – Az App Service-hez készült Defender felméri az App Service-csomag által lefedett erőforrásokat, és az eredmények alapján biztonsági javaslatokat hoz létre. Az App Service-erőforrások megerősítéséhez használja a javaslatok részletes utasításait.

Detect – Az App Service-hez készült Defender számos fenyegetést észlel az App Service-erőforrásokra nézve a figyeléssel:

- a virtuálisgép-példány, amelyen az App Service fut, és annak felügyeleti felülete

- az App Service-alkalmazásoknak küldött és onnan érkező kérések és válaszok

- az alapul szolgáló tesztkörnyezetek és virtuális gépek

- Belső App Service-naplók – az Azure felhőszolgáltatóként való láthatóságának köszönhetően érhetők el

Natív felhőalapú megoldásként az App Service-hez készült Defender képes azonosítani a több célra alkalmazott támadási módszereket. Például egyetlen gazdagépről nehéz lenne azonosítani egy elosztott támadást az IP-címek egy kis részhalmazából, és több gazdagép hasonló végpontjaira mászni.

A naplóadatok és az infrastruktúra közösen mesélik el a történetet: a vadonban keringő új támadástól az ügyfélgépeken végzett biztonsági résekig. Ezért még ha a Microsoft Defender for App Service is üzembe van helyezve egy webalkalmazás kihasználása után, előfordulhat, hogy képes észlelni a folyamatban lévő támadásokat.

Milyen fenyegetéseket észlel a Defender for App Service?

MITRE ATT&CK-taktikák fenyegetései

Felhőhöz készült Defender figyeli az App Service-erőforrásokat fenyegető számos fenyegetést. A riasztások szinte teljes listát fednek le a MITRE ATT&CK-taktikákról a támadás előttitől a parancsig és az irányításig.

Támadás előtti fenyegetések – Felhőhöz készült Defender képes észlelni a biztonságirés-ellenőrzők különböző típusainak végrehajtását, amelyeket a támadók gyakran használnak az alkalmazások gyengeségeinek vizsgálatára.

A Microsoft Threat Intelligence kezdeti hozzáférési fenyegetései - aktiválják ezeket a riasztásokat, például riasztást aktiválnak, amikor egy ismert rosszindulatú IP-cím csatlakozik a Azure-alkalmazás szolgáltatás FTP-felületéhez.

Végrehajtási fenyegetések – Felhőhöz készült Defender észlelheti a magas jogosultsági szintű parancsok, a Linux-parancsok Windows App Service-en való futtatására tett kísérleteket, a fájl nélküli támadási viselkedést, a digitális pénznembányászati eszközöket és sok más gyanús és rosszindulatú kódvégrehajtási tevékenységet.

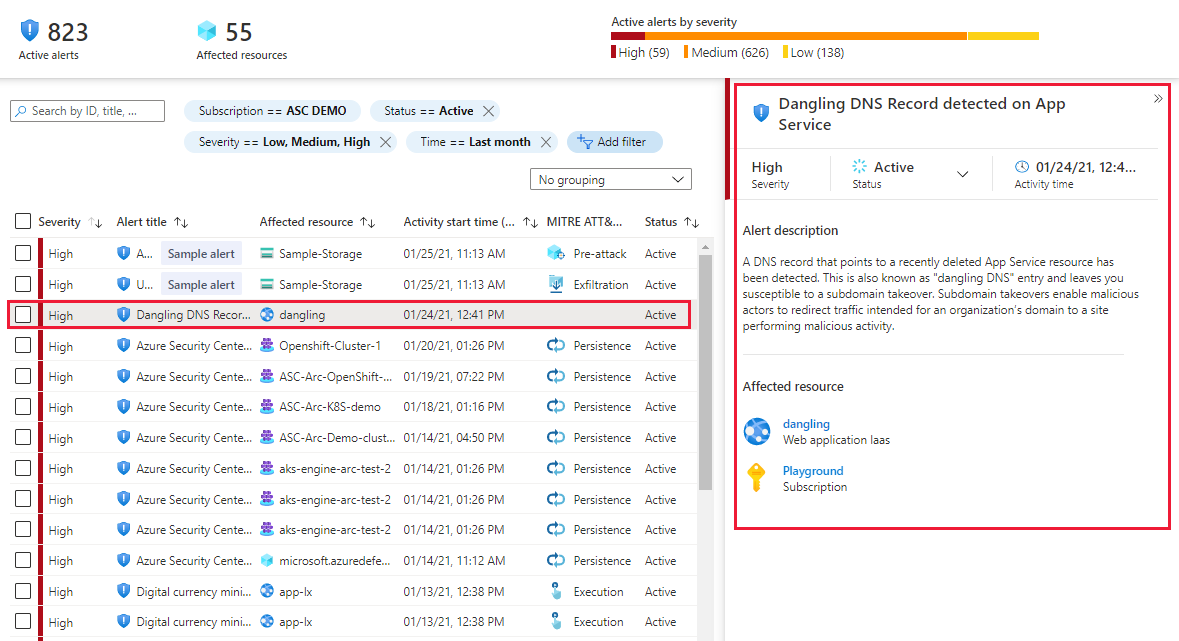

Dangling DNS-észlelés

Az App Service-hez készült Defender azonosítja a DNS-regisztrálóban egy App Service-webhely leszerelésekor fennmaradó DNS-bejegyzéseket is – ezeket csonkoló DNS-bejegyzéseknek nevezzük. Amikor eltávolít egy webhelyet, és nem távolítja el az egyéni tartományát a DNS-regisztrálótól, a DNS-bejegyzés egy nem létező erőforrásra mutat, és az altartomány sebezhető az átvétellel szemben. Felhőhöz készült Defender nem ellenőrzi a DNS-regisztrálóját a meglévő csonkoló DNS-bejegyzések után; riasztást küld, ha egy App Service-webhely leszerelt, és az egyéni tartománya (DNS-bejegyzése) nem törlődik.

Az altartomány-átvételek gyakori, nagy súlyosságú fenyegetést jelentenek a szervezetek számára. Amikor egy fenyegetést észlelő szereplő egy dangling DNS-bejegyzést, saját webhelyet hoz létre a célcímen. A szervezet tartományának szánt forgalom ezután a fenyegetést okozó szereplő webhelyére lesz irányítva, és ezt a forgalmat számos rosszindulatú tevékenységhez használhatják.

A Dangling DNS-védelem akkor érhető el, ha tartományait az Azure DNS-sel vagy egy külső tartományregisztrálóval kezelik, és windowsos és linuxos App Service-re is vonatkozik.

További információ a DNS-ről és az altartomány-átvétel veszélyéről a DNS-bejegyzések keveredésének megakadályozása és az altartomány-átvétel elkerülése című témakörben.

Az App Service-riasztások teljes listáját a riasztások referenciatáblázatában találja.

Feljegyzés

Felhőhöz készült Defender nem aktiválhat csonkoló DNS-riasztásokat, ha az egyéni tartomány nem mutat közvetlenül egy App Service-erőforrásra, vagy ha Felhőhöz készült Defender nem figyelte a webhelyre érkező forgalmat a csonkoló DNS-védelem engedélyezése óta (mivel nem lesznek naplók az egyéni tartomány azonosításához).

Következő lépések

Ebben a cikkben megismerkedett a Microsoft Defender for App Service szolgáltatással.

A kapcsolódó anyagokért tekintse meg a következő cikkeket:

- Ha a riasztásokat a Microsoft Sentinelbe, bármely külső SIEM-be vagy bármely más külső eszközbe szeretné exportálni, kövesse a Stream-riasztások utasításait a megoldások monitorozásához.

- Az App Service-hez készült Microsoft Defender-riasztások listáját a riasztások referenciatáblázatában találja.

- Az App Service-csomagokról további információt az App Service-csomagokban talál.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: