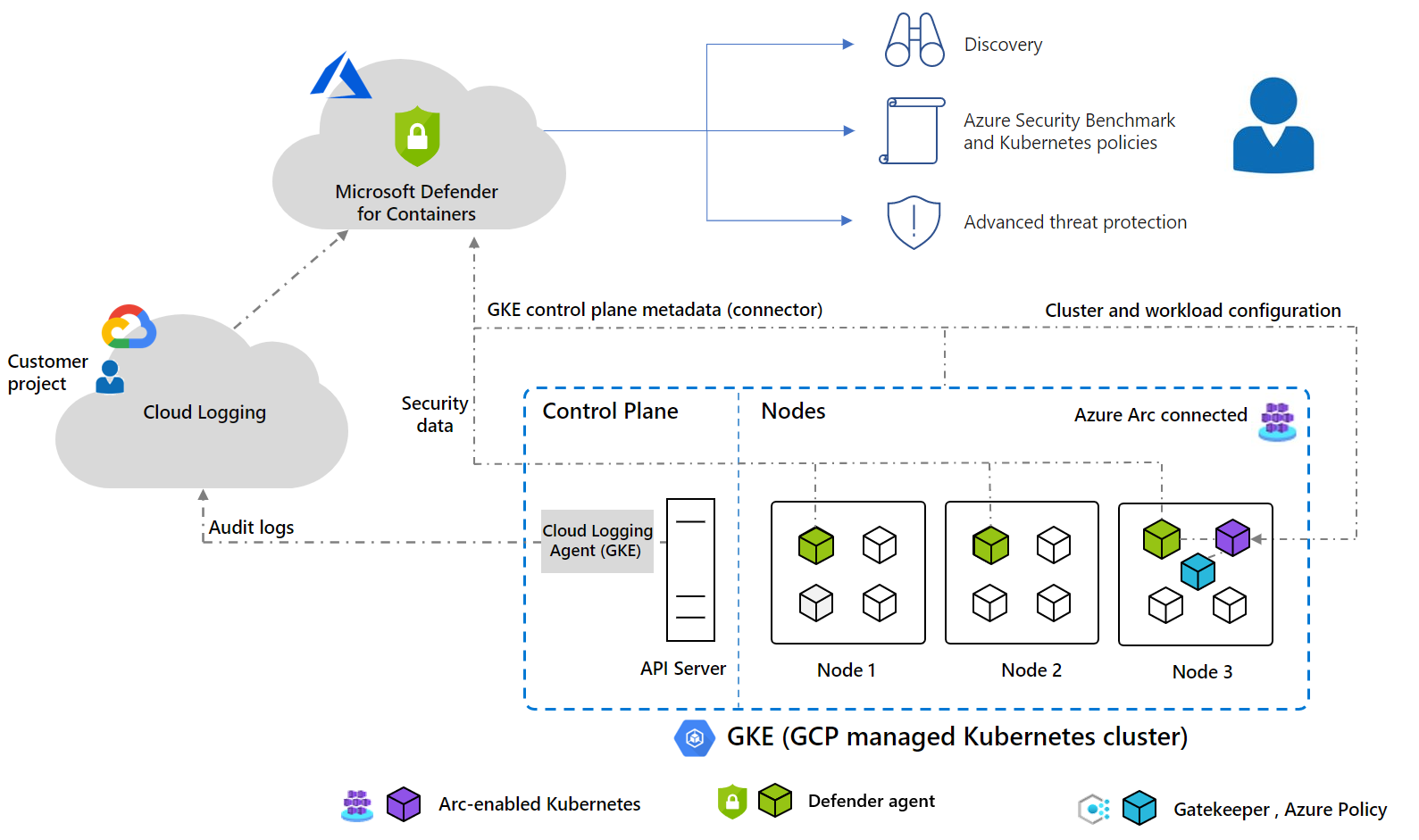

Defender for Containers architektúra

A Defender for Containers eltérően lett kialakítva minden Kubernetes-környezethez, függetlenül attól, hogy a következő környezetben futnak:

Azure Kubernetes Service (AKS) – A Microsoft felügyelt szolgáltatása tárolóalapú alkalmazások fejlesztésére, üzembe helyezésére és kezelésére.

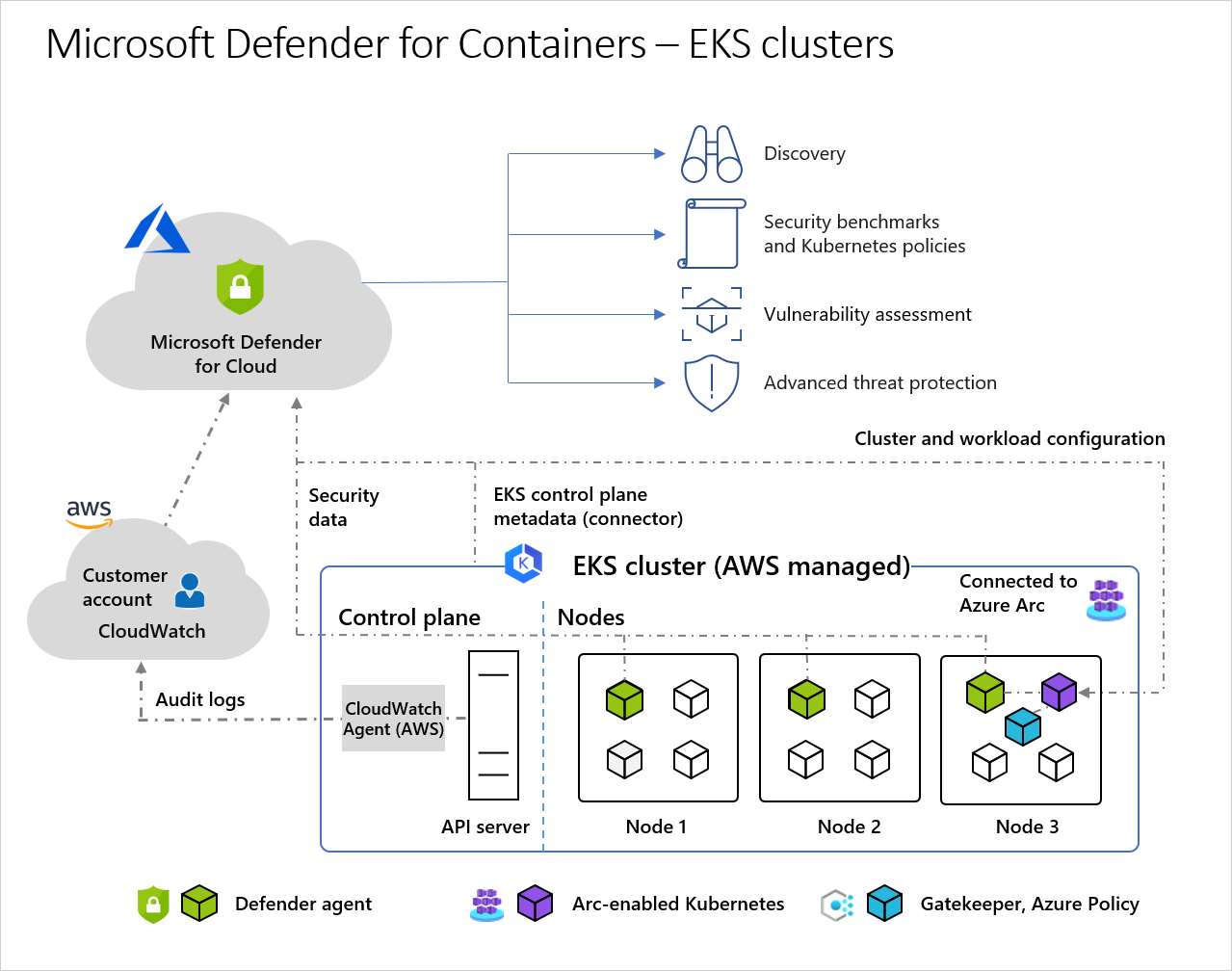

Amazon Elastic Kubernetes Service (EKS) egy csatlakoztatott Amazon Web Services -fiókban – Az Amazon felügyelt szolgáltatása a Kubernetes AWS-en való futtatásához anélkül, hogy saját Kubernetes-vezérlősíkot vagy csomópontokat kellene telepítenie, üzemeltetnie és karbantartania.

Google Kubernetes Engine (GKE) egy csatlakoztatott Google Cloud Platform (GCP) projektben – A Google felügyelt környezete alkalmazások GCP-infrastruktúrával történő üzembe helyezéséhez, kezeléséhez és méretezéséhez.

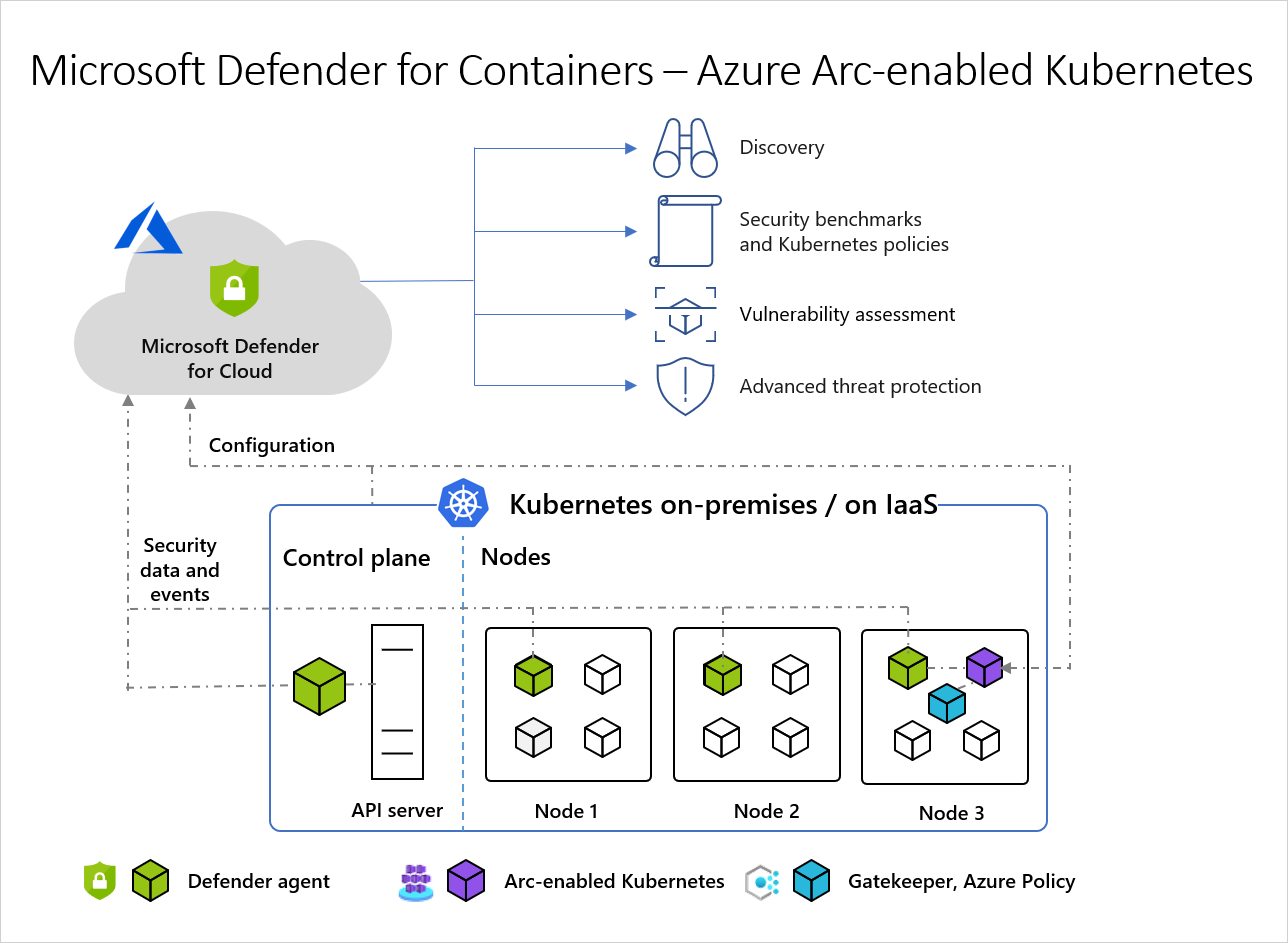

Nem felügyelt Kubernetes-disztribúció (Az Azure Arc-kompatibilis Kubernetes használatával) – Cloud Native Computing Foundation (CNCF) által hitelesített Kubernetes-fürtök, amelyek a helyszínen vagy az IaaS-en futnak.

Feljegyzés

Az Arc-kompatibilis Kubernetes-fürtök (AWS EKS és GCP GKE) Defender for Containers támogatása előzetes verziójú funkció.

A Kubernetes-tárolók védelme érdekében a Defender for Containers a következő adatokat fogadja és elemzi:

- Naplók és biztonsági események naplózása az API-kiszolgálóról

- Fürtkonfigurációs információk a vezérlősíkról

- Számítási feladatok konfigurálása az Azure Policyból

- Biztonsági jelek és események a csomópont szintjén

Az implementáció részleteiről, például a támogatott operációs rendszerekről, a szolgáltatások rendelkezésre állásáról és a kimenő proxyról a Defender for Containers szolgáltatás rendelkezésre állásával kapcsolatban olvashat bővebben.

Architektúra minden Kubernetes-környezethez

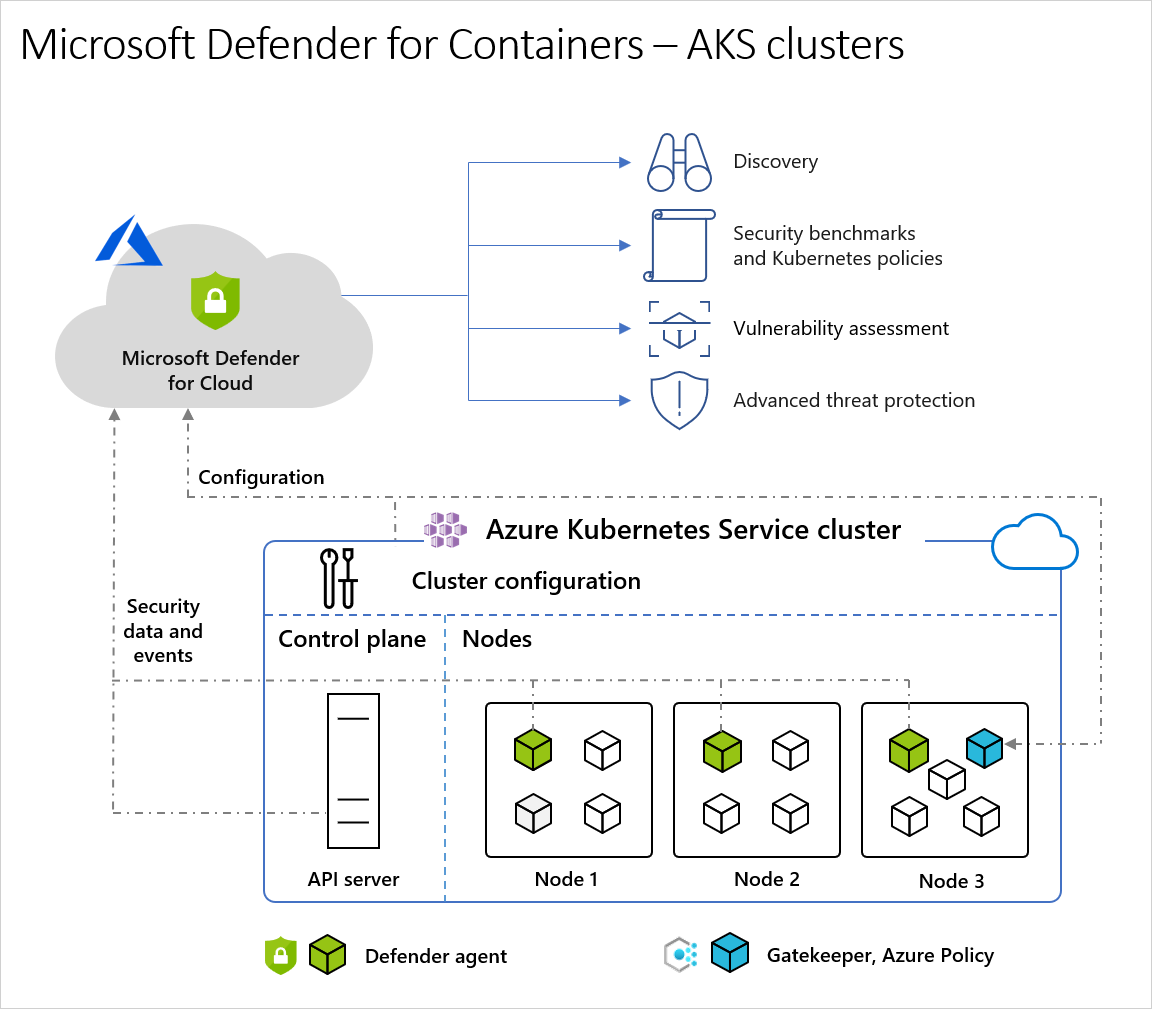

Felhőhöz készült Defender és AKS-fürtök architektúradiagramja

Ha Felhőhöz készült Defender védi az Azure Kubernetes Service-ben üzemeltetett fürtöket, az auditnapló-adatok gyűjtése ügynök nélküli, és az Azure-infrastruktúrán keresztül automatikusan, további költségek és konfigurációs szempontok nélkül gyűjthető. Ezek a szükséges összetevők a Microsoft Defender for Containers teljes körű védelmének biztosításához:

- Defender-érzékelő: Az egyes csomópontokon üzembe helyezett DaemonSet eBPF technológiával gyűjti a gazdagépektől érkező jeleket, és futásidejű védelmet nyújt. Az érzékelő regisztrálva van egy Log Analytics-munkaterületen, és adatfolyamként használatos. A naplóadatokat azonban nem a Log Analytics-munkaterület tárolja. A Defender-érzékelő AKS Security-profilként van üzembe helyezve.

- Azure Policy for Kubernetes: Egy pod, amely kiterjeszti a nyílt forráskódú Gatekeeper v3-at , és webes horogként regisztrál a Kubernetes-beléptetés-vezérléshez, lehetővé téve a helyszíni kényszerítéseket és a fürtökre vonatkozó biztonsági intézkedéseket központosított, konzisztens módon. Az Azure Policy for Kubernetes-pod AKS-bővítményként van üzembe helyezve. A fürtben csak egy csomóponton van telepítve. További információ: Kubernetes-számítási feladatok védelme és a Kubernetes-fürtökhöz készült Azure Policy ismertetése.

A Defender érzékelő összetevőjének részletei

| Podnév | Névtér | Erőforrás | Rövid leírás | Képességek | Erőforráskorlátok | Kimenő forgalom szükséges |

|---|---|---|---|---|---|---|

| microsoft-defender-collector-ds-* | kube-system | Démonkészlet | Tárolók készleteinek és biztonsági eseményeknek a Kubernetes-környezetből való gyűjtésére összpontosít. | SYS_ADMIN, SYS_RESOURCE, SYS_PTRACE |

memória: 296Mi cpu: 360m |

Nem |

| microsoft-defender-collector-misc-* | kube-system | Üzembe helyezés | Tárolók készleteinek és biztonsági eseményeinek gyűjtésére összpontosít a Kubernetes-környezetből, amelyek nincsenek egy adott csomóponthoz kötve. | n/a | memória: 64Mi cpu: 60m |

Nem |

| microsoft-defender-publisher-ds-* | kube-system | Démonkészlet | Tegye közzé az összegyűjtött adatokat a Microsoft Defender for Containers háttérszolgáltatásban, ahol az adatok feldolgozásra és elemzésre kerülnek. | n/a | memória: 200Mi cpu: 60m |

Https 443 További információ a kimenő hozzáférés előfeltételeiről |

* Az erőforráskorlátok nem konfigurálhatók; További információ a Kubernetes-erőforrások korlátairól.

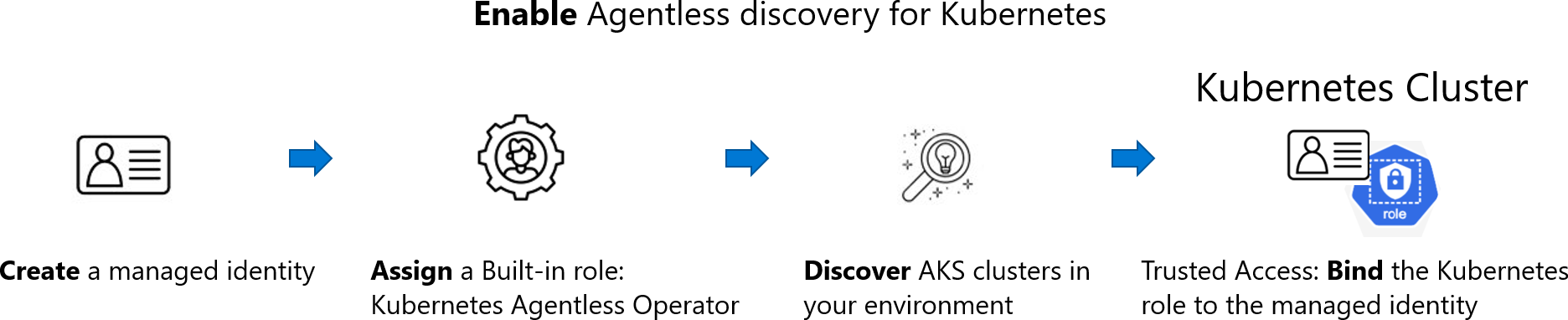

Hogyan működik a Kubernetes ügynök nélküli felderítése az Azure-ban?

A felderítési folyamat az időközönként készített pillanatképeken alapul:

Amikor engedélyezi az ügynök nélküli felderítést a Kubernetes-bővítményhez, a következő folyamat következik be:

Létrehozás:

- Ha a bővítmény engedélyezve van a Defender CSPM-ben, Felhőhöz készült Defender létrehoz egy identitást az ügyfélkörnyezetekben.

CloudPosture/securityOperator/DefenderCSPMSecurityOperator - Ha a bővítmény engedélyezve van a Defender for Containers szolgáltatásban, Felhőhöz készült Defender létrehoz egy identitást az ügyfélkörnyezetekben.

CloudPosture/securityOperator/DefenderForContainersSecurityOperator

- Ha a bővítmény engedélyezve van a Defender CSPM-ben, Felhőhöz készült Defender létrehoz egy identitást az ügyfélkörnyezetekben.

Hozzárendelés: Felhőhöz készült Defender hozzárendel egy kubernetes ügynök nélküli operátor nevű beépített szerepkört az adott identitáshoz az előfizetés hatókörében. A szerepkör a következő engedélyeket tartalmazza:

- AKS-olvasás (Microsoft.ContainerService/managedClusters/read)

- AKS Megbízható hozzáférés a következő engedélyekkel:

- Microsoft.ContainerService/managedClusters/trustedAccessRoleBindings/write

- Microsoft.ContainerService/managedClusters/trustedAccessRoleBindings/read

- Microsoft.ContainerService/managedClusters/trustedAccessRoleBindings/delete

Felfedezés: A rendszer által hozzárendelt identitás használatával Felhőhöz készült Defender végrehajtja a környezetben lévő AKS-fürtök felderítését az AKS API-kiszolgálójához intézett API-hívások használatával.

Kötés: Egy AKS-fürt felderítésekor Felhőhöz készült Defender AKS-kötési műveletet

ClusterRoleBindinghajt végre a létrehozott identitás és a KubernetesClusterRoleaks:trustedaccessrole:defender-containers:microsoft-defender-operator között. AzClusterRoleAPI-val látható, és Felhőhöz készült Defender adatsík olvasási engedélyt ad a fürtben.

Feljegyzés

A másolt pillanatkép ugyanabban a régióban marad, mint a fürt.

Következő lépések

Ebben az áttekintésben megismerhette a tárolóbiztonság architektúráját Felhőhöz készült Microsoft Defender. A terv engedélyezéséhez lásd:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: