Válasz a Microsoft Defender for Resource Manager riasztásaira

Amikor riasztást kap a Microsoft Defender for Resource Managertől, javasoljuk, hogy vizsgálja meg és válaszoljon a riasztásra az alábbiak szerint. A Defender for Resource Manager minden csatlakoztatott erőforrást véd, így még ha ismeri is a riasztást aktiváló alkalmazást vagy felhasználót, fontos ellenőrizni az összes riasztást körülvevő helyzetet.

Kapcsolat

- Lépjen kapcsolatba az erőforrás tulajdonosával, és állapítsa meg, hogy a viselkedés várt vagy szándékos volt-e.

- Ha a tevékenység várható, zárja be a riasztást.

- Ha a tevékenység váratlan, a kapcsolódó felhasználói fiókokat, előfizetéseket és virtuális gépeket az alábbi lépésben leírtak szerint sérültnek és enyhítettnek kell tekinteni.

A Microsoft Defender for Resource Manager riasztásainak vizsgálata

A Defender for Resource Manager biztonsági riasztásai az Azure Resource Manager-műveletek monitorozásával észlelt fenyegetéseken alapulnak. Felhőhöz készült Defender az Azure Resource Manager belső naplóforrásait, valamint az Azure-tevékenységnaplót használja, amely egy azure-beli platformnapló, amely betekintést nyújt az előfizetési szintű eseményekbe.

A Defender for Resource Manager olyan külső szolgáltatóktól származó tevékenységekhez nyújt betekintést, amelyek delegált hozzáféréssel rendelkeznek a Resource Manager-riasztások részeként. Például: Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated accessaz Azure Lighthouse-hoz vagy delegált rendszergazdai jogosultságokkal való hozzáférésre utal.

A megjelenő Delegated access riasztások személyre szabott leírást és szervizelési lépéseket is tartalmaznak.

További információ az Azure-tevékenységnaplóról.

A Defender for Resource Manager biztonsági riasztásainak vizsgálata:

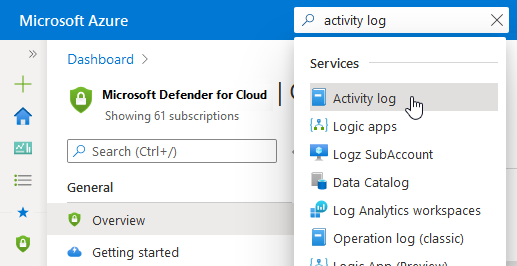

Nyissa meg az Azure-tevékenységnaplót.

Az események szűrése a következőre:

- A riasztásban említett előfizetés

- Az észlelt tevékenység időkerete

- A kapcsolódó felhasználói fiók (ha releváns)

Keressen gyanús tevékenységeket.

Tipp.

A jobb, részletesebb vizsgálati élmény érdekében streamelje az Azure-tevékenységnaplókat a Microsoft Sentinelbe az Azure-tevékenységnaplóból származó Connect-adatokban leírtak szerint.

Azonnali mérséklés

Sérült felhasználói fiókok szervizelése:

- Ha nem ismertek, törölje őket, mert lehetséges, hogy egy fenyegetéselektor hozta létre őket.

- Ha ismerősek, módosítsa hitelesítési hitelesítő adataikat

- Az Azure-tevékenységnaplókkal áttekintheti a felhasználó által végzett összes tevékenységet, és azonosíthatja a gyanús tevékenységeket

Sérült előfizetések szervizelése:

- Ismeretlen runbookok eltávolítása a feltört automation-fiókból

- Tekintse át az előfizetés IAM-engedélyeit, és távolítsa el az ismeretlen felhasználói fiókok engedélyeit

- Tekintse át az előfizetés összes Azure-erőforrását, és törölje az ismeretlen erőforrásokat

- Tekintse át és vizsgálja meg az előfizetésre vonatkozó biztonsági riasztásokat a Felhőhöz készült Microsoft Defender

- Az Azure-tevékenységnaplókkal áttekintheti az előfizetésben végzett összes tevékenységet, és azonosíthatja a gyanús tevékenységeket

A sérült virtuális gépek szervizelése

- Az összes felhasználó jelszavának módosítása

- Teljes kártevőirtó-vizsgálat futtatása a gépen

- A gépek újraimálása kártevőmentes forrásból

Következő lépések

Ez a lap a Defender for Resource Manager riasztására való válaszadás folyamatát ismertette. A kapcsolódó információkért tekintse meg a következő oldalakat: