Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Fontos

Ez a cikk kereskedelmi felhőkre vonatkozik. Ha kormányzati felhőket használ, tekintse meg az Defender engedélyezése SQL-kiszolgálókon a kormányzati gépeken című cikket.

A Defender for SQL Servers on Machines csomag egyike a Defender for Databases csomagnak a Felhőhöz készült Microsoft Defender. Sql-alapú virtuális gépek (VM) és Azure Arc SQL Server-példányok védelméhez használja a Defender for SQL Servert a gépeken.

Fontos

A Defender for SQL Servers on Machines csomag áttér az új ügynökarchitektúrára. További információért lásd Defender for SQL Servers on Machines tervek átállása.

Előfeltételek

Előfizetési engedélyek: A csomag előfizetésen való üzembe helyezéséhez , beleértve az Azure Policyt is, előfizetés-tulajdonosi engedélyekre van szükség.

SQL Server-példányengedélyek: Az SQL Server szolgáltatásfiókjainak a sysadmin rögzített kiszolgálói szerepkör tagjának kell lenniük az egyes SQL Server-példányokon, ami az alapértelmezett beállítás. További információ az SQL Server szolgáltatásfiókkövetelményéről.

Támogatott erőforrások:

- Az SQL virtuális gépek és az Azure Arc SQL Server-példányok támogatottak.

- A helyszíni gépeket be kell kapcsolni az Arc rendszerbe és Azure Arc SQL Server-példányként kell regisztrálni.

Kommunikáció: Kimenő HTTPS-forgalom engedélyezése a Transmission Control Protocol (TCP) 443-ai portján a Transport Layer Security (TLS) használatával az URL-címre *.<region>.arcdataservices.com . További információ az URL-követelményekről.

Bővítmények: Győződjön meg arról, hogy ezek a bővítmények nincsenek letiltva a környezetben. További információ a bővítmények telepítésének korlátozásáról Windows rendszerű virtuális gépeken.

-

Defender for SQL (IaaS és Arc)

- Kiadó: Microsoft.Azure.AzureDefenderForSQL

- Típus: AdvancedThreatProtection.Windows

-

SQL IaaS-bővítmény (IaaS)

- Közzétevő: Microsoft.SqlServer.Management

- Típus: SqlIaaSAgent

-

SQL IaaS-bővítmény (Arc)

- Közzétevő: Microsoft.AzureData

- Típus: WindowsAgent.SqlServer

-

Defender for SQL (IaaS és Arc)

Támogatott SQL Server-verziók – SQL Server 2012 (11.x) és újabb verziók.

Támogatott operációs rendszerek: Windows Server 2012 R2 és újabb verziók.

A csomag engedélyezése

A csomag engedélyezése Egy Azure-előfizetésen

Ha engedélyezni szeretné a Defender for SQL-kiszolgálókat a gépeken, engedélyeznie kell a Defender for Databases csomagot az előfizetésében. A gépeken futó SQL-kiszolgálókhoz készült Defender csomag része a Defender for Databases csomagnak.

Jelentkezzen be a Azure portalra.

Lépjen a Microsoft Defender for Cloud>Környezet beállításaihoz.

Válassza ki az adott előfizetést.

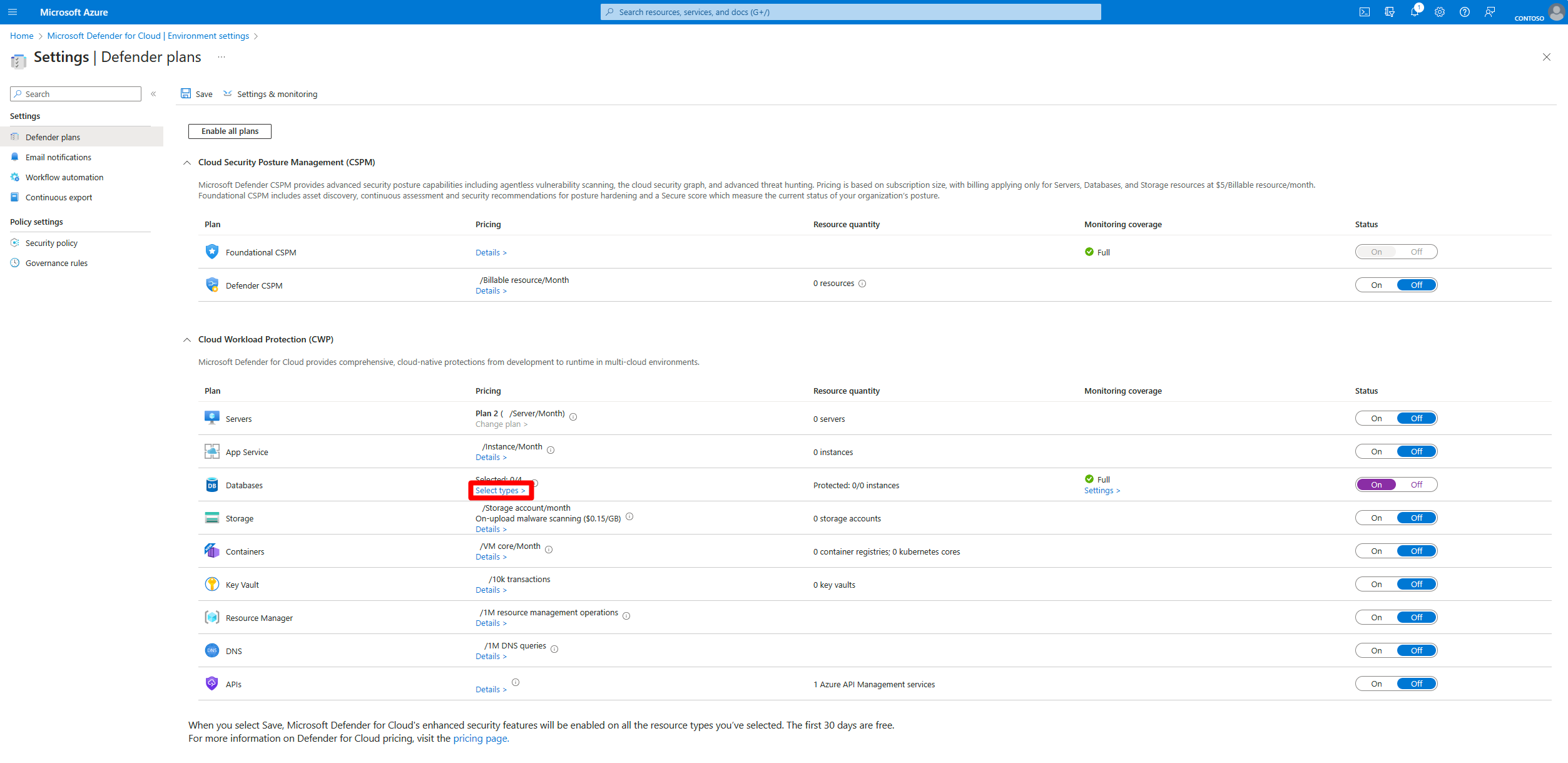

A Defender-csomagok lapon keresse meg az Adatbázisok csomagot, és válassza a Típusok kiválasztása lehetőséget.

Az Erőforrástípusok kijelölési ablakban állítsa be a gépeken futó SQL-kiszolgálókatBe állásba.

Válassza a Mentés folytatása>

Az ajánlat aktiválása az Amazon Web Services (AWS) vagy a Google Cloud Platform (GCP) előfizetésben

Ha engedélyezni szeretné a Defender for SQL-kiszolgálókat a gépeken, engedélyeznie kell a Defender for Databases csomagot az előfizetésében. A gépeken futó SQL-kiszolgálókhoz készült Defender csomag része a Defender for Databases csomagnak.

Jelentkezzen be a Azure portalra.

Keresse meg és válassza ki a Microsoft Defender for Cloud alkalmazást.

Válassza a Környezeti beállítások lehetőséget.

Válassza ki a megfelelő AWS- vagy GCP-előfizetést.

A Defender-csomagok lapon keresse meg az Adatbázisok csomagot, és válassza a Beállítások lehetőséget.

Az SQL-kiszolgálók gépeken szakaszában állítsa az SQL-kiszolgálókat Be állásra.

Válassza az Mentésgombot.

A terv engedélyezése az SQL Server erőforrásszintjén

Bár javasoljuk, hogy engedélyezze a csomagot egy teljes Azure-előfizetéshez, előfordulhat, hogy csak bizonyos gépeken kell engedélyeznie a Defender for SQL-t bizonyos gépeken. Ehhez tiltsa le a tervet az előfizetésben, és kövesse az alábbi utasításokat az erőforrás-szinten.

Az Azure Portalon keresse meg és válassza ki a következőt:

-

Azure Arc>Adatszolgáltatások>SQL Server-példányok.

vagy - SQL virtuális gépek.

-

Azure Arc>Adatszolgáltatások>SQL Server-példányok.

Válassza ki a megfelelő SQL Server-példányt.

Keresse meg a biztonsági menüt, és válassza a Microsoft Defender for Cloud lehetőséget.

Válassza a Microsoft Defender engedélyezése SQL-kiszolgálókhoz a gépeken lehetőséget.

Ellenőrizze, hogy a gépek védettek-e

Fontos

Ne hagyja ki ezt a lépést, mert fontos ellenőrizni, hogy az üzembe helyezés védett-e.

A környezettől függően az SQL-példányok felderítése és védelme néhány órát is igénybe vehet. Utolsó lépésként ellenőriznie kell , hogy minden gép védett-e.