A kártevő-vizsgálatra adott válasz beállítása

Automatikus válaszokat állíthat be a rosszindulatú fájlok áthelyezéséhez vagy eltávolításához, illetve a tiszta fájlok másik célhelyre való áthelyezéséhez/betöltéséhez. Válassza ki a forgatókönyv architektúrájának megfelelő előnyben részesített válaszlehetőséget.

A kártevő-vizsgálattal az automatizálási választ a következő vizsgálati eredmények beállításaival hozhatja létre:

- Felhőhöz készült Defender biztonsági riasztások

- Event Grid-események

- Blobindex-címkék

Tipp.

Gyakorlati tesztkörnyezetünkben megismerheti a Defender for Storage kártevő-ellenőrzési funkcióját. A Ninja betanítási utasításait követve részletes, részletes útmutatót talál a kártevők vizsgálatának végpontok közötti beállításáról és teszteléséről, beleértve a válaszok konfigurálását az eredmények vizsgálatához. Ez a "laborok" projekt része, amely segít az ügyfeleknek a Felhőhöz készült Microsoft Defender elsajátításában, és gyakorlati tapasztalatot nyújt a képességeikkel kapcsolatban.

Az alábbiakban néhány válaszbeállítást használhat a válasz automatizálásához:

A be nem vizsgált vagy rosszindulatú fájlok hozzáférésének letiltása az ABAC használatával (attribútumalapú hozzáférés-vezérlés)

A microsoft Entra attribútumalapú hozzáférés-vezérlési (ABAC) engedélyével letilthatja a rosszindulatú és a be nem vizsgált fájlokhoz való hozzáférést. Lehetővé teszi a blobok feltételes hozzáférésének beállítását a vizsgálati eredmények alapján, és lehetővé teszi, hogy az alkalmazások és a felhasználók csak tiszta beolvasott fájlokat férjenek hozzá.

A beállításhoz kövesse az alábbi videó utasításait.

Kártevő blob törlése vagy áthelyezése

Kód- vagy munkafolyamat-automatizálással törölheti vagy áthelyezheti a kártevő fájlokat karanténba.

A környezet előkészítése törlésre vagy áthelyezésre

A kártékony fájl törlése – Az automatikus törlés beállítása előtt ajánlott engedélyezni a helyreállítható törlést a tárfiókon. Lehetővé teszi a fájlok "törlését", ha hamis pozitívak, vagy ha a biztonsági szakemberek meg szeretnék vizsgálni a rosszindulatú fájlokat.

Helyezze át a kártékony fájlt karanténba – A fájlokat áthelyezheti egy dedikált tárolóba vagy tárfiókba, amely karanténnak minősül. Előfordulhat, hogy csak bizonyos felhasználók, például egy biztonsági rendszergazda vagy egy SOC-elemző számára szeretné engedélyezni, hogy hozzáférjenek ehhez a dedikált tárolóhoz vagy tárfiókhoz.

- Ajánlott eljárás a Blob Storage-hoz való hozzáférés szabályozása a Microsoft Entra ID használatával. A dedikált karanténtárolóhoz való hozzáférés szabályozásához használhat tárolószintű szerepkör-hozzárendeléseket a Microsoft Entra szerepköralapú hozzáférés-vezérlés (RBAC) használatával. A tárfiókszintű engedélyekkel rendelkező felhasználók továbbra is hozzáférhetnek a "karantén" tárolóhoz. Szerkesztheti a tárolószintű engedélyeket, vagy másik megközelítést választhat, és áthelyezheti a kártékony fájlt egy dedikált tárfiókba.

- Ha más módszereket, például SAS-jogkivonatokat (például közös hozzáférésű jogosultságkódokat) kell használnia a védett tárfiókon, ajánlott a kártékony fájlokat áthelyezni egy másik tárfiókba (karanténba). Ezután a legjobb, ha csak a Microsoft Entra engedélyt ad a karanténba helyezett tárfiók elérésére.

Automatizálás beállítása

1. lehetőség: Logikai alkalmazás Felhőhöz készült Microsoft Defender biztonsági riasztások alapján

A logikai alkalmazáson alapuló válaszok egyszerű, kód nélküli megközelítések a válasz beállításához. A válaszidő azonban lassabb, mint az eseményvezérelt kódalapú megközelítés.

Telepítse a DeleteBlobLogicApp Azure Resource Manager (ARM) sablont az Azure Portal használatával.

Válassza ki az üzembe helyezett logikai alkalmazást.

Adjon hozzá egy szerepkör-hozzárendelést a logikai alkalmazáshoz, amely lehetővé teszi a blobok törlését a tárfiókból:

Nyissa meg az identitást az oldalsó menüben, és válassza ki az Azure-szerepkör-hozzárendeléseket.

Adjon hozzá egy szerepkör-hozzárendelést az előfizetés szintjén a Storage Blob Data Közreműködő szerepkörrel.

Munkafolyamat-automatizálás létrehozása Felhőhöz készült Microsoft Defender riasztásokhoz:

- Nyissa meg a Felhőhöz készült Microsoft Defender az Azure Portalon.

- Nyissa meg a munkafolyamat-automatizálást az oldalsó menüben.

- Új munkafolyamat hozzáadása: A Riasztás neve mezőben adja meg a tárfiókba feltöltött rosszindulatú fájlt, és válassza ki a Logikai alkalmazást a Műveletek szakaszban.

- Válassza a Létrehozás lehetőséget.

2. lehetőség: Event Grid-eseményeken alapuló függvényalkalmazás

A függvényalkalmazások nagy teljesítményt és alacsony késési válaszidőt biztosítanak.

Hozzon létre egy függvényalkalmazást ugyanabban az erőforráscsoportban, mint a védett tárfiók.

Szerepkör-hozzárendelés hozzáadása a függvényalkalmazás identitásához.

Nyissa meg az identitást az oldalsó menüben, győződjön meg arról, hogy a rendszer által hozzárendelt identitás állapota be van kapcsolva, és válassza ki az Azure-szerepkör-hozzárendeléseket.

Adjon hozzá egy szerepkör-hozzárendelést az előfizetés vagy a tárfiók szintjeihez a Storage Blob Data Közreműködő szerepkörrel.

Használja az Event Grid-eseményeket, és csatlakoztassa az Azure-függvényt végponttípusként.

Az Azure-függvénykód írásakor használhatja az előre elkészített függvénymintát – MoveMaliciousBlobEventTrigger , vagy saját kódot írhat a blob máshová másolásához, majd törölheti azt a forrásból.

Az egyes vizsgálati eredmények esetében a rendszer az alábbi séma szerint küld egy eseményt.

Eseményüzenet struktúrája

Az eseményüzenet egy olyan JSON-objektum, amely kulcs-érték párokat tartalmaz, amelyek részletes információkat nyújtanak a kártevők vizsgálatának eredményéről. Íme az eseményüzenetben szereplő kulcsok lebontása:

id: Az esemény egyedi azonosítója.

tárgy: A tárfiókban lévő beolvasott blob (fájl) erőforrás-elérési útját leíró sztring.

data: Egy JSON-objektum, amely további információkat tartalmaz az eseményről:

correlationId: Egyedi azonosító, amely az azonos vizsgálathoz kapcsolódó több esemény korrelálásához használható.

blobUri: A tárfiókban lévő beolvasott blob (fájl) URI-ja.

eTag: A beolvasott blob (fájl) ETagje.

scanFinishedTimeUtc: Az UTC időbélyeg, amikor a vizsgálat befejeződött.

scanResultType: A vizsgálat eredménye, például "Rosszindulatú" vagy "Nem található fenyegetés".

scanResultDetails: A vizsgálati eredmény részleteit tartalmazó JSON-objektum:

malwareNamesFound: A beolvasott fájlban található kártevőnevek tömbje.

sha256: A beolvasott fájl SHA-256 kivonata.

eventType: Az esemény típusát jelző sztring, ebben az esetben a "Microsoft.Security.MalwareScanningResult".

dataVersion: Az adatséma verziószáma.

metadataVersion: A metaadat-séma verziószáma.

eventTime: Az esemény létrehozásakor az UTC időbélyege.

témakör: Annak az Event Grid-témakörnek az erőforrás-elérési útja, amelyhez az esemény tartozik.

Íme egy példa egy eseményüzenetre:

{

"id": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x8DB4C9327B08CBF",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "275A021BBFB6489E54D471899F7DB9D1663FC695EC2FE2A2C4538AABF651FD0F"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

Az eseményüzenet szerkezetének megismerésével releváns információkat nyerhet ki a kártevő-vizsgálat eredményéről, és ennek megfelelően feldolgozhatja azt.

Az alkalmazások és adatfolyamok értesülése a kártevők vizsgálatának eredményeiről

A kártevők vizsgálata közel valós idejű, és általában van egy kis időablak a feltöltés ideje és a vizsgálat ideje között. Mivel a tárolás nem megfelelő, nem áll fenn annak a veszélye, hogy rosszindulatú fájlok futnak a tárolóban. A kockázat az, hogy a felhasználók vagy alkalmazások hozzáférnek a kártékony fájlokhoz, és terjesztik őket a szervezetben.

Van néhány módszer arra, hogy az alkalmazások és az adatfolyamok értesüljenek a kártevő-vizsgálat eredményeiről, és győződjön meg arról, hogy nincs mód a fájlok elérésére/feldolgozására, mielőtt beolvasták volna, és az eredményeket felhasználták és elvégezték volna.

Az alkalmazások a vizsgálati eredmény alapján betöltik az adatokat

1. lehetőség: Az alkalmazások a feldolgozás előtt ellenőrzik az "Indexcímkét".

A betöltött adatok lekérésének egyik módja a tárfiókhoz hozzáférő összes alkalmazás frissítése. Minden alkalmazás ellenőrzi az egyes fájlok vizsgálati eredményét, és ha a blobindex-címke vizsgálatának eredménye nem található fenyegetés, az alkalmazás felolvassa a blobot.

2. lehetőség: Az alkalmazás csatlakoztatása webhookhoz az Event Grid-eseményekben

Az alkalmazást csatlakoztathatja egy Webhookhoz az Event Grid-eseményekben, és ezekkel az eseményekkel aktiválhatja a megfelelő folyamatokat olyan fájlok esetében, amelyek nem találtak fenyegetést a vizsgálati eredményekre . További információ a Webhook-eseménykézbesítés használatáról és a végpont ellenőrzéséről.

Köztes tárfiók használata DMZ-ként

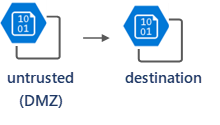

Konfigurálhat egy közvetítő tárfiókot a nem megbízható tartalmakhoz (DMZ), és közvetlenül feltöltheti a forgalmat a DMZ-be. A nem megbízható tárfiókban engedélyezze a kártevők vizsgálatát, és csatlakoztassa az Event Grid és a függvényalkalmazást, hogy csak a "nem található fenyegetés" eredménnyel beolvasott blobokat helyezze át a céltárfiókba.

Következő lépések

Megtudhatja, hogyan értelmezheti a Microsoft Defender for Storage kártevő-vizsgálatának eredményeit.