A Defender for Endpoint integrációjának engedélyezése

Felhőhöz készült Microsoft Defender Végponthoz készült Microsoft Defender integrációja egy felhőalapú végpontbiztonsági megoldást biztosít, amely számos funkciót kínál. Az integráció kockázatalapú biztonságirés-kezelés és értékelést biztosít, amely segít azonosítani és rangsorolni a kezelendő biztonsági réseket. A megoldás tartalmazza a támadási felület csökkentését is, amely segít minimalizálni a végpontok támadási felületét, valamint a viselkedésalapú és felhőalapú védelmet a fenyegetések észleléséhez és megválaszolásához. Emellett Végponthoz készült Microsoft Defender végponti észlelés és reagálás (EDR), automatikus vizsgálatot és szervizelést, valamint felügyelt vadászati szolgáltatásokat is kínál a szervezeteknek a biztonsági incidensek gyors észleléséhez, kivizsgálásához és megválaszolásához.

Előfeltételek

Ahhoz, hogy engedélyezhesse a Végponthoz készült Microsoft Defender integrációt Felhőhöz készült Defender, meg kell győződnie arról, hogy a gép megfelel-e a Defender végponthoz szükséges követelményeinek:

Győződjön meg arról, hogy a gép szükség szerint csatlakozik az Azure-hoz és az internethez:

Azure-beli virtuális gépek (Windows vagy Linux) – Konfigurálja az eszközproxy és az internetkapcsolat beállításaiban leírt hálózati beállításokat: Windows vagy Linux.

Helyszíni gépek – Csatlakoztassa a célgépeket az Azure Archoz a hibrid gépek Csatlakoztatása Azure Arc-kompatibilis kiszolgálókkal című témakörben leírtak szerint.

Engedélyezze a Microsoft Defender for Servers szolgáltatást. Lásd: Rövid útmutató: Felhőhöz készült Defender továbbfejlesztett biztonsági funkcióinak engedélyezése.

Fontos

Felhőhöz készült Defender Végponthoz készült Microsoft Defender integrációja alapértelmezés szerint engedélyezve van. A továbbfejlesztett biztonsági funkciók engedélyezésekor ön hozzájárul ahhoz, hogy a Microsoft Defender for Servers hozzáférjen a biztonsági résekkel, a telepített szoftverekkel és a végpontokra vonatkozó riasztásokkal kapcsolatos Végponthoz készült Microsoft Defender adatokhoz.

Windows-kiszolgálók esetén győződjön meg arról, hogy a kiszolgálók megfelelnek a Végponthoz készült Microsoft Defender előkészítésére vonatkozó követelményeknek.

Linux-kiszolgálók esetén a Pythonnak telepítve kell lennie. A Python 3 minden disztribúcióhoz ajánlott, de az RHEL 8.x és az Ubuntu 20.04 vagy újabb verziókhoz szükséges. Szükség esetén tekintse meg a Python Linuxon való telepítésének részletes utasításait.

Ha áthelyezte az előfizetését az Azure-bérlők között, néhány manuális előkészítő lépésre is szükség van. Részletekért forduljon a Microsoft ügyfélszolgálatához.

Az integráció engedélyezése

Windows

A Defender for Endpoint egyesített megoldása nem használja vagy igényli a Log Analytics-ügynök telepítését. Az egyesített megoldás automatikusan üzembe lesz helyezve az Azure Windows 2012 R2 és 2016 kiszolgálókon, az Azure Arcon keresztül csatlakoztatott Windows-kiszolgálókon és a többfelhős összekötőken keresztül csatlakozó Windows többfelhős kiszolgálókon.

A Végponthoz készült Defendert kétféleképpen fogja üzembe helyezni a Windows rendszerű gépeken, attól függően, hogy már telepítette-e a Windows rendszerű gépeken:

- A Defender for Serverst engedélyező és üzembe helyezett Végponthoz készült Microsoft Defender felhasználók

- Azok a felhasználók, akik soha nem engedélyezték az integrációt Végponthoz készült Microsoft Defender

A Defender for Serverst engedélyező és üzembe helyezett Végponthoz készült Microsoft Defender felhasználók

Ha már engedélyezte az integrációt a Defender for Endpoint szolgáltatással, teljes mértékben szabályozhatja, hogy mikor és mikor helyezze üzembe a Defender for Endpoint egyesített megoldását a Windows rendszerű gépeken.

A Defender for Endpoint egyesített megoldás üzembe helyezéséhez a REST API-hívást vagy az Azure Portalt kell használnia:

A Felhőhöz készült Defender menüjében válassza a Környezeti beállítások lehetőséget, és válassza ki az előfizetést azokkal a Windows-gépekkel, amelyeket a Defender for Endpoint szolgáltatáshoz szeretne kapni.

A Defender for Servers csomag Figyelési lefedettség oszlopában válassza a Beállítások lehetőséget.

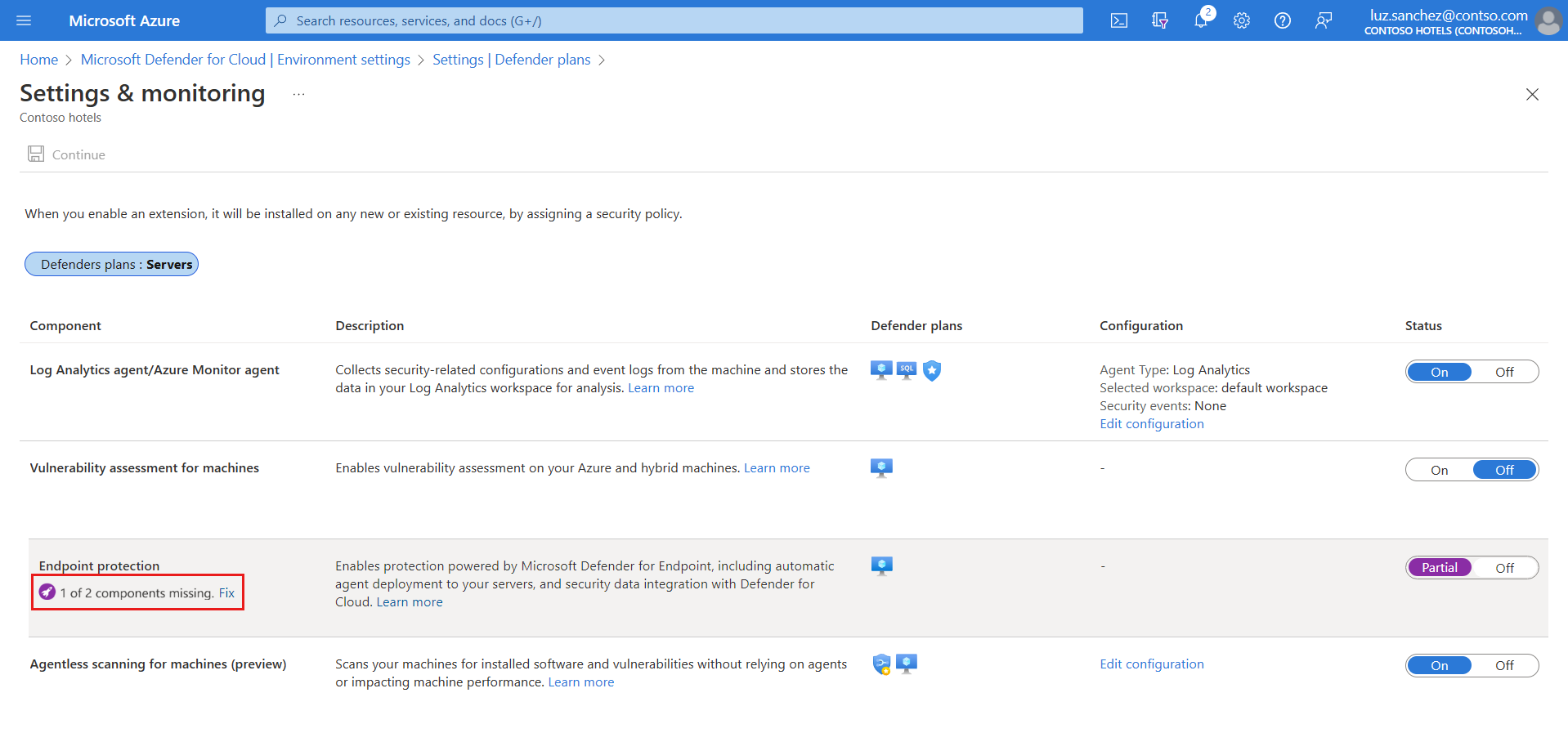

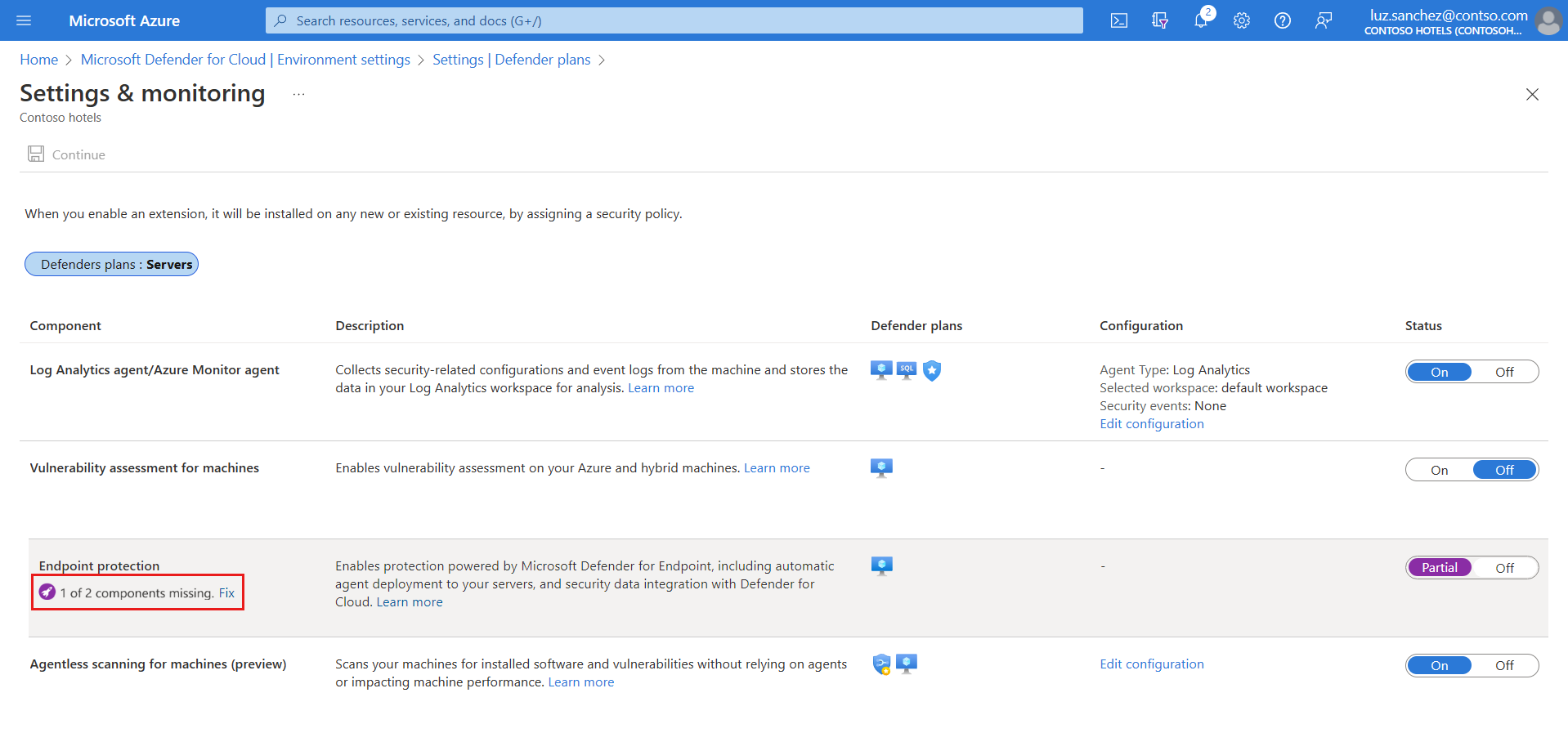

Az Endpoint Protections összetevő állapota részleges, ami azt jelenti, hogy az összetevő nem minden része van engedélyezve.

Feljegyzés

Ha az állapot ki van kapcsolva, használja azokat a felhasználókat, akik még soha nem engedélyezték az integrációt a Windows Végponthoz készült Microsoft Defender.

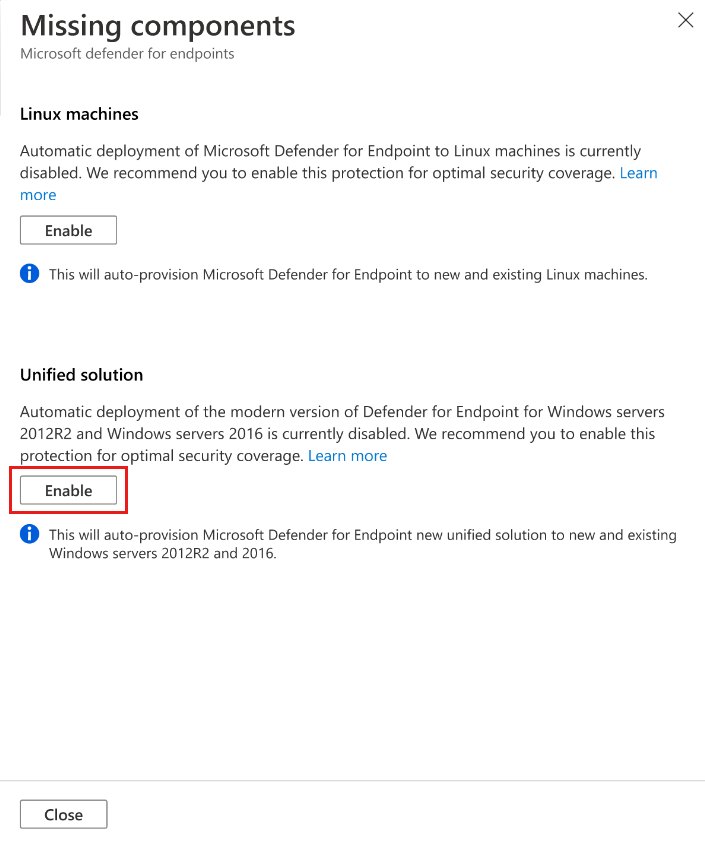

A Javítás gombra kattintva megtekintheti azokat az összetevőket, amelyek nincsenek engedélyezve.

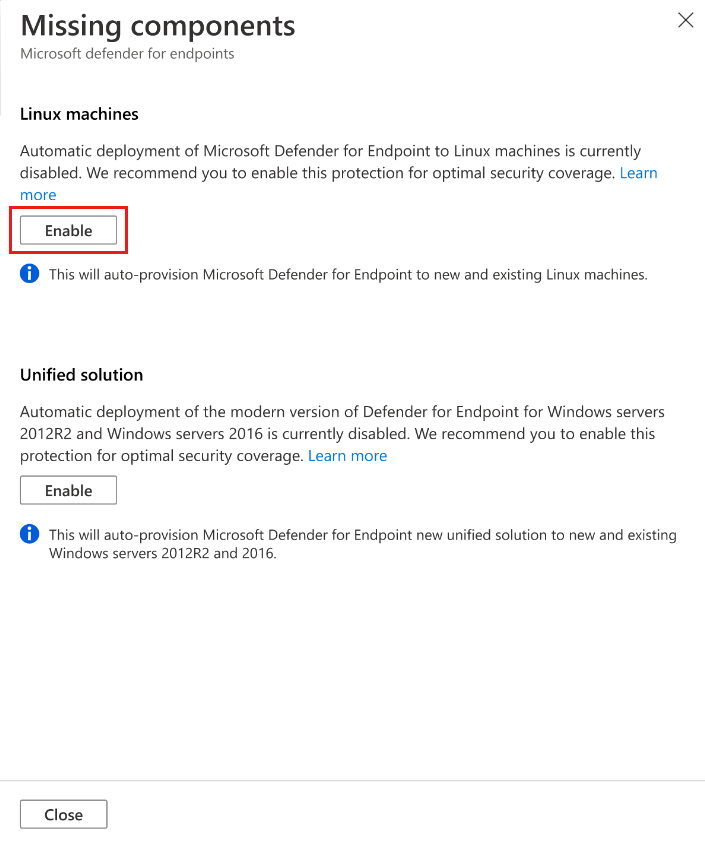

A Windows Server 2012 R2 és 2016 rendszerű gépek egyesített megoldásának engedélyezéséhez válassza az Engedélyezés lehetőséget.

A módosítások mentéséhez válassza a Lap tetején a Mentés , majd a Folytatás lehetőséget a Beállítások és a Figyelés lapon.

Felhőhöz készült Microsoft Defender:

- Állítsa le a Defender for Endpoint meglévő folyamatát a Log Analytics-ügynökben, amely adatokat gyűjt a Defender for Servers számára.

- Telepítse a Defender for Endpoint egyesített megoldását minden meglévő és új Windows Server 2012 R2 és 2016 rendszerű géphez.

Felhőhöz készült Microsoft Defender automatikusan előkészíti a gépeket a Végponthoz készült Microsoft Defender. Az előkészítés akár 12 órát is igénybe vehet. Az integráció engedélyezése után létrehozott új gépek esetében az előkészítés akár egy órát is igénybe vehet.

Feljegyzés

Ha úgy dönt, hogy nem telepíti a Defender for Endpoint egyesített megoldását a Windows 2012 R2 és 2016-kiszolgálókon a Defender for Servers 2 csomagban, majd az 1. csomagra váltja a Defender for Servers szolgáltatást, a Defender for Endpoint egyesített megoldása nem lesz üzembe helyezve ezeken a kiszolgálókon, így a meglévő üzembe helyezés nem módosul az Ön kifejezett hozzájárulása nélkül.

Azok a felhasználók, akik soha nem engedélyezték a windowsos Végponthoz készült Microsoft Defender integrációját

Ha még soha nem engedélyezte a Windows integrációját, az Endpoint Protection lehetővé teszi Felhőhöz készült Defender a Defender for Endpoint üzembe helyezését a Windows és Linux rendszerű gépeken is.

A Defender for Endpoint egyesített megoldás üzembe helyezéséhez a REST API-hívást vagy az Azure Portalt kell használnia:

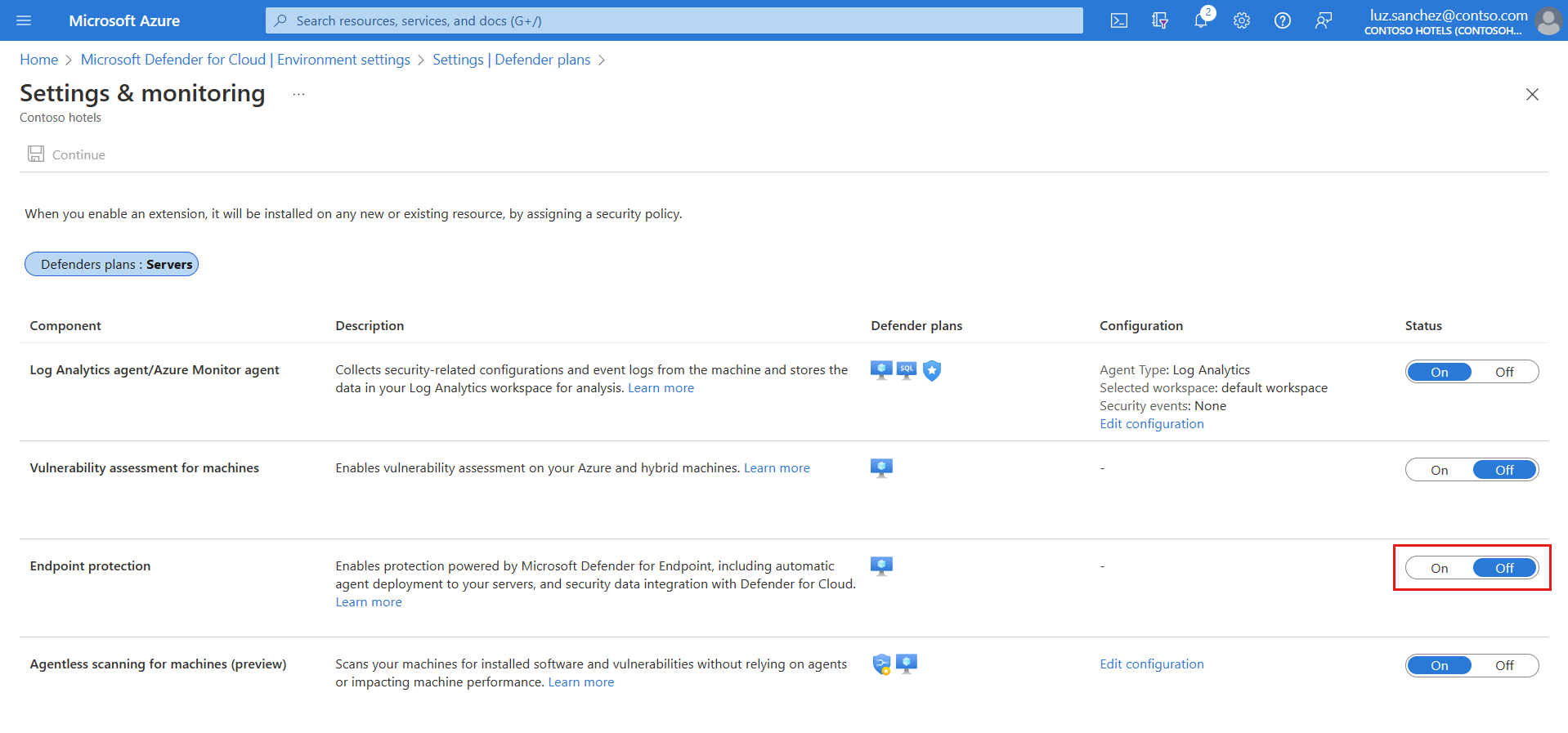

A Felhőhöz készült Defender menüjében válassza a Környezeti beállítások lehetőséget, és válassza ki az előfizetést azokkal a gépekkel, amelyeket a Defender for Endpoint fogadására szeretne kapni.

Az Endpoint Protection összetevő állapotában válassza a Be lehetőséget a Végponthoz készült Microsoft Defender való integráció engedélyezéséhez.

A Defender for Endpoint-ügynök egyesített megoldása a kiválasztott előfizetés összes gépén üzembe van helyezve.

Linux

A Defender for Endpointt a Linux rendszerű gépeken az alábbi módok egyikével fogja üzembe helyezni, attól függően, hogy már telepítette-e a Windows rendszerű gépeken:

- Adott előfizetés engedélyezése az Azure Portal környezeti beállításaiban

- Több előfizetés engedélyezése az Azure Portal irányítópultján

- Több előfizetés engedélyezése PowerShell-szkripttel

Feljegyzés

Ha engedélyezi az automatikus üzembe helyezést, a Linux-alapú Defender végponthoz való telepítése megszakad a fanotify és más szolgáltatások használatával már meglévő futó szolgáltatásokat használó gépeken, amelyek szintén a Defender for Endpoint meghibásodását okozhatják, vagy a Defender for Endpoint, például a biztonsági szolgáltatások hatással lehetnek rá. A lehetséges kompatibilitási problémák ellenőrzése után javasoljuk, hogy manuálisan telepítse a Defender for Endpointt ezeken a kiszolgálókon.

A windowsos Felhőhöz készült Defender továbbfejlesztett biztonsági funkcióival és Végponthoz készült Microsoft Defender meglévő felhasználói

Ha már engedélyezte az integrációt a Windows Defender for Endpoint szolgáltatással, teljes mértékben szabályozhatja, hogy mikor és mikor helyezze üzembe a Defender for Endpointt a Linux rendszerű gépeken.

A Felhőhöz készült Defender menüjében válassza a Környezeti beállítások lehetőséget, és válassza ki az előfizetést azokkal a Linux rendszerű gépekkel, amelyeket a Defender for Endpoint szolgáltatáshoz szeretne kapni.

A Defender for Server csomag Figyelési lefedettség oszlopában válassza a Beállítások lehetőséget.

Az Endpoint Protections összetevő állapota részleges, ami azt jelenti, hogy az összetevő nem minden része van engedélyezve.

Feljegyzés

Ha az állapot ki van kapcsolva, használja azokat a felhasználókat, akik még soha nem engedélyezték az integrációt a Windows Végponthoz készült Microsoft Defender.

A Javítás gombra kattintva megtekintheti azokat az összetevőket, amelyek nincsenek engedélyezve.

A Linux rendszerű gépeken való üzembe helyezés engedélyezéséhez válassza az Engedélyezés lehetőséget.

A módosítások mentéséhez válassza a Lap tetején a Mentés , majd a Folytatás lehetőséget a Beállítások és a Figyelés lapon.

Felhőhöz készült Microsoft Defender:

- Linux rendszerű gépek automatikus előkészítése a Defender for Endpoint szolgáltatásba

- A Defender for Endpoint korábbi telepítéseinek észlelése és újrakonfigurálása a Felhőhöz készült Defender

Felhőhöz készült Microsoft Defender automatikusan előkészíti a gépeket a Végponthoz készült Microsoft Defender. Az előkészítés akár 12 órát is igénybe vehet. Az integráció engedélyezése után létrehozott új gépek esetében az előkészítés akár egy órát is igénybe vehet.

Feljegyzés

Amikor legközelebb visszatér az Azure Portal ezen oldalára, a Linux rendszerű gépek engedélyezése gomb nem jelenik meg. A Linux-integráció letiltásához Windows esetén is le kell tiltania a kapcsolót az Endpoint Protectionben, majd a Folytatás lehetőséget választva.

A Defender for Endpoint linuxos gépen való telepítésének ellenőrzéséhez futtassa a következő rendszerhéjparancsot a gépeken:

mdatp healthHa Végponthoz készült Microsoft Defender telepítve van, a következő állapot jelenik meg:

healthy : truelicensed: trueEmellett az Azure Portalon egy új Azure-bővítmény is megjelenik a gépeken

MDE.Linux.

Új felhasználók, akik soha nem engedélyezték a windowsos Végponthoz készült Microsoft Defender integrációját

Ha még soha nem engedélyezte a Windows integrációját, a végpontvédelem lehetővé teszi, hogy Felhőhöz készült Defender telepítse a Defender for Endpointt a Windows és a Linux rendszerű gépeken is.

A Felhőhöz készült Defender menüjében válassza a Környezeti beállítások lehetőséget, és válassza ki az előfizetést azokkal a Linux rendszerű gépekkel, amelyeket a Defender for Endpoint szolgáltatáshoz szeretne kapni.

A Defender for Server csomag Figyelési lefedettség oszlopában válassza a Beállítások lehetőséget.

Az Endpoint Protection összetevő állapotában válassza a Be lehetőséget a Végponthoz készült Microsoft Defender való integráció engedélyezéséhez.

Felhőhöz készült Microsoft Defender:

- Windows- és Linux-gépek automatikus előkészítése a Defender for Endpoint szolgáltatásba

- A Defender for Endpoint korábbi telepítéseinek észlelése és újrakonfigurálása a Felhőhöz készült Defender

Az előkészítés akár 1 órát is igénybe vehet.

A beállítások mentéséhez válassza a Folytatás és a Mentés lehetőséget.

A Defender for Endpoint linuxos gépen való telepítésének ellenőrzéséhez futtassa a következő rendszerhéjparancsot a gépeken:

mdatp healthHa Végponthoz készült Microsoft Defender telepítve van, a következő állapot jelenik meg:

healthy : truelicensed: trueEmellett az Azure Portalon megjelenik egy új Azure-bővítmény a gépeken.

MDE.Linux

Engedélyezés több előfizetésen az Azure Portal irányítópultján

Ha egy vagy több előfizetése nem rendelkezik engedélyezett végpontvédelemmel Linux rendszerű gépeken, az Felhőhöz készült Defender irányítópulton egy elemzési panel jelenik meg. Az elemzési panel azokat az előfizetéseket ismerteti, amelyeken engedélyezve van a Defender for Endpoint integráció a Windows rendszerű gépeken, linuxos gépeken azonban nem. Az elemzési panelen megtekintheti az érintett előfizetéseket az egyes előfizetésekben található érintett erőforrások számával. Azok az előfizetések, amelyek nem rendelkeznek Linux rendszerű gépekkel, nem jelennek meg az érintett erőforrások. Ezután kiválaszthatja az előfizetéseket a Linux-integráció végpontvédelemének engedélyezéséhez.

Miután kiválasztotta az Engedélyezés lehetőséget az elemzési panelen, Felhőhöz készült Defender:

- A linuxos gépek automatikusan bekerülnek a Defender for Endpoint szolgáltatásba a kiválasztott előfizetésekben.

- Észleli a Defender for Endpoint korábbi telepítését, és újrakonfigurálja őket, hogy integrálva legyenek Felhőhöz készült Defender.

A Defender for Endpoint állapotfüzetével ellenőrizheti a Defender for Endpoint telepítésének és üzembe helyezésének állapotát Linux-gépen.

Engedélyezés több előfizetésen PowerShell-szkripttel

A Felhőhöz készült Defender GitHub-adattárból származó PowerShell-szkriptünkkel engedélyezheti a végpontvédelmet több előfizetésben lévő Linux-gépeken.

Linux automatikus frissítési konfigurációjának kezelése

A Windowsban a Defender for Endpoint verziófrissítései folyamatos tudásbázis frissítéseken keresztül érhetők el; Linuxon frissítenie kell a Defender for Endpoint csomagot. Ha a Defender for Servers bővítményt használja, a MDE.Linux Végponthoz készült Microsoft Defender automatikus frissítése alapértelmezés szerint engedélyezve lesz. Ha manuálisan szeretné kezelni a Defender for Endpoint verziófrissítéseit, letilthatja az automatikus frissítéseket a gépeken. Ehhez adja hozzá a következő címkét a bővítményrel MDE.Linux előkészített gépekhez.

- Címke neve: 'ExcludeMdeAutoUpdate'

- Címke értéke: "true"

Ezt a konfigurációt az Azure-beli virtuális gépek és az Azure Arc-gépek támogatják, ahol a MDE.Linux bővítmény automatikus frissítést kezdeményez.

Az Végponthoz készült Microsoft Defender egységes megoldás engedélyezése nagy léptékben

A Defender for Endpoint egységesített megoldását a mellékelt REST API 2022-05-01-es verziójával is engedélyezheti nagy méretekben. További részletekért tekintse meg az API dokumentációját.

Íme egy példakérési törzs a PUT-kéréshez a Defender for Endpoint egyesített megoldás engedélyezéséhez:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

MDE üzembe helyezési állapotának nyomon követése

A Defender for Endpoint üzembe helyezési állapotfüzetével nyomon követheti a Defender for Endpoint üzembe helyezési állapotát az Azure-beli virtuális gépeken és az Azure Arcon keresztül csatlakoztatott nem Azure-beli gépeken. Az interaktív munkafüzet áttekintést nyújt a környezetében lévő gépekről, és megjeleníti a Végponthoz készült Microsoft Defender bővítmény üzembe helyezésének állapotát.

Hozzáférés a Végponthoz készült Microsoft Defender portálhoz

Győződjön meg arról, hogy a felhasználói fiók rendelkezik a szükséges engedélyekkel. További információ: Felhasználói hozzáférés hozzárendelése Microsoft Defender biztonsági központ.

Ellenőrizze, hogy rendelkezik-e olyan proxyval vagy tűzfallal, amely blokkolja a névtelen forgalmat. A Defender for Endpoint érzékelő a rendszerkörnyezetből csatlakozik, ezért engedélyezni kell a névtelen forgalmat. A Defender for Endpoint portálhoz való akadálytalan hozzáférés biztosításához kövesse a szolgáltatás URL-címeinek hozzáférésének engedélyezése a proxykiszolgálón című témakör utasításait.

Nyissa meg a Microsoft Defender portált. További információ a Microsoft Defender XDR Végponthoz készült Microsoft Defender.

Tesztriasztás küldése

Ha jóindulatú tesztriasztást szeretne létrehozni a Defender for Endpoint szolgáltatásból, válassza a végpont megfelelő operációs rendszerének lapját:

Tesztelés Windows rendszeren

Windows rendszerű végpontok esetén:

Hozzon létre egy "C:\test-MDATP-test" mappát.

A távoli asztal használatával érheti el a gépet.

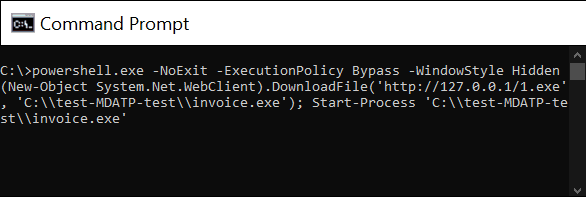

Nyisson meg egy parancssori ablakot.

A parancssorban másolja és futtassa a következő parancsot. A parancssori ablak automatikusan bezárul.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Ha a parancs sikeres, egy új riasztás jelenik meg a számítási feladatvédelmi irányítópulton és a Végponthoz készült Microsoft Defender portálon. A riasztás megjelenése eltarthat néhány percig.

A riasztás Felhőhöz készült Defender való áttekintéséhez nyissa meg a gyanús PowerShell-parancssori biztonsági riasztásokat>.

A vizsgálati ablakban válassza a hivatkozást a Végponthoz készült Microsoft Defender portálra való ugráshoz.

Tipp.

A riasztás információs súlyossággal aktiválódik.

Tesztelés Linuxon

Linuxot futtató végpontok esetén:

Töltse le a tesztriasztási eszközt a következő forrásból: https://aka.ms/LinuxDIY

Bontsa ki a zip-fájl tartalmát, és hajtsa végre ezt a rendszerhéj-szkriptet:

./mde_linux_edr_diyHa a parancs sikeres, egy új riasztás jelenik meg a számítási feladatvédelmi irányítópulton és a Végponthoz készült Microsoft Defender portálon. A riasztás megjelenése eltarthat néhány percig.

A riasztás Felhőhöz készült Defender való áttekintéséhez nyissa meg a biztonsági riasztások>bizalmas adatokat tartalmazó fájlok számbavételét.

A vizsgálati ablakban válassza a hivatkozást a Végponthoz készült Microsoft Defender portálra való ugráshoz.

Tipp.

A riasztás alacsony súlyossággal aktiválódik.

Végponthoz készült Defender eltávolítása a gépről

A Defender for Endpoint megoldás eltávolítása a gépekről:

Az integráció letiltása:

- A Felhőhöz készült Defender menüjében válassza a Környezeti beállítások lehetőséget, és válassza ki az előfizetést a megfelelő gépekkel.

- A Defender-csomagok lapon válassza a Beállítások és figyelés lehetőséget.

- Az Endpoint Protection összetevő állapotában válassza a Ki elemet a Végponthoz készült Microsoft Defender való integráció letiltásához.

- A beállítások mentéséhez válassza a Folytatás és a Mentés lehetőséget.

Távolítsa el az MDE-t. Windows/MDE. Linux-bővítmény a gépről.

Kövesse a Defender for Endpoint dokumentációjában szereplő Végponthoz készült Microsoft Defender szolgáltatásból származó eszközök kivonásának lépéseit.

Kapcsolódó tartalom

- Az Felhőhöz készült Microsoft Defender által támogatott platformok és funkciók

- Megtudhatja, hogyan segítenek a javaslatok az Azure-erőforrások védelmében

- A Végponthoz készült Microsoft Defender Felhőhöz készült Defender integrációjával kapcsolatos gyakori kérdések megtekintése