Egyéni biztonsági szabványok és javaslatok létrehozása Felhőhöz készült Microsoft Defender

Az Felhőhöz készült Microsoft Defender biztonsági javaslatai segítenek a biztonsági helyzet javításában és megerősítésében. A javaslatok az Azure-előfizetésekhez, AWS-fiókokhoz és Felhőhöz készült Defender engedélyezett GCP-projektekhez meghatározott biztonsági szabványokra vonatkozó értékeléseken alapulnak.

Ez a cikk a következőket ismerteti:

- Hozzon létre egyéni javaslatokat az összes felhőhöz (Azure, AWS és GCP) egy KQL-lekérdezéssel.

- Egyéni javaslatok hozzárendelése egy egyéni biztonsági szabványhoz.

Előkészületek

- Új biztonsági szabvány létrehozásához tulajdonosi engedélyekre van szüksége az előfizetéshez.

- Egyéni javaslatok létrehozásához biztonsági rendszergazdai engedélyekre van szüksége.

- Ha egyéni javaslatokat szeretne létrehozni a KQL alapján, engedélyeznie kell a Defender CSPM-csomagot . Minden ügyfél létrehozhat egyéni javaslatokat az Azure Policy alapján.

- Egyéni javaslatokért tekintse át az Azure-felhők támogatását.

Javasoljuk, hogy tekintse meg a Felhőhöz készült Defender ezen epizódját a területen, hogy többet tudjon meg a funkcióról, és feltárja a KQL-lekérdezések létrehozását.

Egyéni javaslat létrehozása

Egyéni javaslatokat hozhat létre, beleértve a szervizelési lépéseket, a súlyosságot és azokat a szabványokat, amelyekhez a javaslatot hozzá kell rendelni. A KQL-vel javaslati logikát adhat hozzá. Használhat egy egyszerű lekérdezésszerkesztőt beépített lekérdezéssablonnal, amelyet igény szerint módosíthat, vagy a KQL-lekérdezést az alapoktól is megírhatja.

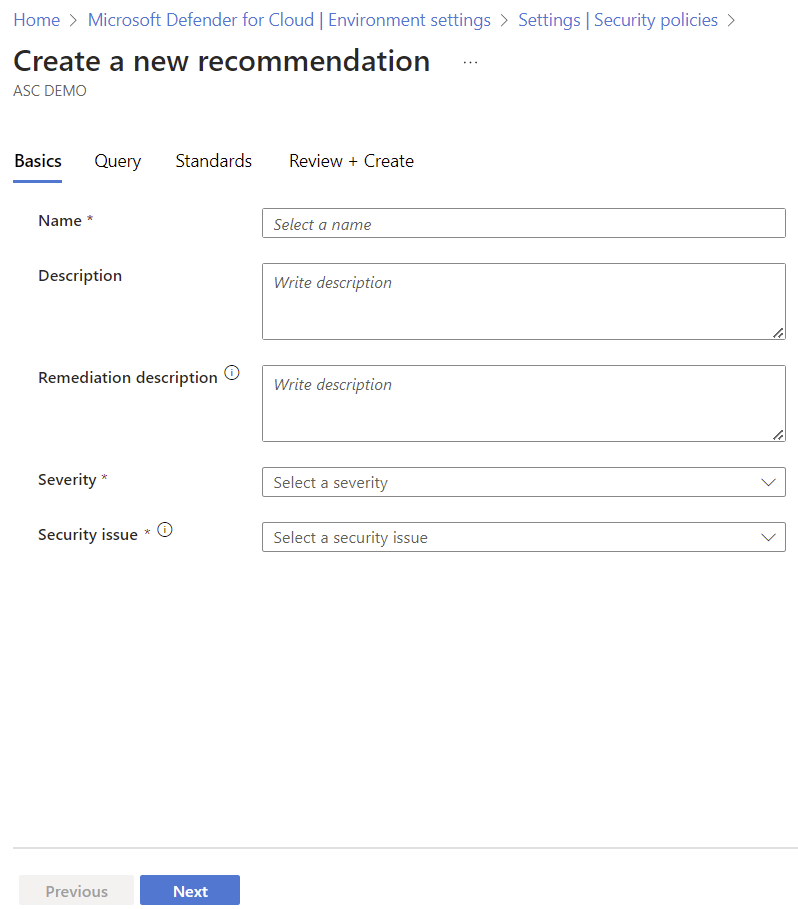

A Felhőhöz készült Defender portál >környezeti beállításai között válassza ki a megfelelő hatókört.

Válassza a Biztonsági szabályzatok>+ Egyéni javaslat létrehozása>lehetőséget.

A Javaslat részletei között adja meg a javaslat részleteit (például: név, súlyosság), és válassza ki azokat a szabványokat, amelyekre alkalmazni szeretné a javaslatot.

Válassza a Tovább lehetőséget.

A Javaslat lekérdezésben írjon egy KQL-lekérdezést, vagy válassza a Lekérdezésszerkesztő megnyitása lehetőséget a lekérdezés strukturálásához. Ha a lekérdezésszerkesztőt szeretné használni, kövesse az alábbi utasításokat.

Miután elkészült a lekérdezés, válassza a Tovább gombot.

A Szabványok területen válassza ki azokat az egyéni szabványokat, amelyekhez hozzá szeretné adni az egyéni javaslatot.

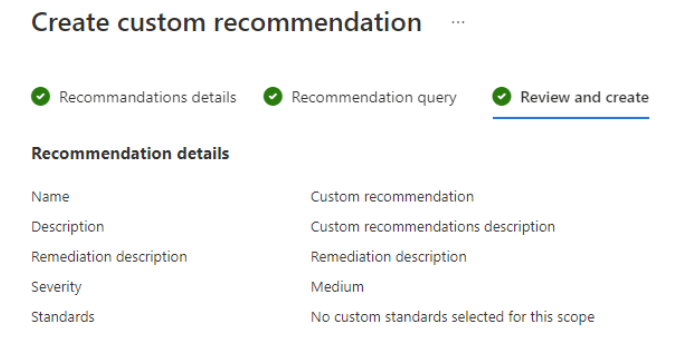

a Véleményezés és létrehozás területen tekintse át a javaslatok részleteit.

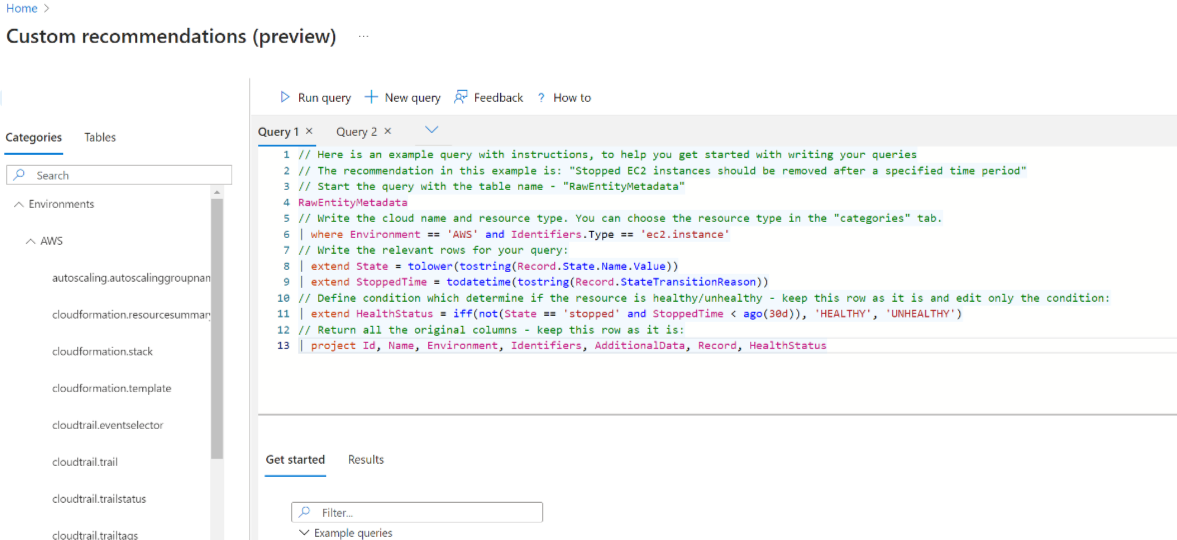

A lekérdezésszerkesztő használata

Javasoljuk, hogy a lekérdezésszerkesztővel hozzon létre javaslati lekérdezést.

- A szerkesztő használata segít a lekérdezés összeállításában és tesztelésében, mielőtt elkezdené használni.

- Válassza a Hogyan kérhet segítséget a lekérdezés strukturálásához, valamint további utasításokat és hivatkozásokat.

- A szerkesztő példákat tartalmaz a beépített javaslati lekérdezésekre, amelyekkel saját lekérdezést hozhat létre. Az adatok ugyanabban a struktúrában jelennek meg, mint az API-ban.

a lekérdezésszerkesztőben válassza az Új lekérdezés lehetőséget a lekérdezés létrehozásához

Az első lépésekhez használja a példa lekérdezéssablont az utasításaival, vagy válasszon ki egy beépített javaslati lekérdezést.

Válassza a Lekérdezés futtatása lehetőséget a létrehozott lekérdezés teszteléséhez.

Ha a lekérdezés elkészült, vágja ki és illessze be a szerkesztőből a Javaslatok lekérdezés panelre.

Egyéni szabvány létrehozása

Az egyéni javaslatok egy vagy több egyéni szabványhoz rendelhetők hozzá.

Jelentkezzen be az Azure Portalra.

Lépjen a Felhőhöz készült Microsoft Defender> Környezet beállításaihoz.

Válassza ki a megfelelő hatókört.

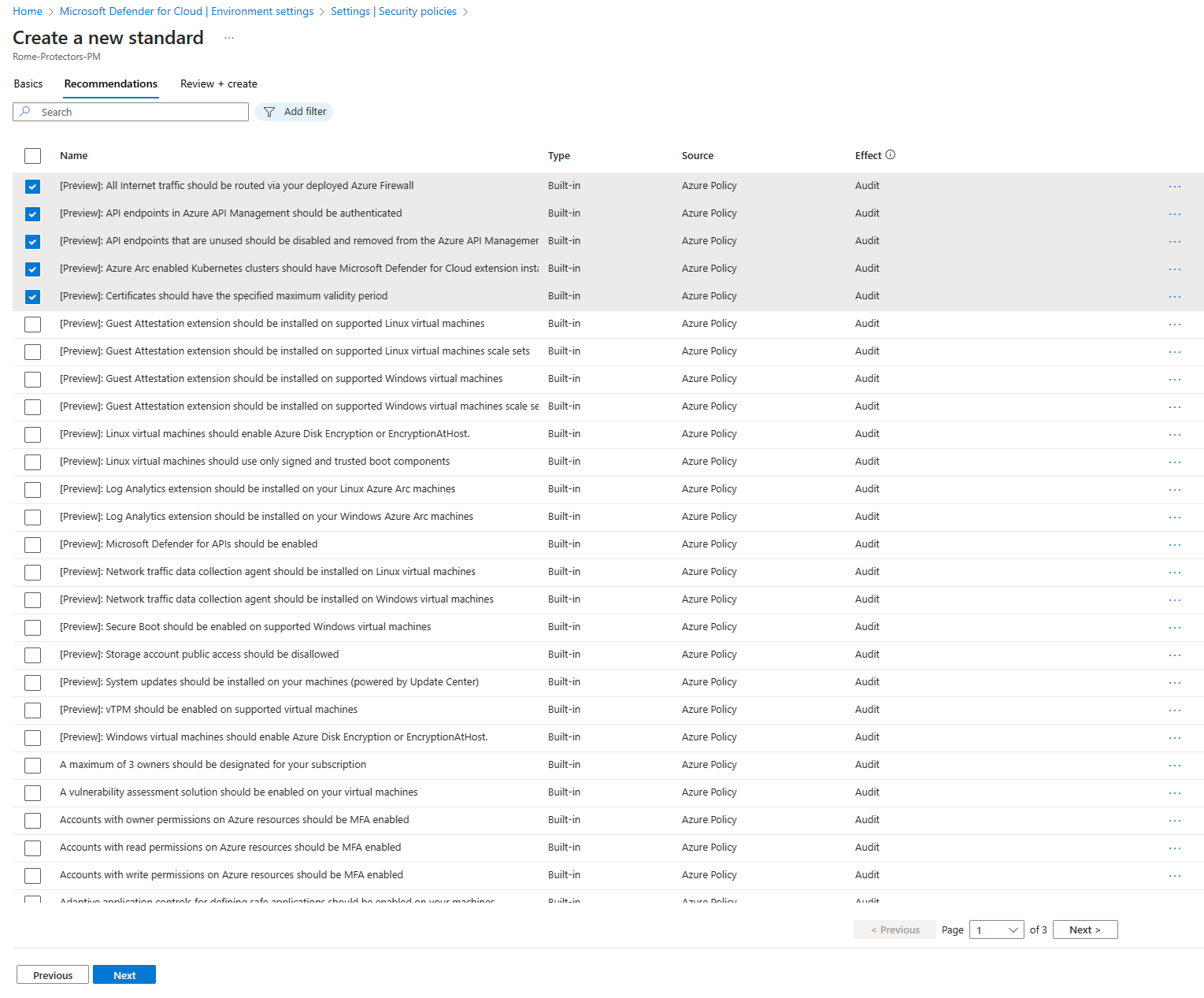

Válassza a Biztonsági szabályzatok>+ Standard létrehozása>lehetőséget.

A Javaslatok területen válassza ki azokat a javaslatokat, amelyeket hozzá szeretne adni az egyéni szabványhoz. Az Azure-előfizetések esetében a forrás is látható.

Válassza a Létrehozás lehetőséget.

Egyéni javaslatok létrehozása és továbbfejlesztése az Azure Policyvel (örökölt)

Az Azure-előfizetések esetében egyéni javaslatokat és szabványokat hozhat létre, és továbbfejlesztheti őket az Azure Policy használatával. Ez egy régi funkció, és azt javasoljuk, hogy használja az új egyéni javaslatok funkciót.

Egyéni javaslat/szabvány létrehozása (örökölt)

Egyéni javaslatokat és szabványokat hozhat létre a Felhőalapú Defenderben, ha szabályzatdefiníciókat és kezdeményezéseket hoz létre az Azure Policy-ban, és előkészíti őket a Felhőhöz készült Defender.

Ezt a következőképpen teheti meg:

- Hozzon létre egy vagy több szabályzatdefiníciót az Azure Policy Portalon, vagy programozott módon.

- Hozzon létre egy házirend-kezdeményezést , amely tartalmazza az egyéni szabályzatdefiníciókat.

A kezdeményezés előkészítése egyéni szabványként (örökölt)

Az Azure Policy szabályzat-hozzárendeléseket használ az Azure-erőforrások szabályzathoz vagy kezdeményezéshez való hozzárendeléséhez.

Ha egyéni biztonsági szabványra szeretne kezdeményezést kezdeményezni a Defenderben, az itt látható módon be kell foglalnia "ASC":"true" a kérelem törzsébe. A ASC mező a kezdeményezést Felhőhöz készült Microsoft Defender.

Íme egy példa erre.

Példa egyéni kezdeményezés előkészítésére

PUT

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/policySetDefinitions/{policySetDefinitionName}?api-version=2021-06-01

Request Body (JSON)

{

"properties": {

"displayName": "Cost Management",

"description": "Policies to enforce low cost storage SKUs",

"metadata": {

"category": "Cost Management"

"ASC":"true"

},

"parameters": {

"namePrefix": {

"type": "String",

"defaultValue": "myPrefix",

"metadata": {

"displayName": "Prefix to enforce on resource names"

}

}

},

"policyDefinitions": [

{

"policyDefinitionId": "/subscriptions/<Subscription ID>/providers/Microsoft.Authorization/policyDefinitions/7433c107-6db4-4ad1-b57a-a76dce0154a1",

"policyDefinitionReferenceId": "Limit_Skus",

"parameters": {

"listOfAllowedSKUs": {

"value": [

"Standard_GRS",

"Standard_LRS"

]

}

}

},

{

"policyDefinitionId": "/subscriptions/<Subscription ID>/providers/Microsoft.Authorization/policyDefinitions/ResourceNaming",

"policyDefinitionReferenceId": "Resource_Naming",

"parameters": {

"prefix": {

"value": "[parameters('namePrefix')]"

},

"suffix": {

"value": "-LC"

}

}

}

]

}

}

Példa hozzárendelés eltávolítására

Ez a példa bemutatja, hogyan távolíthat el egy feladatot:

DELETE

https://management.azure.com/{scope}/providers/Microsoft.Authorization/policyAssignments/{policyAssignmentName}?api-version=2018-05-01

::: zone-end

Egyéni javaslatok továbbfejlesztése (örökölt)

A Felhőhöz készült Microsoft Defender beépített javaslatok olyan részleteket tartalmaznak, mint a súlyossági szintek és a szervizelési utasítások. Ha ilyen típusú információkat szeretne hozzáadni az Azure-hoz készült egyéni javaslatokhoz, használja a REST API-t.

A felvehető információk két típusa:

- RemediationDescription – Sztring

- Súlyosság – Enum [Alacsony, Közepes, Magas]

A metaadatokat hozzá kell adni az egyéni kezdeményezés részét képező szabályzat szabályzatdefiníciójához. A "securityCenter" tulajdonságban kell lennie, ahogy az látható:

"metadata": {

"securityCenter": {

"RemediationDescription": "Custom description goes here",

"Severity": "High"

},

Íme egy másik példa egy egyéni szabályzatra, beleértve a metaadatok/securityCenter tulajdonságot:

{

"properties": {

"displayName": "Security - ERvNet - AuditRGLock",

"policyType": "Custom",

"mode": "All",

"description": "Audit required resource groups lock",

"metadata": {

"securityCenter": {

"RemediationDescription": "Resource Group locks can be set via Azure Portal -> Resource Group -> Locks",

"Severity": "High"

}

},

"parameters": {

"expressRouteLockLevel": {

"type": "String",

"metadata": {

"displayName": "Lock level",

"description": "Required lock level for ExpressRoute resource groups."

},

"allowedValues": [

"CanNotDelete",

"ReadOnly"

]

}

},

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.Resources/subscriptions/resourceGroups"

},

"then": {

"effect": "auditIfNotExists",

"details": {

"type": "Microsoft.Authorization/locks",

"existenceCondition": {

"field": "Microsoft.Authorization/locks/level",

"equals": "[parameters('expressRouteLockLevel')]"

}

}

}

}

}

}

A securityCenter tulajdonság használatára egy másik példát a REST API dokumentációjának ebben a szakaszában talál.

Kapcsolódó tartalom

A Kusto-lekérdezésekkel kapcsolatos további információkért használja az alábbi hivatkozásokat: