Az IoT Defender és a hálózati architektúra

Ez a cikk a Microsoft Defender for IoT-hez készült OT-monitorozás üzembehelyezési útvonalát ismerteti.

Az alábbi tartalom segítségével megismerheti saját üzemeltetési technológiáját (OT)/IoT-hálózati architektúráját, valamint azt, hogy az egyes rendszerelemek hol esnek át az OT-hálózat szegmentálásának rétegeibe.

OT/IoT hálózati rétegek

A szervezet hálózata számos eszköztípusból áll, amelyek a következő fő csoportokra oszthatók:

- Végponteszközök. Több alcsoportot is tartalmazhat, például kiszolgálókat, számítógépeket, IoT-eszközöket (eszközök internetes hálózatát) stb.

- Hálózati eszközök. Az infrastruktúrát hálózati szolgáltatásokkal szolgálja ki, és hálózati kapcsolókat, tűzfalakat, útválasztókat és hozzáférési pontokat is tartalmazhat.

A legtöbb hálózati környezet három rétegből álló hierarchikus modellel van kialakítva. Például:

| Réteg | Leírás |

|---|---|

| Hozzáférés | A hozzáférési rétegben található a legtöbb végpont. Ezeket a végpontokat általában egy alapértelmezett átjáró és útválasztás szolgálja ki a felső rétegekből, és gyakran a terjesztési rétegről. * Az alapértelmezett átjáró egy hálózati szolgáltatás vagy entitás a helyi alhálózaton belül, amely a lan- vagy IP-szegmensen kívüli forgalom irányításáért felelős. |

| Eloszlás | A terjesztési réteg feladata több hozzáférési réteg összesítése és az alapvető réteggel való kommunikáció biztosítása olyan szolgáltatásokkal, mint a VLAN-útválasztás, a szolgáltatásminőség, a hálózati szabályzatok stb. |

| Core | Az alapréteg tartalmazza a szervezet fő kiszolgálófarmját, és nagy sebességű, alacsony késésű szolgáltatásokat nyújt a terjesztési rétegen keresztül. |

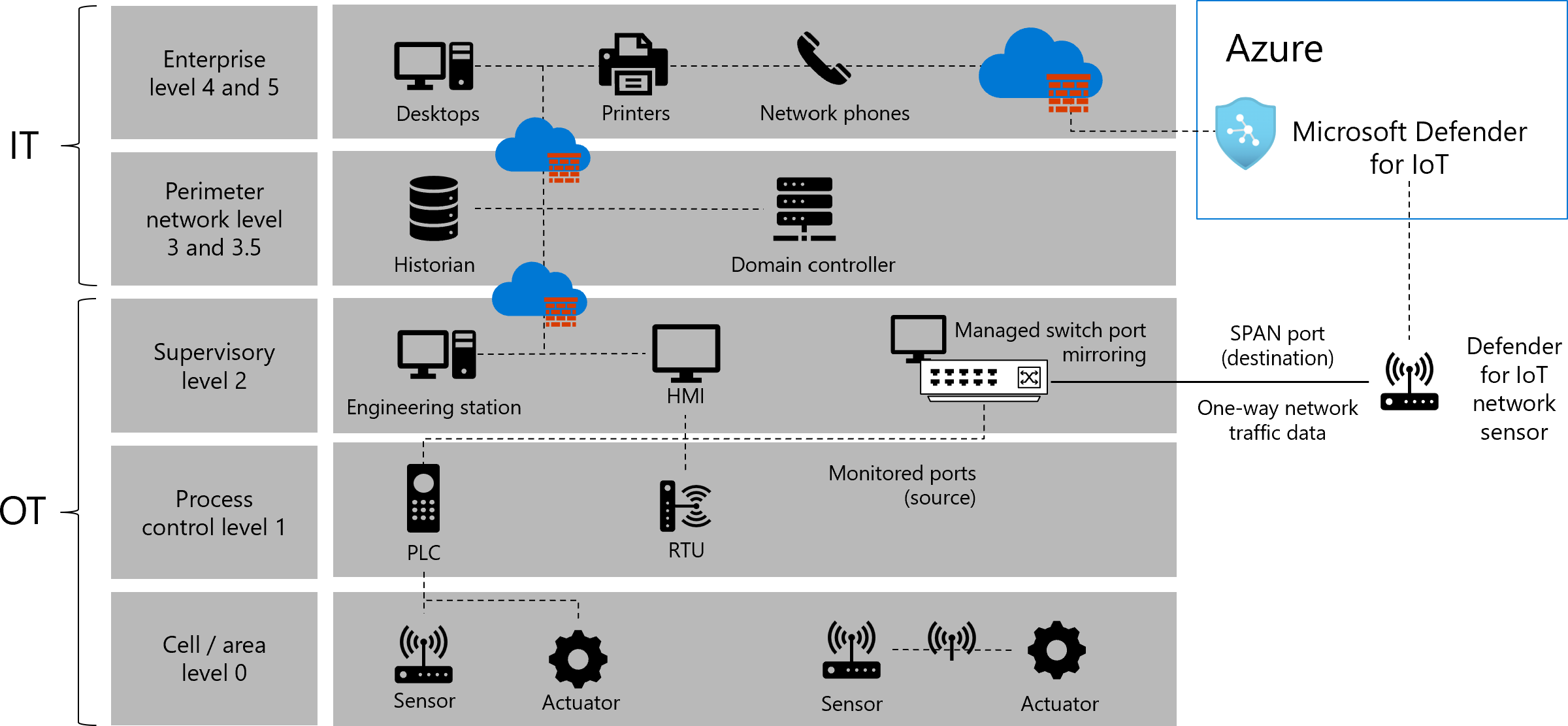

A hálózatkezelési architektúra Purdue-modellje

Az ipari vezérlőrendszer (ICS)/OT hálózatszegmentáció purdue referenciamodellje további hat réteget határoz meg, amelyek minden réteghez meghatározott összetevőket és megfelelő biztonsági vezérlőket tartalmaz.

Az OT-hálózat minden eszköztípusa a Purdue-modell egy adott szintjére esik, például az alábbi képen látható módon:

Az alábbi táblázat a Purdue-modell minden szintjét ismerteti, amikor a hálózatban lévő eszközökre alkalmazza azokat:

| Name | Leírás |

|---|---|

| 0. szint: Cella és terület | A 0. szint az alapvető gyártási folyamathoz tartozó érzékelők, működtetők és eszközök széles skáláját tartalmazza. Ezek az eszközök az ipari automatizálási és vezérlési rendszer alapvető funkcióit végzik, például: - Motor vezetése - Változók mérése – Kimenet beállítása - Fő funkciók, például festés, hegesztés és hajlítás |

| 1. szint: Folyamatvezérlés | Az 1. szint beágyazott vezérlőkből áll, amelyek vezérli és módosítják a gyártási folyamatot, amelynek fő funkciója a 0. szintű eszközökkel való kommunikáció. A különálló gyártásban ezek az eszközök programozható logikai vezérlők (PLC-k) vagy távoli telemetriai egységek (RTU-k). A folyamatgyártásban az alapvezérlőt elosztott vezérlőrendszernek (DCS) nevezzük. |

| 2. szint: Felügyelet | A 2. szint az éles üzem területének futásidejű felügyeletéhez és működtetéséhez kapcsolódó rendszereket és funkciókat jelöli. Ezek általában a következők: - Kezelőfelületek vagy emberi-gép interfészek (HMI-k) - Riasztások vagy riasztási rendszerek - Folyamattörténészi és kötegkezelési rendszerek - Helyiség munkaállomásainak vezérlése Ezek a rendszerek az 1. szinten kommunikálnak a PLC-kkel és az RTU-kkal. Bizonyos esetekben adatokat közölnek vagy osztanak meg a hely vagy a vállalat (4. és 5. szint) rendszereivel és alkalmazásaival. Ezek a rendszerek elsősorban standard számítástechnikai berendezéseken és operációs rendszereken alapulnak (Unix vagy Microsoft Windows). |

| 3. és 3.5. szint: Helyszintű és ipari szegélyhálózat | A helyszint az ipari automatizálási és vezérlési rendszerek legmagasabb szintjét képviseli. Az ezen a szinten létező rendszerek és alkalmazások kezelik az egész telephelyre kiterjedő ipari automatizálási és vezérlési funkciókat. A 0–3. szintek kritikus fontosságúak a helyműveletek szempontjából. Az ezen a szinten létező rendszerek és függvények a következők lehetnek: - Éles jelentéskészítés (például ciklusidők, minőségi index, prediktív karbantartás) - Növénytörténész - Részletes éles ütemezés - Helyszintű üzemeltetés kezelése - Eszköz- és anyagkezelés – Javításindító kiszolgáló - Fájlkiszolgáló - Ipari tartomány, Active Directory, terminálkiszolgáló Ezek a rendszerek kommunikálnak az éles zónával, és adatokat osztanak meg a vállalati (4. és 5. szintű) rendszerekkel és alkalmazásokkal. |

| 4. és 5. szint: Üzleti és vállalati hálózatok | A 4. és az 5. szint azt a helyet vagy vállalati hálózatot jelöli, ahol a központosított informatikai rendszerek és funkciók léteznek. Az informatikai szervezet ezeken a szinteken közvetlenül kezeli a szolgáltatásokat, rendszereket és alkalmazásokat. |

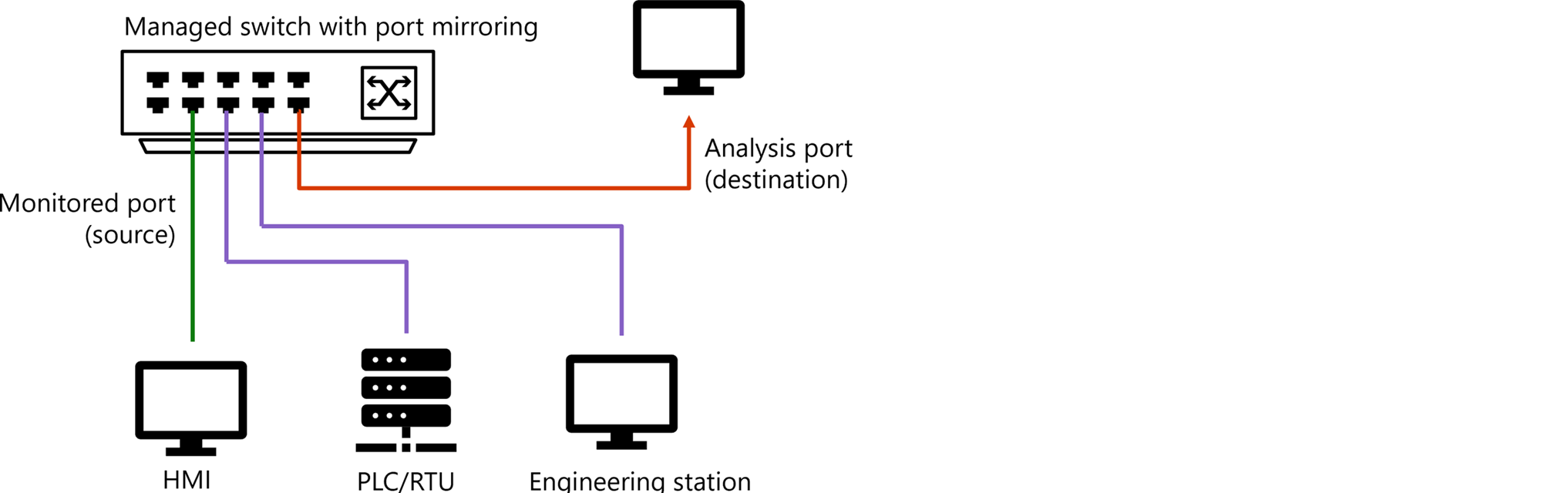

OT-érzékelők elhelyezése a hálózatban

Ha az IoT-alapú Defender hálózati érzékelők csatlakoznak a hálózati infrastruktúrához, tükrözött forgalmat kapnak, például kapcsolótükrözési (SPAN) portokból vagy hálózati TAP-kból. Az érzékelő felügyeleti portja az üzleti, vállalati vagy érzékelőfelügyeleti hálózathoz csatlakozik, például az Azure Portalról történő hálózatkezeléshez.

Például:

Az alábbi képen az IoT-erőforrásokhoz készült Defendert adhatja hozzá ugyanahhoz a hálózathoz, mint ahogy korábban leírtuk, beleértve a SPAN-portot, a hálózati érzékelőt és az IoT-hez készült Defendert az Azure Portalon.

További információkért tekintse meg az OT hálózati kapcsolati mintamodelljeit.

Érdekes közlekedési pontok azonosítása

Biztonsági szempontból általában érdekes pontok azok a felületek, amelyek az alapértelmezett átjáró entitása és a központi vagy terjesztési kapcsoló között csatlakoznak.

Ezeknek az interfészeknek érdekes pontokként való azonosítása biztosítja, hogy az IP-szegmensen belülről az IP-szegmensen kívülre tartó forgalom figyelve legyen. Ügyeljen arra is, hogy a hiányzó forgalmat is figyelembe vegye, vagyis azt a forgalmat, amely eredetileg a szegmens elhagyására irányult, de a szegmensen belül marad. További információ: Forgalomfolyamatok a hálózatban.

Az IoT-alapú Defender üzembe helyezésének tervezésekor javasoljuk, hogy mérlegelje a hálózat alábbi elemeit:

| Szempont | Leírás |

|---|---|

| Szegmensen belüli egyedi forgalomtípusok | Különösen vegye figyelembe a következő típusú forgalmat egy hálózati szegmensen belül: Szórásos/csoportos küldésű forgalom: Az alhálózaton belüli bármely entitásnak küldött forgalom. Az Internet Group Management Protocol (IGMP) használatával a rendszer konfigurálja a szaggatást a hálózaton belül, de nincs garancia arra, hogy a csoportos küldésű forgalmat a rendszer egy adott entitásnak továbbítja. A szórásos és csoportos küldési forgalmat általában a helyi IP-alhálózat összes entitásának küldik, beleértve az alapértelmezett átjáróentitást is, ezért az is érintett és figyelt. Egycímes forgalom: A forgalom közvetlenül a célhelyre irányítja át a teljes alhálózati végpontot, beleértve az alapértelmezett átjárót is. Az egycímes forgalom monitorozása a Defender for IoT-vel úgy, hogy az érzékelőket közvetlenül a hozzáférési kapcsolókra helyezi. |

| Mindkét adatfolyam figyelése | Az IoT-hez készült Defender felé irányuló forgalom streamelésekor egyes gyártók és termékek lehetővé teszik az iránystreamelést, ami az adatok közötti eltérést okozhatja. Nagyon hasznos a forgalom mindkét irányának monitorozása, hogy hálózati beszélgetési információkat kapjon az alhálózatokról, és általában jobb pontosságot kapjon. |

| Alhálózat alapértelmezett átjárójának megkeresése | Minden érdekes alhálózat esetében az érdekes pont az entitáshoz való bármely kapcsolat, amely a hálózati alhálózat alapértelmezett átjárójaként működik. Bizonyos esetekben azonban az alhálózaton belül olyan forgalom is van, amelyet a szokásos érdekes pont nem figyel. Az ilyen típusú forgalom figyelése, amelyet egyébként nem figyel a tipikus üzemelő példány, különösen a bizalmas alhálózatokon hasznos. |

| Atipikus forgalom | A tipikus üzemelő példány által egyébként nem figyelt forgalom figyelése további streamelési pontokat és hálózati megoldásokat igényelhet, például RSPAN- és hálózati csaptelepeket stb. További információ: Forgalomtükrözési módszerek az OT-monitorozáshoz. |

Forgalmi mintadiagram

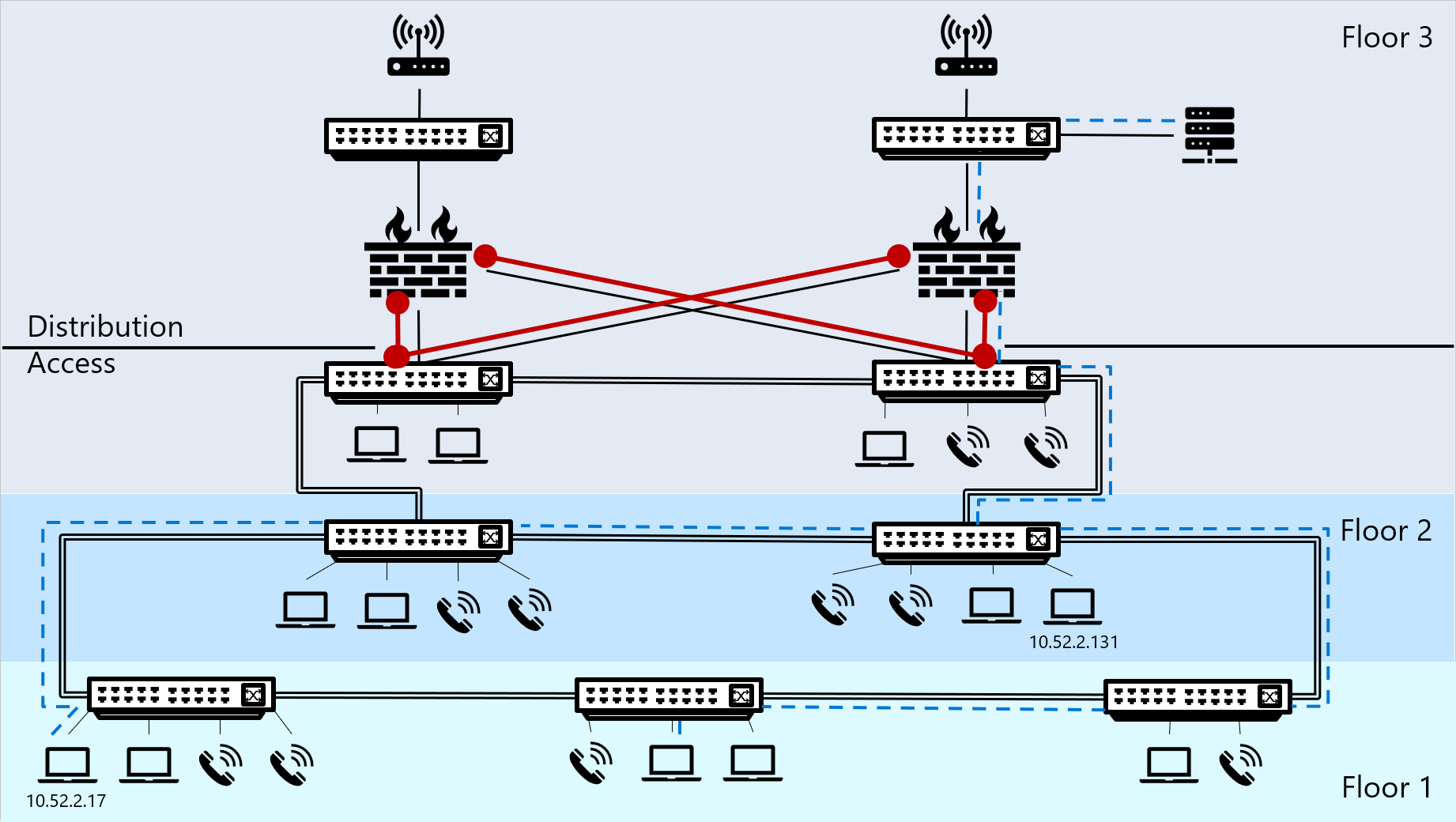

Az alábbi ábrán egy mintahálózat látható egy három emeletből álló épületben, ahol az első és a második emelet végpontokat és kapcsolókat, a harmadik emeleten pedig végpontokat és kapcsolókat, valamint tűzfalakat, magkapcsolókat, kiszolgálót és útválasztókat is elhelyez.

Az IP-szegmensen kívüli forgalmat kék pontozott vonal jeleníti meg.

Az érdekes forgalom pirossal van megjelölve, és jelzi azokat a helyeket, ahol javasoljuk, hogy a hálózati érzékelőket az IoT-hez készült Defender felé irányuló érdekes forgalmat továbbítsuk.

Forgalmi folyamatok a hálózaton

A hálózati forgalmat kiváltó eszközök megfelelnek a konfigurált alhálózati maszknak és az IP-címnek egy cél IP-címmel, hogy megtudják, mi legyen a forgalom célja. A forgalom célja vagy az alapértelmezett átjáró lesz, vagy az IP-szegmensen belül máshol. Ez az egyeztetési folyamat ARP-folyamatot is elindíthat a cél IP-cím MAC-címének megkereséséhez.

Az egyező folyamat eredményei alapján az eszközök az IP-szegmensen belüli vagy azon kívüli forgalomként követik nyomon a hálózati forgalmat.

| Traffic | Leírás | Példa |

|---|---|---|

| Az IP-szegmensen kívüli forgalom | Ha a forgalom célhelye nem található az alhálózati maszk tartományán belül, a végponteszköz elküldi a forgalmat az adott alapértelmezett átjárónak, amely a forgalom más releváns szegmensekhez való átirányításáért felelős. Az IP-szegmensen kívül áthaladó forgalom egy alapértelmezett átjárón halad át a hálózati szegmensen, a cél felé vezető út első ugrásaként. Megjegyzés: A Defender for IoT OT hálózati érzékelő ezen a ponton történő elhelyezése biztosítja, hogy a szegmensen kívüli összes forgalom streamelve legyen a Defender for IoT-hez, elemezhető és vizsgálható legyen. |

- A számítógép ip-címmel 10.52.2.201 és alhálózati 255.255.255.0maszkkal van konfigurálva. - A számítógép hálózati folyamatot indít el egy webkiszolgálóra, amelynek cél IP-címe a 10.17.0.88következő: . – A számítógép operációs rendszere kiszámítja a cél IP-címet a szegmensBEN található IP-címek tartományával annak megállapításához, hogy a forgalmat helyileg, a szegmensen belül kell-e elküldeni, vagy közvetlenül az alapértelmezett átjáró-entitáshoz, amely megtalálja a megfelelő útvonalat a célhoz. - A számítás eredményei alapján az operációs rendszer megállapítja, hogy az IP- és alhálózati társ ( 10.52.2.17 és 255.255.255.0) szegmenstartománya 10.52.2.0 – 10.52.2.255. Az eredmények azt jelentik, hogy a webkiszolgáló nem ugyanabban az IP-szegmensben van, mint a számítógép, és a forgalmat az alapértelmezett átjárónak kell elküldeni. |

| Forgalom az IP-szegmensen belül | Ha az eszköz megkeresi a cél IP-címet az alhálózati maszktartományon belül, a forgalom nem lépi át az IP-szegmenst, és a szegmensen belül halad a cél MAC-cím megkereséséhez. Ez a forgalom ARP-feloldást igényel, amely elindít egy szórási csomagot a cél IP-cím MAC-címének megkereséséhez. |

- A számítógép ip-címmel 10.52.2.17 és alhálózati 255.255.255.0maszkkal van konfigurálva. - Ez a számítógép elindít egy hálózati folyamatot egy másik pc-be, amelynek célcíme 10.52.2.131a következő: . – A számítógép operációs rendszere kiszámítja a cél IP-címet a szegmensBEN található IP-címek tartományával annak megállapításához, hogy a forgalmat helyileg, a szegmensen belül kell-e elküldeni, vagy közvetlenül az alapértelmezett átjáró-entitáshoz, amely megtalálja a megfelelő útvonalat a célhoz. - A számítás eredményei alapján az operációs rendszer megállapítja, hogy az IP- és alhálózati társ ( 10.52.2.17 és 255.255.255.0) szegmenstartománya .10.52.2.0 – 10.52.2.255 Az eredmények azt jelentik, hogy a számítógép cél IP-címe ugyanabban a szegmensben van, mint maga a számítógép, és a forgalmat közvetlenül a szegmensen kell elküldeni. |

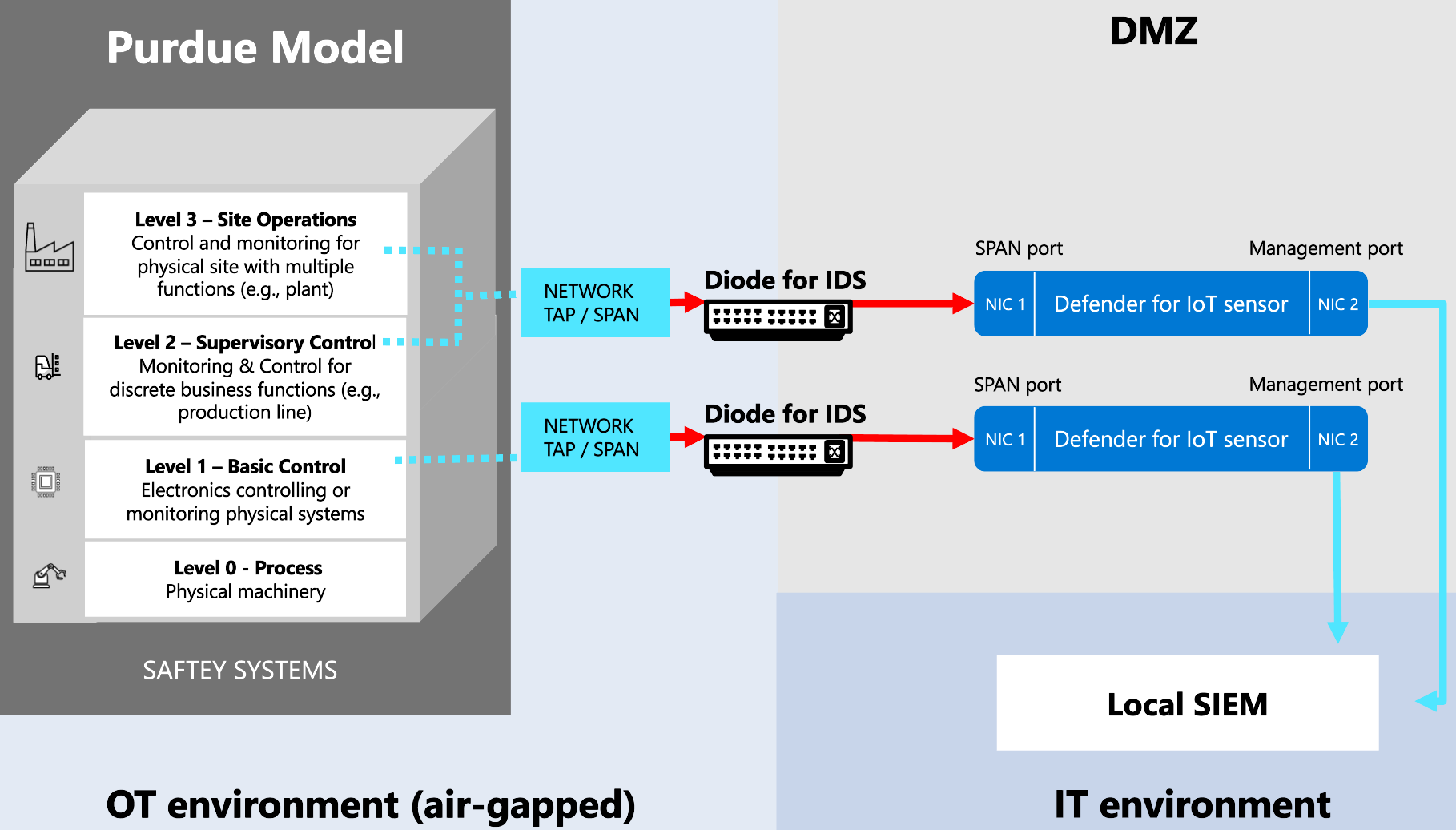

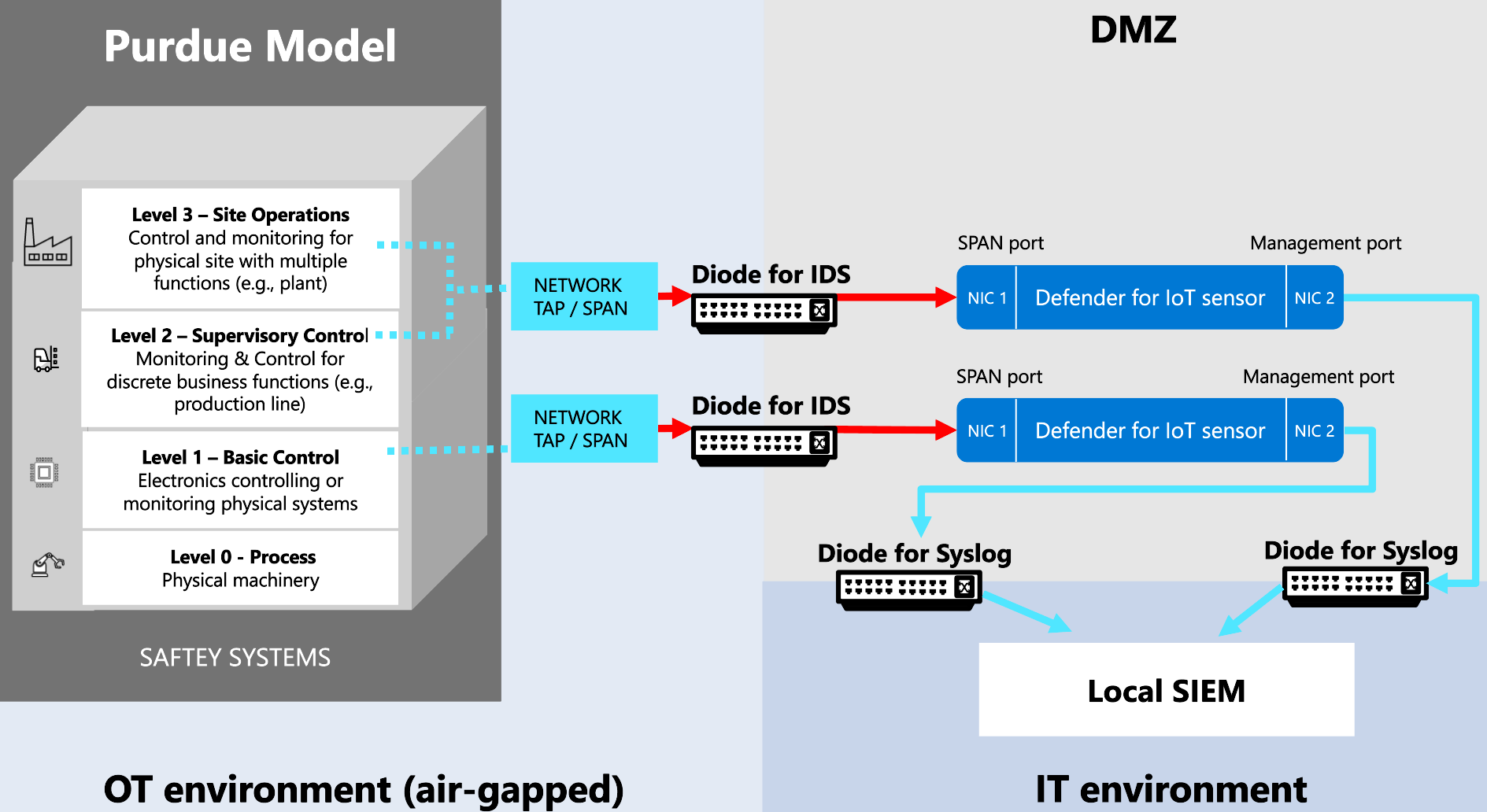

A Defender for IoT üzembe helyezése egyirányú átjáróval

Ha egy egyirányú átjáróval (például Vízesés, Bagoly kibervédelem vagy Hirschmann) dolgozik, ahol az adatok csak egy irányban haladnak át egy adatdiódán, az alábbi módszerek egyikével megtudhatja, hol helyezheti el az OT-érzékelőket:

Helyezze az OT-érzékelőket a hálózat peremhálózatán kívülre (ajánlott). Ebben a forgatókönyvben az érzékelő egyirányú módon fogadja a SPAN forgalmat a diódán keresztül a hálózatról az érzékelő monitorozási portjára. Javasoljuk, hogy ezt a módszert nagy üzemelő példányokban használja. Például:

Helyezze az OT-érzékelőket a hálózat peremhálózatára. Ebben a forgatókönyvben az érzékelő UDP-syslog-riasztásokat küld a peremhálózaton kívüli céloknak az adat diódán keresztül. Például:

A hálózat peremhálózatán elhelyezett OT-érzékelők levegővel vannak leképezve, és helyileg kell kezelni őket. Nem tudnak csatlakozni a felhőhöz, és nem felügyelhetők az Azure Portalról. Ezeket az érzékelőket például manuálisan kell frissítenie új fenyegetésfelderítési csomagokkal.

Ha egyirányú hálózattal dolgozik, és az Azure Portalról felügyelt, felhőalapú érzékelőkre van szüksége, győződjön meg arról, hogy az érzékelőket a hálózat peremhálózatán kívülre helyezi.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: