A CyberArk integrálása a Microsoft Defender for IoT-vel

Ez a cikk bemutatja, hogyan integrálhatja és használhatja a CyberArkot a Microsoft Defender for IoT-vel.

Az IoT Defender ICS- és IIoT-kiberbiztonsági platformokat biztosít az ICS-vel kapcsolatos veszélyforrások elemzésével és gépi tanulással.

A fenyegetéskezelők feltört távelérési hitelesítő adatokat használnak a kritikus infrastruktúra-hálózatok távoli asztali és VPN-kapcsolatokon keresztüli eléréséhez. A megbízható kapcsolatok használatával ez a megközelítés könnyen átmegy az OT peremhálózati biztonságán. A hitelesítő adatokat általában olyan kiemelt felhasználóktól lopják el, mint például a vezérlőmérnökök és a partnerkarbantartó személyzet, akik a napi feladatok elvégzéséhez távoli hozzáférést igényelnek.

A Defender for IoT-integráció és a CyberARK lehetővé teszi, hogy:

A jogosulatlan távelérésből eredő OT-kockázatok csökkentése

Folyamatos monitorozási és emelt szintű hozzáférési biztonság biztosítása az OT-hez

Incidenskezelés, fenyegetéskeresés és fenyegetésmodellezés javítása

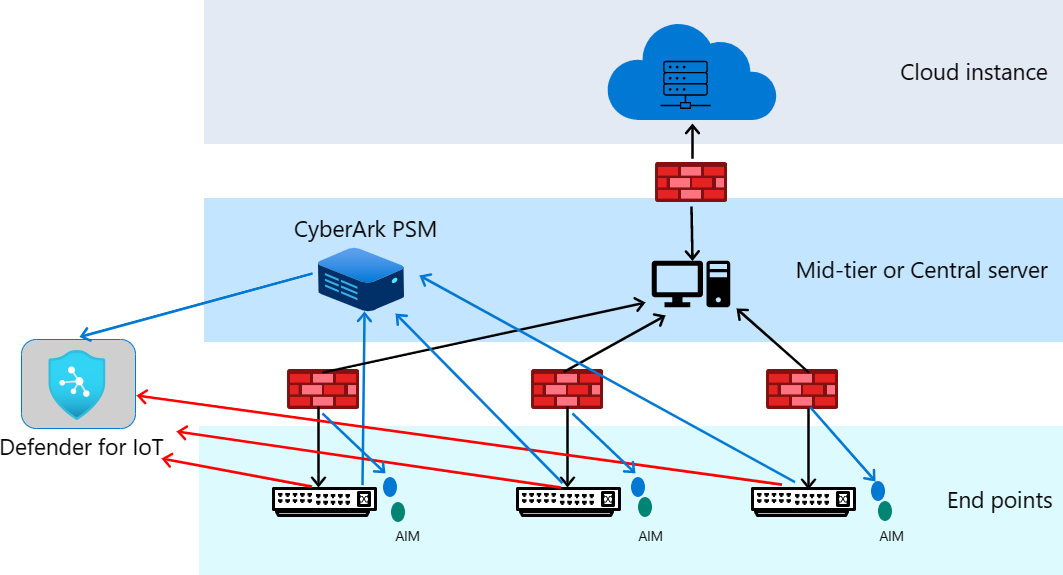

A Defender for IoT-berendezés egy SPAN-porton (tükörporton) keresztül csatlakozik az OT-hálózathoz hálózati eszközökön, például kapcsolókon és útválasztókon, egyirányú (bejövő) kapcsolaton keresztül a Defender for IoT-berendezés dedikált hálózati adaptereihez.

A Defender for IoT berendezés dedikált hálózati adaptert is biztosít a központosított felügyelethez és API-hozzáféréshez. Ez az interfész a szervezet adatközpontjában üzembe helyezett CyberArk PSM-megoldással való kommunikációra is használható a kiemelt felhasználók kezelése és a távelérési kapcsolatok védelme érdekében.

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- PSM konfigurálása a CyberArkban

- Az integráció engedélyezése a Defender for IoT-ben

- Észlelések megtekintése és kezelése

- Az integráció leállítása

Előfeltételek

Mielőtt hozzákezdene, győződjön meg arról, hogy rendelkezik a következő előfeltételekkel:

CyberARK 2.0-s verzió.

Ellenőrizze, hogy rendelkezik-e cli-hozzáféréssel a vállalat összes Defender for IoT-berendezéséhez.

Egy Azure-fiók. Ha még nem rendelkezik Azure-fiókkal, ma létrehozhatja ingyenes Azure-fiókját.

Hozzáférés a Defender for IoT OT-érzékelőhöz Rendszergazda felhasználóként. További információ: Helyszíni felhasználók és szerepkörök az IoT-hez készült Defender használatával végzett OT-monitorozáshoz.

A PSM CyberArk konfigurálása

A CyberArkot úgy kell konfigurálni, hogy lehetővé tegye a kommunikációt az IoT Defenderrel. Ez a kommunikáció a PSM konfigurálásával valósul meg.

A PSM konfigurálása:

Keresse meg és nyissa meg a

c:\Program Files\PrivateArk\Server\dbparam.xmlfájlt.Adja hozzá a következő paramétereket:

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380Mentse a fájlt, majd zárja be.

Helyezze a Defender for IoT syslog konfigurációs fájlját

CyberX.xsla fájlbac:\Program Files\PrivateArk\Server\Syslog\CyberX.xsl.Nyissa meg a Server Central Rendszergazda istrationt.

A kiszolgáló leállításához válassza a

Közlekedési lámpa leállítása lehetőséget.

Közlekedési lámpa leállítása lehetőséget.A kiszolgáló elindításához válassza a Forgalom jelzőfény indítása lehetőséget.

Az integráció engedélyezése a Defender for IoT-ben

Az integráció engedélyezéséhez a Syslog Servert engedélyezni kell a helyszíni Defender for IoT felügyeleti konzolon. A Syslog-kiszolgáló alapértelmezés szerint az 514 UDP port használatával figyeli a rendszer IP-címét.

A Defender for IoT konfigurálása:

Jelentkezzen be a helyszíni IoT-alapú Defender felügyeleti konzolba, majd lépjen a System Gépház.

Kapcsolja be a Syslog-kiszolgálót.

(Nem kötelező) A port módosításához jelentkezzen be a rendszerbe a parancssori felületen keresztül, navigáljon

/var/cyberx/properties/syslog.propertiesa következőre, majd váltson a következőrelistener: 514/udp: .

Észlelések megtekintése és kezelése

A Microsoft Defender for IoT és a CyberArk PSM integrációja syslog-üzeneteken keresztül történik. Ezeket az üzeneteket a PSM-megoldás elküldi az IoT Defendernek, és értesíti az IoT-hez készült Defendert az esetleges távoli munkamenetekről vagy ellenőrzési hibákról.

Miután a Defender for IoT platform megkapja ezeket az üzeneteket a PSM-től, korrelálja őket a hálózaton látható adatokkal. Így annak ellenőrzése, hogy a hálózati távelérési kapcsolatokat a PSM-megoldás hozta létre, nem pedig egy jogosulatlan felhasználó.

Riasztások megtekintése

Amikor a Defender for IoT platform azonosítja a PSM által nem engedélyezett távoli munkameneteket, egy Unauthorized Remote Session. Az azonnali vizsgálat megkönnyítése érdekében a riasztás a forrás- és céleszközök IP-címét és nevét is megjeleníti.

Riasztások megtekintése:

Jelentkezzen be a helyszíni felügyeleti konzolra, majd válassza a Riasztások lehetőséget.

A riasztások listájában válassza ki a Jogosulatlan távoli munkamenet című riasztást.

Esemény ütemterve

Amikor a PSM engedélyezi a távoli kapcsolatot, az megjelenik a Defender for IoT Esemény ütemterv oldalán. Az Esemény ütemterve lapon az összes riasztás és értesítés idővonala látható.

Az esemény ütemtervének megtekintése:

Jelentkezzen be a hálózati érzékelőbe, majd válassza az Esemény ütemtervét.

Keresse meg a PSM távoli munkamenetnek megfelelő eseményt.

Auditálás és kriminalisztika

Rendszergazda istratorok a beépített adatbányászati felületen keresztül a Defender for IoT platform lekérdezésével naplózhatják és megvizsgálhatják a távelérési munkameneteket. Ezek az információk felhasználhatók az összes olyan távelérési kapcsolat azonosítására, amely megtörtént, beleértve az olyan kriminalisztikai adatokat, mint például az eszközökről vagy az eszközökre, protokollokra (RDP vagy SSH), a forrás- és célfelhasználókra, az időbélyegekre, valamint arra, hogy a munkamenetek a PSM használatával lettek-e engedélyezve.

Naplózás és vizsgálat:

Jelentkezzen be a hálózati érzékelőbe, majd válassza az Adatbányászat lehetőséget.

Válassza a Távelérés lehetőséget.

Az integráció leállítása

Bármikor megakadályozhatja, hogy az integráció kommunikáljon.

Az integráció leállítása:

A helyszíni Defender for IoT felügyeleti konzolon keresse meg a System Gépház.

Állítsa a Syslog Server kapcsolót kikapcsolva értékre.

További lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: