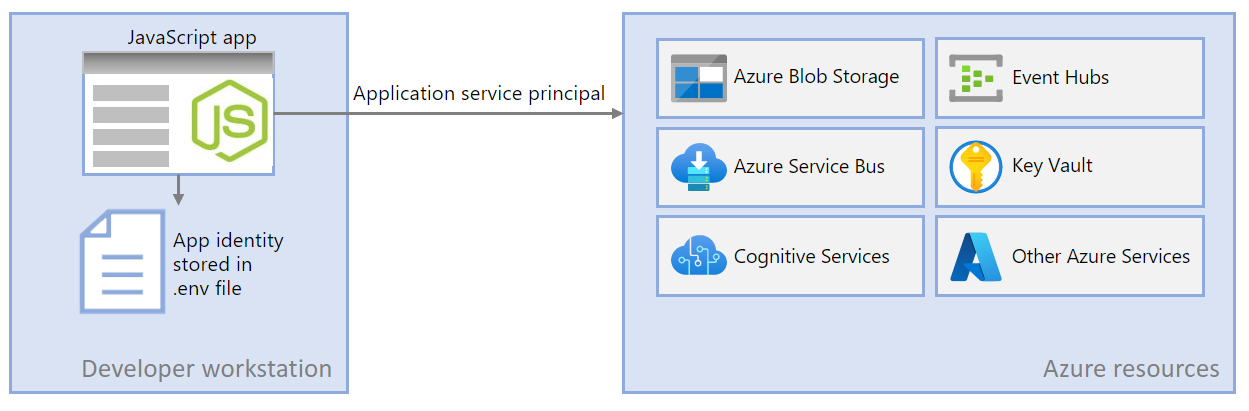

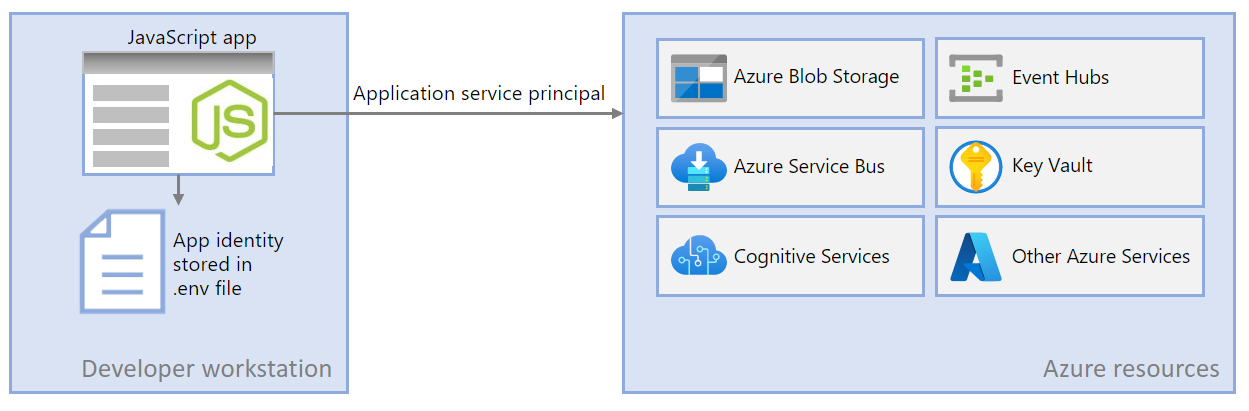

Felhőalkalmazások létrehozásakor a fejlesztőknek hibakeresést és tesztelést kell végezniük az alkalmazások helyi munkaállomásán. Ha egy alkalmazás egy fejlesztői munkaállomáson fut a helyi fejlesztés során, akkor is hitelesítenie kell az alkalmazás által használt Azure-szolgáltatásokban. Ez a cikk bemutatja, hogyan állíthat be dedikált alkalmazásszolgáltatás-egyszerű objektumokat a helyi fejlesztés során.

A helyi fejlesztéshez szükséges dedikált alkalmazásszolgáltatás-tagok lehetővé teszik a minimális jogosultság elvét az alkalmazásfejlesztés során. Mivel az engedélyek hatóköre pontosan az alkalmazáshoz szükséges a fejlesztés során, az alkalmazáskód nem fér hozzá véletlenül egy másik alkalmazás által használni kívánt Azure-erőforráshoz. Ez a módszer azt is megakadályozza, hogy hibák lépjenek fel az alkalmazás éles környezetbe való áthelyezésekor, mert az alkalmazás túlterjedt a fejlesztői környezetben.

Amikor az alkalmazás regisztrálva van az Azure-ban, az alkalmazáshoz egy alkalmazás-szolgáltatásnév van beállítva. A helyi fejlesztésre szánt alkalmazások regisztrálásakor a következőket javasoljuk:

- Hozzon létre külön alkalmazásregisztrációkat az alkalmazáson dolgozó minden fejlesztő számára. Ez a módszer külön alkalmazásszolgáltatás-tagokat hoz létre az egyes fejlesztők számára, hogy a helyi fejlesztés során használják, és ne kelljen a fejlesztőknek megosztanak hitelesítő adatokat egyetlen alkalmazás-szolgáltatásnévhez.

- Alkalmazásonként külön alkalmazásregisztrációkat hozhat létre. Ez csak az alkalmazás által igényelt engedélyekre terjed ki.

A helyi fejlesztés során a környezeti változók az application service principal identitásával vannak beállítva. Az Azure SDK for JavaScript beolvassa ezeket a környezeti változókat, és ezeket az információkat felhasználva hitelesíti az alkalmazást a szükséges Azure-erőforrásokon.

1 – Az alkalmazás regisztrálása az Azure-ban

Az alkalmazásszolgáltatás egyszerű objektumai alkalmazásregisztrációval jönnek létre az Azure-ban. Szolgáltatásnevek az Azure Portal vagy az Azure CLI használatával hozhatók létre.

Jelentkezzen be az Azure Portalra , és kövesse az alábbi lépéseket.

| Utasítások |

Képernyőkép |

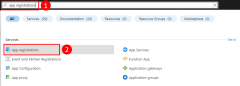

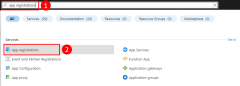

Az Azure Portalon:

- Adja meg az alkalmazásregisztrációkat az Azure Portal tetején található keresősávban.

- A keresősáv alatt megjelenő menü Szolgáltatások fejléce alatt válassza ki a Alkalmazásregisztrációk címkével ellátott elemet.

|

|

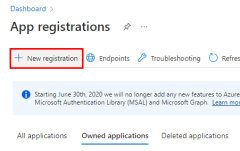

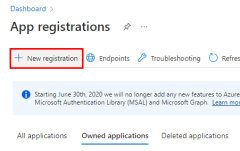

| A Alkalmazásregisztrációk lapon válassza az + Új regisztráció lehetőséget. |

|

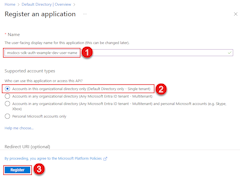

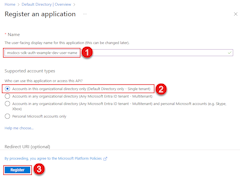

Az Alkalmazás regisztrálása lapon töltse ki az űrlapot az alábbiak szerint.

- Név → Adja meg az alkalmazásregisztráció nevét az Azure-ban. Javasoljuk, hogy ez a név tartalmazza az alkalmazás nevét, az alkalmazásregisztráció felhasználóját, és egy olyan azonosítót, mint a "dev", amely jelzi, hogy ez az alkalmazásregisztráció a helyi fejlesztéshez használható.

- A támogatott fióktípusok csak ebben a szervezeti címtárban → fiókokat.

Válassza a Regisztráció lehetőséget az alkalmazás regisztrálásához és az alkalmazás-szolgáltatásnév létrehozásához. |

|

Az alkalmazás alkalmazásregisztrációs oldalán:

- Alkalmazás (ügyfél) azonosítója → Ez az az alkalmazásazonosító, amelyet az alkalmazás a helyi fejlesztés során az Azure-hoz való hozzáféréshez fog használni. Másolja ezt az értéket egy szövegszerkesztő ideiglenes helyére, mert egy későbbi lépésben szüksége lesz rá.

- Címtár (bérlő) azonosítója → Az alkalmazásnak erre az értékre is szüksége lesz az Azure-ban való hitelesítéskor. Másolja ezt az értéket egy szövegszerkesztő ideiglenes helyére, amely egy későbbi lépésben is szükség lesz rá.

- Ügyfél-hitelesítő adatok → Be kell állítania az alkalmazás ügyfél-hitelesítő adatait, mielőtt az alkalmazás hitelesítést végezhet az Azure-ban, és használhatja az Azure-szolgáltatásokat. Válassza a Tanúsítvány vagy titkos kód hozzáadása lehetőséget az alkalmazás hitelesítő adatainak hozzáadásához.

|

|

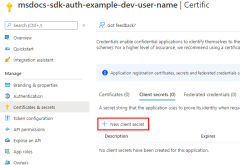

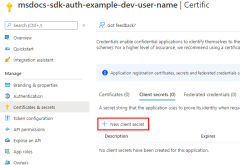

| A Tanúsítványok > titkos kódok lapon válassza az + Új ügyfélkód lehetőséget. |

|

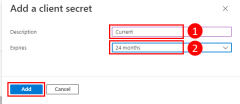

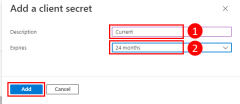

Az Ügyfélkód hozzáadása párbeszédpanel a lap jobb oldalán jelenik meg. Ebben a párbeszédpanelen:

- Leírás → Adja meg az Aktuális értéket.

- Lejár → Válasszon egy 24 hónapos értéket.

Válassza a Hozzáadás lehetőséget a titkos kód hozzáadásához. |

|

A Tanúsítványok > titkos kódok lapon megjelenik az ügyfél titkos kódjának értéke.

Másolja ezt az értéket egy szövegszerkesztő ideiglenes helyére, mert egy későbbi lépésben szüksége lesz rá.

FONTOS: Ez az egyetlen alkalom, amikor megjelenik ez az érték. A lap elhagyása vagy frissítése után nem fogja tudni újra látni ezt az értéket. További titkos ügyfélkódokat is hozzáadhat anélkül, hogy érvénytelenítenék ezt az ügyféltitkot, de ez az érték többé nem jelenik meg. |

|

Az Azure CLI-parancsok futtathatók az Azure Cloud Shellben vagy egy munkaállomáson, amelyen telepítve van az Azure CLI.

Először az az ad sp create-for-rbac paranccsal hozzon létre egy új szolgáltatásnevet az alkalmazáshoz. Ezzel egyidejűleg létrehozza az alkalmazás regisztrációját az alkalmazáshoz.

az ad sp create-for-rbac --name {service-principal-name}

A parancs kimenete a következő JSON-objektumhoz hasonlóan néz ki. Javasoljuk, hogy ezt a kimenetet egy szövegszerkesztőben lévő ideiglenes fájlba másolja, mivel egy későbbi lépésben szüksége lesz ezekre az értékekre, mivel ez az egyetlen hely, ahol valaha is megjelenik a szolgáltatásnévhez tartozó titkos ügyfélkód (jelszó). Később azonban hozzáadhat új jelszót anélkül, hogy szükség esetén érvénytelenítenék a szolgáltatásnevet vagy a meglévő jelszavakat.

{

"appId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"displayName": "{service-principal-name}",

"password": "abcdefghijklmnopqrstuvwxyz",

"tenant": "ffffaaaa-5555-bbbb-6666-cccc7777dddd"

}

2 – Microsoft Entra biztonsági csoport létrehozása helyi fejlesztéshez

Mivel egy alkalmazáson általában több fejlesztő dolgozik, javasoljuk, hogy hozzon létre egy Microsoft Entra-csoportot, amely az alkalmazás által igényelt szerepköröket (engedélyeket) foglalja magában a helyi fejlesztés során ahelyett, hogy a szerepköröket az egyes szolgáltatásnév-objektumokhoz rendelné. Ez a következő előnyöket nyújtja.

- Minden fejlesztőnek ugyanazok a szerepkörök lesznek hozzárendelve, mivel a szerepkörök csoportszinten vannak hozzárendelve.

- Ha új szerepkörre van szükség az alkalmazáshoz, azt csak az alkalmazás Microsoft Entra csoportjához kell hozzáadni.

- Ha egy új fejlesztő csatlakozik a csapathoz, egy új alkalmazásszolgáltatás-tag jön létre a fejlesztő számára, és hozzáadódik a csoporthoz, biztosítva, hogy a fejlesztő megfelelő engedélyekkel rendelkezik az alkalmazás használatához.

| Utasítások |

Képernyőkép |

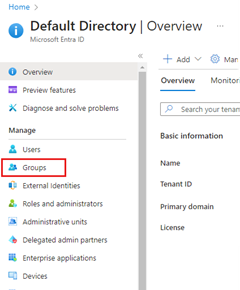

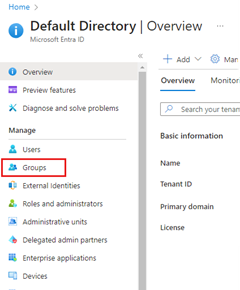

| Lépjen a Microsoft Entra ID lapjára az Azure Portalon. Ehhez írja be a Microsoft Entra-azonosítót a lap tetején található keresőmezőbe, majd válassza ki a Microsoft Entra-azonosítót a szolgáltatások alatt. |

|

| A Microsoft Entra ID lapján válassza a Csoportok lehetőséget a bal oldali menüben. |

|

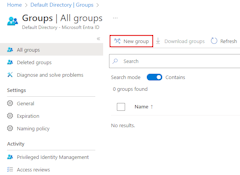

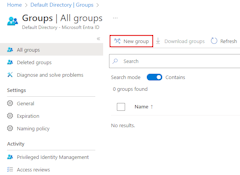

| A Minden csoport lapon válassza az Új csoportot. |

|

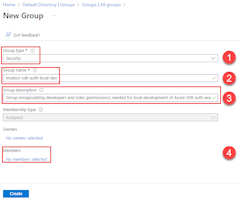

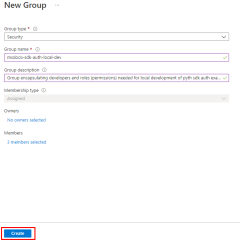

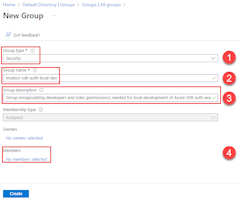

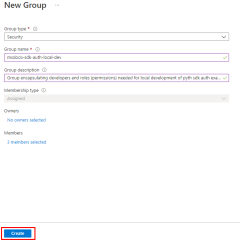

Az Új csoport lapon:

- Csoporttípus → Security

- A csoport neve → A biztonsági csoport neve, amely általában az alkalmazás nevéből jön létre. Az is hasznos, ha a csoport nevében egy helyi fejlesztéshez hasonló sztringet is felveszünk a csoport céljának jelzésére.

- A csoport leírása → A csoport céljának leírása.

- A Tagok csoportban válassza a Nem kijelölt tagok hivatkozást, ha tagokat szeretne hozzáadni a csoporthoz.

|

|

A Tagok hozzáadása párbeszédpanelen:

- A keresőmezővel szűrheti a lista egyszerű neveit.

- Válassza ki az alkalmazás helyi fejlesztéséhez szükséges alkalmazásszolgáltatás-tagokat. A kijelölt objektumok szürkén jelennek meg, és a párbeszédpanel alján található Kijelölt elemek listára kerülnek.

- Ha végzett, válassza a Kiválasztás gombot.

|

|

Az Új csoport lapon válassza a Létrehozás lehetőséget a csoport létrehozásához.

A rendszer létrehozza a csoportot, és visszavesz a Minden csoport lapra. A csoport megjelenése akár 30 másodpercet is igénybe vehet, és előfordulhat, hogy frissítenie kell az oldalt az Azure Portal gyorsítótárazása miatt. |

|

Az az ad group create paranccsal csoportokat hozhat létre a Microsoft Entra ID-ban. A --display-name és a --main-nickname paraméterek kötelezőek. A csoportnak adott névnek az alkalmazás nevén kell alapulnia. Hasznos lehet egy "local-dev" kifejezést is belefoglalni a csoport nevére, hogy jelezze a csoport célját.

az ad group create \

--display-name MyDisplay \

--mail-nickname MyDisplay \

--description \<group-description>

Ha tagokat szeretne hozzáadni a csoporthoz, szüksége lesz az alkalmazás-szolgáltatásnév objektumazonosítójára, amely eltér az alkalmazásazonosítótól. Az az ad sp listával listázhatja az elérhető szolgáltatásnevek listáját. A --filter paraméterparancs elfogadja az OData-stílusszűrőket, és a lista szűrésére használható az ábrán látható módon. A --query paraméter csak a fontos oszlopokra korlátozza az oszlopokat.

az ad sp list \

--filter "startswith(displayName, 'msdocs')" \

--query "[].{objectId:objectId, displayName:displayName}" \

--output table

Az az ad group member add parancs ezután a tagok csoportokhoz való hozzáadására használható.

az ad group member add \

--group \<group-name> \

--member-id \<object-id> \

3 – Szerepkörök hozzárendelése az alkalmazáshoz

Ezután meg kell határoznia, hogy az alkalmazásnak milyen szerepkörökre (engedélyekre) van szüksége az adott erőforrásokhoz, és ki kell osztania ezeket a szerepköröket az alkalmazáshoz. Ebben a példában a szerepkörök a 2. lépésben létrehozott Microsoft Entra-csoporthoz vannak rendelve. A szerepkörök hozzárendelhetők szerepkörökhöz egy erőforrás, erőforráscsoport vagy előfizetés hatókörében. Ez a példa bemutatja, hogyan rendelhet hozzá szerepköröket az erőforráscsoport hatóköréhez, mivel a legtöbb alkalmazás egyetlen erőforráscsoportba csoportosítja az összes Azure-erőforrást.

| Utasítások |

Képernyőkép |

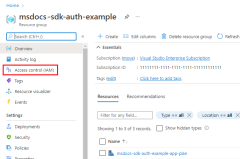

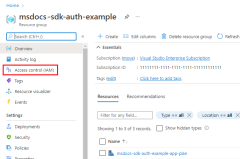

Keresse meg az alkalmazás erőforráscsoportját az erőforráscsoport nevére az Azure Portal tetején található keresőmező használatával.

Lépjen az erőforráscsoportra a párbeszédpanel Erőforráscsoportok fejléce alatt található erőforráscsoport nevére kattintva. |

|

| Az erőforráscsoport oldalán válassza a Hozzáférés-vezérlés (IAM) lehetőséget a bal oldali menüben. |

|

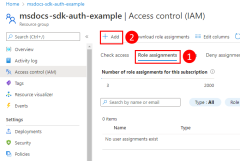

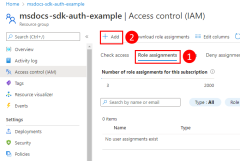

A Hozzáférés-vezérlés (IAM) lapon:

- Válassza a Szerepkiosztások lapot.

- Válassza a +Hozzáadás lehetőséget a felső menüből, majd a szerepkör-hozzárendelés hozzáadása lehetőséget az eredményül kapott legördülő menüből.

|

|

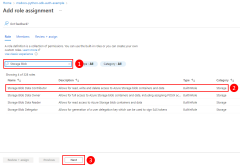

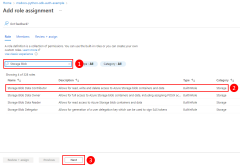

A Szerepkör-hozzárendelés hozzáadása lap felsorolja az erőforráscsoporthoz hozzárendelhető összes szerepkört.

- A keresőmezővel kezelhetőbb méretre szűrheti a listát. Ez a példa bemutatja, hogyan szűrhet a Storage Blob-szerepkörökre.

- Válassza ki a hozzárendelni kívánt szerepkört.

A Tovább gombra kattintva lépjen a következő képernyőre.

|

|

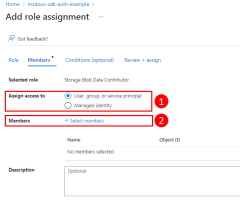

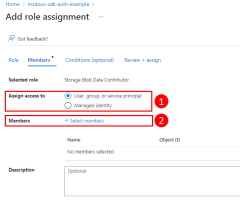

A következő Szerepkör-hozzárendelés hozzáadása lapon megadhatja, hogy melyik felhasználóhoz rendelje hozzá a szerepkört.

- Válassza a Felhasználó, csoport vagy szolgáltatásnév lehetőséget a Hozzáférés hozzárendelése területen.

- Select + Select members under Members

Megnyílik egy párbeszédpanel az Azure Portal jobb oldalán. |

|

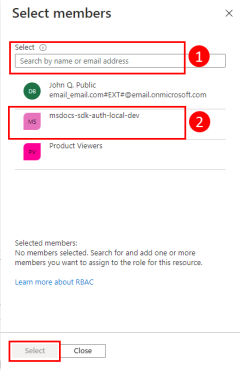

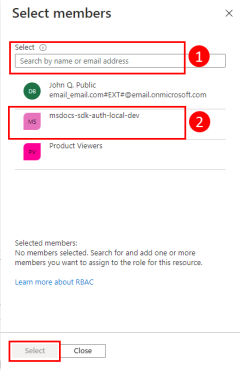

A Tagok kiválasztása párbeszédpanelen:

- A Kijelölés szövegmezővel szűrheti az előfizetésben lévő felhasználók és csoportok listáját. Szükség esetén írja be az alkalmazáshoz létrehozott helyi fejlesztési Microsoft Entra-csoport első néhány karakterét.

- Válassza ki az alkalmazáshoz társított helyi fejlesztési Microsoft Entra-csoportot.

A folytatáshoz válassza a Párbeszédpanel alján található Kijelölés lehetőséget. |

|

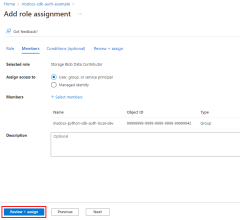

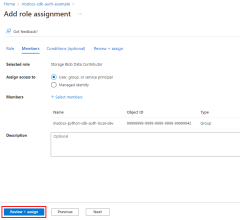

A Microsoft Entra csoport a Szerepkör-hozzárendelés hozzáadása képernyőn kiválasztott módon jelenik meg.

A folyamat befejezéséhez válassza a Véleményezés + hozzárendelés lehetőséget a végső lapra való ugráshoz, majd a Véleményezés + hozzárendelés lehetőséget. |

|

Az alkalmazás-szolgáltatásnév az az role assignment create paranccsal van hozzárendelve egy szerepkörhöz az Azure-ban.

az role assignment create --assignee "{appId}" \

--scope /subscriptions/"{subscriptionName}" \

--role "{roleName}" \

--resource-group "{resourceGroupName}"

A szolgáltatásnévhez hozzárendelhető szerepkörnevek lekéréséhez használja az az role definition list parancsot.

az role definition list \

--query "sort_by([].{roleName:roleName, description:description}, &roleName)" \

--output table

Ha például lehetővé szeretné tenni, hogy az alkalmazásszolgáltatásnév olvasási, írási és törlési hozzáférést biztosítson az Azure Storage-blobtárolókhoz és -adatokhoz az msdocs-sdk-auth-example erőforráscsoport összes tárfiókjában, az alábbi paranccsal rendelje hozzá az alkalmazásszolgáltatásnevet a Storage Blob-adatszolgáltató szerepkörhöz.

az role assignment create --assignee "aaaaaaaa-bbbb-cccc-7777-888888888888" \

--scope /subscriptions/"Storage Blob Data Subscriber" \

--role "Storage Blob Data Contributor" \

--resource-group "msdocs-sdk-auth-example"

Az engedélyek erőforrás- vagy előfizetési szinten az Azure CLI-vel való hozzárendeléséről az Azure CLI-vel történő Azure-szerepkörök hozzárendelése című cikk nyújt tájékoztatást.

4 – Helyi fejlesztési környezeti változók beállítása

Az DefaultAzureCredential objektum futásidőben a környezeti változók halmazában keresi a szolgáltatásnév adatait. Mivel a legtöbb fejlesztő több alkalmazáson dolgozik, javasoljuk, hogy a fejlesztés során a dotenv-hez hasonló csomagot használva férhessen hozzá a környezethez az alkalmazás könyvtárában tárolt fájlból.env. Ez az alkalmazás Azure-beli hitelesítéséhez használt környezeti változókra terjed ki, így csak az alkalmazás használhatja őket.

A .env fájl soha nem kerül be a forrásvezérlőbe, mivel tartalmazza az Azure alkalmazás titkos kulcsát. A JavaScript szabványos .gitignore fájlja automatikusan kizárja a fájlt a .env bejelentkezésből.

A dotenv csomag használatához először telepítse a csomagot az alkalmazásban.

npm install dotenv

Ezután hozzon létre egy .env fájlt az alkalmazás gyökérkönyvtárában. Állítsa be a környezeti változó értékeit az alkalmazásregisztrációs folyamatból kapott értékekkel az alábbiak szerint:

AZURE_CLIENT_ID → Az alkalmazásazonosító értéke.AZURE_TENANT_ID → a bérlőazonosító értékét.AZURE_CLIENT_SECRET → Az alkalmazáshoz létrehozott jelszó/hitelesítő adatok.

AZURE_CLIENT_ID=00001111-aaaa-2222-bbbb-3333cccc4444

AZURE_TENANT_ID=ffffaaaa-5555-bbbb-6666-cccc7777dddd

AZURE_CLIENT_SECRET=Aa1Bb~2Cc3.-Dd4Ee5Ff6Gg7Hh8Ii9_Jj0Kk1Ll2

Végül az alkalmazás indítási kódjában a dotenv kódtár használatával olvassa be a környezeti változókat a fájlból az .env indításkor.

import 'dotenv/config'

5 – DefaultAzureCredential implementálása az alkalmazásban

Az Azure SDK-ügyfélobjektumok Azure-beli hitelesítéséhez az alkalmazásnak a DefaultAzureCredential csomagból származó @azure/identity osztályt kell használnia. Ebben a forgatókönyvben DefaultAzureCredential észleli a környezeti változókat AZURE_CLIENT_ID, AZURE_TENANT_IDés AZURE_CLIENT_SECRET be van állítva és beolvassa ezeket a változókat, hogy lekérje az Alkalmazásszolgáltatás egyszerű adatait az Azure-hoz való csatlakozáshoz.

Először adja hozzá a @azure/identitáscsomagot az alkalmazáshoz.

npm install @azure/identity

Ezután az azure SDK-ügyfélobjektumot létrehozó JavaScript-kódok esetében a következőket kell elvégeznie:

- Importálja az osztályt

DefaultAzureCredential a @azure/identity modulból.

- Hozzon létre egy objektumot

DefaultAzureCredential .

- Adja át az

DefaultAzureCredential objektumot az Azure SDK ügyfélobjektum-konstruktorának.

Erre példa a következő kódszakaszban látható.

// Azure authentication dependency

import { DefaultAzureCredential } from '@azure/identity';

// Azure resource management dependency

import { SubscriptionClient } from "@azure/arm-subscriptions";

// Acquire credential

const tokenCredential = new DefaultAzureCredential();

async function listSubscriptions() {

try {

// use credential to authenticate with Azure SDKs

const client = new SubscriptionClient(tokenCredential);

// get details of each subscription

for await (const item of client.subscriptions.list()) {

const subscriptionDetails = await client.subscriptions.get(

item.subscriptionId

);

/*

Each item looks like:

{

id: '/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e',

subscriptionId: 'aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e',

displayName: 'YOUR-SUBSCRIPTION-NAME',

state: 'Enabled',

subscriptionPolicies: {

locationPlacementId: 'Internal_2014-09-01',

quotaId: 'Internal_2014-09-01',

spendingLimit: 'Off'

},

authorizationSource: 'RoleBased'

},

*/

console.log(subscriptionDetails);

}

} catch (err) {

console.error(JSON.stringify(err));

}

}

listSubscriptions()

.then(() => {

console.log("done");

})

.catch((ex) => {

console.log(ex);

});

DefaultAzureCredential automatikusan észleli az alkalmazáshoz konfigurált hitelesítési mechanizmust, és beszerezi az alkalmazás Azure-beli hitelesítéséhez szükséges jogkivonatokat. Ha egy alkalmazás több SDK-ügyfelet használ, ugyanazt a hitelesítő objektumot használhatja minden egyes SDK-ügyfélobjektumhoz.