Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

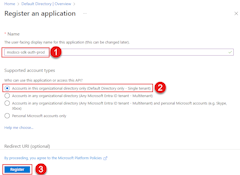

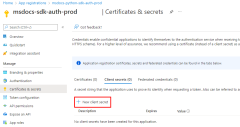

Az Azure-on kívül futó alkalmazásoknak (például a helyszínen vagy egy külső adatközpontban) az Azure-erőforrások elérésekor egy alkalmazásszolgáltatás-tagot kell használniuk az Azure-beli hitelesítéshez. Az alkalmazásszolgáltatás egyszerű objektumai az azure-beli alkalmazásregisztrációs folyamattal jönnek létre. Az alkalmazás-szolgáltatásnév létrehozásakor létrejön egy ügyfélazonosító és egy titkos ügyfélkód az alkalmazáshoz. Az ügyfélazonosítót, az ügyfélkulcsot és a bérlőazonosítót környezeti változókban tárolja, hogy a JavaScripthez készült Azure SDK a környezeti változókkal hitelesítse az alkalmazást az Azure-ban futásidőben.

Minden olyan környezethez (például teszthez, fázishoz, éles környezethez) létre kell hozni egy másik alkalmazásregisztrációt, amelyben az alkalmazás fut. Ez lehetővé teszi a környezetspecifikus erőforrás-engedélyek konfigurálását minden egyes szolgáltatásnévhez, és győződjön meg arról, hogy egy adott környezetben üzembe helyezett alkalmazás nem beszél egy másik környezet részét képező Azure-erőforrással.

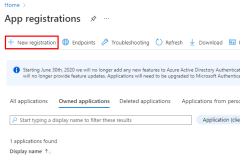

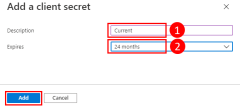

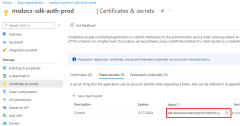

1 – Az alkalmazás regisztrálása az Azure-ban

Egy alkalmazás regisztrálható az Azure-ban az Azure Portal vagy az Azure CLI használatával.

Jelentkezzen be az Azure Portalra , és kövesse az alábbi lépéseket.

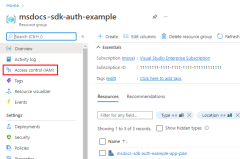

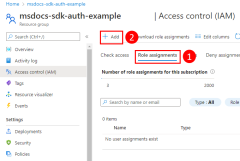

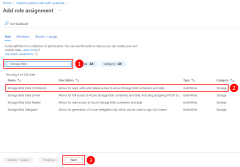

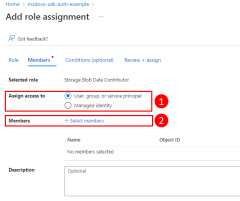

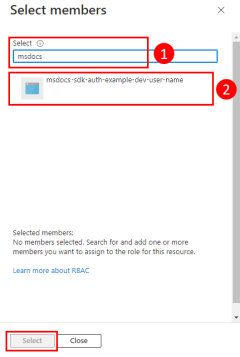

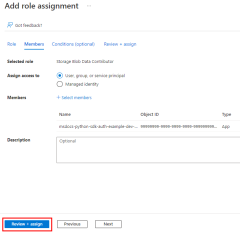

2 – Szerepkörök hozzárendelése az application service principalhez

Ezután meg kell határoznia, hogy az alkalmazásnak milyen szerepkörökre (engedélyekre) van szüksége az adott erőforrásokhoz, és ki kell osztania ezeket a szerepköröket az alkalmazáshoz. A szerepkörök hozzárendelhetők szerepkörökhöz egy erőforrás, erőforráscsoport vagy előfizetés hatókörében. Ez a példa bemutatja, hogyan rendelhet szerepköröket a szolgáltatásnévhez az erőforráscsoport hatókörében, mivel a legtöbb alkalmazás egyetlen erőforráscsoportba csoportosítja az összes Azure-erőforrást.

3 – Környezeti változók konfigurálása az alkalmazáshoz

A JavaScript-alkalmazást futtató folyamathoz be kell állítania a AZURE_CLIENT_ID, AZURE_TENANT_IDés AZURE_CLIENT_SECRET a környezeti változókat, hogy az alkalmazásszolgáltatás egyszerű hitelesítő adatai elérhetővé legyenek az alkalmazás számára futásidőben. Az DefaultAzureCredential objektum ezekben a környezeti változókban keresi a szolgáltatásnév adatait.

AZURE_CLIENT_ID=<value>

AZURE_TENANT_ID=<value>

AZURE_CLIENT_SECRET=<value>

4 – DefaultAzureCredential implementálása az alkalmazásban

Az Azure SDK-ügyfélobjektumok Azure-beli hitelesítéséhez az alkalmazásnak a DefaultAzureCredential @azure/identitáscsomagból származó osztályt kell használnia.

Először adja hozzá a @azure/identitáscsomagot az alkalmazáshoz.

npm install @azure/identity

Ezután az azure SDK-ügyfélobjektumot létrehozó JavaScript-kódok esetében a következőket kell elvégeznie:

- Importálja az osztályt

DefaultAzureCredentiala@azure/identitymodulból. - Hozzon létre egy objektumot

DefaultAzureCredential. - Adja át az

DefaultAzureCredentialobjektumot az Azure SDK ügyfélobjektum-konstruktorának.

Erre példa a következő kódszakaszban látható.

// connect-with-default-azure-credential.js

import { BlobServiceClient } from '@azure/storage-blob';

import { DefaultAzureCredential } from '@azure/identity';

import 'dotenv/config'

const accountName = process.env.AZURE_STORAGE_ACCOUNT_NAME;

if (!accountName) throw Error('Azure Storage accountName not found');

const blobServiceClient = new BlobServiceClient(

`https://${accountName}.blob.core.windows.net`,

new DefaultAzureCredential()

);

Amikor a fenti kód példányosítja az DefaultAzureCredential objektumot, DefaultAzureCredential beolvassa a környezeti változókatAZURE_SUBSCRIPTION_ID, AZURE_CLIENT_IDAZURE_TENANT_IDés AZURE_CLIENT_SECRET az alkalmazásszolgáltatás egyszerű információit az Azure-hoz való csatlakozáshoz.