Alkalmazáskapcsolati & biztonsági szabályzatok módosítása a szervezet számára

Fontos

Az Azure DevOps nem támogatja az alternatív hitelesítő adatok hitelesítését. Ha továbbra is alternatív hitelesítő adatokat használ, határozottan javasoljuk, hogy váltson biztonságosabb hitelesítési módszerre.

Megtudhatja, hogyan kezelheti a szervezet biztonsági szabályzatait, amelyek meghatározzák, hogy az alkalmazások hogyan férhetnek hozzá a szervezet szolgáltatásaihoz és erőforrásaihoz. A szabályzatok többségét a Szervezeti beállításokban érheti el.

Előfeltételek

A Projektcsoportgazdák csoport tagjának kell lennie. A szervezettulajdonosok automatikusan ennek a csoportnak a tagjai.

Szabályzat kezelése

Hajtsa végre az alábbi lépéseket a szervezet alkalmazáskapcsolati, biztonsági és felhasználói szabályzatainak módosításához az Azure DevOpsban.

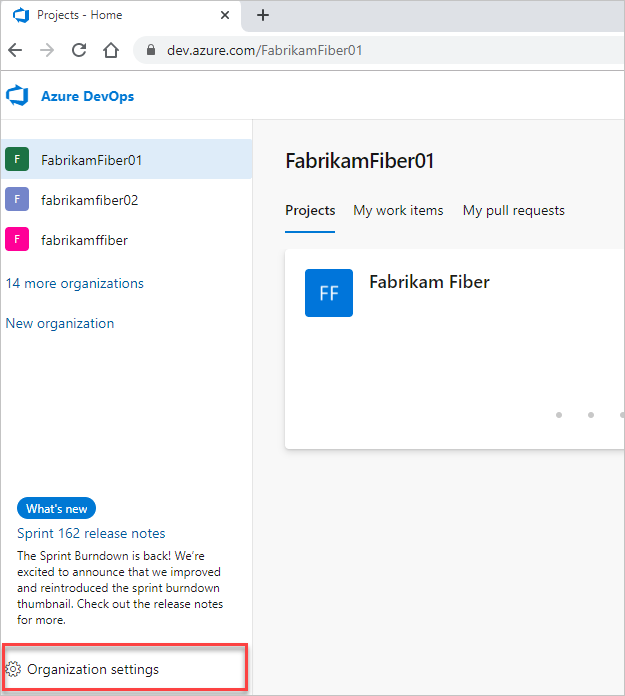

Jelentkezzen be a szervezetbe (

https://dev.azure.com/{yourorganization}).Válassza a

Szervezeti beállítások lehetőséget.

Szervezeti beállítások lehetőséget.

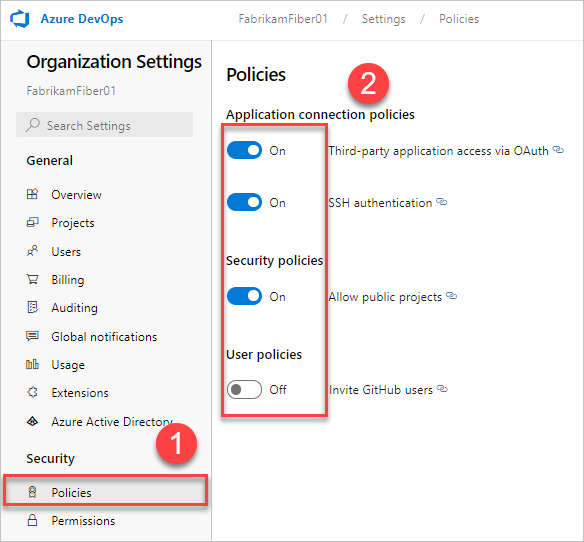

Válassza a Szabályzatok lehetőséget, majd a szabályzat mellett állítsa be vagy ki a kapcsolót.

Alkalmazáskapcsolati szabályzatok

Ha úgy szeretné elérni a szervezetet, hogy többször nem kér felhasználói hitelesítő adatokat, az alkalmazások gyakran a következő hitelesítési módszereket használják:

OAuth, amely jogkivonatokat hoz létre az Azure DevOps REST API-jaihoz való hozzáféréshez. Az összes REST API elfogadja az OAuth-jogkivonatokat, és ez a személyes hozzáférési jogkivonatokkal (PAT-okkal) való integráció előnyben részesített módszere. A szervezetek, profilok és PAT felügyeleti API-k csak az OAuthot támogatják.

Az SSH-val titkosítási kulcsokat hozhat létre a WindowsHoz készült Gitet futtató Linux, macOS és Windows rendszerhez, de HTTPS-hitelesítéshez nem használhat Git hitelesítőadat-kezelőket vagy PAT-eket.

A következőhöz tartozó jogkivonatokat létrehozó PAT-k :

- Adott erőforrások vagy tevékenységek, például buildek vagy munkaelemek elérése

- Az olyan ügyfelek, mint az Xcode és a NuGet, alapszintű hitelesítő adatokként felhasználóneveket és jelszavakat igényelnek, és nem támogatják a Microsoft-fiók és a Microsoft Entra funkcióit, például a többtényezős hitelesítést

- REST API-k elérése az Azure DevOpshoz

A szervezet alapértelmezés szerint minden hitelesítési módszerhez engedélyezi a hozzáférést.

Az OAuth- és SSH-kulcsok hozzáférését az alábbi alkalmazáskapcsolati szabályzatokhoz való hozzáférés letiltásával korlátozhatja:

- Külső alkalmazás OAuth használatával – Engedélyezi, hogy a külső alkalmazások OAuth használatával férjenek hozzá szervezeti erőforrásokhoz. Ez a szabályzat alapértelmezés szerint ki van kapcsolva az összes új szervezet esetében. Ha külső alkalmazásokhoz szeretne hozzáférni, engedélyezze ezt a szabályzatot, hogy ezek az alkalmazások hozzáférjenek a szervezet erőforrásaihoz.

- SSH-hitelesítés – Lehetővé teszi az alkalmazások számára, hogy SSH-val csatlakozzanak a szervezet Git-adattáraihoz.

Ha megtagadja a hozzáférést egy hitelesítési módszerhez, egyetlen alkalmazás sem férhet hozzá a szervezetéhez ezen a módszerrel. A korábban hozzáféréssel rendelkező alkalmazások hitelesítési hibákat kapnak, és már nem férnek hozzá a szervezethez.

A PAT-k hozzáférésének eltávolításához vissza kell vonnia őket.

Feltételes hozzáférési szabályzatok

A Microsoft Entra ID lehetővé teszi a bérlők számára, hogy meghatározzák, mely felhasználók férhetnek hozzá a Microsoft-erőforrásokhoz a feltételes hozzáférési szabályzat (CAP) funkciójával. Ezen beállítások segítségével a bérlői rendszergazda megkövetelheti, hogy a tagok betartsák az alábbi feltételek bármelyikét, például a felhasználónak a következőket kell tennie:

- egy adott biztonsági csoport tagja

- egy adott helyhez és/vagy hálózathoz tartoznak

- egy adott operációs rendszert kell használnia

- engedélyezett eszköz használata felügyeleti rendszerben

Attól függően, hogy a felhasználó milyen feltételeknek felel meg, többtényezős hitelesítést igényelhet, vagy további ellenőrzéseket állíthat be a hozzáférés megszerzéséhez vagy a hozzáférés teljes letiltásához.

CAP-támogatás az Azure DevOpsban

Ha bejelentkezik egy Microsoft Entra-azonosítóval rendelkező szervezet webes portáljára, a Microsoft Entra-azonosító mindig ellenőrzi, hogy továbbléphet-e a bérlői rendszergazdák által beállított hitelesítésszolgáltatók érvényesítésével.

Az Azure DevOps további CAP-ellenőrzést is végrehajthat, miután bejelentkezett, és az Azure DevOpson keresztül navigál egy Microsoft Entra ID-alapú szervezeten:

- Ha engedélyezve van az "IP feltételes hozzáférési szabályzat érvényesítése" szervezeti szabályzat, akkor a webes és a nem interaktív folyamatokon is ellenőrizzük az IP-címkerítési szabályzatokat, például harmadik féltől származó hatékony folyamatokat, például a PAT git-műveletekkel való használatát.

- A bejelentkezési szabályzatok a PAT-k esetében is kikényszeríthetők. Ha PAT-eket használ a Microsoft Entra ID-hívások indításához, a felhasználónak be kell tartania a beállított bejelentkezési szabályzatokat. Ha például egy bejelentkezési szabályzat megköveteli, hogy egy felhasználó hét naponta jelentkezzen be, akkor hét naponta is be kell jelentkeznie, ha továbbra is paT-okkal szeretne kérelmeket küldeni a Microsoft Entra-azonosítóhoz.

- Ha nem szeretné, hogy az Azure DevOpsra bármilyen hitelesítésszolgáltatót alkalmazzanak, távolítsa el az Azure DevOps-t erőforrásként a CAP-hez. Az Azure DevOpsban nem fogjuk szervezeti szintű hitelesítésszolgáltatói jogérvényesítést végezni.

Csak webes folyamatok MFA-szabályzatait támogatjuk. Nem interaktív folyamatok esetén, ha nem felelnek meg a feltételes hozzáférési szabályzatnak, a rendszer nem kéri a felhasználótól az MFA-t, és ehelyett le lesz tiltva.

IP-alapú feltételek

IPv4- és IPv6-címekhez is támogatjuk az IP-alapú feltételes hozzáférési szabályzatokat. Ha úgy találja, hogy az IPv6-cím le van tiltva, javasoljuk, hogy ellenőrizze, hogy a bérlői rendszergazda konfigurálta-e az IPv6-címet engedélyező hitelesítésszolgáltatókat. Hasonlóképpen segíthet az alapértelmezett IPv6-címek IPv4-alapú címének belefoglalásában minden CAP-feltételben.

Ha a felhasználók a Microsoft Entra bejelentkezési oldalához az Azure DevOps-erőforrások eléréséhez használt IP-címétől eltérő IP-címmel férnek hozzá (a VPN-bújtatással együtt), ellenőrizze a VPN-konfigurációt vagy a hálózati infrastruktúrát, hogy minden használt IP-cím szerepel-e a bérlői rendszergazda hitelesítésszolgáltatói között.

Kapcsolódó cikkek

- Kérelemelérési szabályzat letiltása

- A felhasználók korlátozása új szervezetek létrehozására a Microsoft Entra-szabályzattal

- Csoport- és projektgazdák meghívásának korlátozása új felhasználók meghívására

- Mi a feltételes hozzáférés a Microsoft Entra-azonosítóban?

- Részletes utasítások és követelmények a feltételes hozzáféréshez

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: