Alkalmazáskapcsolati & biztonsági szabályzatok módosítása a szervezet számára

Fontos

Az Azure DevOps nem támogatja az alternatív hitelesítő adatok hitelesítését. Ha továbbra is alternatív hitelesítő adatokat használ, határozottan javasoljuk, hogy váltson biztonságosabb hitelesítési módszerre.

Ez a cikk bemutatja, hogyan kezelheti a szervezet biztonsági szabályzatait, amelyek meghatározzák, hogy az alkalmazások hogyan férhetnek hozzá a szervezet szolgáltatásaihoz és erőforrásaihoz. A legtöbb szabályzatot a Szervezeti beállításokban érheti el.

Előfeltételek

Engedélyek: Legyen tagja a Projektgyűjteménygazdák csoportnak. A szervezettulajdonosok automatikusan ennek a csoportnak a tagjai.

Szabályzat kezelése

A szervezet alkalmazáskapcsolatának, biztonsági és felhasználói szabályzatainak módosításához hajtsa végre az alábbi lépéseket.

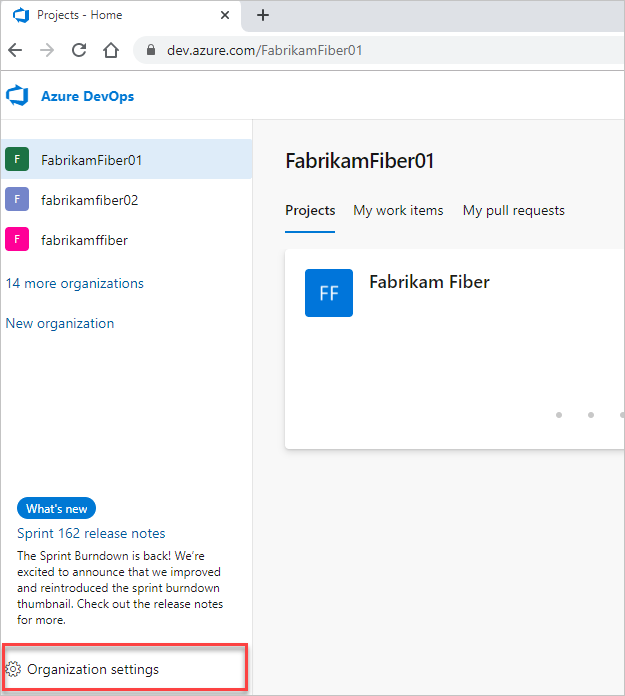

Jelentkezzen be a szervezetébe (

https://dev.azure.com/{yourorganization}).Válassza a

Szervezeti beállítások lehetőséget.

Szervezeti beállítások lehetőséget.

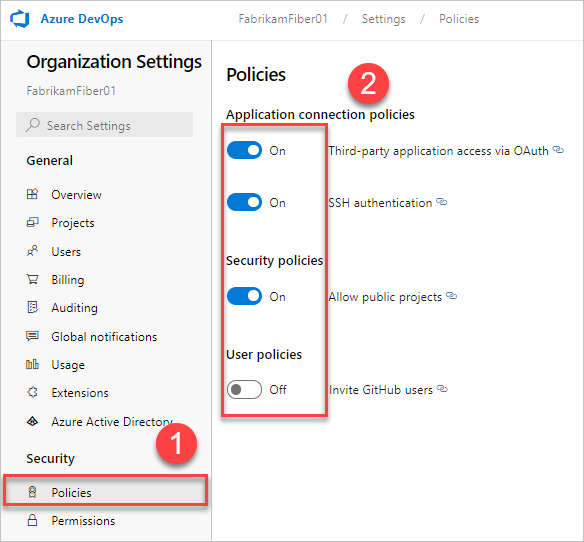

Válassza a Szabályzatok lehetőséget, majd szükség szerint állítsa be vagy ki a szabályzatot.

Alkalmazáskapcsolati szabályzatok módosítása

Annak érdekében, hogy a felhasználók hitelesítő adatainak ismételt kérése nélkül zökkenőmentes hozzáférést biztosíthasson a szervezethez, az alkalmazások gyakran a következő hitelesítési módszereket használják:

OAuth: Jogkivonatok létrehozása az Azure DevOps REST API-jaihoz való hozzáféréshez. Minden REST API elfogadja az OAuth-jogkivonatokat, így ez a személyes hozzáférési jogkivonatokkal (PAT-okkal) való integráció előnyben részesített módszere. A szervezetek, profilok és PAT felügyeleti API-k csak az OAuthot támogatják. OAuth-jogkivonatokat is használhat a Microsoft Entra-azonosítóval, hogy biztonságos és zökkenőmentes hitelesítést biztosítson a szervezeten belüli felhasználók számára.

SSH: Titkosítási kulcsok létrehozása Linux, macOS és Windows rendszerű Git for Windows rendszeren való használatra. Az SSH-val való HTTPS-hitelesítéshez nem használhat Git hitelesítőadat-kezelőket vagy PAT-eket .

PAT-k: Jogkivonatok létrehozása a következőhöz:

- Hozzáférés adott erőforrásokhoz vagy tevékenységekhez, például buildekhez vagy munkaelemekhez.

- Az olyan ügyfelek, mint az Xcode és a NuGet, amelyek alapszintű hitelesítő adatokként felhasználóneveket és jelszavakat igényelnek, és nem támogatják a Microsoft-fiók és a Microsoft Entra funkcióit, például a többtényezős hitelesítést.

- Rest API-k elérése az Azure DevOpshoz.

A szervezet alapértelmezés szerint minden hitelesítési módszerhez engedélyezi a hozzáférést.

Az OAuth- és SSH-kulcsok elérését az alábbi alkalmazáskapcsolati szabályzatok letiltásával korlátozhatja:

- Nem Microsoft-alkalmazás OAuth-on keresztül: Engedélyezze a nem Microsoft-alkalmazások számára, hogy oAuth-on keresztül férhessenek hozzá a szervezet erőforrásaihoz. Ez a szabályzat alapértelmezés szerint ki van kapcsolva az összes új szervezet esetében. Ha nem Microsoft-alkalmazásokhoz szeretne hozzáférni, engedélyezze ezt a szabályzatot, hogy ezek az alkalmazások hozzáférhessenek a szervezet erőforrásaihoz.

- SSH-hitelesítés: Lehetővé teszi az alkalmazások számára, hogy SSH-val csatlakozzanak a szervezet Git-adattáraihoz.

Ha megtagadja a hozzáférést egy hitelesítési módszerhez, egyetlen alkalmazás sem férhet hozzá a szervezethez ezen a módszeren keresztül. A korábban hozzáféréssel rendelkező alkalmazások hitelesítési hibákba ütköznek, és elveszítik a hozzáférést.

A PAT-k hozzáférésének eltávolításához vonja vissza őket.

Feltételes hozzáférési szabályzatok módosítása

A Microsoft Entra ID lehetővé teszi a bérlők számára, hogy meghatározzák, mely felhasználók férhetnek hozzá a Microsoft-erőforrásokhoz a feltételes hozzáférési szabályzat (CAP) funkciójával. A bérlői rendszergazdák olyan feltételeket állíthatnak be, amelyeknek a felhasználóknak teljesíteniük kell a hozzáférés megszerzéséhez. A felhasználónak például a következőt kell tennie:

- Tagja lehet egy adott biztonsági csoportnak

- Egy adott helyhez és/vagy hálózathoz tartozik

- Adott operációs rendszer használata

- Engedélyezett eszköz használata felügyeleti rendszerben

Attól függően, hogy a felhasználó milyen feltételeknek felel meg, többtényezős hitelesítést igényelhet, további ellenőrzéseket állíthat be a hozzáférés megszerzéséhez, vagy letilthatja a hozzáférést.

CAP-támogatás az Azure DevOpsban

Amikor bejelentkezik egy Microsoft Entra ID-alapú szervezet webes portáljára, a Microsoft Entra ID mindig elvégzi a bérlői rendszergazdák által beállított feltételes hozzáférési szabályzatok (CAP-k) ellenőrzését.

Az Azure DevOps további CAP-ellenőrzést is végrehajthat, miután bejelentkezett, és egy Microsoft Entra ID-alapú szervezeten keresztül navigál:

- Ha engedélyezve van az "IP feltételes hozzáférési szabályzat érvényesítése" szervezeti szabályzat, akkor a webes és nem interaktív folyamatok, például a nem Microsoft-ügyfélfolyamatok, például a PAT git-műveletekkel való használata esetén is ellenőrizzük az IP-címkerítési szabályzatokat.

- A bejelentkezési szabályzatok a PAT-k esetében is kikényszeríthetők. Ha PAT-eket használ a Microsoft Entra ID-hívások indításához, minden beállított bejelentkezési szabályzatnak be kell tartania magát. Ha például egy bejelentkezési szabályzat megköveteli, hogy egy felhasználó hét naponta jelentkezzen be, akkor hét naponta is be kell jelentkeznie, hogy továbbra is használhassa a PaT-okat a Microsoft Entra-azonosítók kéréseihez.

- Ha nem szeretné, hogy az Azure DevOpsra bármilyen hitelesítésszolgáltatót alkalmazzanak, távolítsa el az Azure DevOpsot erőforrásként a CAP-hez. Nem kényszerítjük ki a hitelesítésszolgáltatókat az Azure DevOpsban szervezeti alapon.

Csak webes folyamatok MFA-szabályzatait támogatjuk. Nem interaktív folyamatok esetén, ha nem felelnek meg a feltételes hozzáférési szabályzatnak, a rendszer nem kéri az MFA-t, és ehelyett le lesz tiltva.

IP-alapú feltételek

IPv4- és IPv6-címekhez is támogatjuk az IP-alapú feltételes hozzáférési szabályzatokat (CAP-k). Ha az IPv6-cím le van tiltva, győződjön meg arról, hogy a bérlői rendszergazda konfigurálta a hitelesítésszolgáltatókat az IPv6-cím engedélyezéséhez. Emellett fontolja meg az alapértelmezett IPv6-címek IPv4-megfeleltetésű címét is az összes CAP-feltételben.

Ha a felhasználók az Azure DevOps-erőforrások eléréséhez használt IP-címétől eltérő IP-címmel férnek hozzá a Microsoft Entra bejelentkezési oldalához (a VPN-bújtatással együtt), ellenőrizze a VPN-konfigurációt vagy a hálózati infrastruktúrát. Győződjön meg arról, hogy az összes használt IP-cím szerepel a bérlői rendszergazda hitelesítésszolgáltatói között.

Kapcsolódó cikkek

- Kérelemelérési szabályzat letiltása

- A felhasználók korlátozása új szervezetek létrehozására a Microsoft Entra-szabályzattal

- Csoport- és projektgazdák meghívásának korlátozása új felhasználók meghívására

- További információ a Feltételes hozzáférésről a Microsoft Entra-azonosítóban

- Tudnivalók a feltételes hozzáférésre vonatkozó utasításokról és követelményekről