Folyamaterőforrások

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2020

Az Azure Pipelines a YAML-fájl és a forráskód védelmén túl biztonságot is nyújt. A YAML-folyamatok futtatásakor az erőforrásokhoz való hozzáférés egy ellenőrzések nevű rendszeren keresztül történik. Az ellenőrzések felfüggeszthetnek vagy akár meghiúsulhatnak is egy folyamatfuttatást az erőforrások biztonsága érdekében. A folyamatok kétféle erőforráshoz férhetnek hozzá, védettek és nyitottak.

Védett erőforrások

A folyamatok gyakran férnek hozzá a titkos kódokhoz.

A build aláírásához például aláíró tanúsítványra van szükség.

Éles környezetben való üzembe helyezéshez hitelesítő adatokra van szükség az adott környezetben.

Az Azure Pipelinesnak rendszergazdai szerepkörre van szüksége, amikor a környezetek kivételével minden védett erőforráshoz megnyit egy erőforráshoz való hozzáférést az összes folyamathoz. A Környezetek esetében a Létrehozó szerepkörre lesz szüksége. További információ az erőforrás-védelemről.

Az Azure Pipelinesban az alábbiak mindegyike védett erőforrásnak minősül a YAML-folyamatokban:

- Ügynökkészletek

- Titkos változók változócsoportokban

- Biztonságos fájlok

- Szolgáltatáskapcsolatok

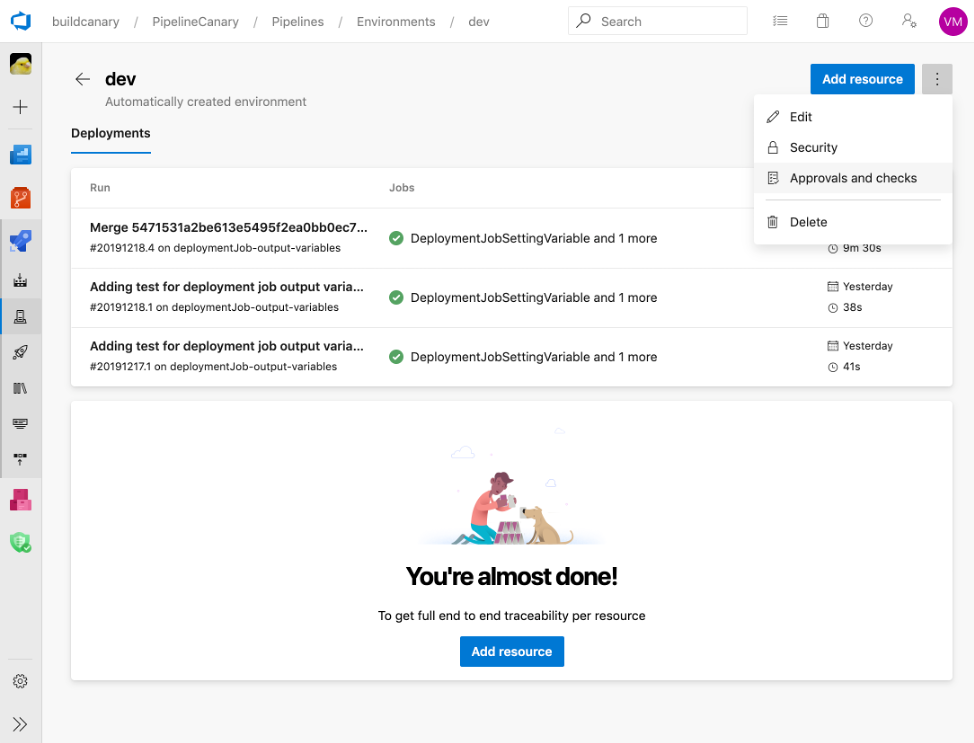

- Környezetek

- Tárolók

A "védett" a következőket jelenti:

- A projekt adott felhasználói és adott folyamatai számára elérhetővé tehetők. A projekten kívüli felhasználók és folyamatok nem érhetik el őket.

- Minden alkalommal futtathat más manuális vagy automatizált ellenőrzéseket, amikor egy YAML-folyamat ezen erőforrások valamelyikét használja. A védett erőforrásokról további információt a Folyamaterőforrások ismertetése című témakörben talál.

Az adattár erőforrásainak védelme

Az adattárak opcionálisan védhetők. A szervezet vagy a projekt szintjén dönthet úgy, hogy az Azure Pipelines hozzáférési jogkivonatának hatókörét az említett adattárakra korlátozza. Ha ezt teszi, az Azure Pipelines két további védelmet ad hozzá:

- A feladatok futtatásához az ügynöknek adott hozzáférési jogkivonat csak a folyamat szakaszában

resourceskifejezetten említett adattárakhoz fog hozzáférni. - A folyamathoz hozzáadott adattárakat olyan személynek kell engedélyeznie, aki közreműködői hozzáféréssel rendelkezik az adattárhoz, amikor a folyamat első alkalommal használja az adattárat.

Ez a beállítás alapértelmezés szerint be van kapcsolva a 2020 májusa után létrehozott összes szervezetnél. Az előtte létrehozott szervezeteknek engedélyeznie kell azt a Szervezeti beállításokban.

Erőforrások megnyitása

A projekt összes többi erőforrása nyitott erőforrásnak minősül. A megnyitott erőforrások közé tartoznak a következők:

- Artifacts

- Pipelines

- Tesztcsomagok

- Munkaelemek

További információ arról, hogy mely folyamatok férhetnek hozzá a projektekről szóló szakaszban szereplő erőforrásokhoz.

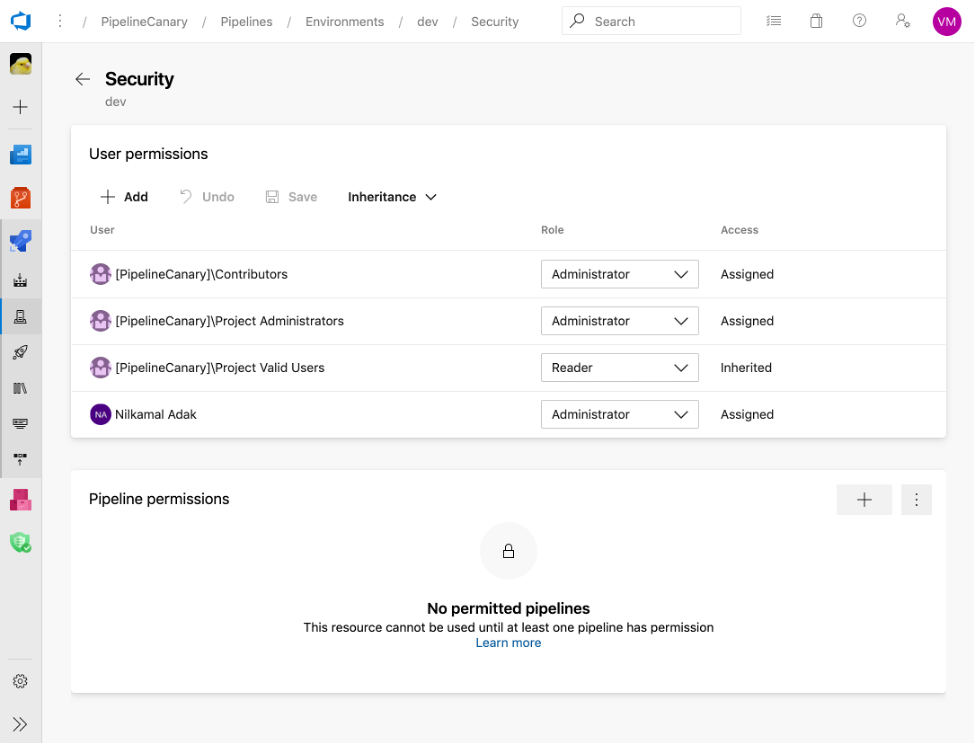

Felhasználói engedélyek

A védett erőforrások védelmének első sora a felhasználói engedélyek. Általában győződjön meg arról, hogy csak azoknak a felhasználóknak ad engedélyeket, akiknek szükségük van rájuk. Minden védett erőforrás hasonló biztonsági modellel rendelkezik. Egy erőforrás felhasználói szerepkörének tagja a következőket teheti:

- Az erőforráson konfigurált jóváhagyók és ellenőrzések eltávolítása

- Hozzáférés biztosítása más felhasználóknak vagy folyamatoknak az erőforrás használatához

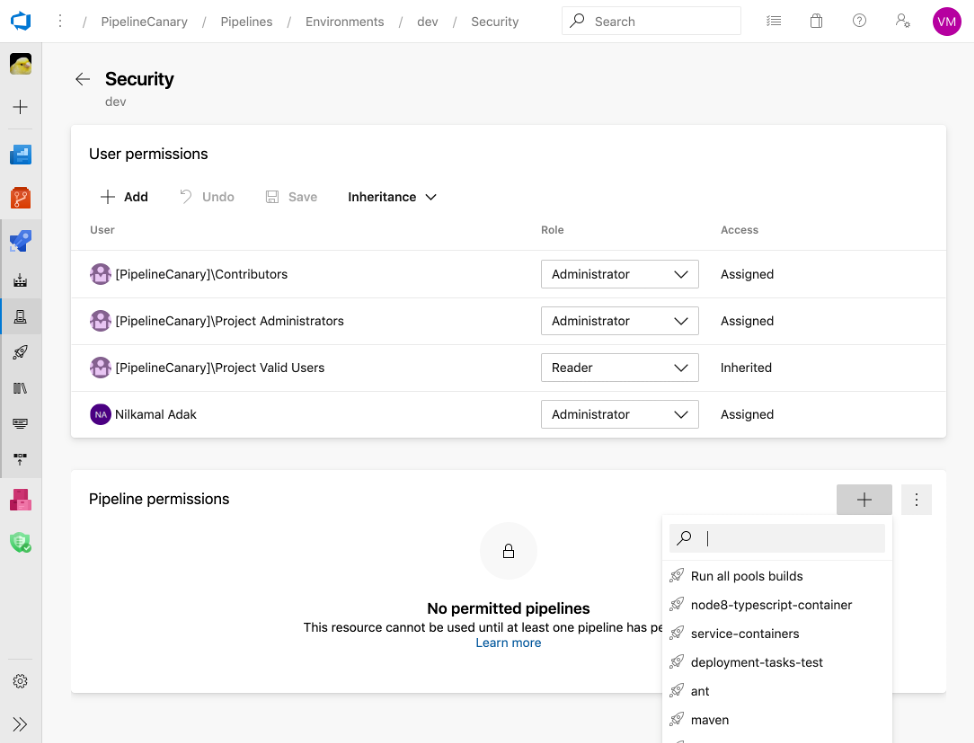

Folyamatengedélyek

YAML-folyamatok használatakor a felhasználói engedélyek nem elegendőek a védett erőforrások védelméhez. Egyszerűen másolhatja egy védett erőforrás nevét (például az éles környezet szolgáltatáskapcsolatát), és belefoglalhatja azt egy másik folyamatba. A folyamatengedélyek védelmet nyújtanak az ilyen másolás ellen. Minden védett erőforrás esetében győződjön meg arról, hogy letiltotta az "összes folyamathoz" való hozzáférés engedélyezésének lehetőségét. Ehelyett explicit módon adott hozzáférést adott olyan folyamatokhoz, amelyekben megbízik.

Ellenőrzések

A YAML-ben a felhasználói és folyamatengedélyek kombinációja nem elegendő a védett erőforrások teljes védelméhez. Az erőforrásokra vonatkozó folyamatengedélyek a teljes folyamat számára meg vannak adva. Semmi sem akadályozza meg, hogy egy támadó egy másik ágat hozzon létre az adattárban, rosszindulatú kódot injektáljon, és ugyanazt a folyamatot használja az erőforrás eléréséhez. Még rosszindulatú szándék nélkül is a legtöbb folyamatnak szüksége van egy második szemkészletre, amely áttekint a változásokra (különösen magára a folyamatra), mielőtt üzembe helyeznénk az éles környezetben. Az ellenőrzések lehetővé teszik a folyamat futtatásának szüneteltetésére, amíg bizonyos feltételek nem teljesülnek:

- Manuális jóváhagyás ellenőrzése. A projekt által védett erőforrást használó összes futtatás le lesz tiltva a manuális jóváhagyáshoz a folytatás előtt. A manuális védelem lehetővé teszi, hogy áttekintse a kódot, és győződjön meg arról, hogy a megfelelő ágból származik.

- Védett ág ellenőrzése. Ha egyes ágakhoz manuális kódvizsgálati folyamatok vannak érvényben, ezt a védelmet a folyamatokra is kiterjesztheti. Konfiguráljon egy védett ág-ellenőrzést az egyes erőforrásokon. Ez automatikusan megakadályozza, hogy a folyamat a felhasználói ágakon fusson.

- Védett erőforrások ellenőrzése A környezetekhez, a szolgáltatáskapcsolatokhoz, az adattárakhoz, a változócsoportokhoz, az ügynökkészletekhez, a változócsoportokhoz és a biztonságos fájlokhoz is hozzáadhat ellenőrzéseket, hogy meghatározhassa azokat a feltételeket, amelyeknek teljesülniük kell ahhoz, hogy egy folyamat egy szakasza felhasználhassa az erőforrást. További információ az ellenőrzésekről és jóváhagyásokról.

Következő lépések

Ezután gondolja át, hogyan csoportosíthatja az erőforrásokat egy projektstruktúrába.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: