Általánosan elérhető az Azure DevOps GitHub Advanced Security és Managed Identity and Service Principal támogatása

Örömmel jelentjük be, hogy általánosan elérhető a GitHub Advanced Security és a Managed Identity és a Service Principal támogatása az Azure DevOpshoz!

A GitHub Advanced Security szolgáltatásban továbbfejlesztettük a kódvizsgálatot is, hogy a CodeQL Inicializálási feladatba belefoglalja a felhasználó által megadott összes bemenetet. Emellett kiterjesztettük a CodeQL-támogatást a Swiftre is.

A Táblákban privát előzetes verzióban tesszük közzé a Team Automation-szabályokat. Most konfigurálhatja az egyes hátralékszinteket, hogy automatizálják a munkaelemek megnyitását és bezárását/feloldását a gyermekeik állapota(i) alapján. Ha a privát előzetes verzióban szeretne regisztrálni, tekintse meg a kibocsátási megjegyzéseket.

Lépjen az alábbi funkciólistára, hogy megismerkedjen ezekkel a funkciókkal.

Általános

- Az Azure DevOps felügyelt identitás- és szolgáltatásnév-támogatása mostantól általánosan elérhető (GA)

- Új Azure DevOps-hatókörök érhetők el a Microsoft Identity OAuth delegált folyamatalkalmazásaihoz

GitHub Advanced Security for Azure DevOps

- A CodeQL felhasználói beviteli feladatának és változóinak módosítása

- A kódvizsgálat beállításához már nincs szükség közzétételi feladatra

- A CodeQL-kódkeresés mostantól támogatja a Swiftet

Azure Boards

Azure Pipelines

- A folyamatnaplók mostantól erőforrás-kihasználtságot tartalmaznak

- Az Azure Pipelines-ügynök mostantól támogatja az Alpine Linuxot

Általános

Az Azure DevOps felügyelt identitás- és szolgáltatásnév-támogatása mostantól általánosan elérhető (GA)

A Microsoft Entra ID által felügyelt identitások és szolgáltatásnevek támogatása az Azure DevOpsban mostantól általánosan elérhető.

Napjainkban számos alkalmazásintegrációs forgatókönyv személyes hozzáférési jogkivonatokra (PAT-okra) támaszkodik az Azure DevOpsba való integrációhoz. Az egyszerű használat mellett a PAT-k könnyen kiszivároghatnak, ami lehetővé teszi a rosszindulatú szereplők számára, hogy hatékony felhasználókként hitelesítsék magukat. A nem kívánt hozzáférés megakadályozása érdekében a PAT-k gyakran időigényes karbantartást igényelnek rendszeres hitelesítő adatok rotálásával.

Mostantól engedélyezheti, hogy az alkalmazások a felügyelt identitások és szolgáltatásnevek használatával integrálhatók legyenek az Azure DevOpsszal REST API-k és ügyfélkódtárak segítségével. Ez a magas igényű funkció biztonságosabb alternatívát kínál az Azure DevOps-ügyfeleknek a PAT-k helyett. A felügyelt identitások lehetővé teszi az Azure-erőforrásokon futó alkalmazások számára az Azure AD-jogkivonatok beszerzését anélkül, hogy bármilyen hitelesítő adatot kellene kezelni.

A felügyelt identitások és szolgáltatásnevek beállíthatók az Azure DevOpsban, és adott eszközökre (projektekre, adattárakra, folyamatokra) vonatkozó engedélyeket adhatnak, akárcsak a normál felhasználók. Ez lehetővé teszi, hogy a felügyelt identitásokat vagy szolgáltatásneveket használó alkalmazások csatlakozzanak az Azure DevOpshoz, és a PAT-hez hasonlóan saját nevükben hajtson végre műveleteket a felhasználó nevében. A Teams mostantól jobban kezelheti szolgáltatásaikat közösen, ahelyett, hogy bárkire támaszkodhat, hogy jogkivonatot biztosítson a hitelesítéshez. A GA kiadásával kapcsolatos további információk a nyilvános blogbejegyzésben és a funkció dokumentációjában olvashatók.

Új Azure DevOps-hatókörök érhetők el a Microsoft Identity OAuth delegált folyamatalkalmazásaihoz

Új Azure DevOps-hatóköröket adtunk hozzá delegált OAuth-alkalmazásokhoz a Microsoft Identity platformon, más néven Microsoft Entra ID OAuth-alkalmazásokhoz. Ezek az új hatókörök lehetővé teszik az alkalmazásfejlesztők számára, hogy kifejezetten bejelenthessék, hogy milyen engedélyeket szeretnének kérni a felhasználótól az alkalmazás feladatainak ellátása érdekében. Ez a magas igényű funkció lehetővé teszi, hogy az alkalmazásfejlesztők kizárólag az alkalmazásukhoz szükséges engedélyeket kérjék a felhasználóiktól.

Korábban user_impersonation volt az egyetlen választható hatókör az alkalmazásfejlesztők számára. Ez a hatókör teljes hozzáférést biztosít az alkalmazásnak az összes Azure DevOps API-hoz, ami azt jelenti, hogy minden olyan műveletet el tud végezni, amelyhez a felhasználó tartozik. Most, hogy részletesebb hatókörök érhetők el, egyszerűen megnyugodhat, hogy az alkalmazások csak azokat az API-kat kérhetik és érhetik el, amelyekhez a kért hatókörök engedélyt adtak nekik a hozzáféréshez.

Ezekről az új hatókörökről a nyilvános blogbejegyzésben ésa funkciódokumentációban olvashat bővebben.

GitHub Advanced Security for Azure DevOps

A CodeQL felhasználói beviteli feladatának és változóinak módosítása

Az összes felhasználó által megadott bemenet meg van adva a CodeQL Inicializálási feladatban, amely az AdvancedSecurity-Codeql-Init@1 CodeQL-vel való kódelemzéshez használt CodeQL-elemzési környezet konfigurálásáért felelős. Az Azure DevOps GitHub Advanced Security szolgáltatásának konfigurálásával kapcsolatos további információkért tekintse meg a GitHub Advanced Security for Azure DevOps konfigurálását ismertető dokumentációt .

Emellett a felhasználói bemenetek elsőbbséget élveznek a változók által beállított értékekkel szemben. Ha például a nyelvi változót advancedsecurity.codeql.language: Java a CodeQL inicializálási fázisában hozza létre, a bemenetként Language: cpp,cpp megadott nyelv felülírja a nyelv változóját Java . Győződjön meg arról, hogy a bemenetek megfelelően vannak konfigurálva.

A kódvizsgálat beállításához már nincs szükség közzétételi feladatra

Korábban a kódvizsgálat konfigurálásakor a közzétételi feladatot (AdvancedSecurity-Publish@1) a YAML-folyamatba vagy a klasszikus folyamatba kellett belefoglalnia. Ezzel a frissítéssel megszüntettük a közzétételi tevékenység szükségességét, és az eredményeket most közvetlenül közzétesszük az elemzési feladat speciális biztonsági szolgáltatásában (AdvancedSecurity-Codeql-Analyze@1).

Az alábbiakban a kódvizsgálathoz szükséges feladat látható.

További információkért tekintse meg a beállított kódkeresési dokumentációt.

A CodeQL-kódkeresés mostantól támogatja a Swiftet

Bővítjük a CodeQL-kódkeresés támogatását, hogy a Swiftet is belefoglaljuk! Ez azt jelenti, hogy a Swift-kódtárakon és az Apple-platformokon futó alkalmazásokon dolgozó fejlesztők most már kihasználhatják a legfontosabb kódbiztonsági elemzés előnyeit. Jelenlegi képességeink közé tartozik az olyan problémák észlelése, mint az elérési út injektálása, a kockázatos webes nézetlekérések, a különböző titkosítási visszaélések, valamint a szűretlen felhasználói adatok nem biztonságos kezelésének vagy feldolgozásának egyéb formái.

A Swift mostantól a támogatott programozási nyelvek listájának része, beleértve a C/C++, a Java/Kotlin, a JavaScript/TypeScript, a Python, a Ruby, a C# és a Go nyelvet. Ezek a nyelvek összesen közel 400 átfogó ellenőrzést tesznek lehetővé a kódon, miközben alacsony a hamis pozitív értékek aránya, és nagy pontosságot biztosítunk.

A GitHub Advanced Security for Azure DevOps funkcióinak konfigurálásával kapcsolatos további információkért tekintse meg a GitHub Advanced Security for Azure DevOps adattárakhoz való konfigurálásáról szóló dokumentációt .

Azure Boards

Csapatautomatizálási szabályok (privát előzetes verzió)

Fontos

2023. 09. 11-étől nem veszünk fel új szervezeteket a privát előzetes verzióba. Nagyszerű visszajelzést kaptunk néhány kisebb hiba megoldásához. Dolgozunk ezeken a hibákon, és a következő néhány futamban mindenki számára kiadjuk a funkciót.

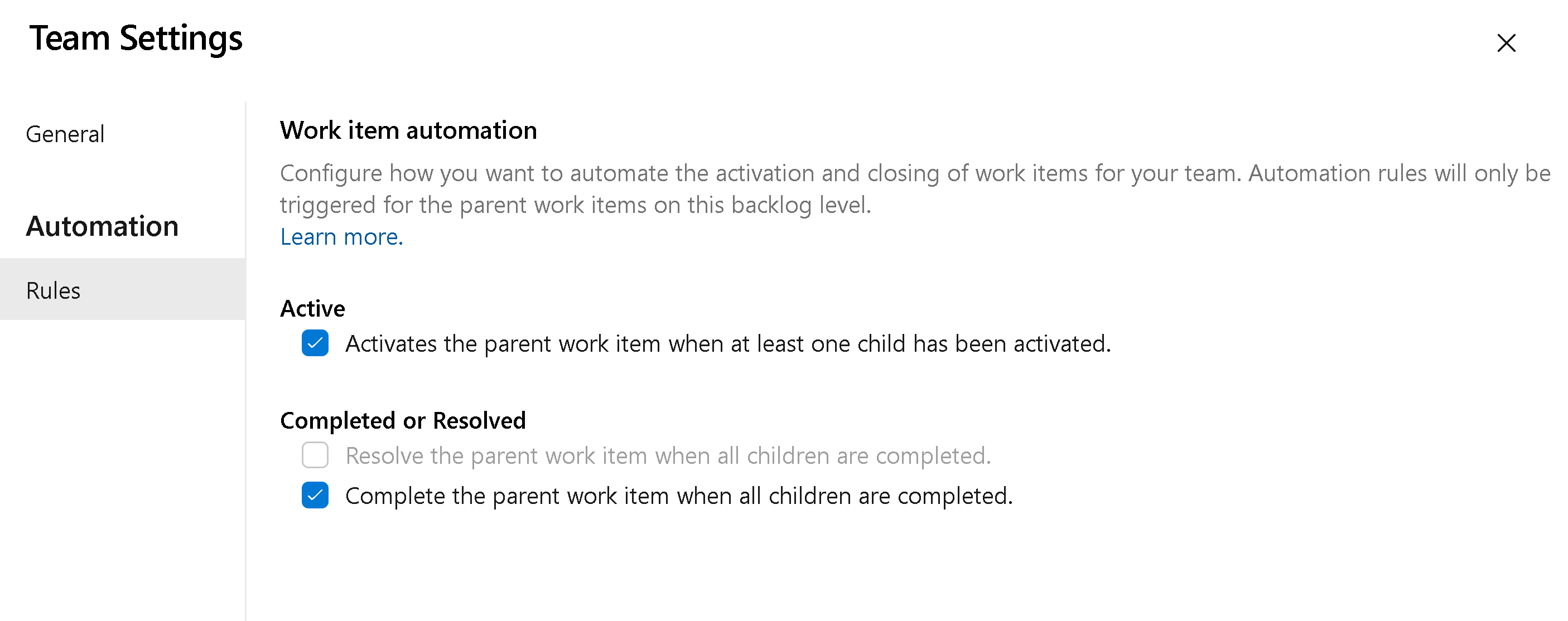

Most már konfigurálhatja az egyes hátralékszinteket, hogy automatizálják a munkaelemek megnyitását és bezárását/feloldását a gyermekeik állapota(i) alapján. Két fő forgatókönyvet próbálunk megoldani.

Egyetlen gyermekelem aktiválása után aktiválja a szülőt.

Ha az összes gyermekelem bezárul, zárja be a szülőt (vagy oldja fel).

A beállítások engedélyezéséhez kattintson a csapat hátralékszintű konfigurációjára. Ezután lépjen az Automation-szabályok> lapra, és tekintse meg a hátralékra alkalmazható két különböző szabályt. Az egyes hátralékszintek (követelmények, funkciók, eposzok) konfigurálhatók a csapat működéséhez.

Ha például egy gyermekfeladat aktív értékre van állítva, a szülő felhasználói történet aktívvá tétele. Ezután, amikor az összes tevékenység befejeződött, állítsa be a felhasználói történetet lezártra.

Ha szeretne regisztrálni a privát előzetes verzióban, küldjön nekünk egy e-mailt a szervezet nevével (dev.azure.com/{szervezet neve}). Kérjük, vegye figyelembe, hogy a szervezetek számát az előzetes verzióra korlátozzuk. Reméljük, hogy kap néhány szervezet, hogy visszajelzést, majd kiadás mindenkinek belül 2-3 futam.

A funkciók rangsorolása a fejlesztői közösség javaslati jegye alapján történt.

Feljegyzés

Ez a funkció csak a New Boards Hubs előzetes verziójával lesz elérhető.

Azure Pipelines

A folyamatnaplók mostantól erőforrás-kihasználtságot tartalmaznak

Az Azure-folyamatnaplók mostantól rögzíthetik az erőforrás-kihasználtsági metrikákat, például a memóriát, a processzorhasználatot és a rendelkezésre álló lemezterületet. A naplók a folyamatügynök és a gyermekfolyamatok által használt erőforrásokat is tartalmazzák, beleértve a feladatban futtatott feladatokat is.

Ha azt gyanítja, hogy a folyamatfeladat erőforrás-korlátozásokba ütközhet, engedélyezze a részletes naplókban , hogy az erőforrás-kihasználtsági adatok be legyenek ágyazva a folyamatnaplókba. Ez minden olyan ügynökön működik, amely független a üzemeltetési modelltől.

Az Azure Pipelines-ügynök mostantól támogatja az Alpine Linuxot

A Pipeline-ügynök 3.227-ben már támogatja az Alpine Linux 3.13-at és újabb verzióit. Az Alpine Linux a tárolórendszerképek (alaprendszerképek) népszerű része. Az ügynök a kiadások oldalán található. Az ügynök Alpine Linux-verzióinak előtagja vsts-agent-linux-musl pl. . vsts-agent-linux-musl-x64-3.227.1.tar.gz

Következő lépések

Feljegyzés

Ezek a funkciók a következő két-három hétben jelennek meg.

Lépjen az Azure DevOpsba, és nézze meg.

Visszajelzés küldése

Szeretnénk hallani, mit gondol ezekről a funkciókról. A súgómenüvel jelentheti a problémát, vagy javaslatot adhat.

Tanácsokat és kérdéseket is kaphat a közösség által a Stack Overflow-on.

Köszönettel:

Rajesh Ramamurthy