A Defender EASM áttekintése

Microsoft Defender külső támadásifelület-kezelő (Defender EASM) folyamatosan felderíti és leképzi a digitális támadási felületet, hogy külső képet biztosítson az online infrastruktúráról. Ez a láthatóság lehetővé teszi, hogy a biztonsági és informatikai csapatok azonosíthassák az ismeretleneket, rangsorolhassák a kockázatokat, kiküszöböljék a fenyegetéseket, és kibővítsék a biztonsági réseket és az expozíciós vezérlést a tűzfalon túl. A Támadási Felület Elemzések a biztonsági rések és az infrastruktúra adatainak használatával jönnek létre, hogy bemutassák a szervezet szempontjából legfontosabb területeket.

Felderítés és leltár

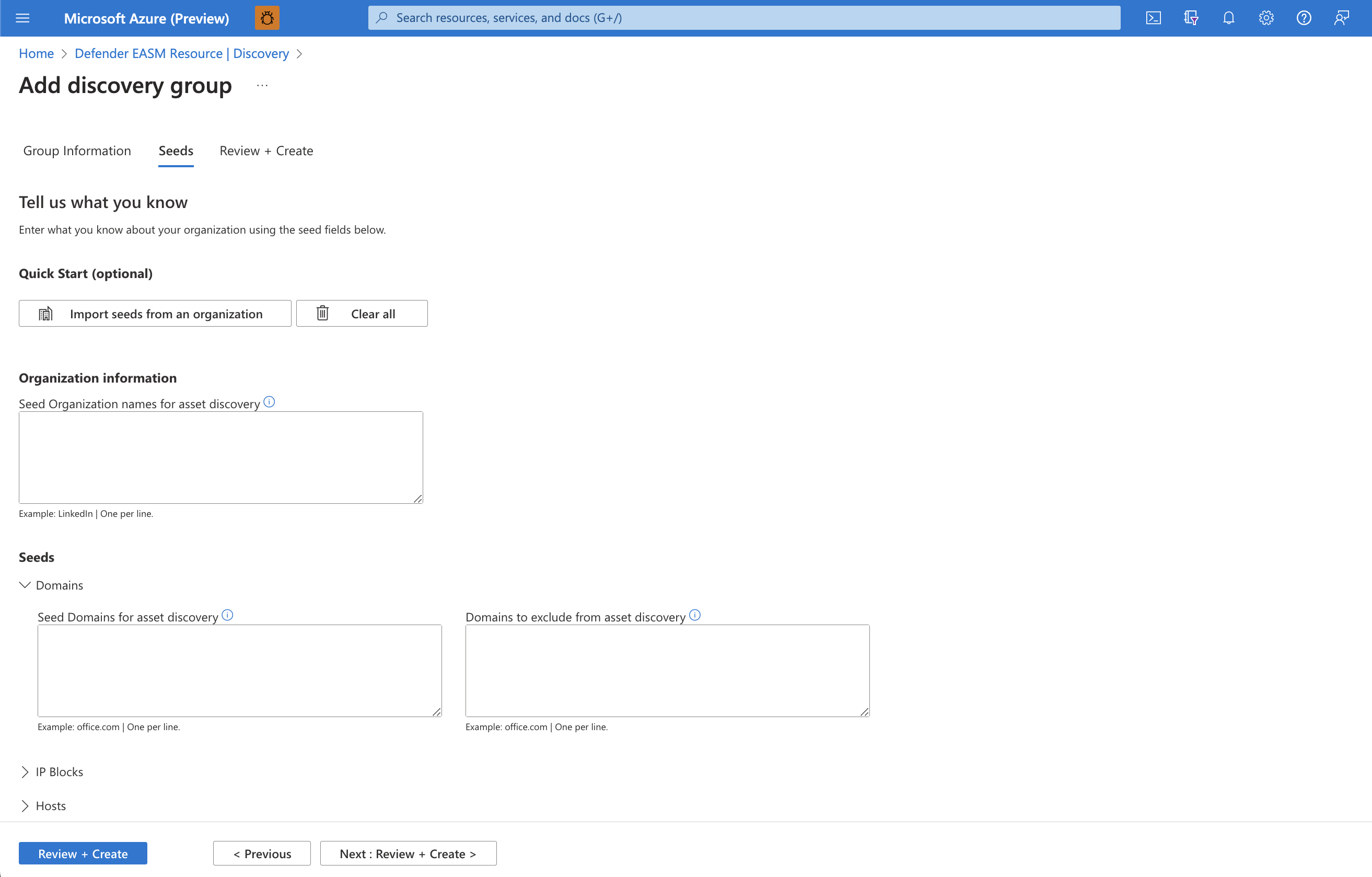

A Microsoft saját fejlesztésű felderítési technológiája rekurzív módon keres olyan infrastruktúrát, amely megfigyelt kapcsolatokkal rendelkezik az ismert jogos eszközökkel, hogy következtetéseket vonjon le az infrastruktúra szervezethez való viszonyáról, és feltárja a korábban ismeretlen és nem figyelt tulajdonságokat. Ezeket az ismert törvényes eszközöket "magoknak" nevezzük; A Defender EASM először erős kapcsolatokat fedez fel ezekhez a kiválasztott entitásokhoz, és újra felfedezi a további kapcsolatokat, és végül lefordítja a támadási felületet.

A Defender EASM a következő típusú eszközök felderítését tartalmazza:

- Tartományok

- Gazdagépnevek

- Weboldalak

- IP-blokkok

- IP-címek

- ASN-ek

- SSL-tanúsítványok

- WHOIS-partnerek

A felderített objektumok indexelve és besorolva vannak a Defender EASM-leltárban, így dinamikus rekordot biztosítanak a szervezet felügyelete alatt álló összes webes infrastruktúráról. Az eszközök legutóbbi (jelenleg aktív) vagy korábbiként vannak kategorizálva, és tartalmazhatnak webalkalmazásokat, harmadik féltől származó függőségeket és egyéb eszközkapcsolatokat.

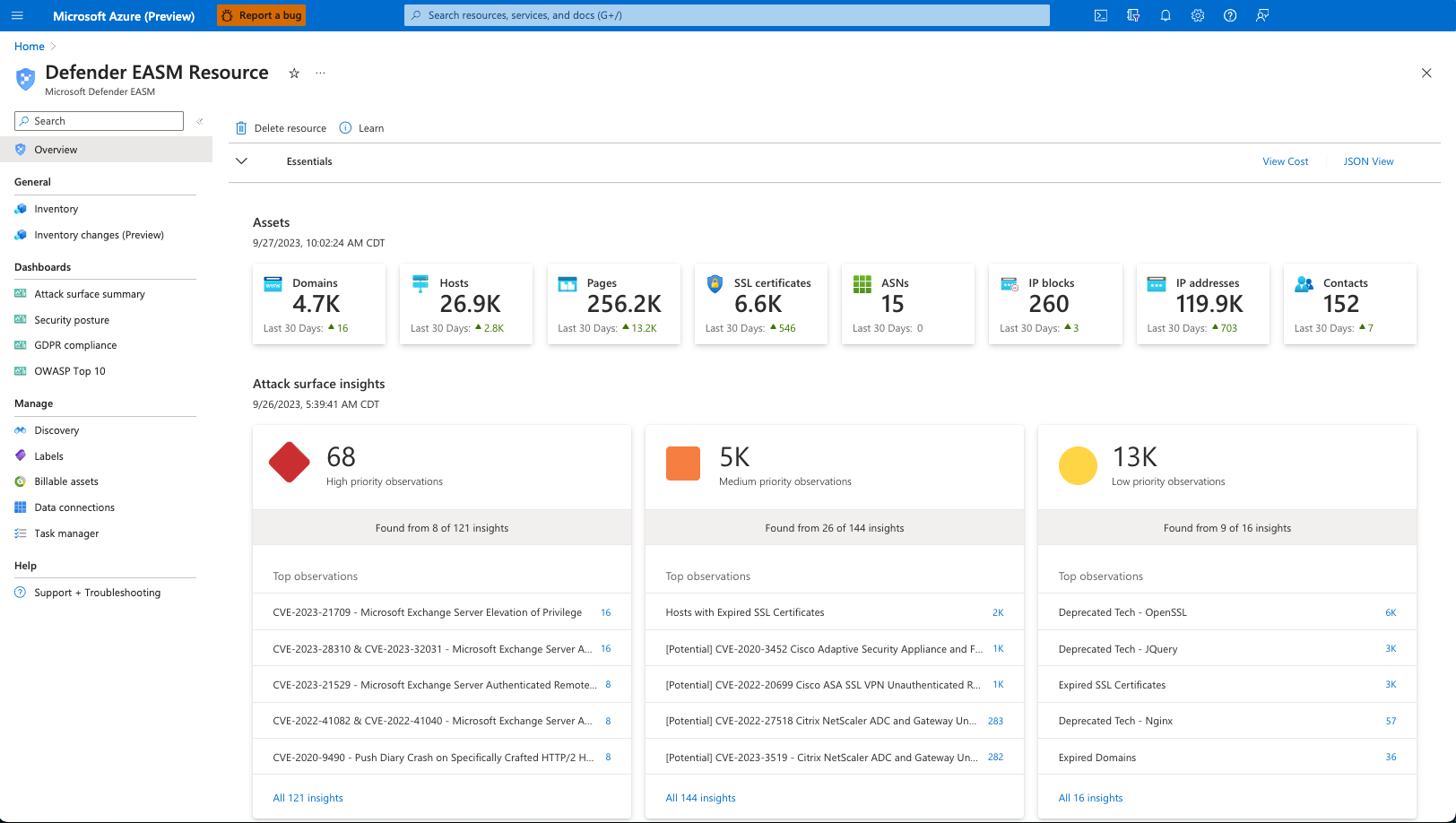

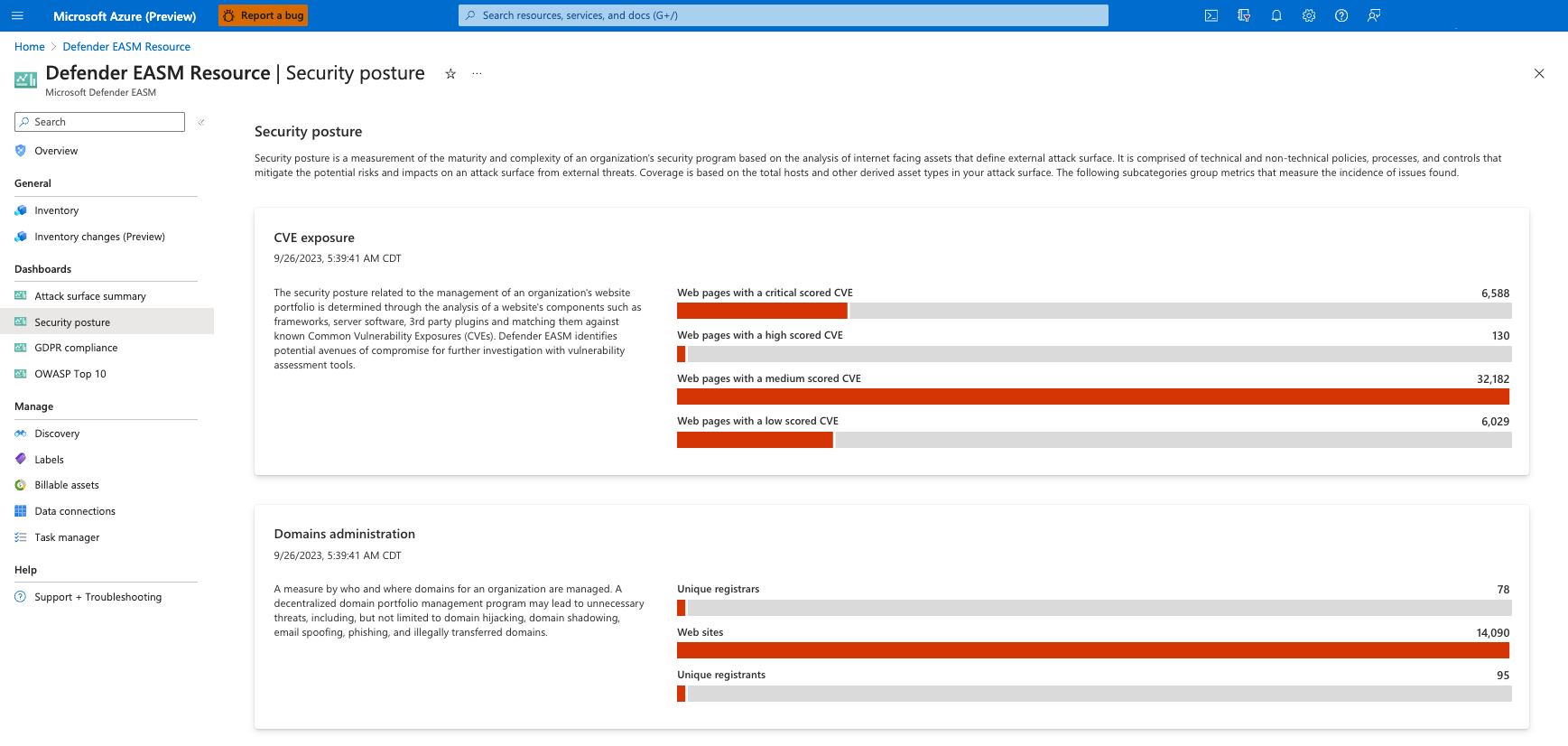

Irányítópultok

A Defender EASM számos irányítópultot biztosít, amelyek segítségével a felhasználók gyorsan megérthetik online infrastruktúrájukat és a szervezetre vonatkozó legfontosabb kockázatokat. Ezeket az irányítópultokat úgy tervezték, hogy betekintést nyújtsanak bizonyos kockázati területekbe, beleértve a biztonsági réseket, a megfelelőséget és a biztonsági higiéniát. Ezek az elemzések segítenek az ügyfeleknek gyorsan kezelni a támadási felület azon összetevőit, amelyek a legnagyobb kockázatot jelentik a szervezet számára.

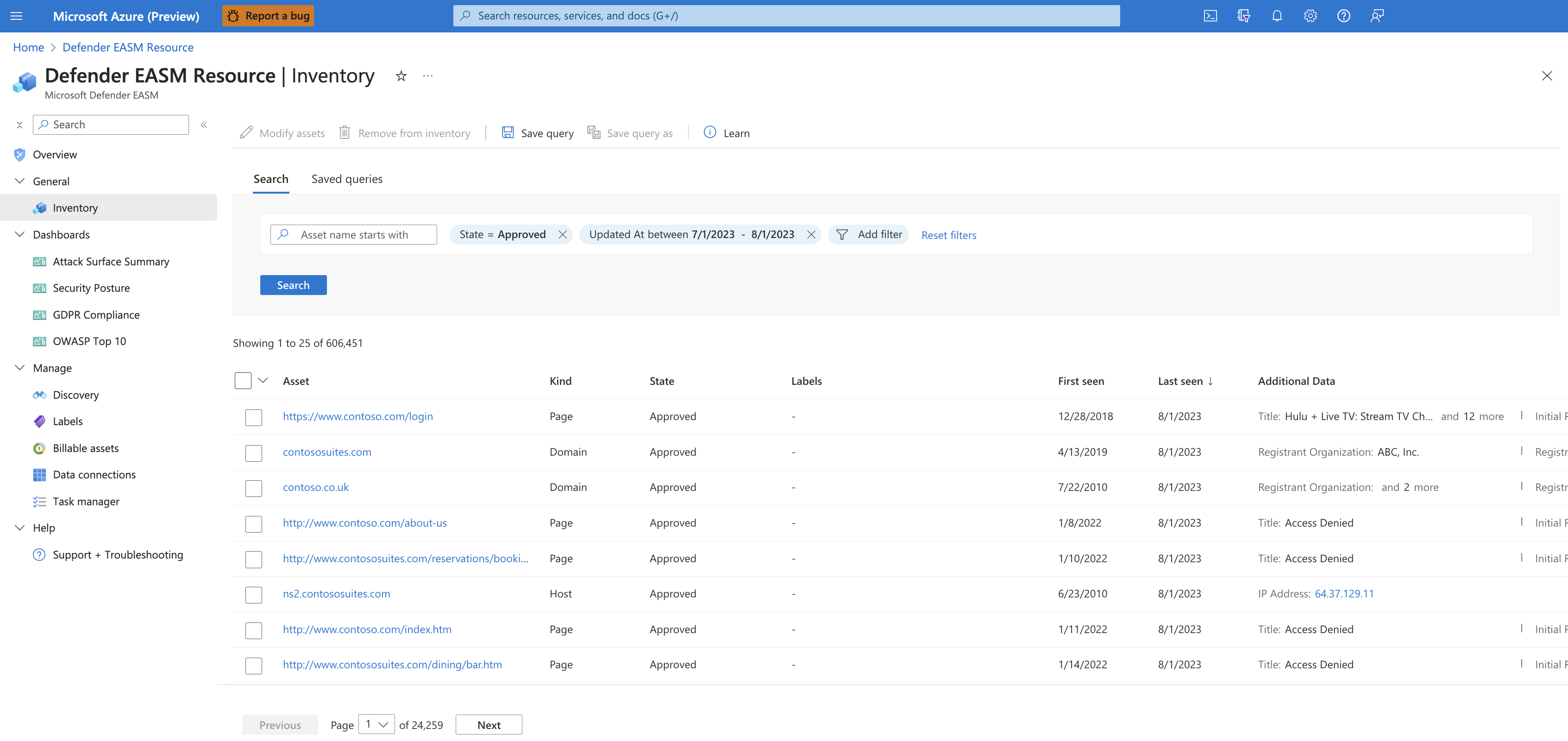

Eszközök kezelése

Az ügyfelek szűrhetik a készletüket, hogy feltárják a számukra leginkább fontos megállapításokat. A szűrés rugalmasságot és testreszabást biztosít, amely lehetővé teszi a felhasználók számára, hogy hozzáférjenek az eszközök egy adott részhalmazához. Ez lehetővé teszi, hogy a Defender EASM-adatokat az adott használati esetnek megfelelően használja, függetlenül attól, hogy olyan eszközöket keres, amelyek az elavult infrastruktúrához csatlakoznak, vagy új felhőbeli erőforrásokat azonosítanak.

Felhasználói engedélyek

A tulajdonosi vagy közreműködői szerepkörökhöz hozzárendelt felhasználók létrehozhatják, törölhetik és szerkeszthetik a Defender EASM-erőforrásokat és a benne lévő leltáreszközöket. Ezek a szerepkörök a platformon kínált összes képességet képesek kihasználni. Az Olvasó szerepkörhöz hozzárendelt felhasználók megtekinthetik a Defender EASM-adatokat, de nem tudnak leltáreszközöket vagy magát az erőforrást létrehozni, törölni vagy szerkeszteni.

Adattárolás, rendelkezésre állás és adatvédelem

Microsoft Defender külső támadásifelület-kezelő globális és ügyfélspecifikus adatokat is tartalmaz. A mögöttes internetes adatok globális Microsoft-adatok; az ügyfelek által alkalmazott címkék ügyféladatoknak minősülnek. Minden ügyféladat az ügyfél által választott régióban van tárolva.

Biztonsági okokból a Microsoft összegyűjti a felhasználók IP-címét, amikor bejelentkeznek. Ezek az adatok legfeljebb 30 napig tárolhatók, de szükség esetén hosszabb ideig tárolhatók a termék esetleges csalárd vagy rosszindulatú felhasználásának kivizsgálásához.

Régiós leállás esetén csak az érintett régióban lévő ügyfelek tapasztalnak állásidőt.

A Microsoft megfelelőségi keretrendszere megköveteli, hogy az összes ügyféladatot törölni kell attól számított 180 napon belül, hogy a szervezet már nem a Microsoft ügyfele. Ez magában foglalja az ügyféladatok offline helyeken történő tárolását is, például az adatbázis biztonsági mentéseit. Az erőforrás törlése után a csapatok nem tudják visszaállítani. Az ügyféladatok 75 napig maradnak meg az adattárainkban, de a tényleges erőforrás nem állítható vissza. A 75 napos időszak után az ügyféladatok véglegesen törlődnek.