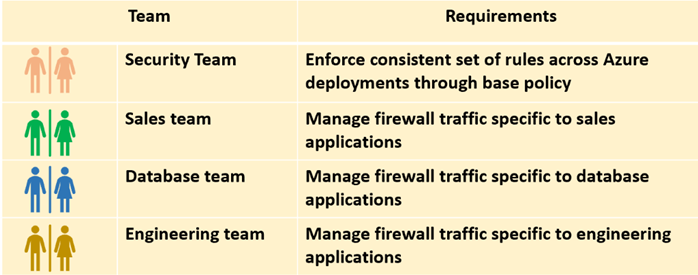

Szabályhierarchia definiálása az Azure Firewall-szabályzat használatával

A biztonsági rendszergazdáknak tűzfalakat kell kezelnie, és biztosítaniuk kell a megfelelőséget a helyszíni és a felhőbeli üzemelő példányok között. Kulcsfontosságú összetevő, hogy az alkalmazáscsapatok rugalmasan implementálják a CI-/CD-folyamatokat a tűzfalszabályok automatikus létrehozása érdekében.

Az Azure Firewall-szabályzat lehetővé teszi egy szabályhierarchia definiálását és a megfelelőség kikényszerítését:

- Hierarchikus struktúrát biztosít, amely egy központi alapházirendet fed át egy gyermekalkalmazás-csapatszabályzatra. Az alapházirend magasabb prioritással rendelkezik, és a gyermekházirend előtt fut.

- Egyéni Azure-szerepkördefinícióval megakadályozhatja az alapszabályzat véletlen eltávolítását, és szelektív hozzáférést biztosíthat az előfizetésen vagy erőforráscsoporton belüli szabálygyűjtemény-csoportokhoz.

Megoldás áttekintése

A példa magas szintű lépései a következők:

- Hozzon létre egy alapszintű tűzfalszabályzatot a biztonsági csapat erőforráscsoportjában.

- Informatikai biztonsági szabályok definiálása az alapszabályzatban. Ez egy általános szabálykészletet ad hozzá a forgalom engedélyezéséhez/megtagadásához.

- Az alapházirendet öröklő alkalmazáscsoport-szabályzatok létrehozása.

- Alkalmazáscsoportspecifikus szabályok definiálása a szabályzatban. A szabályokat a már meglévő tűzfalakról is áttelepítheti.

- Hozzon létre egyéni Microsoft Entra-szerepköröket, hogy részletes hozzáférést biztosítson a szabálygyűjteményi csoporthoz, és szerepköröket vegyen fel egy tűzfalszabályzat hatókörébe. Az alábbi példában az értékesítési csapat tagjai szerkeszthetik az értékesítési csapatok tűzfalszabályzatának szabálygyűjteményi csoportjait. Ugyanez vonatkozik az adatbázis- és mérnöki csapatokra is.

- Társítsa a szabályzatot a megfelelő tűzfalhoz. Egy Azure-tűzfal csak egy hozzárendelt szabályzattal rendelkezhet. Ehhez minden alkalmazáscsapatnak saját tűzfalra van szüksége.

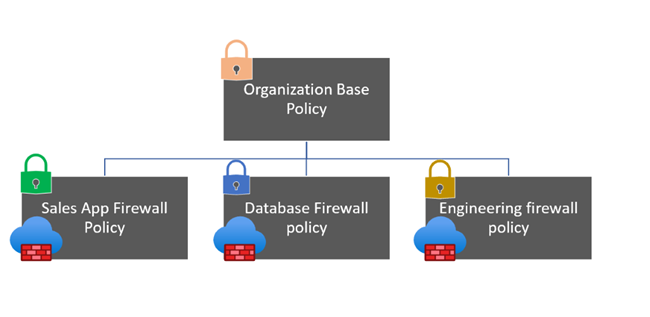

A tűzfalszabályzatok létrehozása

- Alapszintű tűzfalszabályzat.

Szabályzatok létrehozása az egyes alkalmazáscsoportokhoz:

- Értékesítési tűzfalszabályzat. A Sales tűzfalszabályzat örökli az alapszintű tűzfalszabályzatot.

- Adatbázis tűzfalszabályzata. Az adatbázis tűzfalszabályzata örökli az alapszintű tűzfalszabályzatot.

- Mérnöki tűzfalszabályzat. A mérnöki tűzfalszabályzat az alapszintű tűzfalszabályzatot is örökli.

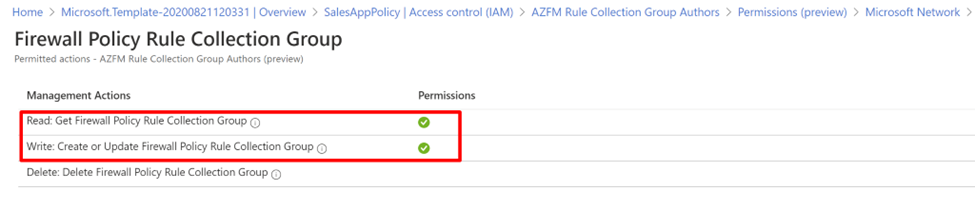

Egyéni szerepkörök létrehozása a szabálygyűjtemény-csoportok eléréséhez

Az egyes alkalmazáscsapatokhoz egyéni szerepkörök vannak definiálva. A szerepkör határozza meg a műveleteket és a hatókört. Az alkalmazáscsapatok szerkeszthetik a szabálygyűjtemény-csoportokat a megfelelő alkalmazásaikhoz.

Egyéni szerepkörök definiálásához használja az alábbi magas szintű eljárást:

Szerezze be az előfizetést.

Select-AzSubscription -SubscriptionId xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxFuttassa az alábbi parancsot.

Get-AzProviderOperation "Microsoft.Support/*" | FT Operation, Description -AutoSizeA Get-AzRoleDefinition paranccsal JSON formátumban adja ki az Olvasó szerepkört.

Get-AzRoleDefinition -Name "Reader" | ConvertTo-Json | Out-File C:\CustomRoles\ReaderSupportRole.jsonNyissa meg a ReaderSupportRole.json fájlt egy tetszőleges szövegszerkesztőben.

Itt a JSON-kimenet. A különböző tulajdonságokról további információt az Egyéni Azure-szerepkörökben talál.

{

"Name": "Reader",

"Id": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"IsCustom": false,

"Description": "Lets you view everything, but not make any changes.",

"Actions": [

"*/read"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

Szerkessze a JSON-fájlt a

*/read", "Microsoft.Network/*/read", "Microsoft.Network/firewallPolicies/ruleCollectionGroups/writeműveletet a Műveletek tulajdonságra. Ügyeljen arra, hogy az olvasási művelet után mindenképpen használjon vesszőt. Ez a művelet lehetővé teszi, hogy a felhasználó szabálycsoportokat hozzon létre és frissítsen.

Az AssignableScopesben adja hozzá az előfizetés azonosítóját az alábbi formátumban.

/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxExplicit előfizetési azonosítókat kell hozzáadnia. Ellenkező esetben nem importálhatja a szerepkört az előfizetésébe.

Törölje az Azonosító tulajdonságsort, és módosítsa az IsCustom tulajdonság értékét igaz értékre.

Módosítsa a Név és leírás tulajdonságokat az AZFM-szabálycsoport-csoport szerzőjének és a szerepkörben lévő felhasználóknak a tűzfalszabály-gyűjteménycsoportok szerkesztésére

A JSON-fájlnak az alábbi példához hasonlóan kell kinéznie:

{

"Name": "AZFM Rule Collection Group Author",

"IsCustom": true,

"Description": "Users in this role can edit Firewall Policy rule collection groups",

"Actions": [

"*/read",

"Microsoft.Network/*/read",

"Microsoft.Network/firewallPolicies/ruleCollectionGroups/write"

],

"NotActions": [

],

"DataActions": [

],

"NotDataActions": [

],

"AssignableScopes": [

"/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxx"]

}

Az új egyéni szerepkör létrehozásához használja a New-AzRoleDefinition parancsot, és adja meg a JSON-szerepkördefiníciós fájlt.

New-AzRoleDefinition -InputFile "C:\CustomRoles\RuleCollectionGroupRole.json

Egyéni szerepkörök listázása

Az összes egyéni szerepkör listázásához használja a Get-AzRoleDefinition parancsot:

Get-AzRoleDefinition | ? {$_.IsCustom -eq $true} | FT Name, IsCustom

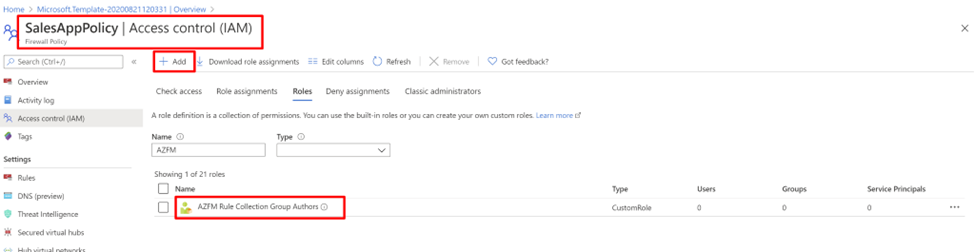

Az egyéni szerepköröket az Azure Portalon is megtekintheti. Nyissa meg az előfizetését, és válassza a Hozzáférés-vezérlés (IAM), Szerepkörök lehetőséget.

További információ : Oktatóanyag: Egyéni Azure-szerepkör létrehozása az Azure PowerShell használatával.

Felhasználók hozzáadása az egyéni szerepkörhöz

A portálon hozzáadhat felhasználókat az AZFM szabálycsoport-létrehozói szerepkörhöz, és hozzáférést biztosíthat a tűzfalszabályzatokhoz.

- A portálon válassza ki az alkalmazáscsoport tűzfalszabályzatát (például SalesAppPolicy).

- Válassza a Hozzáférés-vezérlés lehetőséget.

- Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

- Adjon hozzá felhasználókat/felhasználói csoportokat (például az Értékesítési csoportot) a szerepkörhöz.

Ismételje meg ezt az eljárást a többi tűzfalszabályzat esetében.

Összegzés

Az egyéni szerepkörökkel rendelkező tűzfalszabályzat mostantól szelektív hozzáférést biztosít a tűzfalszabály-gyűjteménycsoportokhoz.

A felhasználók nem rendelkeznek az alábbiakra vonatkozó engedélyekkel:

- Törölje az Azure Firewall vagy a tűzfalszabályzatot.

- Frissítse a tűzfalszabályzat-hierarchiát, a DNS-beállításokat vagy a fenyegetésfelderítést.

- Frissítse a tűzfalszabályzatot, ha azok nem tagjai az AZFM szabálygyűjteménycsoport szerzői csoportjának.

A biztonsági rendszergazdák alapszabályzattal kényszeríthetik a védőkorlátokat, és letilthatnak bizonyos típusú forgalmat (például az ICMP-t) a vállalatuk által megkövetelt módon.