Azure Firewall fenyegetésfelderítés konfigurációja

A fenyegetésfelderítésen alapuló szűrés konfigurálható a Azure Firewall-szabályzathoz, hogy riasztást küldjön és tiltsa le az ismert rosszindulatú IP-címekről és tartományokról érkező és onnan érkező forgalmat. Az IP-címek és -tartományok forrása a Microsoft veszélyforrás-felderítési hírcsatornája.

Az Intelligent Security Graph működteti a Microsoft fenyegetésfelderítési funkcióit, és több szolgáltatás, köztük a felhőhöz készült Microsoft Defender is használják.

Ha fenyegetésintelligencia-alapú szűrést konfigurált, a kapcsolódó szabályok a NAT-szabályok, a hálózati szabályok vagy az alkalmazásszabályok bármelyike előtt lesznek feldolgozva.

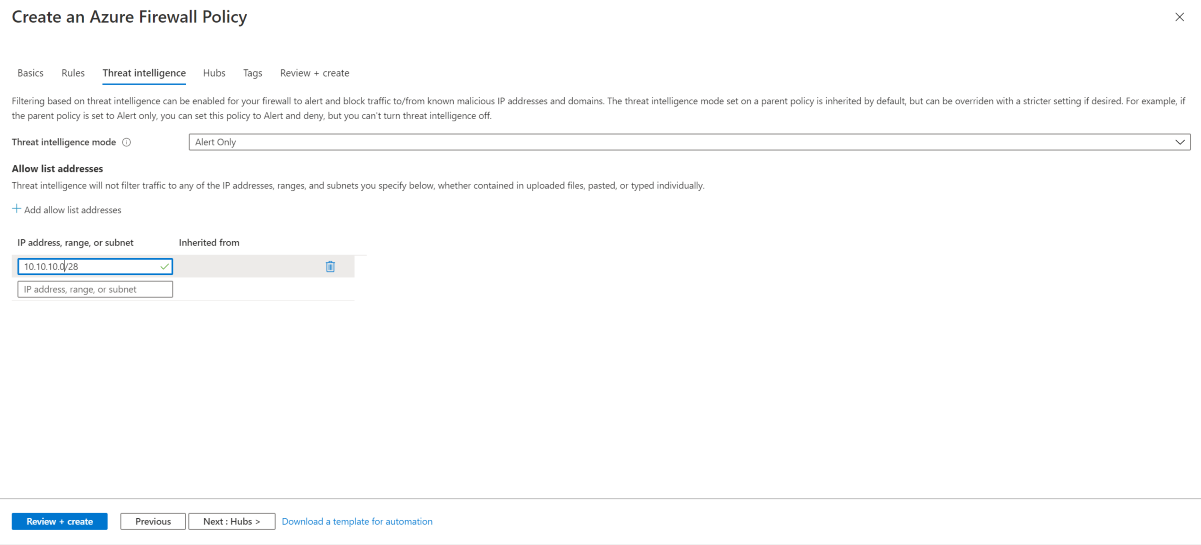

Fenyegetésfelderítési mód

A fenyegetésfelderítést az alábbi táblázatban ismertetett három mód egyikében konfigurálhatja. Alapértelmezés szerint a fenyegetésintelligencia-alapú szűrés riasztási módban van engedélyezve.

| Mód | Description |

|---|---|

Off |

A fenyegetésfelderítési funkció nincs engedélyezve a tűzfalon. |

Alert only |

Megbízható riasztásokat fog kapni a tűzfalon keresztül az ismert rosszindulatú IP-címekre és tartományokra irányuló forgalomról. |

Alert and deny |

A forgalom le van tiltva, és nagy megbízhatóságú riasztásokat kap, ha a rendszer azt észleli, hogy a forgalom az ismert rosszindulatú IP-címekre és tartományokra próbál átmenni a tűzfalon. |

Megjegyzés

A fenyegetésfelderítési mód a szülőszabályzatoktól a gyermekszabályzatokig öröklődik. A gyermekszabályzatot a szülőszabályzatnál azonos vagy szigorúbb módban kell konfigurálni.

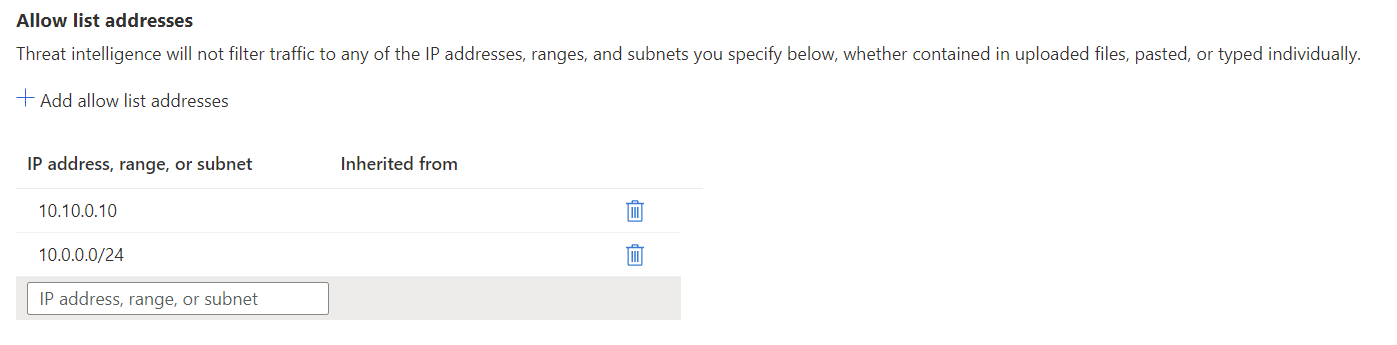

Engedélyezési listák címei

A fenyegetésfelderítés téves pozitív értékeket válthat ki, és blokkolhatja a ténylegesen érvényes forgalmat. Konfigurálhatja az engedélyezett IP-címek listáját, hogy a fenyegetésfelderítés ne szűrje a megadott címeket, tartományokat vagy alhálózatokat.

Az engedélyezési listát egyszerre több bejegyzéssel is frissítheti egy CSV-fájl feltöltésével. A CSV-fájl csak IP-címeket és tartományokat tartalmazhat. A fájl nem tartalmazhat címsorokat.

Megjegyzés

A fenyegetésfelderítési engedélyezési listák címei a szülőszabályzatoktól a gyermekszabályzatokig öröklődnek. A szülőszabályzathoz hozzáadott IP-címek és tartományok az összes gyermekszabályzatra is érvényesek lesznek.

Naplók

Az alábbi naplórészlet egy aktivált szabályt mutat be egy rosszindulatú webhely felé irányuló kimenő forgalomra vonatkozóan:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Tesztelés

Kimenő tesztelés – A kimenő forgalmi riasztások ritkán fordulnak elő, mivel ez azt jelenti, hogy a környezet biztonsága sérült. A kimenő riasztások tesztelésének elősegítése érdekében létre lett hozva egy teszt teljes tartományneve, amely riasztást aktivál. Használja

testmaliciousdomain.eastus.cloudapp.azure.coma kimenő tesztekhez.Bejövő tesztelés – Számíthat a bejövő forgalomra vonatkozó riasztásokra, ha a DNST-szabályok konfigurálva vannak a tűzfalon. Ez akkor is igaz, ha csak bizonyos források engedélyezettek a DNAT-szabályban, és a forgalom egyébként le van tiltva. Azure Firewall nem küld riasztást az összes ismert portolvasóról, csak olyan szkennerekről, amelyekről ismert, hogy rosszindulatú tevékenységet is folytatnak.

Következő lépések

- Tekintse át a Microsoft biztonságiintelligencia-jelentését