Az Azure Firewall DNS-beállításai

Konfigurálhat egyéni DNS-kiszolgálót, és engedélyezheti a DNS-proxyt az Azure Firewallhoz. Konfigurálja ezeket a beállításokat a tűzfal telepítésekor, vagy később a DNS-beállítások lapon. Az Azure Firewall alapértelmezés szerint az Azure DNS-t használja, és a DNS-proxy le van tiltva.

DNS-kiszolgálók

A DNS-kiszolgáló fenntartja és feloldja a tartományneveket IP-címekre. Az Azure Firewall alapértelmezés szerint az Azure DNS-t használja a névfeloldáshoz. A DNS-kiszolgáló beállításával saját DNS-kiszolgálókat konfigurálhat az Azure Firewall névfeloldásához. Konfigurálhat egyetlen kiszolgálót vagy több kiszolgálót. Ha több DNS-kiszolgálót konfigurál, a rendszer véletlenszerűen választja ki a használt kiszolgálót. Legfeljebb 15 DNS-kiszolgálót konfigurálhat egyéni DNS-ben.

Feljegyzés

Az Azure Firewall Managerrel felügyelt Azure Firewall-példányok esetében a DNS-beállítások a társított Azure Firewall-szabályzatban vannak konfigurálva.

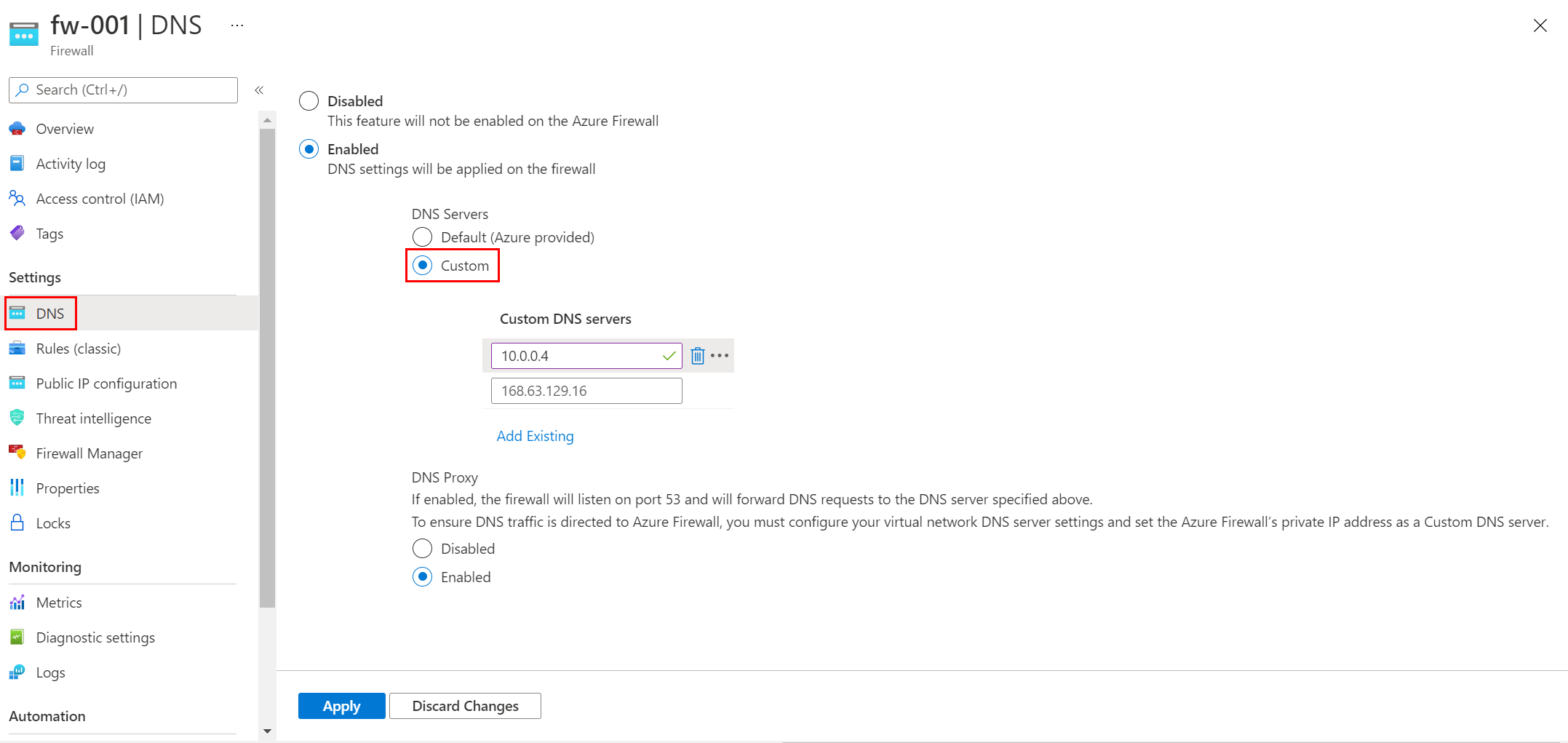

Egyéni DNS-kiszolgálók konfigurálása

- Az Azure Firewall beállításai területen válassza a DNS-beállítások lehetőséget.

- A DNS-kiszolgálók alatt beírhatja vagy hozzáadhatja a virtuális hálózatban korábban megadott meglévő DNS-kiszolgálókat.

- Válassza az Alkalmazás lehetőséget.

A tűzfal mostantól a dns-forgalmat a megadott DNS-kiszolgálókra irányítja a névfeloldás érdekében.

DNS-proxy

Az Azure Firewall konfigurálható DNS-proxyként való működésre. A DNS-proxy az ügyfél virtuális gépeitől a DNS-kiszolgálóig irányuló DNS-kérések közvetítője.

Ha engedélyezni szeretné az FQDN (teljes tartománynév) szűrését a hálózati szabályokban, engedélyezze a DNS-proxyt, és frissítse a virtuális gép konfigurációját, hogy DNS-proxyként használja a tűzfalat.

Ha engedélyezi az FQDN-szűrést a hálózati szabályokban, és nem konfigurálja az ügyfél virtuális gépeket a tűzfal DNS-proxyként való használatára, akkor előfordulhat, hogy ezektől az ügyfelektől érkező DNS-kérések más időpontban utaznak egy DNS-kiszolgálóra, vagy a tűzfalhoz képest eltérő választ adnak vissza. Javasoljuk, hogy konfigurálja az ügyfél virtuális gépeket az Azure Firewall DNS-proxyként való használatára. Ezzel az Azure Firewall az ügyfélkérések elérési útjára kerül az inkonzisztencia elkerülése érdekében.

Ha az Azure Firewall DNS-proxy, két gyorsítótárazási függvénytípus lehetséges:

Pozitív gyorsítótár: A DNS-feloldás sikeres. A tűzfal ezeket a válaszokat a TTL (élettartam) alapján gyorsítótárazza a válaszban legfeljebb 1 óra alatt.

Negatív gyorsítótár: A DNS-feloldás nem ad választ, vagy nincs megoldás. A tűzfal a válasz TTL-jének megfelelően gyorsítótárazza ezeket a válaszokat, legfeljebb 30 percig.

A DNS-proxy hálózati szabályokban tárolja az FQDN-ekből származó összes feloldott IP-címet. Ajánlott eljárásként használjon olyan teljes tartományneveket, amelyek egy IP-címmel oldódnak fel.

Szabályzatöröklés

Az önálló tűzfalra alkalmazott szabályzat DNS-beállításai felülbírálják az önálló tűzfal DNS-beállításait. A gyermekszabályzat örökli az összes szülőházirend DNS-beállítását, de felülbírálhatja a szülőházirendet.

Ha például teljes tartományneveket szeretne használni a hálózati szabályban, engedélyezni kell a DNS-proxyt. Ha azonban egy szülőházirend nem rendelkezik engedélyezve DNS-proxyval, a gyermekszabályzat csak akkor támogatja a teljes tartományneveket a hálózati szabályokban, ha helyileg felülbírálja ezt a beállítást.

DNS-proxy konfigurálása

A DNS-proxykonfiguráció három lépést igényel:

- Engedélyezze a DNS-proxyt az Azure Firewall DNS-beállításaiban.

- Igény szerint konfigurálja az egyéni DNS-kiszolgálót, vagy használja a megadott alapértelmezett beállítást.

- Konfigurálja az Azure Firewall privát IP-címét egyéni DNS-címként a virtuális hálózati DNS-kiszolgáló beállításaiban, hogy a DNS-forgalmat az Azure Firewallra irányítsa.

Feljegyzés

Ha egyéni DNS-kiszolgálót használ, válassza ki a virtuális hálózaton belüli IP-címeket, kivéve az Azure Firewall alhálózatában lévőket.

A DNS-proxy konfigurálásához konfigurálnia kell a virtuális hálózati DNS-kiszolgálók beállítását a tűzfal privát IP-címének használatához. Ezután engedélyezze a DNS-proxyt az Azure Firewall DNS-beállításai között.

Virtuális hálózati DNS-kiszolgálók konfigurálása

- Válassza ki azt a virtuális hálózatot, amelyen a DNS-forgalom az Azure Firewall-példányon keresztül van irányítva.

- A Beállítások területen válassza ki a DNS-kiszolgálókat.

- A DNS-kiszolgálók területen válassza az Egyéni lehetőséget.

- Adja meg a tűzfal privát IP-címét.

- Válassza a Mentés lehetőséget.

- Indítsa újra a virtuális hálózathoz csatlakoztatott virtuális gépeket, hogy az új DNS-kiszolgáló beállításaihoz rendelje őket. A virtuális gépek továbbra is az aktuális DNS-beállításokat használják, amíg újra nem indítják őket.

DNS-proxy engedélyezése

- Válassza ki az Azure Firewall-példányt.

- A Beállítások területen válassza a DNS-beállításokat.

- Alapértelmezés szerint a DNS-proxy le van tiltva. Ha ez a beállítás engedélyezve van, a tűzfal figyeli az 53-at, és továbbítja a DNS-kéréseket a konfigurált DNS-kiszolgálóknak.

- Tekintse át a DNS-kiszolgálók konfigurációját, és győződjön meg arról, hogy a beállítások megfelelnek a környezetének.

- Válassza a Mentés lehetőséget.

Magas rendelkezésre állású feladatátvétel

A DNS-proxy egy feladatátvételi mechanizmussal rendelkezik, amely leállítja az észlelt nem megfelelő kiszolgáló használatát, és egy másik elérhető DNS-kiszolgálót használ.

Ha az összes DNS-kiszolgáló nem érhető el, nincs tartalék egy másik DNS-kiszolgálóra.

Állapotellenőrzések

A DNS-proxy öt másodperces állapot-ellenőrzési ciklusokat hajt végre mindaddig, amíg a felsőbb rétegbeli kiszolgálók nem kifogástalan állapotot jelentenek. Az állapot-ellenőrzések a gyökérnév-kiszolgáló rekurzív DNS-lekérdezései. Ha egy felsőbb rétegbeli kiszolgáló kifogástalannak minősül, a tűzfal a következő hibáig leállítja az állapot-ellenőrzéseket. Ha egy kifogástalan proxy hibát ad vissza, a tűzfal kiválaszt egy másik DNS-kiszolgálót a listában.

Azure Firewall azure saját DNS-zónákkal

Ha Azure saját DNS zónát használ az Azure Firewall használatával, ne hozzon létre olyan tartományleképezéseket, amelyek felülírják a Microsoft által létrehozott tárfiókok és egyéb végpontok alapértelmezett tartományneveit. Ha felülbírálja az alapértelmezett tartományneveket, az megszakítja az Azure Firewall által az Azure Storage-fiókokhoz és más végpontokhoz való forgalomhoz való hozzáférést. Ez megszakítja a tűzfalfrissítéseket, a naplózást és/vagy a monitorozást.

A tűzfalfelügyeleti forgalomhoz például hozzá kell férnie a tárfiókhoz a blob.core.windows.net tartománynévvel, a tűzfal pedig az Azure DNS-t használja a teljes tartománynév és AZ IP-címek feloldásához.

Ne hozzon létre saját DNS zónát a tartománynévvel*.blob.core.windows.net, és társítsa azt az Azure Firewall virtuális hálózatához. Ha felülbírálja az alapértelmezett tartományneveket, a rendszer az összes DNS-lekérdezést a privát DNS-zónába irányítja, és ez megszakítja a tűzfalműveleteket. Ehelyett hozzon létre egy egyedi tartománynevet, például *.<unique-domain-name>.blob.core.windows.net a privát DNS-zónához.

Másik lehetőségként engedélyezheti a privát kapcsolatot egy tárfiókhoz, és integrálhatja egy privát DNS-zónával, lásd: Privát végpont forgalmának vizsgálata az Azure Firewall használatával.