Rövid útmutató: Azure Front Door Standard/Premium létrehozása – Azure CLI

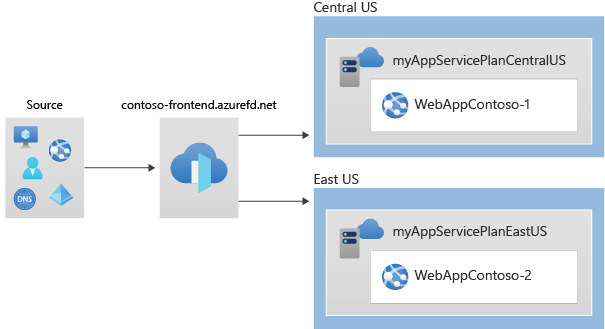

Ebben a rövid útmutatóban megtudhatja, hogyan hozhat létre Azure Front Door Standard/Premium profilt az Azure CLI használatával. Ezt a profilt két Web Apps használatával hozhatja létre forrásként, és hozzáadhat egy WAF biztonsági szabályzatot. Ezután ellenőrizheti a webalkalmazásokkal való kapcsolatot az Azure Front Door-végpont gazdagépnevével.

Feljegyzés

Webes számítási feladatok esetén javasoljuk az Azure DDoS-védelem és a webalkalmazási tűzfal használatát a felmerülő DDoS-támadások elleni védelem érdekében. Egy másik lehetőség az Azure Front Door használata webalkalmazási tűzfallal együtt. Az Azure Front Door platformszintű védelmet nyújt a hálózati szintű DDoS-támadások ellen. További információ: Az Azure-szolgáltatások biztonsági alapkonfigurációja.

Ha nem rendelkezik Azure-előfizetéssel, első lépésként hozzon létre egy ingyenes Azure-fiókot.

Előfeltételek

Használja a Bash-környezetet az Azure Cloud Shellben. További információ: A Bash rövid útmutatója az Azure Cloud Shellben.

Ha inkább helyi cli-referenciaparancsokat szeretne futtatni, telepítse az Azure CLI-t. Ha Windows vagy macOS rendszert használ, fontolja meg az Azure CLI Docker-tárolóban való futtatását. További információ: Az Azure CLI futtatása Docker-tárolóban.

Ha helyi telepítést használ, jelentkezzen be az Azure CLI-be az az login parancs futtatásával. A hitelesítési folyamat befejezéséhez kövesse a terminálon megjelenő lépéseket. További bejelentkezési lehetőségekért lásd : Bejelentkezés az Azure CLI-vel.

Amikor a rendszer kéri, először telepítse az Azure CLI-bővítményt. További információ a bővítményekről: Bővítmények használata az Azure CLI-vel.

Futtassa az az version parancsot a telepített verzió és a függő kódtárak megkereséséhez. A legújabb verzióra az az upgrade paranccsal frissíthet.

Erőforráscsoport létrehozása

Az Azure-ban hozzárendelhet kapcsolódó erőforrásokat egy erőforráscsoporthoz. Használhat egy meglévő erőforráscsoportot, vagy létrehozhat egy újat.

Erőforráscsoportok létrehozásához futtassa az az group create parancsot .

az group create --name myRGFD --location centralus

Azure Front Door-profil létrehozása

Ebben a lépésben létrehoz egy Azure Front Door-profilt, amelyet a két appszolgáltatás használ forrásként.

Azure Front Door-profil létrehozásához futtassa az az afd profile create parancsot.

Feljegyzés

Ha prémium helyett az Azure Front Door Standardot szeretné üzembe helyezni, cserélje le a termékváltozat paraméter értékét Standard_AzureFrontDoor. Ha a Standard termékváltozatot választja, nem fog tudni felügyelt szabályokat üzembe helyezni a WAF-szabályzattal. Részletes összehasonlításért tekintse meg az Azure Front Door szint összehasonlítását.

az afd profile create \

--profile-name contosoafd \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor

Webalkalmazás két példányának létrehozása

Ebben a lépésben két webalkalmazás-példányt hoz létre, amelyek különböző Azure-régiókban futnak ehhez az oktatóanyaghoz. Mindkét webalkalmazás-példány aktív/aktív módban fut, így bármelyik képes kiszolgálni a forgalmat. Ez a konfiguráció eltér az aktív/készenléti konfigurációtól, ahol feladatátvételként működik.

App Service-csomagok létrehozása

A webalkalmazások létrehozása előtt két App Service-csomagra van szükség, az egyik az USA középső régiójában, a második pedig az USA keleti régiójában.

Futtassa az appservice plan create parancsot az app service-csomagok létrehozásához.

az appservice plan create \

--name myAppServicePlanCentralUS \

--resource-group myRGFD \

--location centralus

az appservice plan create \

--name myAppServicePlanEastUS \

--resource-group myRGFD \

--location eastus

Webalkalmazások létrehozása

Az App Service-csomagok létrehozása után futtassa az az webapp create parancsot, hogy az előző lépésben minden app service-csomagban létrehozhasson egy webalkalmazást. A webalkalmazások nevének globálisan egyedinek kell lennie.

az webapp create \

--name WebAppContoso-01 \

--resource-group myRGFD \

--plan myAppServicePlanCentralUS

az webapp create \

--name WebAppContoso-02 \

--resource-group myRGFD \

--plan myAppServicePlanEastUS

Jegyezze fel az egyes webalkalmazások alapértelmezett gazdagépnevét, hogy a következő lépésben definiálhassa a háttércímeket a Front Door üzembe helyezésekor.

Azure Front Door létrehozása

Front Door-profil létrehozása

Azure Front Door-profil létrehozásához futtassa az az afd profile create parancsot.

Feljegyzés

Ha prémium helyett Azure Front Door Standardot szeretne üzembe helyezni, cserélje le a termékváltozat paraméterének értékét a következőre Standard_AzureFrontDoor: . Ha a Standard termékváltozatot választja, nem fog tudni felügyelt szabályokat üzembe helyezni a WAF-szabályzattal. Részletes összehasonlításért tekintse meg az Azure Front Door szint összehasonlítását.

az afd profile create \

--profile-name contosoafd \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor

Végpont hozzáadása

Ebben a lépésben létrehoz egy végpontot a Front Door-profilban. A Front Door Standard/Premium esetében a végpont egy vagy több, tartománynevekkel társított útvonal logikai csoportosítása. Minden végponthoz tartománynevet rendel a Front Door, és útvonalak használatával rendelhet végpontokat egyéni tartományokhoz. A Front Door-profilok több végpontot is tartalmazhatnak.

Futtassa az az afd endpoint create parancsot egy végpont létrehozásához a profiljában.

az afd endpoint create \

--resource-group myRGFD \

--endpoint-name contosofrontend \

--profile-name contosoafd \

--enabled-state Enabled

A Front Door végpontjaival kapcsolatos további információkért lásd : Végpontok az Azure Front Doorban.

Forráscsoport létrehozása

Hozzon létre egy forráscsoportot, amely meghatározza az alkalmazáspéldányok forgalmát és várható válaszait. Az eredetcsoportok azt is meghatározzák, hogyan értékelik ki az eredeteket állapotminták, amelyeket ebben a lépésben definiálhat.

Futtassa az az afd origin-group create parancsot a két webalkalmazást tartalmazó forráscsoport létrehozásához.

az afd origin-group create \

--resource-group myRGFD \

--origin-group-name og \

--profile-name contosoafd \

--probe-request-type GET \

--probe-protocol Http \

--probe-interval-in-seconds 60 \

--probe-path / \

--sample-size 4 \

--successful-samples-required 3 \

--additional-latency-in-milliseconds 50

Forrás hozzáadása a csoporthoz

Adja hozzá a korábban forrásként létrehozott mindkét alkalmazáspéldányt az új forráscsoporthoz. A Front Door forráspontjai olyan alkalmazásokra vonatkoznak, amelyekből a Front Door lekéri a tartalmat, ha a gyorsítótár nincs engedélyezve, vagy ha a gyorsítótár hiányzik.

Futtassa az az afd origin create parancsot az első alkalmazáspéldány forrásként való hozzáadásához a forráscsoporthoz.

az afd origin create \

--resource-group myRGFD \

--host-name webappcontoso-01.azurewebsites.net \

--profile-name contosoafd \

--origin-group-name og \

--origin-name contoso1 \

--origin-host-header webappcontoso-01.azurewebsites.net \

--priority 1 \

--weight 1000 \

--enabled-state Enabled \

--http-port 80 \

--https-port 443

Ismételje meg ezt a lépést, és adja hozzá a második alkalmazáspéldányokat forrásként a forráscsoporthoz.

az afd origin create \

--resource-group myRGFD \

--host-name webappcontoso-02.azurewebsites.net \

--profile-name contosoafd \

--origin-group-name og \

--origin-name contoso2 \

--origin-host-header webappcontoso-02.azurewebsites.net \

--priority 1 \

--weight 1000 \

--enabled-state Enabled \

--http-port 80 \

--https-port 443

Az eredetekkel, a forráscsoportokkal és az állapotmintáival kapcsolatos további információkért lásd : Origins and origin groups in Azure Front Door

Útvonal hozzáadása

Adjon hozzá egy útvonalat, amely megfelelteti a korábban létrehozott végpontot a forráscsoportnak. Ez az útvonal továbbítja a végponttól érkező kéréseket a forráscsoportnak.

Futtassa az az afd route create parancsot a végpont forráscsoporthoz való leképezéséhez.

az afd route create \

--resource-group myRGFD \

--profile-name contosoafd \

--endpoint-name contosofrontend \

--forwarding-protocol MatchRequest \

--route-name route \

--https-redirect Enabled \

--origin-group og \

--supported-protocols Http Https \

--link-to-default-domain Enabled

Ha többet szeretne megtudni az Azure Front Door útvonalairól, tekintse meg a forgalomirányítási módszereket a forráshoz.

Új biztonsági szabályzat létrehozása

Az Azure Web Application Firewall (WAF) a Front Dooron központosított védelmet biztosít a webalkalmazások számára, védve őket a gyakori biztonsági résekkel és biztonsági résekkel szemben.

Ebben az oktatóanyagban létrehoz egy WAF-szabályzatot, amely két felügyelt szabályt ad hozzá. WAF-szabályzatokat egyéni szabályokkal is létrehozhat

WAF-szabályzat létrehozása

Futtassa az az network front-door waf-policy create parancsot egy új WAF-szabályzat létrehozásához a Front Doorhoz. Ez a példa egy engedélyezett és megelőzési módban lévő szabályzatot hoz létre.

Feljegyzés

A felügyelt szabályok csak a Front Door Premium szinttel működnek. Választhatja a Standard szintet az onlu egyéni szabályok használatára.

az network front-door waf-policy create \

--name contosoWAF \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor \

--disabled false \

--mode Prevention

Feljegyzés

Ha módot választ Detection , a WAF nem blokkolja a kéréseket.

A Front Door WAF-szabályzatbeállításairól az Azure Front Door webalkalmazási tűzfalának szabályzatbeállításai című témakörben olvashat bővebben.

Felügyelt szabályok hozzárendelése a WAF-szabályzathoz

Az Azure által felügyelt szabálykészletekkel egyszerűen védheti az alkalmazást a gyakori biztonsági fenyegetések ellen.

Futtassa az az network front-door waf-policy managed-rules add parancsot a felügyelt szabályok WAF-szabályzathoz való hozzáadásához. Ez a példa Microsoft_DefaultRuleSet_2.1-et és Microsoft_BotManagerRuleSet_1.0-t ad hozzá a szabályzathoz.

az network front-door waf-policy managed-rules add \

--policy-name contosoWAF \

--resource-group myRGFD \

--type Microsoft_DefaultRuleSet \

--action Block \

--version 2.1

az network front-door waf-policy managed-rules add \

--policy-name contosoWAF \

--resource-group myRGFD \

--type Microsoft_BotManagerRuleSet \

--version 1.0

A Front Door felügyelt szabályaival kapcsolatos további információkért tekintse meg a webalkalmazási tűzfal DRS-szabálycsoportjait és szabályait.

A biztonsági szabályzat létrehozása

Most alkalmazza ezt a két WAF-házirendet a Front Doorra egy biztonsági szabályzat létrehozásával. Ez a beállítás az Azure által felügyelt szabályokat alkalmazza a korábban definiált végpontra.

Futtassa az az afd security-policy create parancsot a WAF-szabályzatnak a végpont alapértelmezett tartományára való alkalmazásához.

Feljegyzés

Cserélje le a "mysubscription" elemet az Azure-előfizetés azonosítójával a tartományokban és a waf-policy paramétereiben. Az előfizetés-azonosító adatainak lekéréséhez futtassa az az account subscription list parancsot .

az afd security-policy create \

--resource-group myRGFD \

--profile-name contosoafd \

--security-policy-name contososecurity \

--domains /subscriptions/mysubscription/resourcegroups/myRGFD/providers/Microsoft.Cdn/profiles/contosoafd/afdEndpoints/contosofrontend \

--waf-policy /subscriptions/mysubscription/resourcegroups/myRGFD/providers/Microsoft.Network/frontdoorwebapplicationfirewallpolicies/contosoWAF

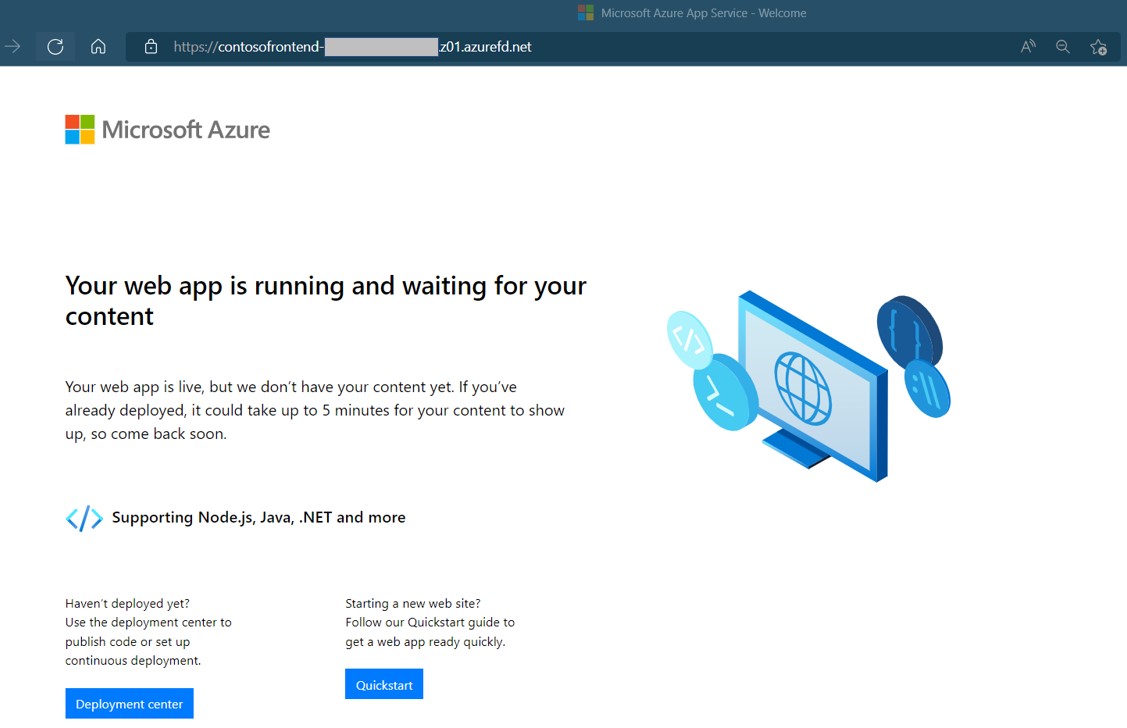

A Front Door tesztelése

Az Azure Front Door Standard/Premium profil létrehozása néhány percet vesz igénybe, amíg a konfiguráció globálisan üzembe lesz helyezve. Miután elkészült, hozzáférhet a létrehozott előtér-gazdagéphez.

Futtassa az az afd endpoint show parancsot a Front Door-végpont állomásnevének lekéréséhez.

az afd endpoint show --resource-group myRGFD --profile-name contosoafd --endpoint-name contosofrontend

A böngészőben lépjen a végpont gazdagépnevére: contosofrontend-<hash>.z01.azurefd.net. A kérés automatikusan a forráscsoport legkevésbé látens webalkalmazásához lesz átirányítva.

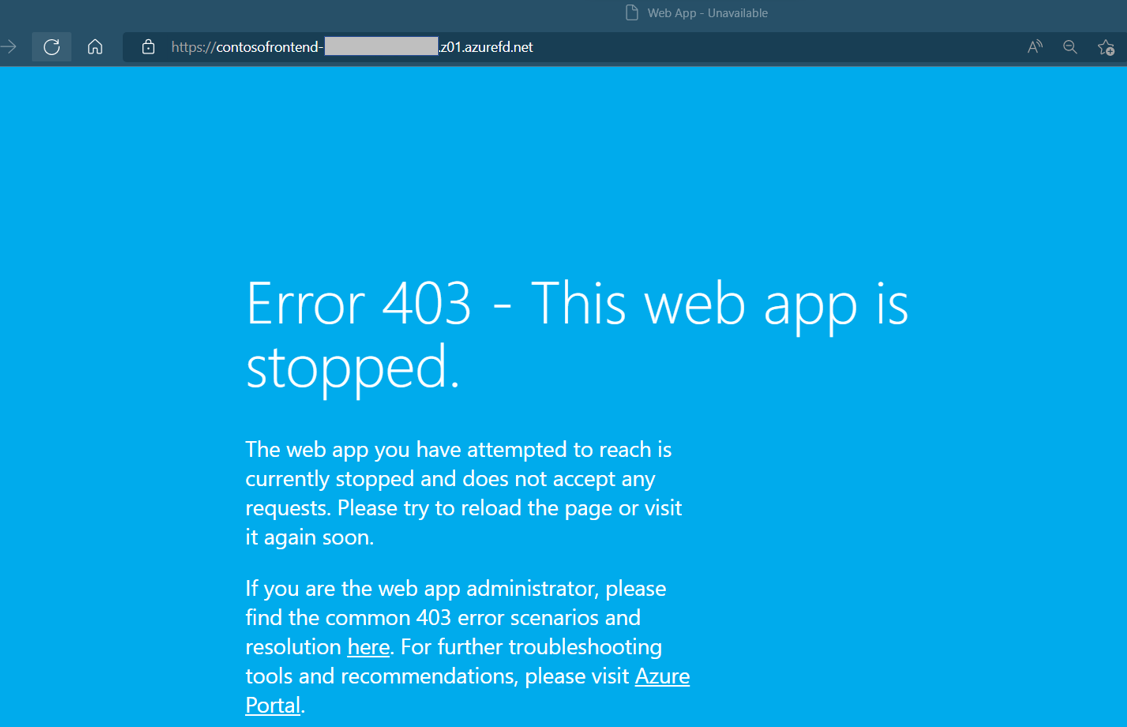

Az azonnali globális feladatátvétel teszteléséhez a következő lépéseket követjük:

Nyisson meg egy böngészőt, és nyissa meg a végpont állomásnevét:

contosofrontend-<hash>.z01.azurefd.net.Az az webapp stop futtatásával állítsa le az egyik Web Apps alkalmazást

az webapp stop --name WebAppContoso-01 --resource-group myRGFDFrissítse a böngészőjét. Ugyanazt az információs oldalt kell látnia.

Tipp.

Ezeknek a műveleteknek van egy kis késése. Előfordulhat, hogy újra frissítenie kell.

Keresse meg a másik webalkalmazást, és állítsa le azt is.

az webapp stop --name WebAppContoso-02 --resource-group myRGFDFrissítse a böngészőjét. Ezúttal egy hibaüzenetnek kell megjelennie.

Indítsa újra az egyik Web Apps alkalmazást az az webapp start futtatásával. Frissítse a böngészőt, és a lap visszaáll a normál állapotra.

az webapp start --name WebAppContoso-01 --resource-group myRGFD

Az erőforrások eltávolítása

Ha nincs szüksége a Front Door erőforrásaira, törölje mindkét erőforráscsoportot. Az erőforráscsoportok törlése a Front Doort és annak összes kapcsolódó erőforrását is törli.

az group delete --name myRGFD

Következő lépések

A következő cikkből megtudhatja, hogyan adhat hozzá egyéni tartományt a Front Doorhoz.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: