HTTPS beállítása egy Front Door (klasszikus) egyéni tartományban

Fontos

Az Azure Front Door (klasszikus) 2027. március 31-én megszűnik. A szolgáltatáskimaradás elkerülése érdekében fontos, hogy az Azure Front Door (klasszikus) profiljait 2027 márciusára migrálja az Azure Front Door Standard vagy Prémium szintre. További információkért lásd az Azure Front Door (klasszikus) kivonását.

Ez a cikk bemutatja, hogyan engedélyezheti a HTTPS protokollt egy egyéni tartományhoz, amely a Front Doorhoz (klasszikus) van társítva az előtérbeli gazdagépek szakaszban. Az egyéni tartomány HTTPS protokolljának használatával (például) győződjön meg arról, https://www.contoso.comhogy a bizalmas adatok TLS-/SSL-titkosítással biztonságosan lesznek kézbesítve, amikor azokat az interneten keresztül küldik el. Ha a webböngésző HTTPS használatával csatlakozik egy webhelyhez, ellenőrzi a webhely biztonsági tanúsítványát, és ellenőrzi, hogy egy megbízható hitelesítésszolgáltató adta-e ki. Ez a folyamat biztonságot nyújt, és védi a webalkalmazásokat a rosszindulatú támadásoktól.

Az Azure Front Door alapértelmezés szerint támogatja a HTTPS protokollt a Front Door alapértelmezett gazdagépnevén. Ha például létrehoz egy Front Doort (például https://contoso.azurefd.net), a HTTPS automatikusan engedélyezve lesz a felé irányuló kérésekhez https://contoso.azurefd.net. A "www.contoso.com" egyéni tartomány előkészítése után azonban engedélyeznie kell a HTTPS-t ehhez az előtér-gazdagéphez.

Az egyéni HTTPS szolgáltatás legfőbb jellemzői a következők:

Nincs extra költség: A tanúsítvány beszerzésének vagy megújításának, valamint a HTTPS-forgalomnak nincs többletköltsége.

Egyszerű engedélyezés: a kiépítés egy kattintással elvégezhető az Azure Portalon keresztül. A szolgáltatás engedélyezéséhez REST API-k, valamint más fejlesztői eszközök is használhatók.

Teljes körű tanúsítványkezelés érhető el: nem kell foglalkoznia a tanúsítványok beszerzésével és kezelésével. A tanúsítványok automatikusan ki vannak építve és megújítva a lejárat előtt, ami kiküszöböli a szolgáltatás megszakadásának kockázatát egy tanúsítvány lejárata miatt.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- HTTPS-protokoll engedélyezése az egyéni tartományon

- AFD által kezelt tanúsítvány használata

- Saját tanúsítvány, azaz egyéni TLS/SSL-tanúsítvány használata

- A tartomány érvényesítése

- HTTPS-protokoll letiltása az egyéni tartományon

Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Első lépésként tekintse meg az Azure PowerShell telepítését ismertető témakört. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

Előfeltételek

Mielőtt elvégezhetné a jelen oktatóanyag lépéseit, először létre kell hoznia egy legalább egy egyéni tartománnyal regisztrált Front Doort. További információkért lásd: Útmutató: Egyéni tartomány hozzáadása a Front Doorhoz

TLS-/SSL-tanúsítványok

Ahhoz, hogy a HTTPS protokoll biztonságosan kézbesítsen tartalmakat egy Front Door (klasszikus) egyéni tartományon, TLS/SSL-tanúsítványt kell használnia. Dönthet úgy, hogy az Azure Front Door által felügyelt tanúsítványt vagy saját tanúsítványt használ.

1. lehetőség (alapértelmezett): A Front Door által felügyelt tanúsítvány használata

Ha az Azure Front Door által felügyelt tanúsítványt használ, a HTTPS-funkció néhány beállításmódosítással bekapcsolható. Az Azure Front Door teljes mértékben kezeli a tanúsítványkezelési feladatokat, például a beszerzést és a megújítást. A szolgáltatás engedélyezése után a folyamat azonnal elindul. Ha az egyéni tartomány már hozzá van rendelve a Front Door alapértelmezett előtérbeli gazdagépéhez ({hostname}.azurefd.net), nincs további teendő. A Front Door feldolgozza a lépéseket, és automatikusan végrehajtja a kérést. Ha azonban az egyéni tartomány más helyre van leképezve, meg kell erősítenie a tartomány tulajdonjogát e-mailben.

Kövesse az alábbi lépéseket a HTTPS engedélyezéséhez egy egyéni tartományon:

Az Azure Portalon keresse meg Front Door-profilját.

Az előtérbeli gazdagépek listájából válassza ki azt az egyéni tartományt, amelyen engedélyezni szeretné a HTTPS-t az egyéni tartomány tárolásához.

Az Egyéni tartomány HTTPS szakaszában válassza az Engedélyezve lehetőséget, majd válassza a Tanúsítványforrásként kezelt Front Door lehetőséget.

Válassza a Mentés lehetőséget.

Folytassa a tartomány érvényesítését.

Feljegyzés

- Az Azure Front Door által felügyelt tanúsítványok esetében a DigiCert 64 karakteres korlátja érvényes. Az ellenőrzés sikertelen lesz, ha túllépi ezt a korlátot.

- A HTTPS Front Door által felügyelt tanúsítványon keresztüli engedélyezése nem támogatott a csúcs/gyökértartományok esetében (például: contoso.com). Ehhez a forgatókönyvhöz használhatja a saját tanúsítványát. További részletekért folytassa a 2. lehetőséggel.

2. lehetőség: Saját tanúsítvány használata

A saját tanúsítványát is használhatja a HTTPS szolgáltatás engedélyezéséhez. Ez a folyamat Azure Key Vault-integrációval történik, amely lehetővé teszi a tanúsítványok biztonságos tárolását. Az Azure Front Door Service ezt a biztonságos mechanizmust használja a tanúsítvány beszerzéséhez, és néhány további lépést igényel. A TLS/SSL-tanúsítvány létrehozásakor létre kell hoznia egy teljes tanúsítványláncot egy engedélyezett hitelesítésszolgáltatóval (CA), amely a Microsoft megbízható hitelesítésszolgáltatói listájának része. Ha nem engedélyezett hitelesítésszolgáltatót használ, a rendszer elutasítja a kérelmet. Ha teljes lánc nélküli tanúsítványt használ, a tanúsítványt magukban foglaló kérések esetében nem garantált, hogy azok a várt módon fognak működni.

Készítse elő a kulcstartót és a tanúsítványt

A key vault-fióknak ugyanabban az Azure-előfizetésben kell lennie, mint a bejárati ajtónak. Ha még nem rendelkezik kulcstartó fiókkal, hozzon létre egyet.

Figyelmeztetés

Az Azure Front Door jelenleg csak a Front Door konfigurációval azonos előfizetésben lévő Key Vault-fiókokat támogatja. Ha nem a Front Door-előfizetéshez tartozó Key Vault-tárolót választ, az hibát eredményez.

Ha a kulcstartóján hálózati hozzáférési korlátozások vannak engedélyezve, a kulcstartót úgy kell konfigurálnia, hogy a megbízható Microsoft-szolgáltatások átjuthassanak a tűzfalon.

A kulcstartót úgy kell konfigurálni, hogy a Key Vault hozzáférési szabályzat engedélymodellt használja.

Ha már rendelkezik tanúsítvánnyal, közvetlenül feltöltheti azt a kulcstartóba. Ellenkező esetben létrehozhat egy új tanúsítványt közvetlenül az Azure Key Vaultban azokkal a hitelesítésszolgáltató (CA) partnerekkel, amelyekkel az Azure Key Vault integrálva van. A tanúsítványt titkos kulcs helyett tanúsítványobjektumként töltheti fel.

Feljegyzés

A Front Door nem támogatja a háromliptikus görbe (EC) titkosítási algoritmusokkal rendelkező tanúsítványokat. A tanúsítványnak teljes tanúsítványláncgal kell rendelkeznie levél- és köztes tanúsítványokkal, a legfelső szintű hitelesítésszolgáltatónak pedig a Microsoft megbízható hitelesítésszolgáltatói listájának része kell lennie.

Az Azure Front Door regisztrálása

Regisztrálja az Azure Front Door szolgáltatásnevét alkalmazásként a Microsoft Entra-azonosítójában az Azure PowerShell vagy az Azure CLI használatával.

Feljegyzés

- Ehhez a művelethez legalább alkalmazás-Rendszergazda istrator szerepkör-engedélyekre van szükség a Microsoft Entra ID-ban. A regisztrációt csak egyszer kell elvégezni a Microsoft Entra-bérlőnként.

- Az alkalmazásazonosítót az Azure kifejezetten az Azure Front Doorhoz rendeli hozzá (klasszikus).

- Az Azure Front Door (klasszikus) eltérő alkalmazásazonosítóval rendelkezik, mint az Azure Front Door Standard/Premium szint.

- A hozzárendelt szerepkör csak a kijelölt előfizetéshez tartozik, hacsak nem határoz meg másik hatókört.

Azure PowerShell

Ha szükséges, telepítse az Azure PowerShell bővítményt a PowerShellhez a helyi számítógépen.

Futtassa a PowerShellben az alábbi parancsot:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

Szükség esetén telepítse az Azure CLI-t a helyi gépen.

A parancssori felületen futtassa a következő parancsot:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Hozzáférés biztosítása az Azure Front Door számára a Key Vaulthoz

Engedélyt kell adnia az Azure Front Door számára, hogy hozzáférhessen az Azure Key Vault-fiókban tárolt tanúsítványokhoz.

A Key Vault-fiókban válassza a Hozzáférési szabályzatok elemet.

Válassza a Létrehozás lehetőséget egy új hozzáférési szabályzat létrehozásához.

A Titkos kód engedélyei területen válassza a Lekérdezés lehetőséget, hogy engedélyezze a Front Door számára a tanúsítvány lekérdezését.

A Tanúsítványengedélyek területen válassza a Lekérdezés lehetőséget, hogy engedélyezze a Front Door számára a tanúsítvány lekérdezését.

A Rendszerbiztonsági tag kijelölése területen keresse meg az ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 elemet, és válassza ki a Microsoft.Azure.Frontdoor lehetőséget. Válassza a Tovább lehetőséget.

Az Alkalmazás területen válassza a Tovább lehetőséget.

A Felülvizsgálat és létrehozás területen válassza a Létrehozás lehetőséget.

Feljegyzés

Ha a kulcstartó hálózati hozzáférési korlátozásokkal van védve, ügyeljen arra, hogy a megbízható Microsoft-szolgáltatások hozzáférjenek a kulcstartóhoz.

Az Azure Front Door mostantól hozzáférhet ehhez a kulcstartóhoz és a benne található tanúsítványokhoz.

Válassza ki az Azure Front Door által üzembe helyezendő tanúsítványt

Lépjen vissza a Front Doorhoz a portálon.

Az egyéni tartományok listájából válassza ki azt az egyéni tartományt, amelyen engedélyezni szeretné a HTTPS-t.

Megjelenik az Egyéni tartomány lap.

A Tanúsítványkezelés típusa területen válassza a Saját tanúsítvány használata lehetőséget.

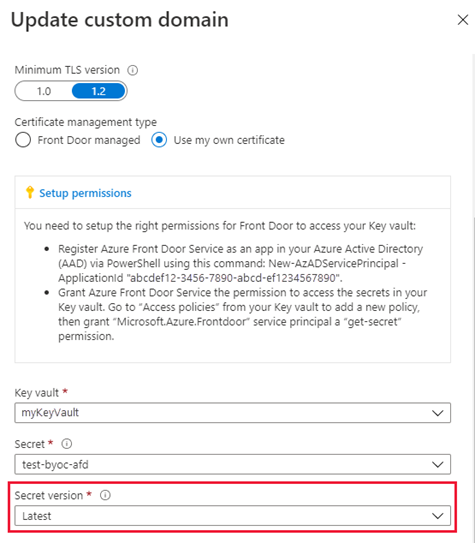

Az Azure Front Door használatához a kulcstartó fiók előfizetésének meg kell egyeznie a Front Door előfizetésével. Válassza ki a kulcstartó, a titkos kulcs és a titkos kulcs verziót.

Az Azure Front Door az alábbi információkat jeleníti meg:

- Az előfizetés azonosítójához tartozó Key Vault-fiókok.

- A kiválasztott kulcstartóban található titkos kódok.

- Az elérhető titkoskód-verziók.

Feljegyzés

Annak érdekében, hogy a tanúsítvány automatikusan a legújabb verzióra cserélődjön, amikor a tanúsítvány újabb verziója elérhető a Key Vault kulcstárban, állítsa a titkos verzió értékét „Legújabb”-ra. Ha egy adott verzió van kiválasztva, manuálisan kell újra kiválasztania az új verziót a tanúsítvány rotálásához. A tanúsítvány/titkos kód új verziójának üzembe helyezése 72–96 órát vesz igénybe.

Figyelmeztetés

Ez csak az Azure Portal figyelmeztetése. Úgy kell konfigurálnia a szolgáltatásnevet, hogy get engedéllyel rendelkezzen a Key Vaulton. Ahhoz, hogy egy felhasználó láthassa a tanúsítványt a portál legördülő menüjében, a felhasználói fióknak LIST és GET engedélyekkel kell rendelkeznie a Key Vaultban. Ha egy felhasználó nem rendelkezik ezekkel az engedélyekkel, egy elérhetetlen hibaüzenet jelenik meg a portálon. A elérhetetlen hibaüzenetek nem befolyásolják a tanúsítványok automatikus elforgatását vagy a HTTPS-függvényeket. Ha nem kívánja módosítani a tanúsítványt vagy a verziót, nem szükséges műveleteket végeznie ehhez a hibaüzenethez. Ha módosítani szeretné az ezen a lapon található információkat, tekintse meg a Key Vault engedélyét a fiók listához való hozzáadásához és a Key Vault GET engedélyének megadásához.

Saját tanúsítvány használatakor nem szükséges tartomány-ellenőrzés. Folytassa ezzel: Várakozás a propagálásra.

A tartomány érvényesítése

Ha már van használatban egy egyéni tartománya, amely egy CNAME rekorddal lesz leképezve az egyéni végpontra, vagy saját tanúsítványt használ, folytassa az Egyéni tartomány hozzárendelésével a Front Doorhoz. Ellenkező esetben, ha a tartomány CNAME rekordbejegyzése már nem létezik, vagy az afdverify altartományt tartalmazza, akkor az Egyéni tartomány nem lesz leképezve a Front Doorra.

Az egyéni tartomány le van képezve a Front Doorra egy CNAME rekorddal

Amikor hozzáadott egy egyéni tartományt a Front Door előtérbeli gazdagépeihez, létrehozott egy CNAME rekordot a saját tartományregisztrálójának DNS-táblájában, hogy leképezze a Front Door alapértelmezett .azurefd.net eszköznevére. Ha a CNAME rekord továbbra is létezik, és nem tartalmazza az afdverify altartományt, a DigiCert tanúsítványszolgáltatója automatikusan ellenőrzi az egyéni tartomány tulajdonjogát.

Ha saját tanúsítványt használ, a tartomány érvényesítése nem szükséges.

A CNAME rekordnak a következő formátumban kell lennie, ahol a Név az Ön egyéni tartományának neve, az Érték pedig a Front Door alapértelmezett .azurefd.net eszközneve:

| Név | Típus | Érték |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

A CNAME rekordokkal kapcsolatos további információért tekintse meg a CNAME DNS-rekord létrehozását ismertető részt.

Ha a CNAME rekordja a megfelelő formátumban van, a DigiCert automatikusan ellenőrzi az egyéni tartománynevet, és létrehoz egy dedikált tanúsítványt. A DigitCert nem küld ellenőrző e-mailt, és nem kell jóváhagynia a kérést. A tanúsítvány egy évig érvényes, és a lejárat előtt automatikusan megjelenik. Folytassa ezzel: Várakozás a propagálásra.

Az automatikus érvényesítés általában eltart néhány percig. Ha a tartománya egy órán belül sincs érvényesítve, nyisson meg egy támogatási jegyet.

Feljegyzés

Ha van egy Hitelesítésszolgáltatói engedélyezési (CAA-) rekordja a DNS-szolgáltatónál, tartalmaznia kell a DigiCertet mint érvényes hitelesítésszolgáltatót. A CAA-rekord lehetővé teszi a tartomány tulajdonosai számára, hogy megadják a DNS-szolgáltatóknál, hogy melyik hitelesítésszolgáltatók jogosultak a tartomány tanúsítványának kiállítására. Ha egy hitelesítésszolgáltató kérést kap egy CAA-rekorddal rendelkező tartomány tanúsítványának kiállítására, és a hitelesítésszolgáltató nem szerepel az engedélyezett kiállítók listáján, nem adhat ki tanúsítványt a tartománynak vagy altartománynak. További információ a CAA-rekordok kezelésével kapcsolatban: CAA-rekordok kezelése. A CAA-rekordokhoz való eszközért lásd: CAA-rekord segítő.

Az egyéni tartomány nincs leképezve a Front Doorra

Ha már nem létezik a végpont CNAME rekordjának bejegyzése, vagy az afdverify altartományt tartalmazza, kövesse az itt ismertetett lépéseket.

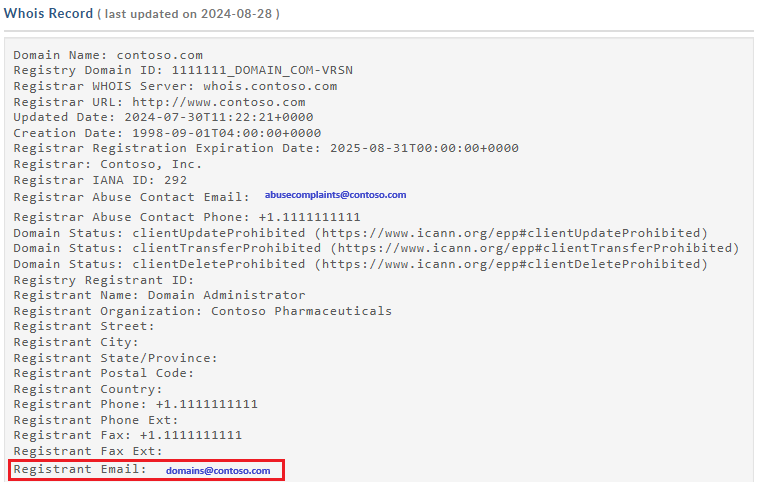

Miután engedélyezi a HTTPS-t az egyéni tartományhoz, A DigiCert CA érvényesíti a tartomány tulajdonjogát azáltal, hogy kapcsolatba lép a regisztrálójával a tartomány WHOIS regisztrálójának információja alapján. A kapcsolatfelvétel a WHOIS-regisztrációban megadott e-mail-címen (alapértelmezett) vagy telefonszámon keresztül történik. Mielőtt a HTTPS aktív az egyéni tartományon, el kell végeznie a tartományérvényesítést. A tartomány jóváhagyására hat munkanap áll rendelkezésére. A hat munkanapon belül nem jóváhagyott kérelmek automatikusan törlődnek. A DigiCert-tartomány érvényesítése az altartomány szintjén működik. Az egyes altartományok tulajdonjogát külön-külön kell igazolnia.

A DigiCert ellenőrző e-mailt is küld más e-mail-címekre. Ha a WHOIS-regisztráló információja bizalmas, erősítse meg, hogy a jóváhagyást el tudja végezni közvetlenül a következő címek egyikéről:

<admin@your-domain-name.com> administrator@<your-domain-name.com> webmaster@<your-domain-name.com> hostmaster@<your-domain-name.com> postmaster@<your-domain-name.com>

Pár percen belül a következőhöz hasonló e-mailt kell kapnia, amely a kérés jóváhagyására kéri. Ha levélszemétszűrőt használ, adja hozzá no-reply@digitalcertvalidation.com az engedélyezési listához. Bizonyos esetekben előfordulhat, hogy a DigiCert nem tudja lekérni a tartomány névjegyeit a WHOIS-regisztráló adataiból, hogy e-mailt küldjön Önnek. Ha 24 órán belül nem kapja meg az e-mailt, lépjen kapcsolatba a Microsoft támogatási szolgálatával.

Amikor kiválasztja a jóváhagyási hivatkozást, a felhasználó egy online jóváhagyási űrlapra irányítja. Kövesse az űrlap utasításait; két ellenőrzési lehetősége van:

Az ugyanazon gyökértartományhoz tartozó ugyanazon fiók összes jövőbeli kérést jóváhagyhatja; például: contoso.com. Ez a módszer akkor ajánlott, ha több egyéni tartományt szeretne hozzáadni ugyanahhoz a gyökértartományhoz.

Jóváhagyhatja az adott gazdanevet, amelyet a kéréshez használtak. További jóváhagyásra van szükség a későbbi kérésekhez.

A jóváhagyás után a DigiCert befejezi az egyéni tartománynév tanúsítványának létrehozását. A tanúsítvány egy évig érvényes, és a lejárata előtt automatikusan megjelenik.

Várakozás a propagálásra

A tartománynév érvényesítése után 6-8 óra szükséges ahhoz, hogy az egyéni tartományhoz tartozó HTTPS szolgáltatás aktiválódjon. Ha a folyamat befejeződött, az egyéni HTTPS állapota Engedélyezve értékre vált az Azure Portalon, és a négy műveleti lépés az egyéni tartomány párbeszédpanelében befejezettnek lesz jelölve. Az egyéni tartomány ezzel készen áll a HTTPS használatára.

Műveleti folyamat

Az alábbi táblázat a műveleti folyamatot mutatja, amely a HTTPS engedélyezésekor megy végbe. Miután engedélyezte a HTTPS-t, négy műveleti lépés jelenik meg az egyéni tartomány párbeszédpaneljében. Ahogy minden lépés aktívvá válik, további részszteprészletek jelennek meg a lépés alatt, ahogy halad. Nem minden altevékenység fordul elő. Miután egy lépés sikeresen befejeződik, egy zöld pipa jelenik meg mellette.

| Műveleti lépés | Műveleti allépés részletei |

|---|---|

| 1. Kérelem beküldése | Kérés elküldése |

| A HTTPS-kérés küldése folyamatban van. | |

| A HTTPS-kérés elküldése sikerült. | |

| 2. Tartományérvényesítés | A tartomány automatikusan érvényesítve lesz, ha a CNAME a Front Door alapértelmezett .azurefd.net előtér-gazdagépére van megfeleltetve. Ellenkező esetben a rendszer ellenőrző kérelmet küld a tartomány regisztrációs rekordjában (WHOIS-regisztráló) szereplő e-mailre. Minél hamarabb igazolja vissza a tartományt. |

| Sikerült ellenőrizni a tartomány tulajdonjogát. | |

| A tartomány tulajdonjogának ellenőrzési kérelme lejárt (az ügyfél valószínűleg nem válaszolt 6 napon belül). A HTTPS nem lesz engedélyezve a tartományban. * | |

| Az ügyfél elutasította a tartomány tulajdonjogának érvényesítési kérését. A HTTPS nem lesz engedélyezve a tartományban. * | |

| 3. Tanúsítványkiépítés | A hitelesítésszolgáltató jelenleg azon tanúsítvány kibocsátását végzi, amely a HTTPS tartományban való engedélyezéséhez szükséges. |

| A tanúsítvány kibocsátása megtörtént, és a Front Doorban való üzembe helyezése folyamatban van. Ez a folyamat több perctől egy óráig is eltarthat. | |

| A tanúsítvány sikeresen üzembe lett helyezve a Front Doorhoz. | |

| 4. Kész | Sikerült engedélyezni a HTTPS-t a tartományban. |

* Ez az üzenet csak akkor jelenik meg, ha hiba történt.

Ha a kérelem elküldése előtt hiba történik, a következő hibaüzenet jelenik meg:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Gyakori kérdések

Ki a tanúsítványszolgáltató és milyen típusú tanúsítvány van használatban?

A rendszer egy Digicert által biztosított dedikált/egyetlen tanúsítványt használ az egyéni tartományhoz.

IP-címalapú vagy SNI TLS/SSL-t használ?

Az Azure Front Door SNI TLS/SSL protokollt használ.

Mi a teendő, ha nem kapok visszaigazolási e-mailt a DigiCerttől?

Ha az egyéni tartományhoz olyan CNAME bejegyzést használ, amely közvetlenül a végpont állomásnevére mutat (és nem használja az afdverify altartománynevet), nem kap tartomány-ellenőrzési e-mailt. A hitelesítés automatikusan történik. Máskülönben, ha nem rendelkezik CNAME-bejegyzéssel, és 24 órán belül nem kapott e-mailt, forduljon a Microsoft támogatási szolgálatához.

A SAN tanúsítvány használata kevésbé biztonságos, mint egy dedikált tanúsítvány használata?

A SAN-tanúsítvány ugyanolyan titkosítási és biztonsági előírásokat követ, mint a dedikált tanúsítvány. Minden kiadott TLS/SSL-tanúsítvány sha-256-ot használ a fokozott kiszolgálóbiztonság érdekében.

Szükségem van hitelesítésszolgáltató engedélyezési rekordra a DNS szolgáltatómnál?

Nem, jelenleg nincs szükség hitelesítésszolgáltatói engedélyezési rekordra. Viszont ha van ilyenje, mindenképpen tartalmaznia kell a DigiCertet mint érvényes CA-t.

Az erőforrások eltávolítása

Az előző lépések során engedélyezte a HTTPS protokollt az egyéni tartományon. Ha már nem szeretné az egyéni tartományt HTTPS-lel használni, az alábbi lépésekkel letilthatja a HTTPS-t:

HTTPS szolgáltatás letiltása

Az Azure Portalon keresse meg az Azure Front Door konfigurációját.

Az előtérbeli gazdagépek listájában válassza ki azt az egyéni tartományt, amelyhez le szeretné tiltani a HTTPS-t.

A HTTPS letiltásához válassza a Letiltva lehetőséget, majd válassza a Mentés lehetőséget.

Várakozás a propagálásra

Az egyéni tartomány HTTPS szolgáltatásának letiltása után 6-8 óra szükséges ahhoz, hogy a művelet végbemenjen. Ha a folyamat befejeződött, az Azure Portalon az egyéni HTTPS-állapot le lesz tiltva, és az egyéni tartomány párbeszédpanel három műveletlépése befejezettként lesz megjelölve. Az egyéni tartomány már nem használhatja a HTTPS-t.

Műveleti folyamat

Az alábbi táblázat a műveleti folyamatot mutatja, amely a HTTPS letiltásakor megy végbe. Miután letiltotta a HTTPS-t, három műveleti lépés jelenik meg az egyéni tartomány párbeszédpaneljében. Ahogy minden lépés aktívvá válik, további részletek jelennek meg a lépés alatt. Miután egy lépés sikeresen befejeződik, egy zöld pipa jelenik meg mellette.

| Műveleti folyamat | Művelet részletei |

|---|---|

| 1. Kérelem beküldése | A kérelem elküldése folyamatban van |

| 2. Tanúsítvány-leépítés | Tanúsítvány törlése |

| 3. Kész | Tanúsítvány törölve |

Következő lépések

Ha szeretné megtudni, hogyan állíthat be geoszűrési szabályzatot a Front Doorhoz, folytassa a következő oktatóanyagtal.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: