Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőkre vonatkozik:![]() IoT Edge 1.5

IoT Edge 1.5

Fontos

Az IoT Edge 1.5 LTS a támogatott kiadás. Az IoT Edge 1.4 LTS 2024. november 12-én megszűnik. Ha egy korábbi kiadáson dolgozik, olvassa el az IoT Edge frissítése című témakört.

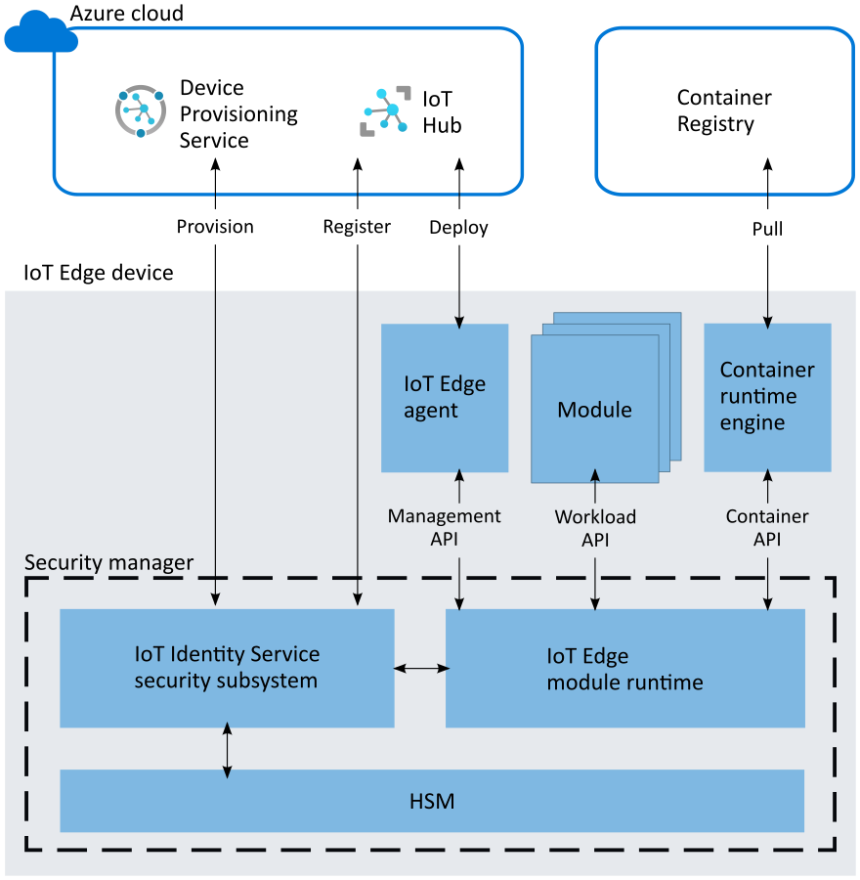

Az Azure IoT Edge security manager egy jól határolt biztonsági mag, amely biztonságos szilíciumhardver absztrakciójával védi az IoT Edge-eszközt és annak összetevőit. A biztonsági vezető a biztonsági megkeményedéssel foglalkozik, és technológiai integrációs pontot biztosít az eredeti berendezésgyártóknak (OEM).

A security manager absztrakciót biztosít a biztonságos szilícium hardverről egy IoT Edge-eszközön, és bővíthetőségi keretrendszert biztosít a további biztonsági szolgáltatásokhoz.

Az IoT Edge biztonsági kezelője védi az IoT Edge-eszköz integritását és szoftverműveleteit. A security manager áttér a megbízhatósági hardver mögöttes hardvergyökeréről (ha elérhető) az IoT Edge-futtatókörnyezet elindítására és a folyamatban lévő műveletek monitorozására. Az IoT Edge biztonsági kezelője biztonságos szilíciumhardverekkel dolgozik (ahol elérhető), hogy a lehető legmagasabb biztonsági garanciákat nyújtsa.

Az IoT Edge biztonsági menedzsere biztonságos keretrendszert biztosít a biztonsági szolgáltatásbővítményekhez gazdaszintű modulokon keresztül. Ezek a szolgáltatások olyan biztonsági monitorozást és frissítéseket tartalmaznak, amelyekhez az eszközön belüli ügynököknek kiemelt hozzáféréssel kell rendelkezniük bizonyos eszközösszetevőkhöz. A bővíthetőségi keretrendszer gondoskodik arról, hogy ezek az integrációk mindig fenntartják a rendszer általános biztonságát.

Az IoT Edge biztonsági kezelője a következő feladatokért felelős:

- Az Azure IoT Edge-eszköz bootstrapálása

- A bizalmi eszköz hardveres gyökeréhez való hozzáférés szabályozása közjegyzői szolgáltatásokon keresztül

- Az IoT Edge-műveletek integritásának figyelése futásidőben

- Az eszköz identitásának kiépítése és szükség esetén a bizalmi átmenet kezelése

- Győződjön meg arról, hogy az olyan szolgáltatások ügyfélügynökei, mint az IoT Hub eszközfrissítése és a Microsoft Defender for IoT biztonságosan futnak

Az IoT Edge biztonsági kezelőjének három összetevője van:

- IoT Edge modul futtatókörnyezete

- Hardveres biztonsági modul (HSM) absztrakciói olyan szabványos implementációkon keresztül, mint a PKCS#11 és a Trusted Platform Module (TPM)

- A hardver szilícium bizalmi alapja vagy HSM (nem kötelező, de erősen ajánlott)

Az 1.2-es és újabb verzió változásai

Az IoT Edge 1.0-s és 1.1-s verzióiban a biztonsági démon nevű összetevő kezeli a biztonsági vezető logikai biztonsági műveleteit. Az 1.2-es verzióban több fő felelősség is áttér az Azure IoT Identity Service biztonsági alrendszerére. Miután ezek a biztonsági feladatok elmozdultak a biztonsági démonról, a neve nem felel meg a szerepkörének. Annak jobb megjelenítése érdekében, hogy mit csinál ez az összetevő az 1.2-es és újabb verziókhoz, átnevezték a modul futtatókörnyezetre.

Az IoT Edge modul futtatókörnyezete

Az IoT Edge modul futtatókörnyezete megbízik az Azure IoT Identity Service biztonsági alrendszerében az IoT Edge-tároló futtatókörnyezetének védelme érdekében. Az azure IoT Identity Service-be delegált egyik szolgáltatás az automatizált tanúsítványregisztrációs és -megújítási szolgáltatás egy EST-kiszolgálón keresztül. Ha meg szeretné tudni, hogyan működik ez, és hozzon létre egy IoT Edge-eszközhöz készült minta EST-kiszolgálót, próbálja ki a Regisztráció konfigurálása biztonságos átviteli kiszolgálón keresztül az Azure IoT Edge-hez oktatóanyagot.

A modul futtatókörnyezete felelős a biztonsági vezető logikai biztonsági műveleteiért. Ez az IoT Edge-eszköz megbízható számítási bázisának jelentős részét képviseli. A modul futtatókörnyezete az IoT Identity Service biztonsági szolgáltatásait használja, amelyet az eszköz gyártója által választott hardveres biztonsági modul (HSM) is megerősít. Határozottan javasoljuk a HSM-k használatát az eszközkeményítéshez.

Tervezési alapelvek

Az IoT Edge két alapvető alapelvet követ: maximalizálja a működési integritást, és minimalizálja a bloatot és a púfot.

A működési integritás maximalizálása

Az IoT Edge modul futtatókörnyezete a lehető legmagasabb integritást biztosítja a megbízhatósági hardverek adott gyökerének védelmi képességein belül. A megfelelő integrációval a megbízhatósági hardver gyökere statikusan és futásidőben méri és figyeli a biztonsági démont, hogy ellenálljon az illetéktelen beavatkozásnak.

Az eszközökhöz való rosszindulatú fizikai hozzáférés mindig fenyegetés az IoT-ben. A megbízhatóság hardveres gyökere fontos szerepet játszik az IoT Edge-eszköz integritásának védelmében. A megbízhatóság hardveres gyökere két fajtából áll:

- Bizalmas információk, például titkos kódok és titkosítási kulcsok védelmének biztonságos elemei.

- Biztonságos enklávék a titkos kulcsok, valamint a bizalmas számítási feladatok, például a bizalmas gépi tanulási modellek és a mérési műveletek védelméhez.

Kétféle végrehajtási környezet létezik a megbízhatóság hardveres gyökerének használatára:

- A standard vagy gazdag végrehajtási környezet (REE), amely a bizalmas információk védelmére szolgáló biztonságos elemek használatára támaszkodik.

- A megbízható végrehajtási környezet (TEE), amely a biztonságos enklávé technológia használatára támaszkodik a bizalmas információk védelme érdekében, és védelmet nyújt a szoftveres végrehajtás számára.

A megbízható hardvergyökerként biztonságos enklávékat használó eszközök esetében az IoT Edge modul futtatókörnyezetében lévő bizalmas logikának az enklávéban kell lennie. A modul futtatókörnyezetének nem bizalmas részei a TEE-n kívül is lehetnek. Minden esetben határozottan javasoljuk, hogy az eredeti tervezőgyártók (ODM) és az eredeti berendezésgyártók (OEM) bővítsék ki a HSM megbízhatóságát az IoT Edge modul futásidejének a rendszerindításkor és futásidőben történő mérésére és védelmére.

A bloat és az adatváltozás minimalizálása

Az IoT Edge modul futtatókörnyezetének egy másik alapelve az adatváltozás minimalizálása. A legmagasabb szintű megbízhatóság érdekében az IoT Edge modul futtatókörnyezete szorosan együttműködik a megbízhatóság eszköz hardveres gyökerével, és natív kódként működik. Ezekben az esetekben gyakori, hogy az IoT Edge-szoftvert az operációs rendszer frissítési mechanizmusai helyett a megbízhatósági kapcsolat biztonsági frissítési útvonalainak hardveres gyökerével frissítik, ami kihívást jelenthet. Az IoT-eszközökhöz ajánlott a biztonsági megújítás, de a túlzott frissítési követelmények vagy a nagy frissítési hasznos adatok számos módon bővíthetik a fenyegetés felületét. Előfordulhat például, hogy az eszköz rendelkezésre állásának maximalizálása érdekében előfordulhat, hogy kihagy néhány frissítést. Ezért az IoT Edge modul futtatókörnyezetének kialakítása tömör, hogy a jól elkülönített megbízható számítási bázis kicsi maradjon a gyakori frissítések ösztönzése érdekében.

Architektúra

Az IoT Edge modul futtatókörnyezete kihasználja a megbízhatósági technológia rendelkezésre álló hardveres gyökerét a biztonsági megkeményedéshez. Emellett lehetővé teszi a standard/gazdag végrehajtási környezetek (REE) és a megbízható végrehajtási környezetek (TEE) közötti felosztást is, ha a hardvertechnológiák megbízható végrehajtási környezeteket kínálnak. A szerepkörspecifikus interfészek lehetővé teszik az IoT Edge fő összetevői számára, hogy biztosítsák az IoT Edge-eszköz és annak műveleteinek integritását.

Felhőfelület

A felhőfelület lehetővé teszi az eszközbiztonságot kiegészítő felhőszolgáltatások elérését. Ez a felület például lehetővé teszi a Device Provisioning Service elérését az eszközidentitás-életciklus-kezeléshez.

Felügyeleti API

A felügyeleti API-t az IoT Edge-ügynök hívja meg IoT Edge-modul létrehozásakor/indításakor/leállításakor/eltávolításakor. A modul futtatókörnyezete az összes aktív modulhoz tárolja a "regisztrációkat". Ezek a regisztrációk egy modul identitását a modul egyes tulajdonságaihoz rendelik. Ezek a modultulajdonságok például a tárolóban futó folyamat folyamatazonosítóját (pid) és a Docker-tároló tartalmának kivonatát tartalmazzák.

Ezeket a tulajdonságokat a számítási feladat API használja annak ellenőrzésére, hogy a hívó jogosult-e egy műveletre.

A felügyeleti API egy emelt szintű API, amely csak az IoT Edge-ügynöktől hívható meg. Az IoT Edge modul futásidejű rendszerindítási lépései és az IoT Edge-ügynök elindítása óta ellenőrzi, hogy az IoT Edge-ügynök nem lett-e módosítva, így implicit regisztrációt hozhat létre az IoT Edge-ügynökhöz. A számítási feladat API által használt igazolási folyamat a felügyeleti API-hoz való hozzáférést is csak az IoT Edge-ügynökre korlátozza.

Container API

A tároló API együttműködik a modulkezeléshez használt tárolórendszerrel, például a Mobyval vagy a Dockerrel.

Számítási feladat API

A számítási feladat API minden modul számára elérhető. Az identitás igazolását biztosítja HSM-gyökerű aláírt jogkivonatként vagy X509-tanúsítványként, valamint a modulhoz tartozó megbízhatósági csomagként. A megbízhatósági csomag ca-tanúsítványokat tartalmaz az összes többi kiszolgálóhoz, amelyekben a moduloknak megbízhatónak kell lennie.

Az IoT Edge modul futtatókörnyezete egy igazolási folyamatot használ az API védelme érdekében. Amikor egy modul meghívja ezt az API-t, a modul futtatókörnyezete megpróbál regisztrálni az identitáshoz. Ha sikeres, a regisztráció tulajdonságaival méri a modult. Ha a mérési folyamat eredménye megegyezik a regisztrációval, új identitásigazolás jön létre. A megfelelő ca-tanúsítványok (megbízhatósági csomag) visszakerülnek a modulba. A modul ezzel a tanúsítvánnyal csatlakozik az IoT Hubhoz, más modulokhoz, vagy elindít egy kiszolgálót. Amikor az aláírt jogkivonat vagy tanúsítvány lejár, a modul feladata egy új tanúsítvány kérése.

Integráció és karbantartás

A Microsoft fenntartja az IoT Edge modul futtatókörnyezetének és az Azure IoT Identity Service fő kódbázisát a GitHubon.

Amikor elolvasta az IoT Edge-kódbázist, ne feledje, hogy a modul futtatókörnyezete a biztonsági démonból fejlődött ki. A kódbázis továbbra is tartalmazhat a biztonsági démonra mutató hivatkozásokat.

Telepítés és frissítések

Az IoT Edge modul futtatókörnyezetének telepítését és frissítéseit az operációs rendszer csomagkezelő rendszerén keresztül felügyeljük. A megbízható hardveres gyökerű IoT Edge-eszközöknek további keménységet kell biztosítaniuk a modul futásidejének integritásához azáltal, hogy az életciklusukat a biztonságos rendszerindítási és frissítéskezelési rendszereken keresztül kezelik. Az eszközkészítőknek ezeket a lehetőségeket a megfelelő eszközképességük alapján kell megvizsgálniuk.

Verziókezelés

Az IoT Edge-futtatókörnyezet nyomon követi és jelenti az IoT Edge modul futtatókörnyezetének verzióját. A rendszer a verziót az IoT Edge-ügynök modul jelentett tulajdonságának runtime.platform.version attribútumaként jelenti.

Hardveres biztonsági modul

Az IoT Edge biztonsági kezelője a megbízható platformmodul és a PKCS#11 interfészszabványok használatával integrálja a hardveres biztonsági modulokat (HSM-eket). Ezek a szabványok szinte bármilyen HSM-et integrálnak, beleértve a védett felületekkel rendelkezőket is. HSM-ekkel erősítheti a biztonságot.

A megbízható hardverek szilíciumgyökerének biztonságossá tétele

A biztonságos szilícium bizalmat alapoz meg az IoT Edge-eszköz hardverében. A biztonságos szilícium magában foglalja a megbízható platformmodult (TPM), a beágyazott biztonságos elemet (eSE), az Arm TrustZone-t, az Intel SGX-et és az egyéni biztonságos szilíciumtechnológiákat. Az IoT-eszközökhöz való fizikai hozzáféréssel kapcsolatos fenyegetések miatt fontos az eszközökbe vetett bizalom biztonságos szilíciumgyökerének használata.

Az IoT Edge biztonsági kezelője azonosítja és elkülöníti azokat az összetevőket, amelyek védik az Azure IoT Edge platform biztonságát és integritását az egyéni keményítéshez. Az eszközkészítők és más harmadik felek az eszközhardverükkel elérhető egyéni biztonsági funkciókat használhatják.

Tudja meg, hogyan erősítheti meg az Azure IoT biztonsági menedzsert a Trusted Platform Module-lal (TPM) szoftveres vagy virtuális TPM-ek használatával.

Hozzon létre és hozzon létre egy IoT Edge-eszközt egy virtuális TPM-lel Linuxon vagy Linuxon Windowson.

Következő lépések

További információ az IoT Edge-eszközök biztonságossá tételéről az alábbi blogbejegyzésekben: