Bevezetés a Key Vault-tanúsítványok használatába

Ez az útmutató segít a Key Vault tanúsítványkezelésének első lépéseiben.

Az itt tárgyalt forgatókönyvek listája:

- Az első Key Vault-tanúsítvány létrehozása

- Tanúsítvány létrehozása a Key Vaulttal partneri kapcsolattal rendelkező hitelesítésszolgáltatóval

- Tanúsítvány létrehozása olyan hitelesítésszolgáltatóval, amely nem partneri kapcsolatban áll a Key Vaulttal

- Tanúsítvány importálása

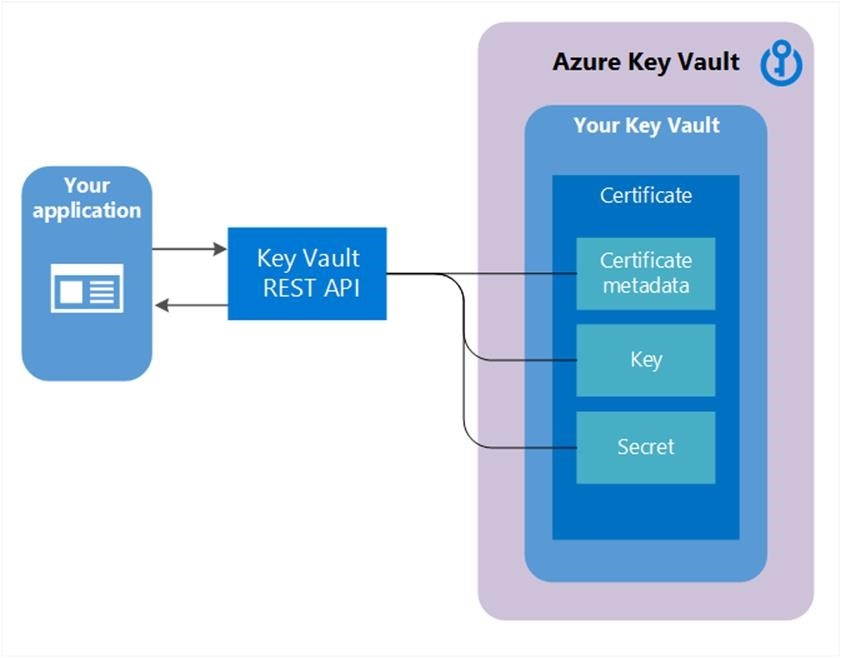

A tanúsítványok összetett objektumok

A tanúsítványok három egymáshoz kapcsolódó erőforrásból állnak, amelyek Key Vault-tanúsítványként vannak összekapcsolva; a tanúsítvány metaadatait, egy kulcsot és egy titkos kulcsot.

Az első Key Vault-tanúsítvány létrehozása

Ahhoz, hogy tanúsítványt lehessen létrehozni egy Key Vaultban (KV), az 1. és a 2. előfeltételt sikeresen végre kell hajtani, és egy kulcstartónak kell léteznie ehhez a felhasználóhoz/szervezethez.

1. lépés: Hitelesítésszolgáltatói (CA-) szolgáltatók

- A Key Vault-tanúsítványok használatának előfeltétele, hogy informatikai rendszergazdaként, PKI-rendszergazdaként vagy egy adott vállalatnál (például a Contoso- nak) a hitelesítésszolgáltatókkal rendelkező fiókokat kezelő rendszergazdaként történő beszállás előfeltétele legyen.

Az alábbi hitelesítésszolgáltatók a Key Vault jelenlegi partneri szolgáltatói. További információ itt- DigiCert – A Key Vault OV TLS/SSL-tanúsítványokat kínál a DigiCerttel.

- GlobalSign – A Key Vault OV TLS/SSL-tanúsítványokat kínál a GlobalSign használatával.

2. lépés: A hitelesítésszolgáltató fiókadminisztrátora olyan hitelesítő adatokat hoz létre, amelyeket a Key Vault a TLS/SSL-tanúsítványok Key Vaulton keresztüli regisztrálásához, megújításához és használatához használ.

3a. lépés: A Contoso rendszergazdája és egy Contoso-alkalmazott (Key Vault-felhasználó) a hitelesítésszolgáltatótól függően tanúsítványt kérhet le a rendszergazdától vagy közvetlenül a hitelesítésszolgáltatónál lévő fiókból.

- Egy tanúsítványkibocsátó erőforrás beállításával kezdje el hitelesítőadat-műveletet hozzáadni egy kulcstartóhoz. A tanúsítványkibocsátó egy, az Azure Key Vaultban (KV) a CertificateIssuer-erőforrásként képviselt entitás. A KV-tanúsítvány forrásával kapcsolatos információk megadására szolgál; kiállító neve, szolgáltató, hitelesítő adatok és egyéb rendszergazdai adatok.

Pl. MyDigiCertIssuer

- Szolgáltató

- Hitelesítő adatok – CA-fiók hitelesítő adatai. Minden hitelesítésszolgáltató saját egyedi adatokkal rendelkezik.

A ca-szolgáltatókkal való fiókok létrehozásáról további információt a Key Vault blog kapcsolódó bejegyzésében talál.

3b. lépés: Tanúsítványpartnerek beállítása értesítésekhez. Ez a Key Vault-felhasználó névjegye. A Key Vault nem kényszeríti ezt a lépést.

Megjegyzés – Ez a folyamat a 3b. lépésben egyszeri művelet.

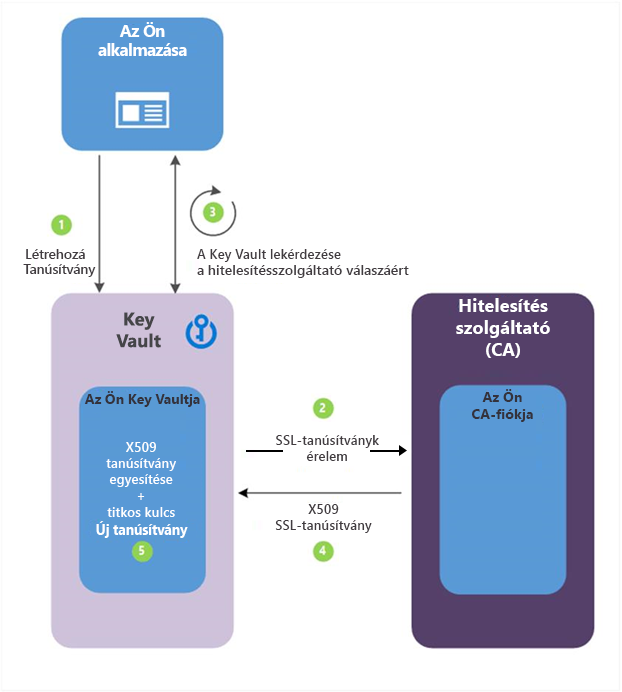

Tanúsítvány létrehozása a Key Vaulttal partneri kapcsolattal rendelkező hitelesítésszolgáltatóval

4. lépés: Az alábbi leírások az előző diagram zöld számozott lépéseinek felelnek meg.

(1) – A fenti ábrán az alkalmazás létrehoz egy tanúsítványt, amely belsőleg egy kulcs létrehozásával kezdődik a kulcstartóban.

(2) – A Key Vault TLS-/SSL-tanúsítványkérelmet küld a hitelesítésszolgáltatónak.

(3) – Az alkalmazás ciklus és várakozási folyamat során lekérdezi a Key Vaultot a tanúsítvány befejezéséhez. A tanúsítvány létrehozása akkor ér véget, amikor a kulcstartó megkapja a CA válaszát az X.509-tanúsítvánnyal.

(4) – A hitelesítésszolgáltató X509 TLS/SSL-tanúsítvánnyal válaszol a Key Vault TLS/SSL-tanúsítványkérelemére.

(5) – Az új tanúsítvány létrehozása az X509 tanúsítvány ca. egyesítésével fejeződik be.

Key Vault-felhasználó – tanúsítványt hoz létre egy szabályzat megadásával

Szükség szerint ismételje meg az ismétlést

Szabályzatkorlátozások

- X509-tulajdonságok

- Fő tulajdonságok

- Szolgáltatói referencia – > pl. MyDigiCertIssure

- Megújítási információk – > pl. 90 nappal a lejárat előtt

A tanúsítványlétrehozási folyamat általában aszinkron folyamat, és magában foglalja a kulcstartó lekérdezését a tanúsítványlétrehozási művelet állapotához.

Tanúsítványművelet lekérése- Állapot: befejeződött, hibainformációval meghiúsult, vagy megszakítva

- A létrehozás késleltetése miatt megszakító műveletet lehet kezdeményezni. A lemondás lehet, hogy nem érvényes.

Integrált hitelesítésszolgáltatóhoz társított hálózati biztonsági és hozzáférési szabályzatok

A Key Vault szolgáltatás kéréseket küld a hitelesítésszolgáltatónak (kimenő forgalom). Ezért teljes mértékben kompatibilis a tűzfal által engedélyezett kulcstartókkal. A Key Vault nem oszt meg hozzáférési szabályzatokat a hitelesítésszolgáltatóval. A hitelesítésszolgáltatót úgy kell konfigurálni, hogy egymástól függetlenül fogadja el az aláírási kéréseket. Útmutató a megbízható hitelesítésszolgáltató integrálásához

Tanúsítvány importálása

Másik lehetőségként – a tanúsítvány importálható a Key Vaultba – PFX vagy PEM.

Tanúsítvány importálása – megköveteli, hogy egy PEM vagy PFX lemezen legyen, és titkos kulccsal rendelkezzen.

Meg kell adnia a tároló nevét és a tanúsítvány nevét (a szabályzat nem kötelező)

A PEM/PFX-fájlok olyan attribútumokat tartalmaznak, amelyeket a KV elemezhet és használhat a tanúsítványházirend feltöltéséhez. Ha már meg van adva tanúsítványházirend, a KV megpróbál megegyezni a PFX/PEM fájlból származó adatokkal.

Az importálás véglegesítése után a későbbi műveletek az új szabályzatot (új verziókat) használják.

Ha nincsenek további műveletek, a Key Vault első lépése a lejárati értesítés küldése.

Emellett a felhasználó szerkesztheti a házirendet, amely az importáláskor működik, de olyan alapértelmezett értékeket tartalmaz, amelyeknél nem adott meg információt az importáláskor. Például nincs kiállítói információ

Támogatott importálási formátumok

Az Azure Key Vault támogatja a .pem és a .pfx tanúsítványfájlokat a tanúsítványok Key Vaultba való importálásához. A PEM fájlformátumhoz az alábbi importálási típust támogatjuk. Egyetlen PEM kódolású tanúsítvány és egy PKCS#8 kódolt, titkosítatlan kulcs, amelynek formátuma a következő:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

-----END PRIVATE KEY-----

A tanúsítvány importálásakor gondoskodnia kell arról, hogy a kulcs szerepeljen magában a fájlban. Ha a titkos kulcsot külön, más formátumban használja, akkor a kulcsot a tanúsítvánnyal kell kombinálnia. Egyes hitelesítésszolgáltatók különböző formátumú tanúsítványokat biztosítanak, ezért a tanúsítvány importálása előtt győződjön meg arról, hogy .pem vagy .pfx formátumúak.

Feljegyzés

Győződjön meg arról, hogy nincs más metaadat a tanúsítványfájlban, és hogy a titkos kulcs nem titkosítottként jelenik meg.

Támogatott egyesítési CSR-formátumok

Az Azure Key Vault támogatja a PKCS#8 kódolt tanúsítványt az alábbi fejlécekkel:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

Feljegyzés

A P7B (PKCS#7) aláírt tanúsítványlánc, amelyet a hitelesítésszolgáltatók (CA-k) gyakran használnak, mindaddig támogatottak, amíg a base64 kódolt. A certutil -encode használatával konvertálhat támogatott formátumra.

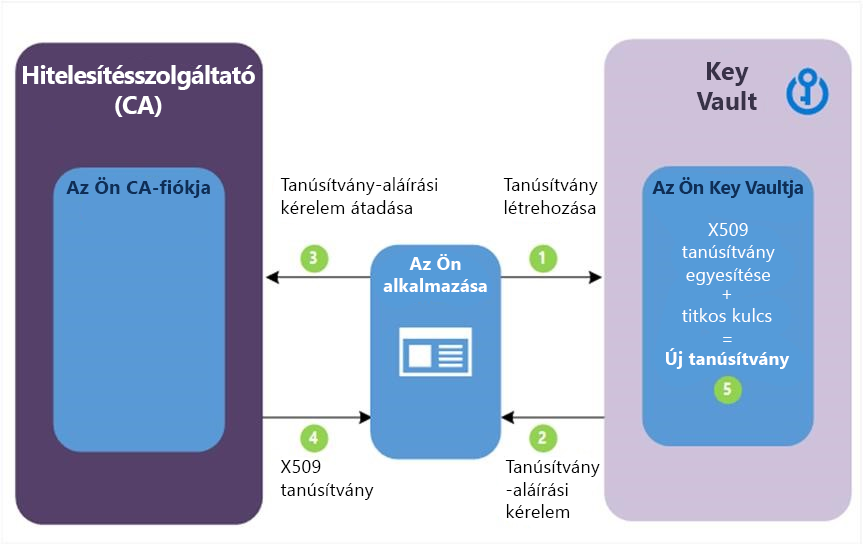

Tanúsítvány létrehozása olyan hitelesítésszolgáltatóval, amely nem partneri kapcsolatban van a Key Vaulttal

Ez a módszer lehetővé teszi a Key Vault partnerszolgáltatóitól eltérő hitelesítésszolgáltatókkal való munkát, ami azt jelenti, hogy a szervezet a választott hitelesítésszolgáltatóval dolgozhat.

Az alábbi lépésleírások az előző diagram zöld betűs lépéseinek felelnek meg.

(1) – A fenti ábrán az alkalmazás létrehoz egy tanúsítványt, amely belsőleg azzal kezdődik, hogy létrehoz egy kulcsot a kulcstartóban.

(2) – A Key Vault egy tanúsítvány-aláírási kérést (CSR) ad vissza az alkalmazásnak.

(3) – Az alkalmazás átadja a CSR-t a kiválasztott hitelesítésszolgáltatónak.

(4) – A kiválasztott hitelesítésszolgáltató X509-tanúsítvánnyal válaszol.

(5) - Az alkalmazás befejezi az új tanúsítvány létrehozását az X509-tanúsítvány ca-ból való egyesülésével.