Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Az Azure Key Vault egy felhőalapú szolgáltatás a titkos kódok biztonságos tárolására és elérésére. A titkos kód minden olyan dolog, amelyhez szigorúan szabályozni szeretné a hozzáférést, például API-kulcsokat, jelszavakat, tanúsítványokat vagy titkosítási kulcsokat. A Key Vault szolgáltatás két tárolótípust támogat: tárolókat és felügyelt hardveres biztonsági modulokat (HSM-készleteket). A tárolók támogatják a szoftver- és HSM-alapú kulcsok, titkos kódok és tanúsítványok tárolását. A felügyelt HSM-készletek csak a HSM által támogatott kulcsokat támogatják. A részletekért tekintse meg az Azure Key Vault REST API áttekintését .

Az alábbiakban további fontos kifejezéseket talál:

Bérlő: A bérlő az a cég vagy intézmény, amely egy Microsoft-felhőszolgáltatás egy adott példányát birtokolja és kezeli. Leggyakrabban egy szervezet Azure- és Microsoft 365-szolgáltatásaira hivatkoznak.

Tároló tulajdonosa: A tároló tulajdonosa létrehozhat egy Key Vaultot, és teljes körű hozzáféréssel és irányítással bírhat felette. A tároló tulajdonosa ellenőrzést is beállíthat, amellyel naplózhatja, ki fér hozzá a titkokhoz és a kulcsokhoz. A kulcsok életciklusát a rendszergazdák kezelhetik. Áttérhetnek az új kulcsverzióra, készíthetnek biztonsági másolatot, és elvégezhetik a kapcsolódó feladatokat.

Kulcstartóhasználó: A kulcstartóhasználó műveleteket hajthat végre a Key Vaultban található objektumokon, ha a kulcstartó-tulajdonos felruházta hozzáféréssel. Az elérhető műveletek a kiosztott jogosultságoktól függnek.

Felügyelt HSM-rendszergazdák: A rendszergazdai szerepkörrel rendelkező felhasználók teljes mértékben szabályozhatják a felügyelt HSM-készletet. További szerepkör-hozzárendeléseket hozhatnak létre, hogy szabályozott hozzáférést delegáljanak más felhasználókhoz.

Felügyelt HSM-titkosítási tisztviselő/felhasználó: Olyan beépített szerepkörök, amelyek általában olyan felhasználókhoz vagy szolgáltatásnevekhez vannak hozzárendelve, amelyek titkosítási műveleteket végeznek a felügyelt HSM kulcsainak használatával. A kriptográfiai felhasználó létrehozhat új kulcsokat, de nem törölheti a kulcsokat.

Felügyelt HSM titkosítási szolgáltatás felhasználója: Egy beépített szerepkör, amelyet általában a szolgáltatásfiókok felügyelt szolgáltatásidentitásához (például Storage-fiókhoz) rendelnek, hogy az inaktív adatok titkosítását ügyfél által kezelt kulccsal végezzék.

Erőforrás: Az erőforrás egy olyan kezelhető elem, amely az Azure-on keresztül érhető el. Ilyenek például a virtuális gép, a tárfiók, a webalkalmazás, az adatbázis és a virtuális hálózat. Sokkal több van.

Erőforráscsoport: Az erőforráscsoport egy tároló, amely Azure-megoldásokhoz kapcsolódó erőforrásokat tárol. Az erőforráscsoport tartalmazhatja a megoldás összes erőforrását, vagy csak azokat az erőforrásokat, amelyeket Ön egy csoportként szeretne kezelni. A cég számára legideálisabb elosztás alapján eldöntheti, hogyan szeretné elosztani az erőforrásokat az erőforráscsoportok között.

Biztonsági azonosító: Az Azure-beli biztonsági azonosítók olyan biztonsági identitások, amelyeket a felhasználók által létrehozott alkalmazások, szolgáltatások és automatizálási eszközök használnak adott Azure-erőforrások eléréséhez. Tekintsük "felhasználói identitásnak" (felhasználónév és jelszó vagy tanúsítvány) egy adott szerepkörrel és szigorúan ellenőrzött engedélyekkel. A biztonsági tagoknak csak meghatározott műveleteket kell végrehajtaniuk, az általános felhasználói identitástól eltérően. Javítja a biztonságot, ha csak a felügyeleti feladatok elvégzéséhez szükséges minimális engedélyszintet adja meg. Egy alkalmazáshoz vagy szolgáltatáshoz használt biztonsági elemet szolgáltatási főkent nevezzük.

Microsoft Entra ID: A Microsoft Entra ID egy bérlő Active Directory szolgáltatása. Minden címtárhoz tartozik egy vagy több tartomány. Egy címtárhoz számos előfizetés tartozhat, de csak egyetlen bérlő.

Azure-bérlőazonosító: A bérlőazonosító egyedi módszer egy Microsoft Entra-példány azonosítására egy Azure-előfizetésen belül.

Felügyelt identitások: Az Azure Key Vault lehetővé teszi a hitelesítő adatok és más kulcsok és titkos kódok biztonságos tárolását, de a kódnak hitelesítenie kell őket a Key Vaultban. A felügyelt identitások használata egyszerűbbé teszi a probléma megoldását azáltal, hogy automatikusan felügyelt identitást ad az Azure-szolgáltatásoknak a Microsoft Entra ID-ban. Ezzel az identitással hitelesítést végezhet a Key Vaultban vagy bármely olyan szolgáltatásban, amely támogatja a Microsoft Entra-hitelesítést anélkül, hogy hitelesítő adatokkal rendelkezik a kódban. További információkért tekintse meg az alábbi képet és az Azure-erőforrások felügyelt identitásainak áttekintését.

Hitelesítés

A Key Vaulttal végzett műveletek elvégzéséhez először hitelesítenie kell azt. A Key Vaultban három módon lehet hitelesíteni:

- Felügyelt identitások az Azure-erőforrásokhoz: Amikor alkalmazást helyez üzembe egy Azure-beli virtuális gépen, hozzárendelhet egy identitást a Key Vaulthoz hozzáféréssel rendelkező virtuális géphez. Identitásokat más Azure-erőforrásokhoz is hozzárendelhet. Ennek a megközelítésnek az az előnye, hogy az alkalmazás vagy szolgáltatás nem kezeli az első titkos kód rotálását. Az Azure automatikusan elforgatja az identitást. Ajánlott eljárásként ezt a megközelítést javasoljuk.

- szolgáltatásnév és tanúsítvány: Használhat egy szolgáltatásnevet és egy társított tanúsítványt, amely hozzáféréssel rendelkezik a Key Vaulthoz. Ezt a módszert nem javasoljuk, mert az alkalmazás tulajdonosának vagy fejlesztőjének el kell forgatnia a tanúsítványt.

- Szolgáltatási fiók és titkos kulcs: Bár szolgáltatási fiókkal és titkos kulccsal hitelesíthető a Key Vault számára, nem javasoljuk. Nehéz automatikusan elforgatni a Key Vaultban való hitelesítéshez használt bootstrap-titkos kulcsot.

Az átvitel alatt álló adatok titkosítása

Az Azure Key Vault a Transport Layer Security (TLS) protokollt kényszeríti ki az adatok védelmére az Azure Key Vault és az ügyfelek közötti utazás során. Az ügyfelek TLS-kapcsolatot egyeztetnek az Azure Key Vaulttal. A TLS erős hitelesítést, üzenetvédelmet és integritást biztosít (lehetővé teszi az üzenetek illetéktelen behatolásának, elfogásának és hamisításának észlelését), az együttműködési képességet, az algoritmus rugalmasságát, valamint az üzembe helyezés és a használat egyszerűségét.

A Perfect Forward Secrecy (PFS) egyedi kulcsokkal védi az ügyfelek ügyfélrendszerei és a Microsoft felhőszolgáltatásai közötti kapcsolatokat. A kapcsolatok RSA-alapú 2048 bites titkosítási kulcshosszokat is használnak. Ez a kombináció megnehezíti az átvitt adatok elfogását és elérését.

Key Vault-szerepkörök

Az alábbi táblázat segítségével jobban megértheti, hogyan segíti a Key Vault a fejlesztők és a biztonsági rendszergazdák igényeinek kielégítését.

| Szerep | Probléma leírása | Az Azure Key Vault megoldása |

|---|---|---|

| Azure-alkalmazásfejlesztő | "Szeretnék írni egy alkalmazást az Azure-hoz, amely kulcsokat használ az aláíráshoz és a titkosításhoz. Azt szeretném azonban, hogy ezek a kulcsok külsőek legyenek az alkalmazásomtól, hogy a megoldás megfelelő legyen egy földrajzilag elosztott alkalmazáshoz. Azt szeretném, hogy ezek a kulcsok és titkos kulcsok el legyenek látva védelemmel, anélkül, hogy meg kellene írnom a kódot. Azt is szeretném, hogy ezek a kulcsok és titkos kulcsok könnyen használhatóak legyenek az alkalmazásaimból, optimális teljesítménnyel." |

√ A kulcsok tárolása tárolóban történik, és szükség esetén egy URI segítségével lehet előhívni őket. √ A kulcsok számára az Azure biztosít védelmet az ipari szabványoknak megfelelő algoritmusok, kulcshosszok és hardveres biztonsági modulok segítségével. √ A kulcsok feldolgozása hardveres biztonsági modulokban történik, amelyek ugyanazokban az Azure-adatközpontokban találhatók, mint az alkalmazások. Ez a módszer nagyobb megbízhatóságot és kisebb késést eredményez ahhoz képest, mintha a kulcsok egy külön helyen, például a helyszínen lennének. |

| Szoftver mint szolgáltatás (SaaS) fejlesztő | Nem akarom az ügyfeleim bérlőinek kulcsaiért és titkaiért való felelősséget vagy esetleges jogi vonzatot. Azt akarom, hogy az ügyfelek birtokolják és kezeljék a kulcsaikat, hogy arra koncentrálhassak, amit a legjobban csinálok, ami az alapvető szoftverfunkciókat biztosítja." |

√ Az ügyfelek importálhatják a saját kulcsaikat az Azure rendszerbe, és kezelhetik őket. Ha egy SaaS-alkalmazásnak titkosítási műveleteket kell végrehajtania az ügyfelek kulcsainak használatával, a Key Vault ezeket a műveleteket az alkalmazás nevében hajtja végre. Az alkalmazás nem látja az ügyfelek kulcsait. |

| Biztonsági vezető (CSO) | "Szeretném tudni, hogy alkalmazásaink megfelelnek a FIPS 140 3. szintű HSM-eknek a biztonságos kulcskezelés érdekében. Biztos szeretnék lenni abban is, hogy a cégünk kézben tartja a kulcsok életciklusát, valamint meg tudja figyelni a kulcshasználatot. És bár több Azure-szolgáltatást és erőforrást használunk, a kulcsokat egyetlen helyről szeretném kezelni az Azure-ban." |

√ Tárolók vagy felügyelt HSM-ekkiválasztása FIPS 140 által ellenőrzött HSM-ekhez. √ Válasszon kezelt HSM-készleteket FIPS 140-2 3. szintű ellenőrzött HSM-ekhez. √ A Key Vault kialakításának köszönhetően a Microsoft nem tekintheti meg, illetve nem nyerheti ki a kulcsokat. √ A kulcshasználatot közel valós időben naplózza rendszer. √ A tároló egyetlen felületet biztosít függetlenül attól, hogy Ön hány tárolóval rendelkezik az Azure rendszerben, ezek mely régiókat támogatják, illetve mely alkalmazások használják őket. |

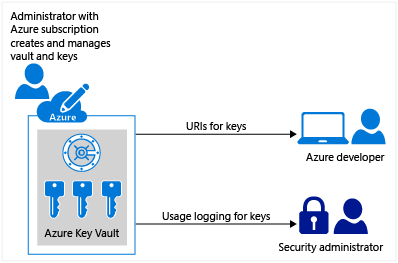

Azure-előfizetés birtokában bárki létrehozhat és használhat kulcstárolót. Bár a Key Vault a fejlesztők és a biztonsági rendszergazdák számára előnyös, implementálhatja és felügyelheti a szervezet más Azure-szolgáltatásokat kezelő rendszergazdája. Ez a rendszergazda például bejelentkezhet egy Azure-előfizetéssel, létrehozhat egy tárolót annak a szervezetnek, amelyben kulcsokat tárolhat, majd az alábbihoz hasonló üzemeltetési feladatokért felel:

- Kulcs vagy titok létrehozása vagy importálása

- A kulcsok vagy titkos kulcsok visszavonása, illetve törlése

- A felhasználók vagy alkalmazások feljogosítása a kulcstárolóhoz való hozzáférésre, hogy azután kezelhessék és használhassák a benne tárolt kulcsokat és titkos kulcsokat

- A kulcshasználat konfigurálása (például aláíráshoz vagy titkosításhoz)

- A kulcshasználat figyelése

Ez a rendszergazda ezután URI-kat ad a fejlesztőknek az alkalmazásaikból való híváshoz. Ez a rendszergazda a kulcshasználat naplózási adatait is megadja a biztonsági rendszergazdának.

A fejlesztők közvetlenül is kezelhetik a kulcsokat API-k használatával. További információkért tekintse meg a Key Vault fejlesztői útmutatóját.

Következő lépések

- További információ az Azure Key Vault biztonsági funkcióiról.

- A felügyelt HSM-készletek biztonságossá tételének ismertetése

Az Azure Key Vault a legtöbb régióban elérhető. További információ: A Key Vault díjszabása.