Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Az Azure Load Testing automatikusan titkosítja a terheléstesztelési erőforrásban tárolt összes adatot a Microsoft által biztosított kulcsokkal (szolgáltatás által felügyelt kulcsokkal). Ha szeretné, hozzáadhat egy második biztonsági réteget is, ha saját (ügyfél által felügyelt) kulcsokat is megad. Az ügyfél által felügyelt kulcsok nagyobb rugalmasságot biztosítanak a hozzáférés szabályozásához és a kulcsforgatási szabályzatok használatához.

A megadott kulcsokat biztonságosan tároljuk az Azure Key Vault használatával. Az ügyfél által felügyelt kulcsokkal minden egyes Azure-beli terheléstesztelési erőforráshoz létrehozhat egy külön kulcsot.

Ügyfél által felügyelt titkosítási kulcsok használatakor meg kell adnia egy felhasználó által hozzárendelt felügyelt identitást, hogy lekérje a kulcsokat az Azure Key Vaultból.

Az Azure Load Testing az ügyfél által felügyelt kulccsal titkosítja a következő adatokat a terheléstesztelési erőforrásban:

- Szkript és konfigurációs fájlok tesztelése

- Titkos kódok

- Környezeti változók

Megjegyzés

Az Azure Load Testing nem titkosítja az ügyfél által felügyelt kulccsal futtatott teszt metrikáinak adatait, beleértve a JMeter-szkriptben megadott JMeter-metrikák mintavevőneveit és a Locust-szkriptben megadott kérésneveket. A Microsoft hozzáfér ezekhez a metrikákhoz.

Előfeltételek

Egy Azure-fiók, aktív előfizetéssel. Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

Egy meglévő, felhasználó által hozzárendelt felügyelt identitás. További információ a felhasználó által hozzárendelt felügyelt identitások létrehozásáról: Felhasználó által hozzárendelt felügyelt identitások kezelése.

Korlátozások

Az ügyfél által felügyelt kulcsok csak új Azure-beli terheléstesztelési erőforrásokhoz érhetők el. Az erőforrás létrehozásakor konfigurálnia kell a kulcsot.

Ha az ügyfél által felügyelt kulcstitkosítás engedélyezve van egy erőforráson, az nem tiltható le.

Az Azure Load Testing nem tudja automatikusan elforgatni az ügyfél által kezelt kulcsot a titkosítási kulcs legújabb verziójának használatához. A kulcs Azure Key Vaultban való elforgatása után frissítenie kell az erőforrásban szereplő kulcs URI-t.

Az Azure Key Vault konfigurálása

Ha ügyfél által felügyelt titkosítási kulcsokat szeretne használni az Azure Load Testing használatával, a kulcsot az Azure Key Vaultban kell tárolnia. Használhat egy meglévő kulcstartót, vagy létrehozhat egy újat. A terheléstesztelési erőforrás és a kulcstár különböző régiókban vagy előfizetésekben lehet ugyanabban a bérlőben.

Az ügyfél által felügyelt titkosítási kulcsok használatakor mindenképpen konfigurálja a következő kulcstartó-beállításokat.

A Key Vault hálózati beállításainak konfigurálása

Ha tűzfal vagy virtuális hálózat korlátozza az Azure Key Vaulthoz való hozzáférést, hozzáférést kell adnia az Azure Load Testinghez az ügyfél által felügyelt kulcsok lekéréséhez. A megbízható Azure-szolgáltatásokhoz való hozzáférés biztosításához kövesse az alábbi lépéseket.

Fontos

Az ügyfél által felügyelt kulcsok lekérése egy privát Azure Key Vaultból, amely hozzáférési korlátozásokkal rendelkezik, jelenleg nem támogatott az USA gov virginiai régiójában.

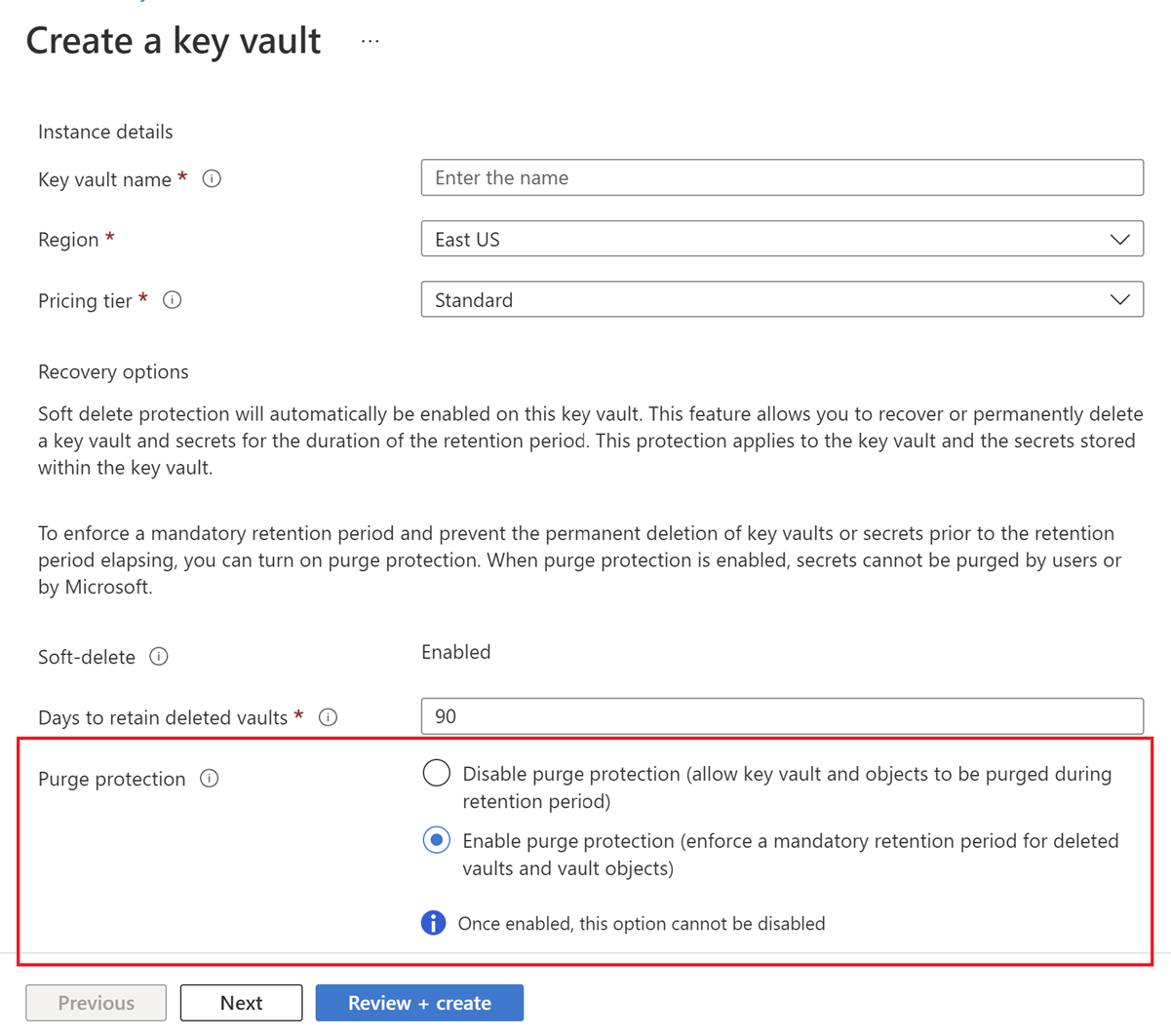

Ideiglenes törlés és végleges törlés elleni védelem konfigurálása

A kulcstartó "helyreállítható törlés" és "tisztításvédelem" tulajdonságait be kell állítania, hogy ügyfél által felügyelt kulcsokat tudjon használni az Azure Load Testinghez. A helyreállítható törlés alapértelmezés szerint engedélyezve van egy új kulcstartó létrehozásakor, és nem tiltható le. A törlés elleni védelmet bármikor engedélyezheti. További információ az Azure Key Vault lágy törléséről és a végleges törlés elleni védelemről.

Kövesse az alábbi lépéseket annak ellenőrzéséhez, hogy engedélyezve van-e a helyreállítható törlés, és engedélyezze-e azt egy kulcstartóban. Alapértelmezés szerint az új kulcstartó-tár létrehozásakor a puha törlés engedélyezve van.

Ha új kulcstartót hoz létre, engedélyezheti a törlés elleni védelmet a törlésvédelmi beállítások engedélyezésével.

Ha engedélyezni szeretné a törlés elleni védelmet egy meglévő kulcstartón, kövesse az alábbi lépéseket:

- Navigáljon a kulcstartóházához az Azure portálon.

- A Beállítások területen válassza a Tulajdonságok lehetőséget.

- A Törlés elleni védelem szakaszban válassza a Törlés elleni védelem engedélyezése lehetőséget.

Ügyfél által felügyelt kulcs hozzáadása az Azure Key Vaulthoz

Ezután adjon hozzá egy kulcsot a kulcstárhoz. Az Azure Load Testing titkosítása támogatja az RSA-kulcsokat. Az Azure Key Vault támogatott kulcstípusairól további információt a Kulcsok ismertetése című témakörben talál.

Ha tudni szeretné, hogyan adhat hozzá kulcsot az Azure Portalhoz, olvassa el a Kulcs beállítása és lekérése az Azure Key Vaultból az Azure Portal használatával című témakört.

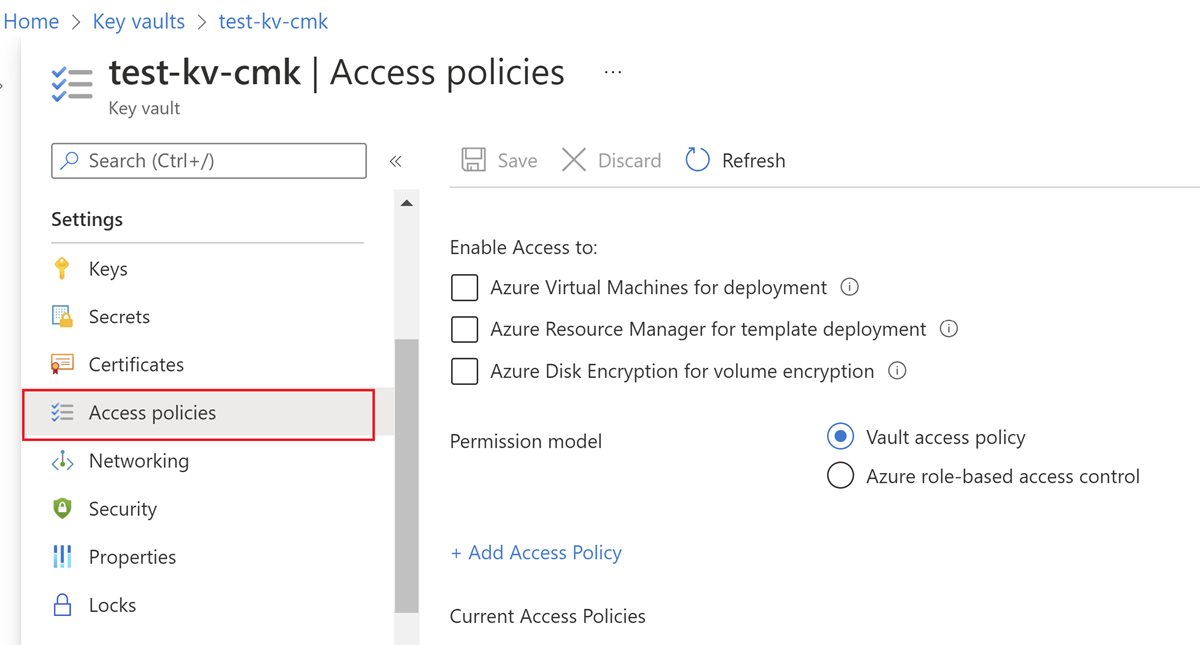

Hozzáférési szabályzat hozzáadása a kulcstartó tárolóhoz

Ha ügyfél által felügyelt titkosítási kulcsokat használ, meg kell adnia egy felhasználó által hozzárendelt felügyelt identitást. Az Azure Key Vault ügyfél által felügyelt kulcsainak eléréséhez a felhasználó által hozzárendelt felügyelt identitásnak megfelelő engedélyekkel kell rendelkeznie a kulcstartó eléréséhez.

Az Azure Portalon nyissa meg azt az Azure Key Vault-példányt, amelyet a titkosítási kulcsok üzemeltetésére kíván használni.

A bal oldali menüben válassza a Hozzáférési szabályzatok lehetőséget.

Válassza a + Hozzáférési szabályzat hozzáadása lehetőséget.

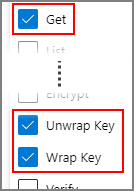

A kulcsengedélyek legördülő menüjében válassza a lekérés, a kulcs feloldása és a kulcs becsomagolása engedélyek lehetőségeket.

A Főkiválasztás menüben válassza a Nincs kijelölve lehetőséget.

Keresse meg a korábban létrehozott felhasználó által hozzárendelt felügyelt identitást, és válassza ki a listából.

Válassza a Kiválasztás elemet az alján.

Válassza a Hozzáadás lehetőséget az új hozzáférési szabályzat hozzáadásához.

Az összes módosítás mentéséhez válassza a Key Vault-példány Mentés elemét.

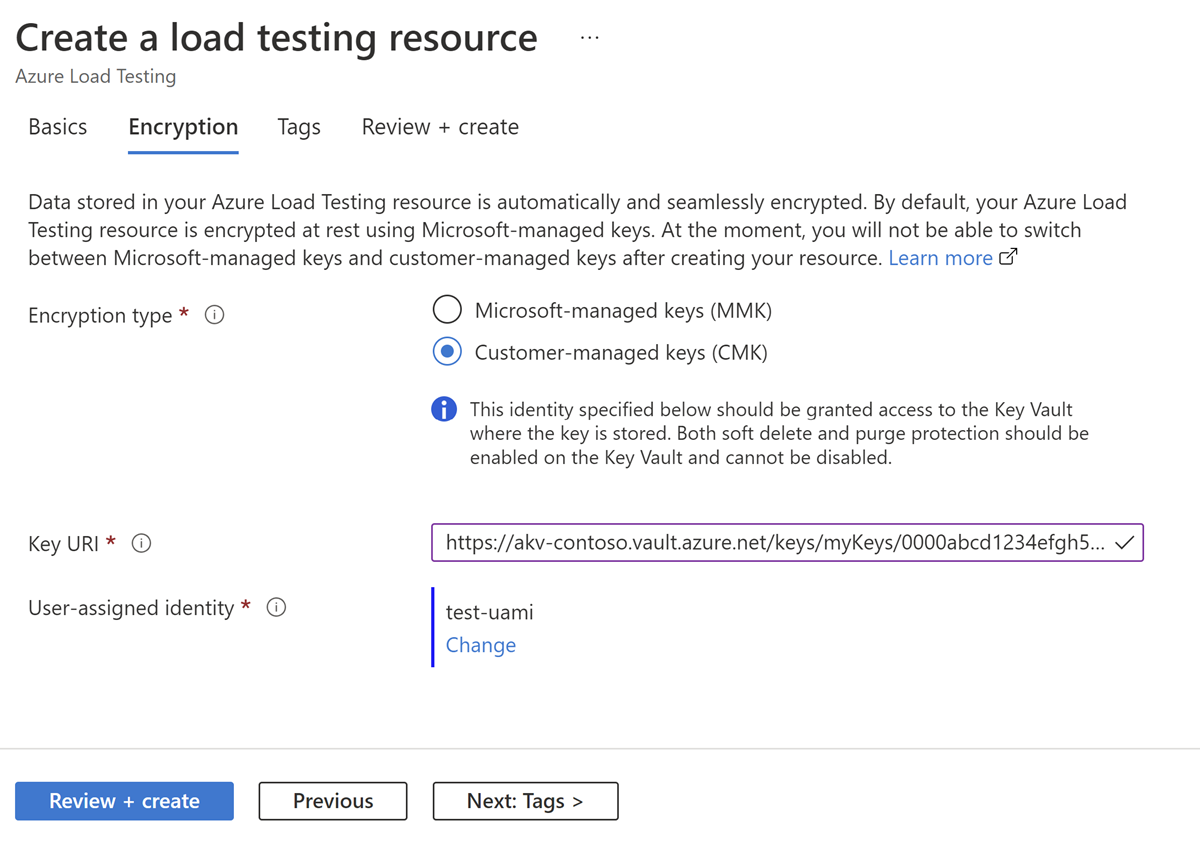

Ügyfél által felügyelt kulcsok használata az Azure Load Testing használatával

Az ügyfél által felügyelt titkosítási kulcsokat csak új Azure-terheléstesztelési erőforrás létrehozásakor konfigurálhatja. A titkosítási kulcs részleteinek megadásakor ki kell választania egy felhasználó által hozzárendelt felügyelt identitást is, hogy lekérje a kulcsot az Azure Key Vaultból.

Ha ügyfél által felügyelt kulcsokat szeretne konfigurálni egy új terheléstesztelési erőforráshoz, kövesse az alábbi lépéseket:

Ezeket a lépéseket követve hozzon létre egy Azure-terheléstesztelési erőforrást az Azure Portalon, és töltse ki az Alapismeretek lapon található mezőket.

Lépjen a Titkosítás lapra, majd válassza ki az Ügyfél által felügyelt kulcsokat (CMK) a Titkosítás típusa mezőhöz.

A Kulcs URI mezőbe illessze be az Azure Key Vault kulcs URI/kulcsazonosítóját, beleértve a kulcsverziót is.

A felhasználó által hozzárendelt identitásmezőben válasszon ki egy meglévő, felhasználó által hozzárendelt felügyelt identitást.

Válassza a Véleményezés + létrehozás lehetőséget az új erőforrás érvényesítéséhez és létrehozásához.

A titkosítási kulcs lekéréséhez használt felügyelt identitás módosítása

Egy meglévő terheléstesztelési erőforrás ügyfél által felügyelt kulcsainak felügyelt identitását bármikor módosíthatja.

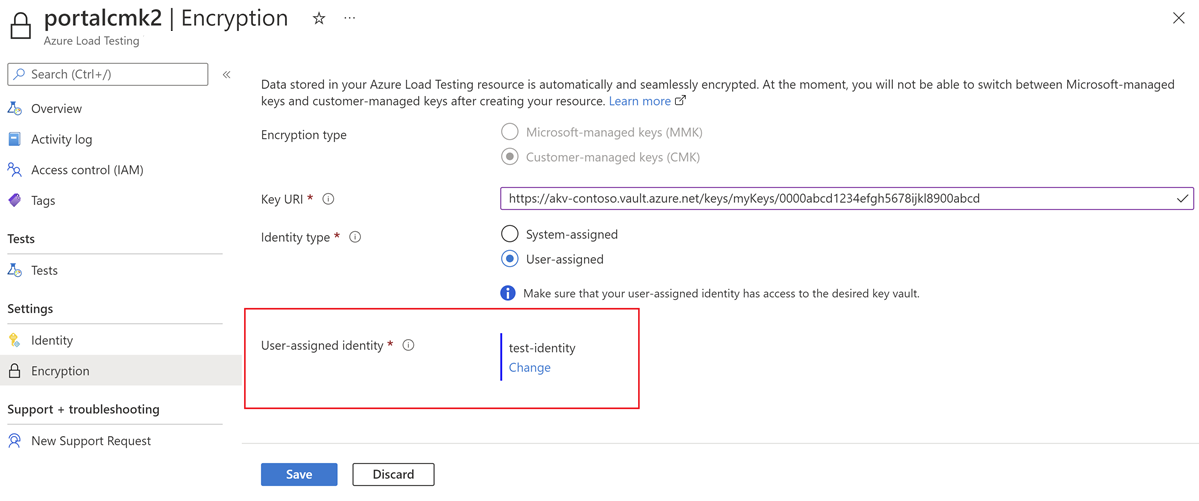

Az Azure Portalon nyissa meg az Azure-terheléstesztelési erőforrást.

A Beállítások lapon válassza a Titkosítás lehetőséget.

A titkosítási típus a terheléstesztelési erőforrás létrehozásához használt titkosítási típust jeleníti meg.

Ha a titkosítási típus ügyfél által felügyelt kulcs, válassza ki a kulcstartóban való hitelesítéshez használni kívánt identitástípust. A beállítások közé tartoznak a rendszer által hozzárendelt (alapértelmezett) vagy a felhasználó által hozzárendelt lehetőségek.

A felügyelt identitástípusokról további információt a Felügyelt identitástípusok című témakörben talál.

- Ha a rendszer által hozzárendelt identitást választja, a rendszer által hozzárendelt felügyelt identitást engedélyezni kell az erőforráson, és hozzáférést kell biztosítani az AKV-hoz, mielőtt módosítaná az ügyfél által felügyelt kulcsok identitását.

- Ha a felhasználó által hozzárendelt identitást választja, ki kell választania egy meglévő, felhasználó által hozzárendelt identitást, amely rendelkezik a kulcstartó eléréséhez szükséges engedélyekkel. Ha tudni szeretné, hogyan hozhat létre felhasználó által hozzárendelt identitást, olvassa el a Felügyelt identitások használata az Azure Load Testing Előzetes verziójához című témakört.

Mentse a módosításokat.

Fontos

Győződjön meg arról, hogy a kiválasztott felügyelt identitás hozzáfér az Azure Key Vaulthoz.

Az ügyfél által felügyelt titkosítási kulcs frissítése

Az Azure Load Testing titkosításához használt kulcsot bármikor módosíthatja. Ha módosítani szeretné a kulcsot az Azure Portalon, kövesse az alábbi lépéseket:

Az Azure Portalon nyissa meg az Azure-terheléstesztelési erőforrást.

A Beállítások lapon válassza a Titkosítás lehetőséget. A titkosítás típusa az erőforráshoz kiválasztott titkosítást jeleníti meg a létrehozás során.

Ha a kiválasztott titkosítási típus ügyfél által felügyelt kulcs, szerkesztheti a Kulcs URI mezőt az új kulcs URI-val.

Mentse a módosításokat.

Titkosítási kulcsok elforgatása

Az ügyfél által felügyelt kulcsokat a megfelelőségi szabályzatoknak megfelelően elforgathatja az Azure Key Vaultban. Kulcs elforgatása:

- Az Azure Key Vaultban frissítse a kulcs verzióját, vagy hozzon létre egy új kulcsot.

- Frissítse az ügyfél által felügyelt titkosítási kulcsot a terheléstesztelési erőforráshoz.

Gyakori kérdések

Van külön díj az ügyfél által felügyelt kulcsok engedélyezéséért?

Nem, ennek a funkciónak a engedélyezése díjmentes.

Támogatottak az ügyfél által felügyelt kulcsok a meglévő Azure terheléstesztelési erőforrásokhoz?

Ez a funkció jelenleg csak az új Azure terheléstesztelési erőforrásokhoz érhető el.

Hogyan állapíthatom meg, hogy az ügyfél által felügyelt kulcsok engedélyezve vannak-e az Azure-beli terheléstesztelési erőforráson?

- Az Azure Portalon nyissa meg az Azure-terheléstesztelési erőforrást.

- Lépjen a bal oldali navigációs sáv Titkosítás elemére.

- Ellenőrizheti az erőforrás titkosítási típusát .

Hogyan visszavonni egy titkosítási kulcsot?

A kulcsok visszavonásához tiltsa le a kulcs legújabb verzióját az Azure Key Vaultban. Másik lehetőségként a kulcstartópéldány összes kulcsának visszavonásához törölheti a terheléstesztelési erőforrás felügyelt identitásához megadott hozzáférési szabályzatot.

A titkosítási kulcs visszavonása után körülbelül 10 percig futtathat teszteket, amelyek után az egyetlen elérhető művelet az erőforrás törlése. Javasoljuk, hogy forgassa el a kulcsot ahelyett, hogy visszavonja az erőforrás-biztonság kezelése és az adatok megőrzése érdekében.

Kapcsolódó tartalom

- Megtudhatja, hogyan figyelheti a kiszolgálóoldali alkalmazásmetrikákat.

- Megtudhatja, hogyan paraméterezhet egy terhelési tesztet titkos kódokkal és környezeti változókkal.