Azure Marketplace-előfizetés beállítása üzemeltetett tesztmeghajtókhoz

Ez a cikk bemutatja, hogyan állíthat be Azure Marketplace-előfizetést és Dynamics 365-alkalmazásokat a Dataverse- és Power Apps-, illetve Dynamics 365 Operations Apps-környezetekben tesztmeghajtókhoz.

Fontos

Az Azure Active Directory (Azure AD) Graph 2023. június 30-ától elavult. A továbbiakban nem teszünk további befektetéseket az Azure AD Graphban. Az Azure AD Graph API-k nem rendelkeznek SLA-val vagy karbantartási kötelezettségvállalással a biztonsággal kapcsolatos javításokon túl. Az új funkciókba és funkciókba csak a Microsoft Graph-ban lehet befektetni.

Az Azure AD Graphot növekményes lépésekben kivonjuk, hogy elegendő ideje legyen az alkalmazások Microsoft Graph API-kba való migrálására. Egy későbbi időpontban, amikor bejelentjük, letiltjuk az új alkalmazások létrehozását az Azure AD Graph használatával.

További információ: Fontos: Az Azure AD Graph kivonása és a PowerShell-modul elavulása.

Beállítás a Dynamics 365-alkalmazásokhoz a Dataverse-en és a Power Appsen

Jelentkezzen be az Azure Portalra egy Rendszergazda fiókkal.

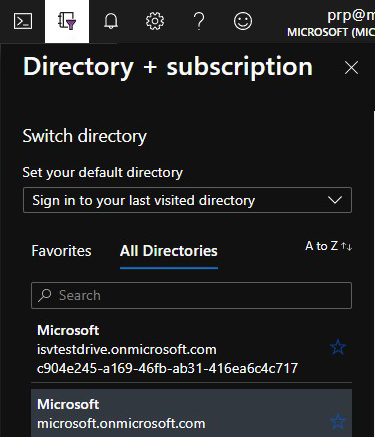

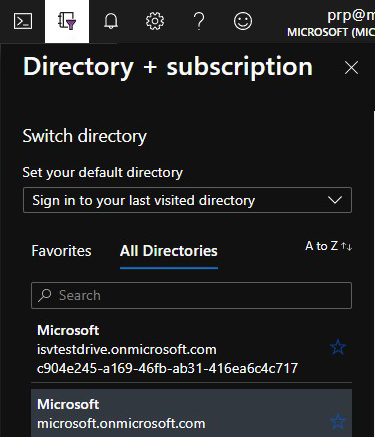

Ellenőrizze, hogy a Dynamics 365 tesztmeghajtó-példányhoz társított bérlőben van-e, ha a fiókikonra mutat a jobb felső sarokban. Ha nem a megfelelő bérlőben van, válassza a fiókikont a megfelelő bérlőre való váltáshoz.

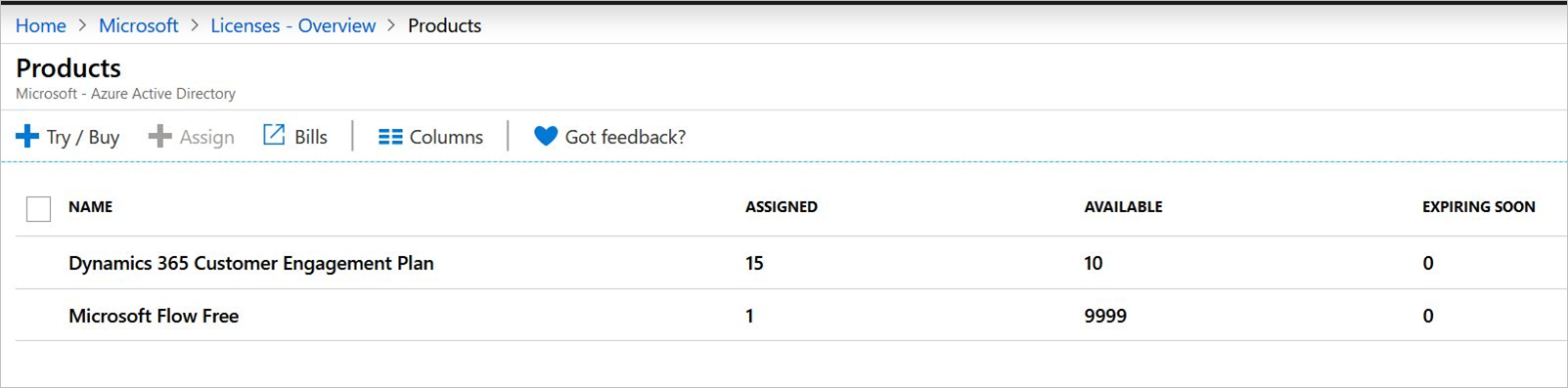

Ellenőrizze, hogy elérhető-e a Dynamics 365 Customer Engagement-csomag licence.

Microsoft Entra-alkalmazás létrehozása az Azure-ban. Az AppSource ezzel az alkalmazással építi ki és bontja ki a tesztmeghajtó felhasználóját a bérlőben.

A szűrőpanelen válassza a Microsoft Entra-azonosítót.

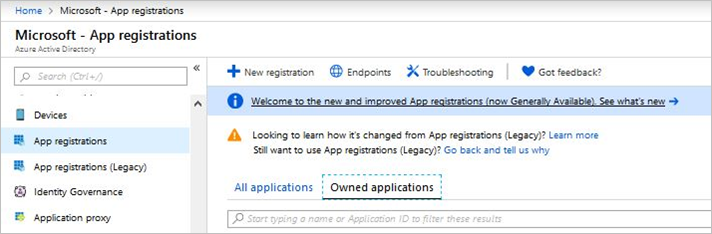

Válassza az Alkalmazásregisztrációk lehetőséget.

Új regisztráció kiválasztása.

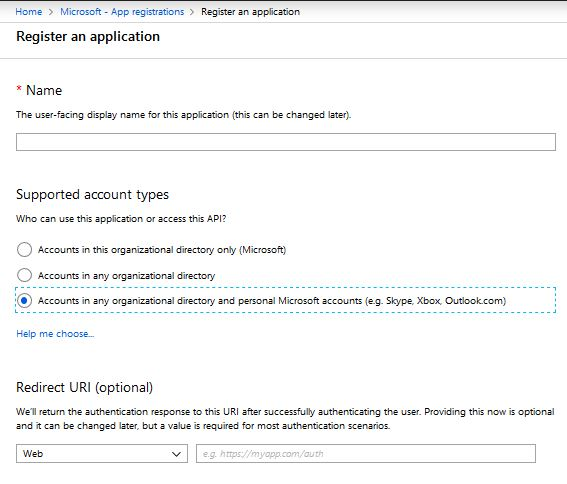

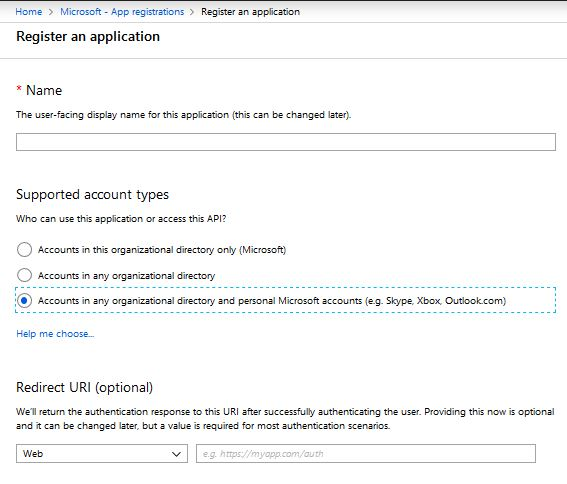

Adjon meg egy megfelelő alkalmazásnevet.

A Támogatott fióktípusok csoportban válassza a Fiók lehetőséget bármely szervezeti címtárban és személyes Microsoft-fiókban.

Válassza a Létrehozás lehetőséget , és várja meg, amíg az alkalmazás létrejön.

Az alkalmazás létrehozása után jegyezze fel az áttekintési képernyőn megjelenő alkalmazásazonosítót . Erre az értékre később szüksége lesz a tesztmeghajtó konfigurálásakor.

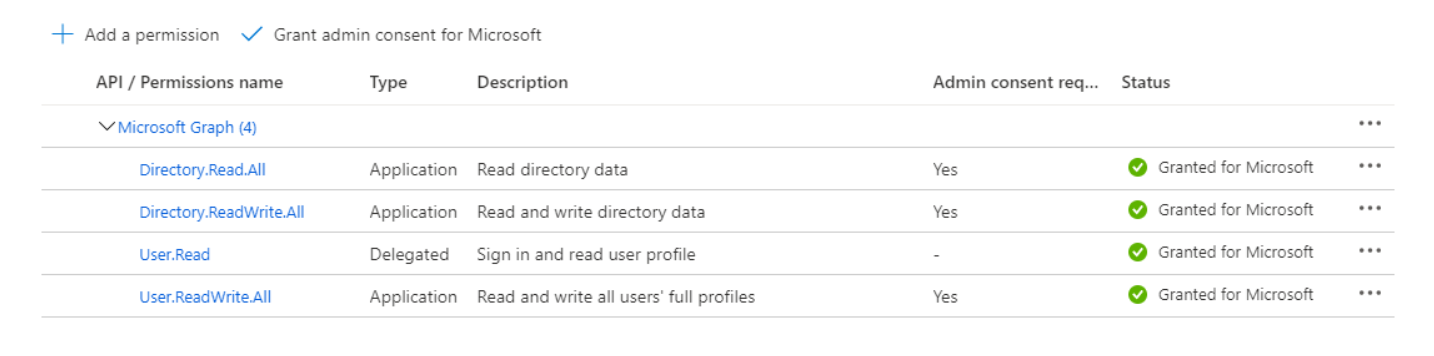

Az Alkalmazás kezelése területen válassza ki az API-engedélyeket.

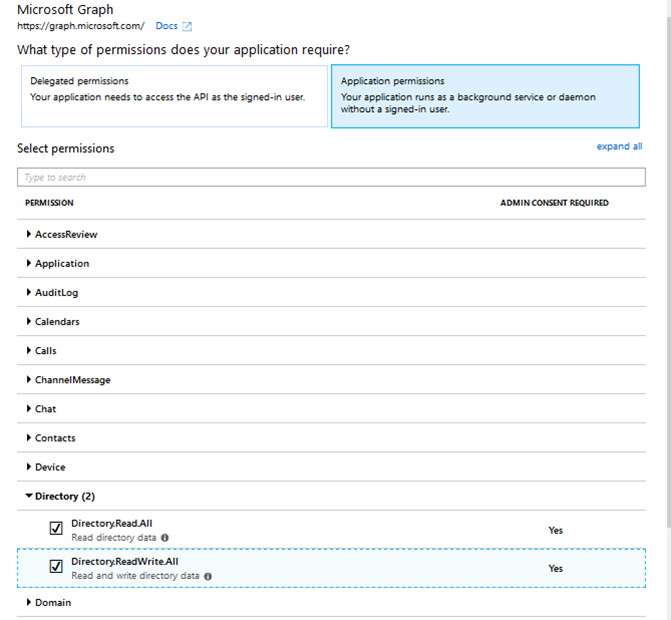

Válassza az Engedély hozzáadása, majd a Microsoft Graph API lehetőséget.

Válassza ki az Alkalmazásengedélyek kategóriát, majd a User.ReadWrite.All, a Directory.Read.All és a Directory.ReadWrite.All engedélyeket.

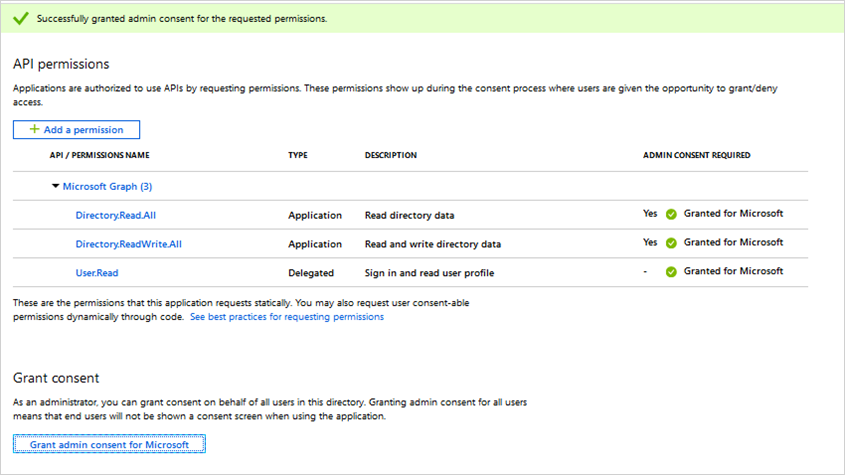

Az engedély hozzáadása után válassza a Microsoft rendszergazdai hozzájárulásának megadása lehetőséget.

Az üzenetriasztásban válassza az Igen lehetőséget.

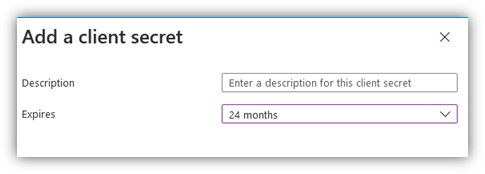

Titkos kód létrehozása a Microsoft Entra alkalmazáshoz:

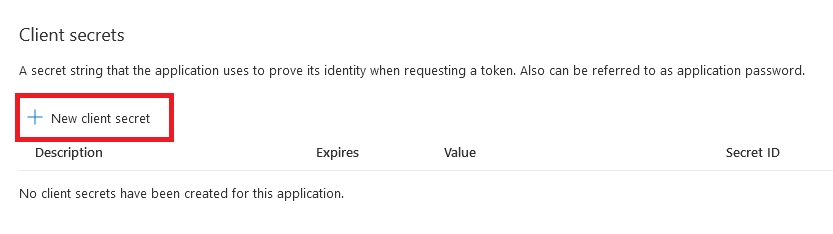

Az Alkalmazás kezelése területen válassza a Tanúsítvány és titkos kódok lehetőséget.

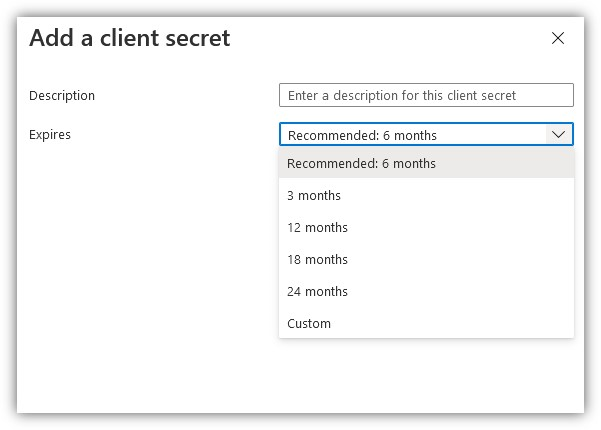

Az Ügyfélkódok csoportban válassza az Új ügyfélkulcs lehetőséget.

Adjon meg egy leírást, például a Tesztmeghajtót, és válassza ki a megfelelő időtartamot. Mivel a tesztmeghajtó a kulcs lejárta után megszakad, és ekkor létre kell hoznia és új kulcsot kell adnia az AppSource-nak, javasoljuk, hogy használja a 24 hónapos maximális időtartamot.

Válassza a Hozzáadás lehetőséget az Azure-alkalmazás titkos kódjának létrehozásához. Másolja ki ezt az értéket, mert a panel elhagyása után el lesz rejtve. Erre az értékre később szüksége lesz a tesztmeghajtó konfigurálásakor.

Adja hozzá a Szolgáltatásnév szerepkört az alkalmazáshoz, hogy a Microsoft Entra alkalmazás eltávolíthassa a felhasználókat az Azure-bérlőből. A lépés végrehajtásának két lehetősége van.

1\. lehetőség

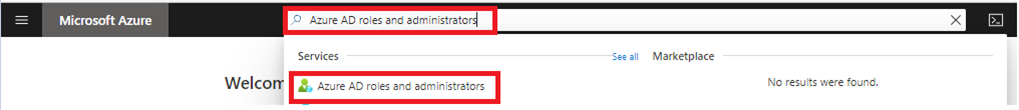

Keresse meg a Microsoft Entra szerepköröket és rendszergazdákat , és válassza ki a szolgáltatást.

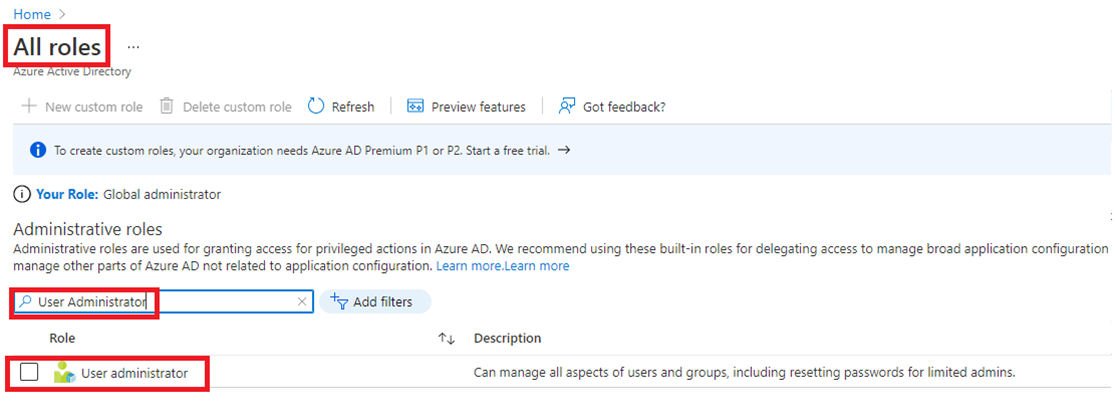

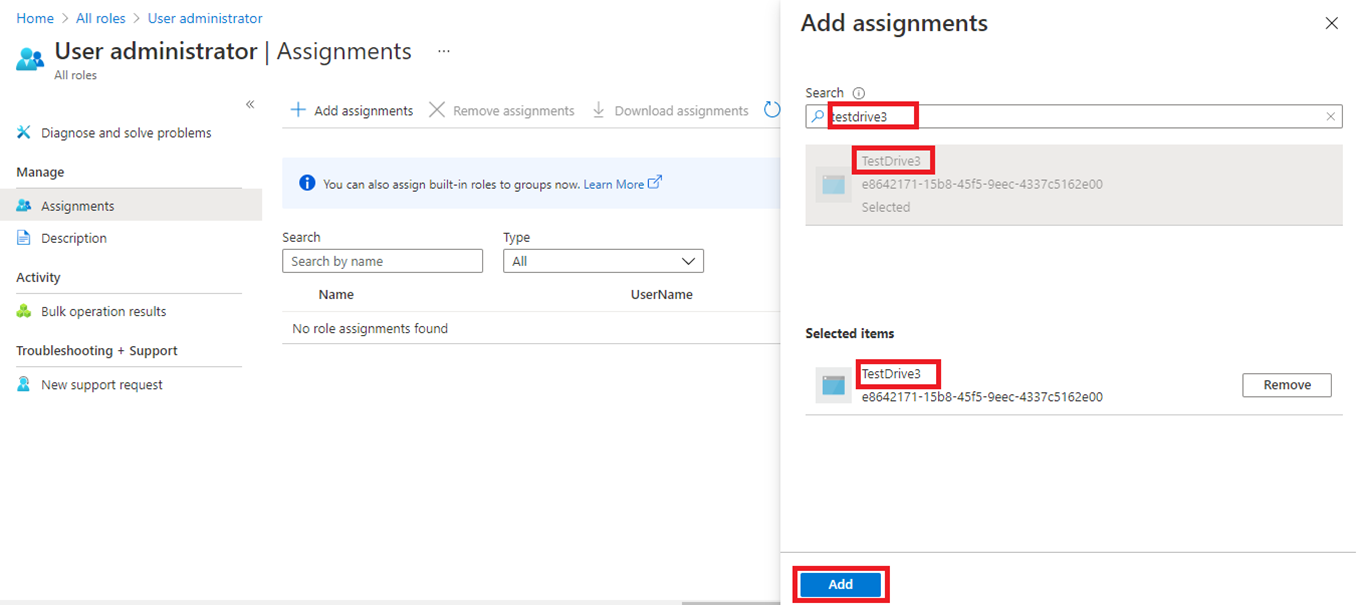

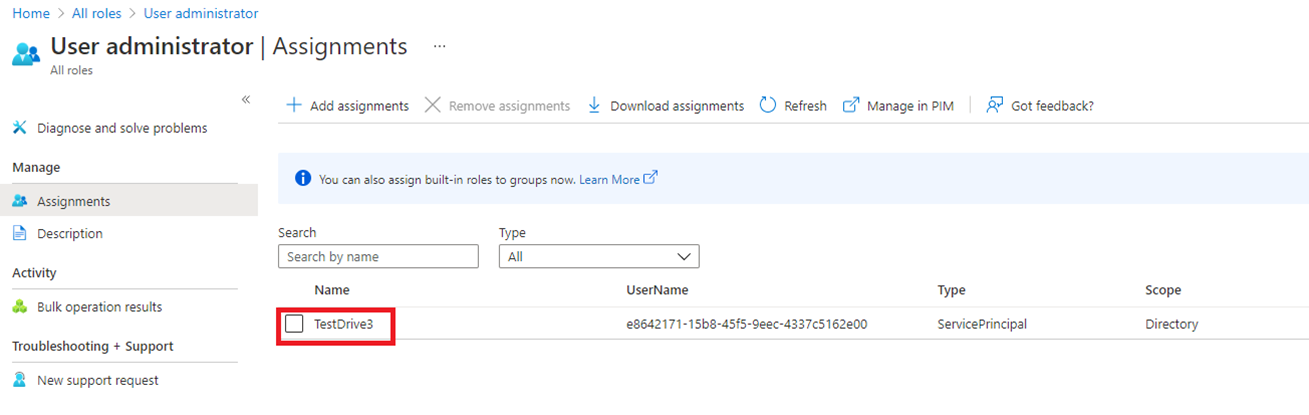

A Minden szerepkör lapon keresse meg a Felhasználói Rendszergazda istrator szerepkört, és kattintson duplán a Felhasználói rendszergazda elemre.

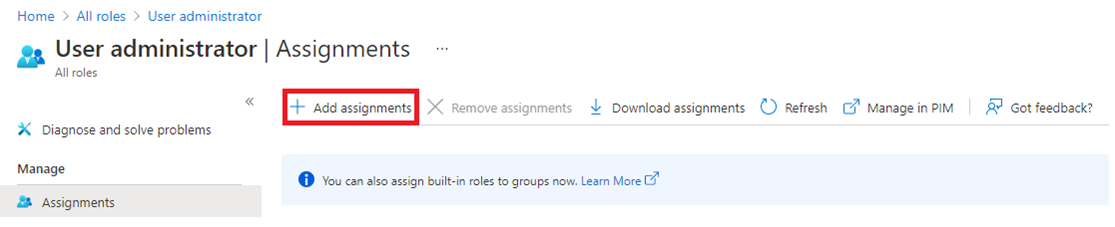

Válassza a Hozzárendelések hozzáadása lehetőséget.

Keresse meg és válassza ki a fent létrehozott alkalmazást, majd a Hozzáadás lehetőséget.

Figyelje meg, hogy az alkalmazáshoz sikeresen hozzárendelt szolgáltatásnév szerepkör:

2\. lehetőség

Nyisson meg egy Rendszergazda istrative szintű PowerShell-parancssort.

Install-Module MSOnline (futtassa ezt a parancsot, ha az MSOnline nincs telepítve).

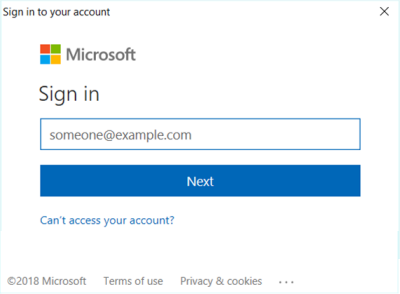

Csatlakozás-MsolService (ekkor megjelenik egy előugró ablak; jelentkezzen be az újonnan létrehozott szervezeti bérlővel).

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp. ObjectId -RoleMemberType servicePrincipal.

Hozzon létre egy új biztonsági csoportot, és adja hozzá a Vászonalapú alkalmazáshoz (Power Apps). Ez a lépés csak a Dynamics 365 for Customer Engagement & Power Apps ajánlataira vonatkozik a Canvas Apps lehetőséggel.

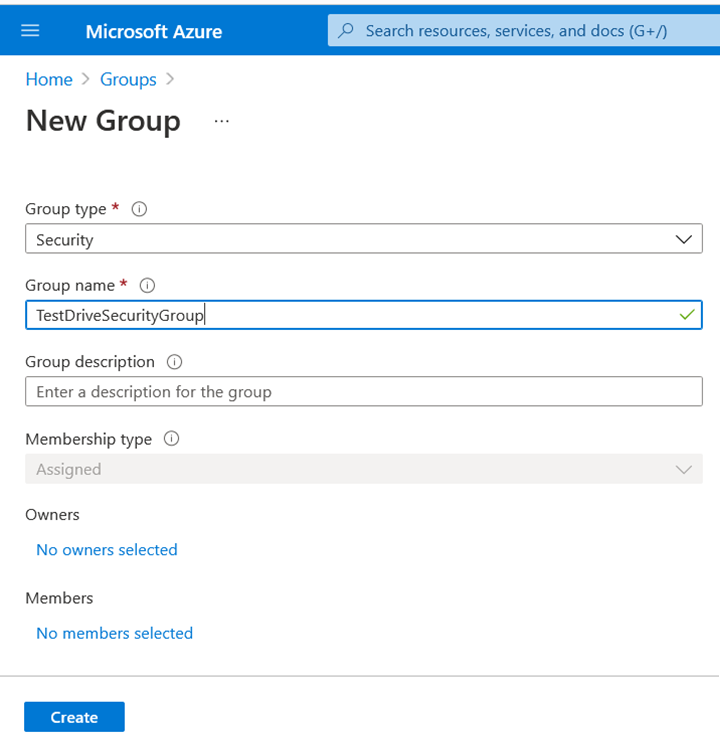

Hozzon létre egy új biztonsági csoportot.

Nyissa meg a Microsoft Entra-azonosítót.

A Kezelés csoportban válassza a Csoportok lehetőséget.

Válassza az + Új csoport lehetőséget.

Válassza ki a biztonsági csoport típusát.

Csoportnévként adja meg a TestDriveSecurityGroup nevet.

Adjon meg egy leírást, például a tesztmeghajtó biztonsági csoportját.

Hagyja meg a többi mezőt alapértelmezettként, és válassza a Létrehozás lehetőséget.

Adja hozzá az imént létrehozott biztonsági csoportot a Vászonalkalmazáshoz (Power Apps).

Nyissa meg a PowerApps portál oldalát, és jelentkezzen be.

Válassza az Alkalmazások lehetőséget, majd az alkalmazás három pontját.

Válassza a Megosztás lehetőséget.

Keresse meg az előző lépésben létrehozott TestDriveSecurityGroup biztonsági csoportot.

Adatengedélyek hozzáadása a biztonsági csoporthoz.

Törölje a jelet az e-mail-meghívó küldése jelölőnégyzetből.

Válassza a Megosztás lehetőséget.

Feljegyzés

Ha nem CE/Dataverse for Canvas App (Power Apps) háttéradatforrást használ:

- Engedélyezze a fent létrehozott biztonsági csoport számára az adatforrás elérését. Például egy SharePoint-adatforrás.

- Nyissa meg a SharePointot, és ossza meg az adattáblát a biztonsági csoporttal.

Adja hozzá az imént létrehozott Azure-alkalmazást alkalmazásfelhasználóként a tesztmeghajtó CRM-példányához. Ez a lépés csak a Dataverse- és Power Apps-ajánlatokon elérhető Dynamics 365-alkalmazásokra vonatkozik.

Jelentkezzen be a Power Platform felügyeleti központjába rendszer Rendszergazda istratorként.

Válassza a Környezetek lehetőséget, majd válasszon ki egy környezetet a listából.

Válassza a Beállítások lehetőséget.

Válassza a Felhasználók + engedélyek lehetőséget, majd válassza az Alkalmazásfelhasználók lehetőséget.

Válassza az + Új alkalmazásfelhasználó lehetőséget az Új alkalmazás létrehozása felhasználói lap megnyitásához.

Válassza a + Alkalmazás hozzáadása lehetőséget a kijelölt felhasználó számára létrehozott regisztrált Microsoft Entra-azonosító alkalmazás kiválasztásához, majd válassza a Hozzáadás lehetőséget.

Feljegyzés

Az alkalmazásnév vagy az alkalmazásazonosító megadása mellett megadhat egy Azure Managed Identity-alkalmazásazonosítót is. Felügyelt identitás esetén ne adja meg a felügyelt identitásalkalmazás nevét, helyette használja a Felügyelt identitás alkalmazásazonosítót.

A kijelölt Microsoft Entra-alkalmazás az Alkalmazás területen jelenik meg. Másik Microsoft Entra-alkalmazás kiválasztásához válassza a Szerkesztés (

) lehetőséget. Az Üzleti egység területen válasszon ki egy üzleti egységet a legördülő listából.

) lehetőséget. Az Üzleti egység területen válasszon ki egy üzleti egységet a legördülő listából.

Az üzleti egység kiválasztása után a biztonsági szerepkörök kiválasztásával kiválaszthatja a kiválasztott üzleti egységhez tartozó biztonsági szerepköröket, hogy hozzáadja az új alkalmazásfelhasználóhoz. A biztonsági szerepkörök hozzáadása után válassza a Mentés lehetőséget.

Válassza a Létrehozás lehetőséget.

Válassza a Szerepkörök kezelése lehetőséget.

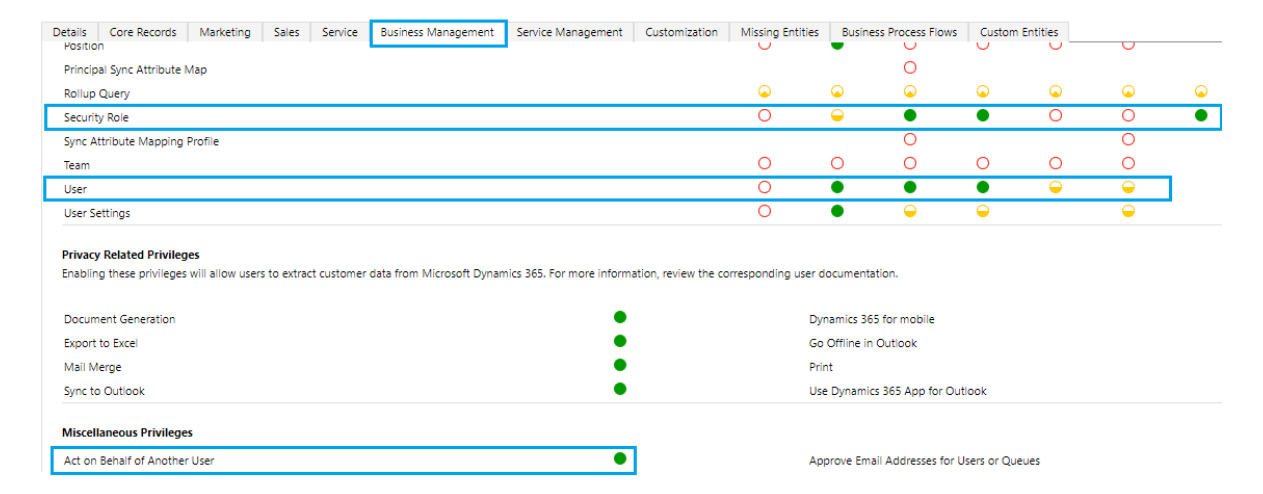

Olyan egyéni vagy OOB biztonsági szerepkör hozzárendelése, amely olvasási, írási és hozzárendelési szerepköri jogosultságokat tartalmaz, például a System Rendszergazda istratort.

Engedélyezze a törvény egy másik felhasználói jogosultság nevében történő engedélyezését.

Rendelje hozzá az alkalmazás felhasználójához a tesztmeghajtóhoz létrehozott egyéni biztonsági szerepkört.

Beállítás a Dynamics 365 Operations Appshez

Jelentkezzen be az Azure Portalra egy Rendszergazda fiókkal.

Ellenőrizze, hogy a Dynamics 365 tesztmeghajtó-példányhoz társított bérlőben van-e, ha a fiókikonra mutat a jobb felső sarokban. Ha nem a megfelelő bérlőben van, válassza a fiókikont a megfelelő bérlőre való váltáshoz.

Microsoft Entra-alkalmazás létrehozása az Azure-ban. Az AppSource ezzel az alkalmazással építi ki és bontja ki a tesztmeghajtó felhasználóját a bérlőben.

A szűrőpanelen válassza a Microsoft Entra-azonosítót.

Válassza az Alkalmazásregisztrációk lehetőséget.

Új regisztráció kiválasztása.

Adjon meg egy megfelelő alkalmazásnevet.

A Támogatott fióktípusok csoportban válassza a Fiók lehetőséget bármely szervezeti címtárban és személyes Microsoft-fiókban.

Válassza a Létrehozás lehetőséget , és várja meg, amíg az alkalmazás létrejön.

Az alkalmazás létrehozása után jegyezze fel az áttekintési képernyőn megjelenő alkalmazásazonosítót . Erre az értékre később szüksége lesz a tesztmeghajtó konfigurálásakor.

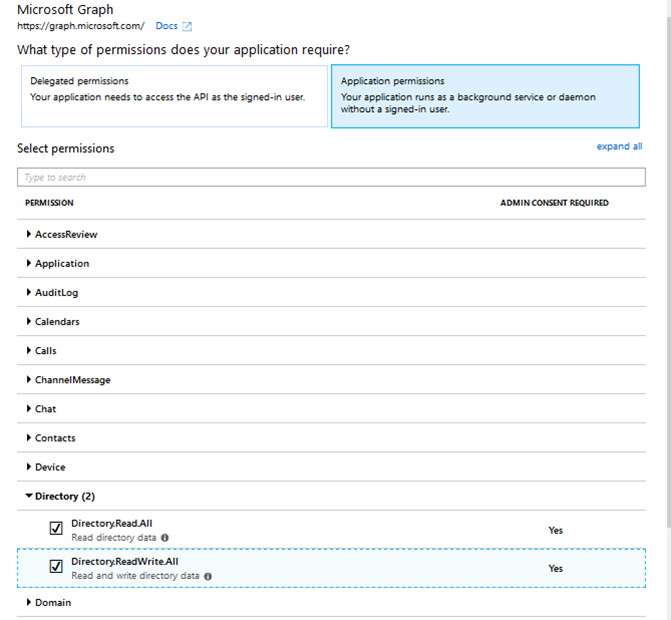

Az Alkalmazás kezelése területen válassza ki az API-engedélyeket.

Válassza az Engedély hozzáadása, majd a Microsoft Graph API lehetőséget.

Válassza ki az Alkalmazásengedélyek kategóriát, majd a Directory.Read.All és a Directory.ReadWrite.All engedélyeket.

Válassza az Engedély hozzáadása lehetőséget.

Az engedély hozzáadása után válassza a Microsoft rendszergazdai hozzájárulásának megadása lehetőséget.

Az üzenetriasztásban válassza az Igen lehetőséget.

Titkos kód létrehozása a Microsoft Entra alkalmazáshoz:

Az Alkalmazás kezelése területen válassza a Tanúsítvány és titkos kódok lehetőséget.

Az Ügyfélkódok csoportban válassza az Új ügyfélkulcs lehetőséget.

Adjon meg egy leírást, például a Tesztmeghajtót, és válassza ki a megfelelő időtartamot. A tesztmeghajtó a kulcs lejárata után megszakad, ekkor létre kell hoznia és új kulcsot kell adnia az AppSource-nak.

Válassza a Hozzáadás lehetőséget az Azure-alkalmazás titkos kódjának létrehozásához. Másolja ki ezt az értéket, mert a panel elhagyása után el lesz rejtve. Erre az értékre később szüksége lesz a tesztmeghajtó konfigurálásakor.

Adja hozzá a Szolgáltatásnév szerepkört az alkalmazáshoz, hogy a Microsoft Entra alkalmazás eltávolíthassa a felhasználókat az Azure-bérlőből.

Nyisson meg egy Rendszergazda istrative szintű PowerShell-parancssort.

Install-Module MSOnline (futtassa ezt a parancsot, ha az MSOnline nincs telepítve).

Csatlakozás-MsolService (ekkor megjelenik egy előugró ablak; jelentkezzen be az újonnan létrehozott szervezeti bérlővel).

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp. ObjectId -RoleMemberType servicePrincipal.

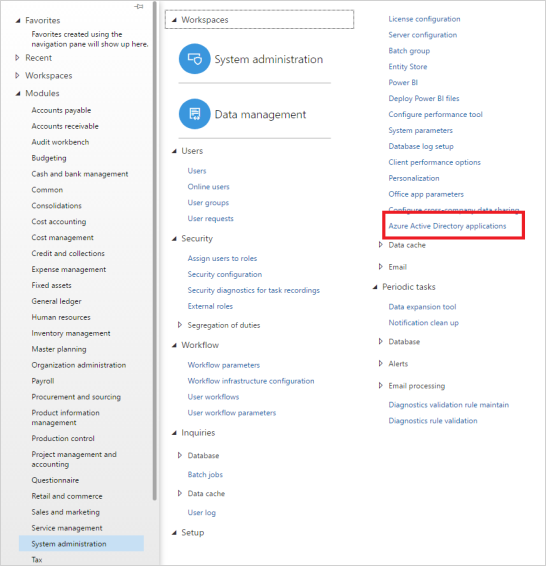

Most vegye fel a fenti alkalmazást a Dynamics 365 Operations Appsbe , hogy lehetővé tegye az alkalmazás számára a felhasználók kezelését.

- Keresse meg a Dynamics 365 Operations Apps-példányt .

- A bal felső sarokban válassza a háromsoros ikont (☰).

- Válassza a System Rendszergazda istration lehetőséget.

- Válassza ki a Microsoft Entra-alkalmazásokat.

- Válassza a + Új lehetőséget.

- Adja meg annak a Microsoft Entra-alkalmazásnak az ügyfél-azonosítóját, amely a műveletek nevében hajtja végre a műveleteket.

Feljegyzés

Az a felhasználói azonosító, amelynek nevében a műveleteket végrehajtják (általában a példány rendszer Rendszergazda, vagy egy olyan felhasználó, akinek jogosultsága van más felhasználók hozzáadására).

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: