Adattitkosítás az Azure Database for MySQL-hez az Azure Portal használatával

A következőkre vonatkozik: Azure Database for MySQL – Önálló kiszolgáló

Azure Database for MySQL – Önálló kiszolgáló

Fontos

Az önálló Azure Database for MySQL-kiszolgáló a kivonási útvonalon van. Határozottan javasoljuk, hogy frissítsen rugalmas Azure Database for MySQL-kiszolgálóra. További információ a rugalmas Azure Database for MySQL-kiszolgálóra való migrálásról: Mi történik az önálló Azure Database for MySQL-kiszolgálóval?

Megtudhatja, hogyan állíthat be és kezelhet adattitkosítást az Azure Database for MySQL-hez az Azure Portal használatával.

Az Azure CLI előfeltételei

Azure-előfizetéssel kell rendelkeznie, és rendszergazdai jogosultságokkal kell rendelkeznie az adott előfizetésben.

Az Azure Key Vaultban hozzon létre egy kulcstartót és egy, az ügyfél által felügyelt kulcshoz használható kulcsot.

A kulcstartónak az alábbi tulajdonságokkal kell rendelkeznie, amelyeket ügyfél által felügyelt kulcsként kell használnia:

-

az resource update --id $(az keyvault show --name \ <key_vault_name> -o tsv | awk '{print $1}') --set \ properties.enableSoftDelete=true -

az keyvault update --name <key_vault_name> --resource-group <resource_group_name> --enable-purge-protection true 90 napos megőrzési napok

az keyvault update --name <key_vault_name> --resource-group <resource_group_name> --retention-days 90

-

A kulcsnak az alábbi attribútumokkal kell rendelkeznie felhasználó által felügyelt kulcsként:

- Nincs lejárati dátum

- Nincs letiltva

- Get, wrap, unwrap műveletek végrehajtása

- recoverylevel attribútum a Helyreállítható értékre van állítva (ehhez engedélyezni kell a helyreállítható törlést a 90 napos megőrzési időtartammal)

- Végleges törlés elleni védelem engedélyezése

A kulcs fenti attribútumait az alábbi paranccsal ellenőrizheti:

az keyvault key show --vault-name <key_vault_name> -n <key_name>Az Önálló Azure Database for MySQL-kiszolgálónak általános célú vagy memóriaoptimalizált tarifacsomagon és általános célú 2- es tárolón kell lennie. Mielőtt továbbhalad, tekintse át az ügyfél által kezelt kulcsokkal való adattitkosításra vonatkozó korlátozásokat.

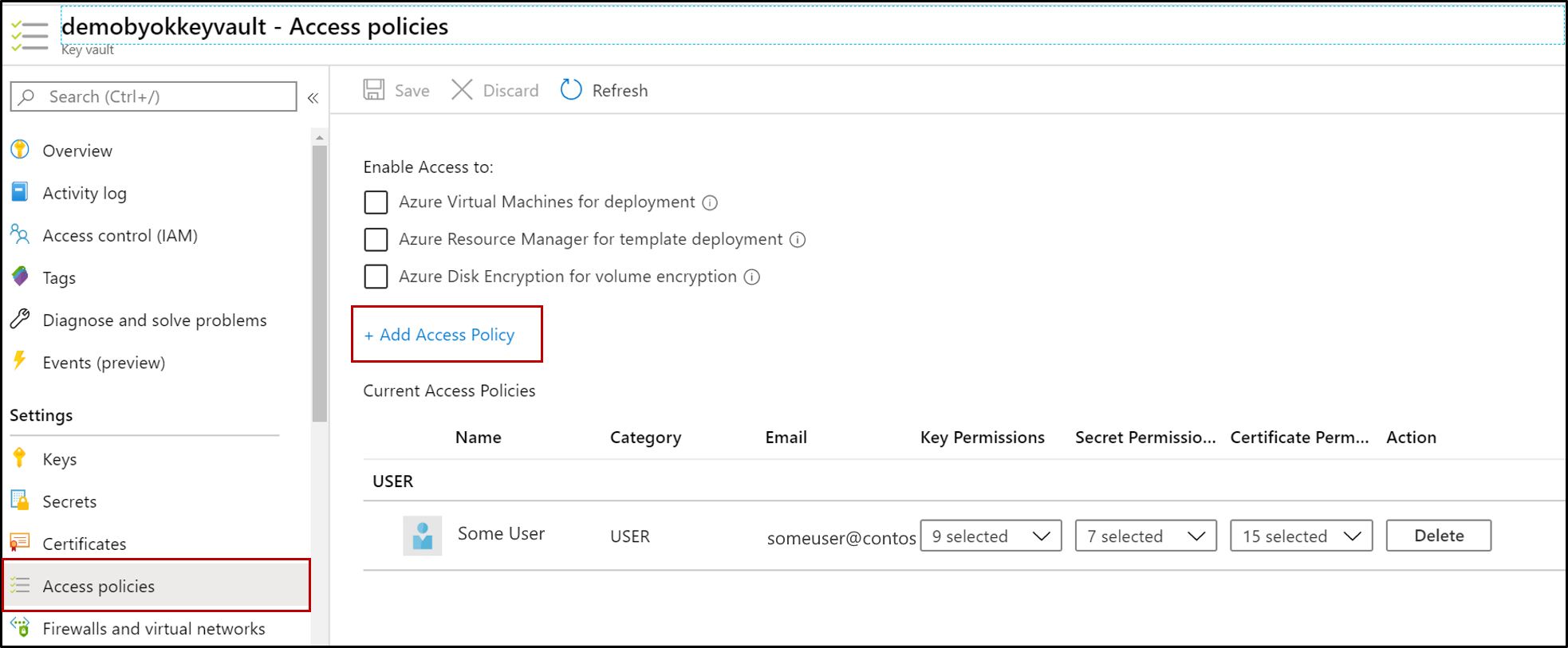

A kulcsműveletek megfelelő engedélyeinek beállítása

A Key Vaultban válassza az Access-szabályzatok>hozzáférési szabályzat hozzáadása lehetőséget.

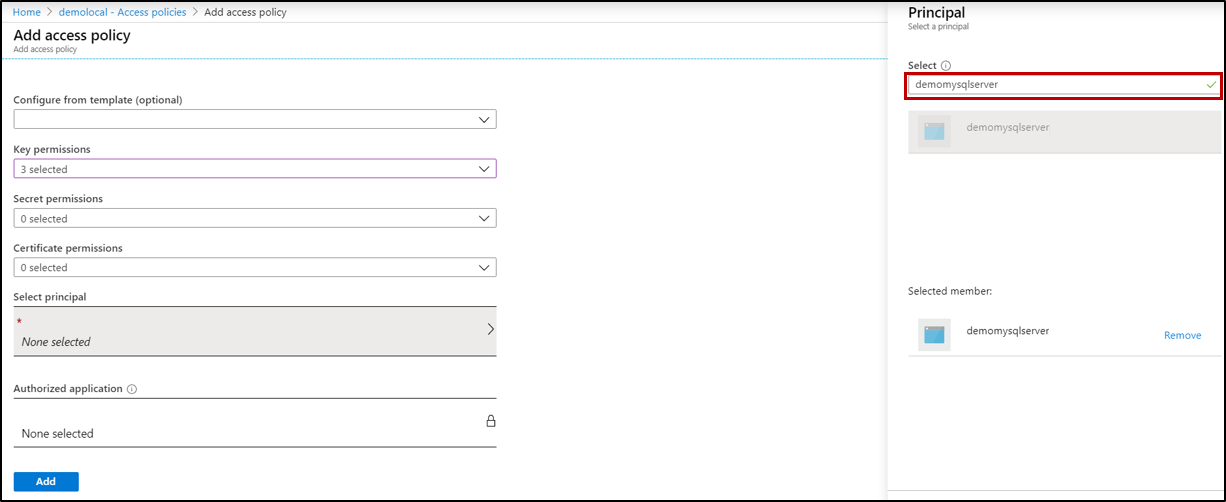

Válassza a Kulcsengedélyek lehetőséget, majd válassza a Get, Wrap, Unwrap és a Principal (a MySQL-kiszolgáló neve) lehetőséget. Ha a kiszolgálónév nem található a meglévő tagok listájában, regisztrálnia kell. A rendszer arra kéri, hogy regisztrálja a kiszolgálónevet, amikor először próbál meg adattitkosítást beállítani, és az sikertelen lesz.

Válassza a Mentés parancsot.

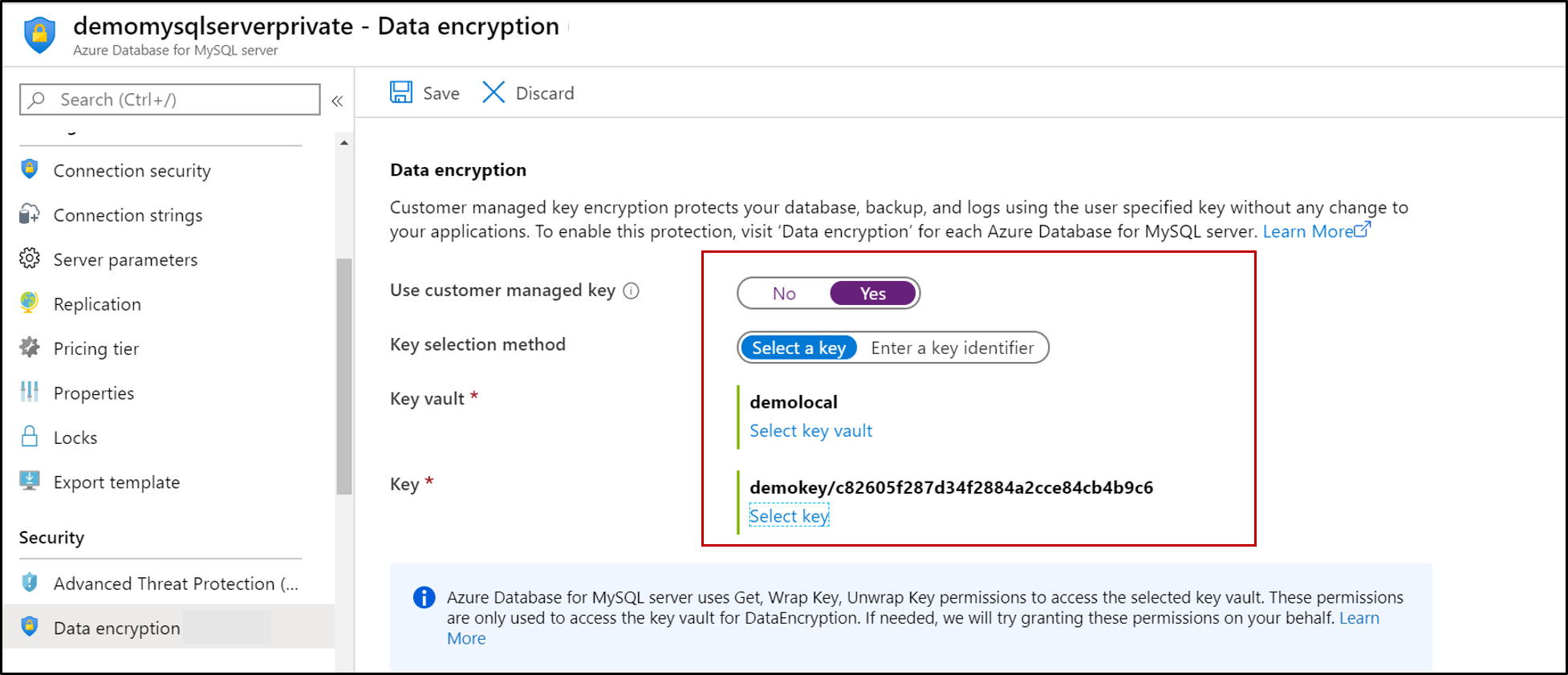

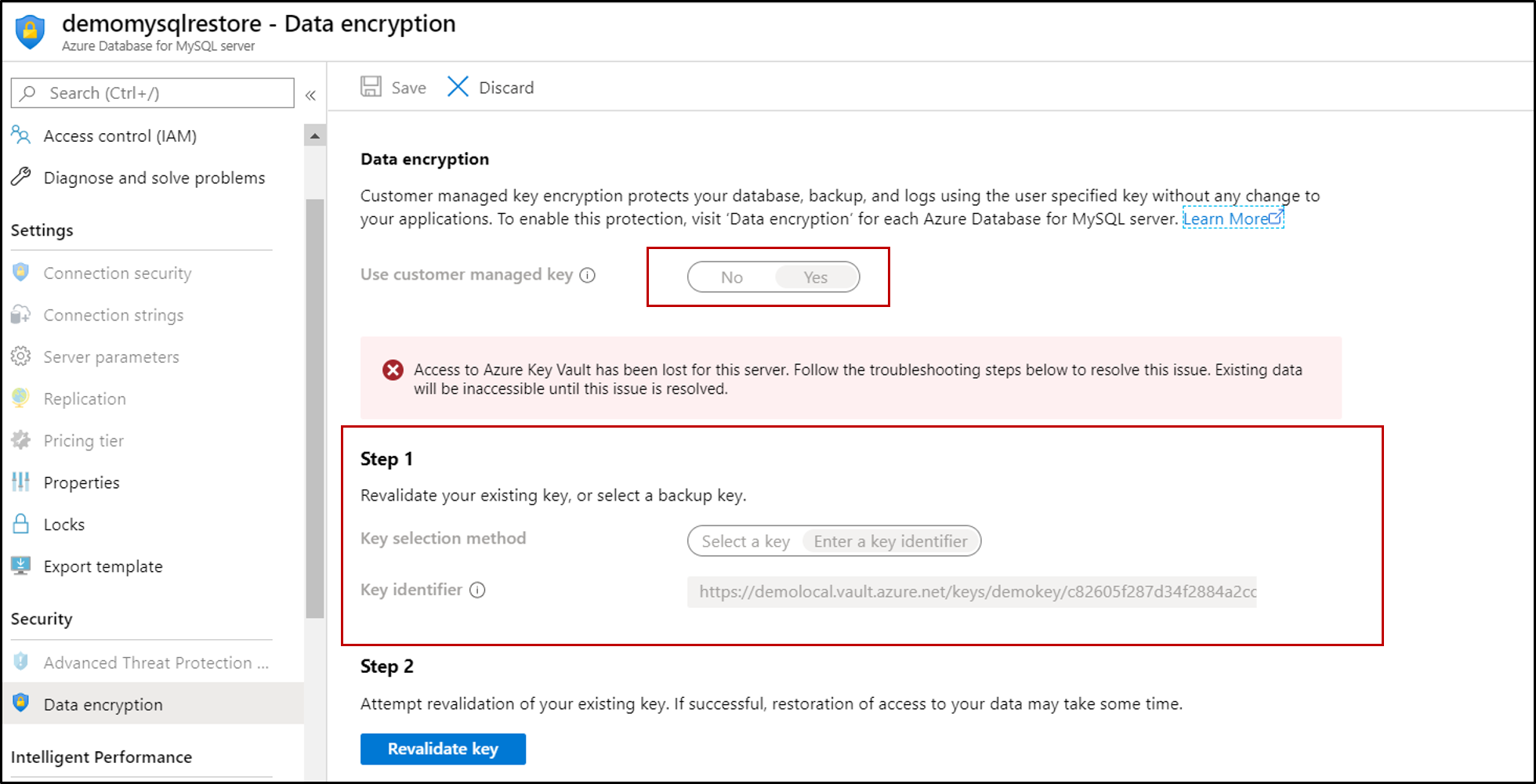

Adattitkosítás beállítása az Azure Database for MySQL-hez

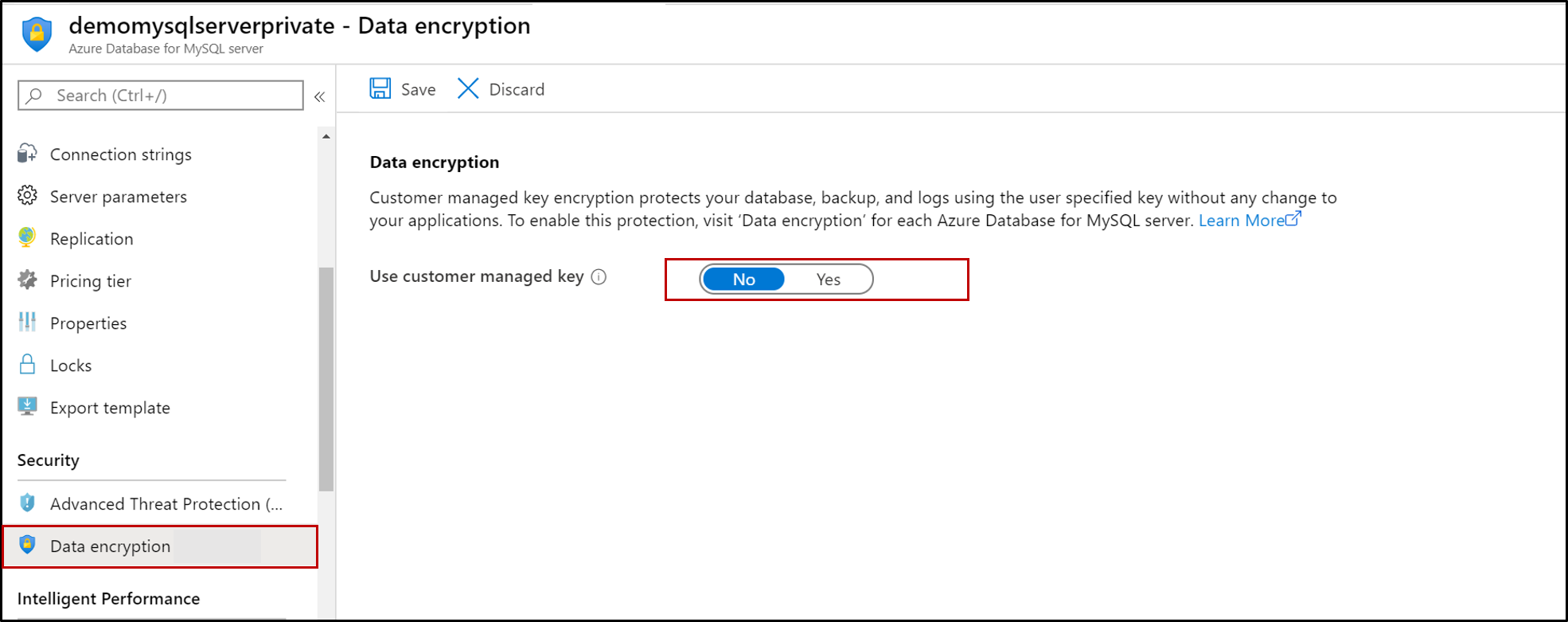

Az Azure Database for MySQL-ben válassza az Adattitkosítás lehetőséget az ügyfél által felügyelt kulcs beállításához.

Választhat kulcstartót és kulcspárt, vagy megadhat egy kulcsazonosítót.

Válassza a Mentés parancsot.

Annak érdekében, hogy az összes fájl (beleértve az ideiglenes fájlokat is) teljes mértékben titkosítva legyen, indítsa újra a kiszolgálót.

Adattitkosítás használata visszaállítási vagy replikakiszolgálókhoz

Miután az Azure Database for MySQL titkosítva lett egy ügyfél Key Vaultban tárolt felügyelt kulcsával, a kiszolgáló újonnan létrehozott példánya is titkosítva lesz. Ezt az új példányt helyi vagy georedundáns visszaállítási művelettel, vagy replika (helyi/régióközi) művelettel készítheti el. Titkosított MySQL-kiszolgáló esetén tehát az alábbi lépésekkel hozhat létre titkosított visszaállított kiszolgálót.

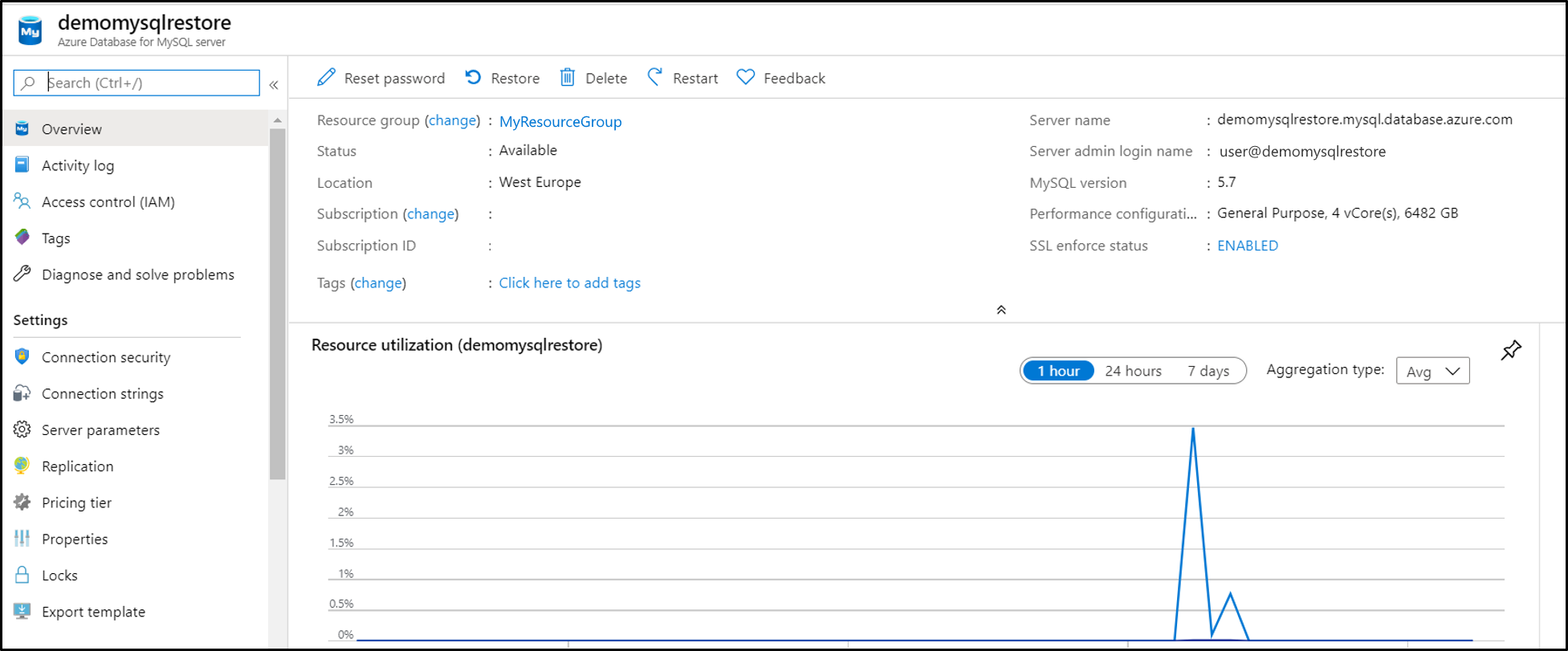

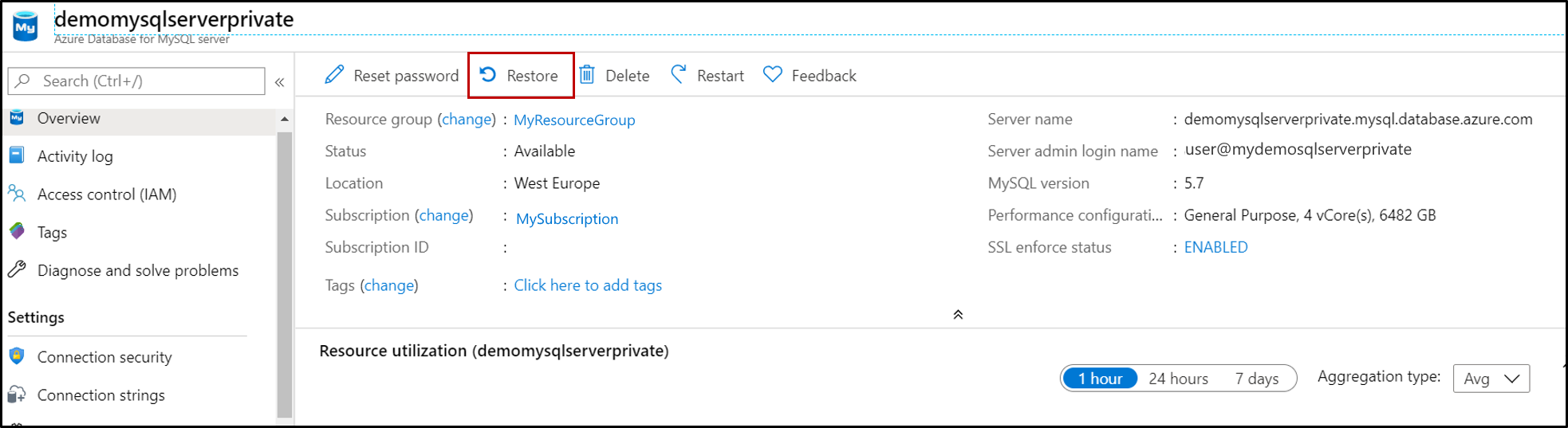

A kiszolgálón válassza az Áttekintés>visszaállítása lehetőséget.

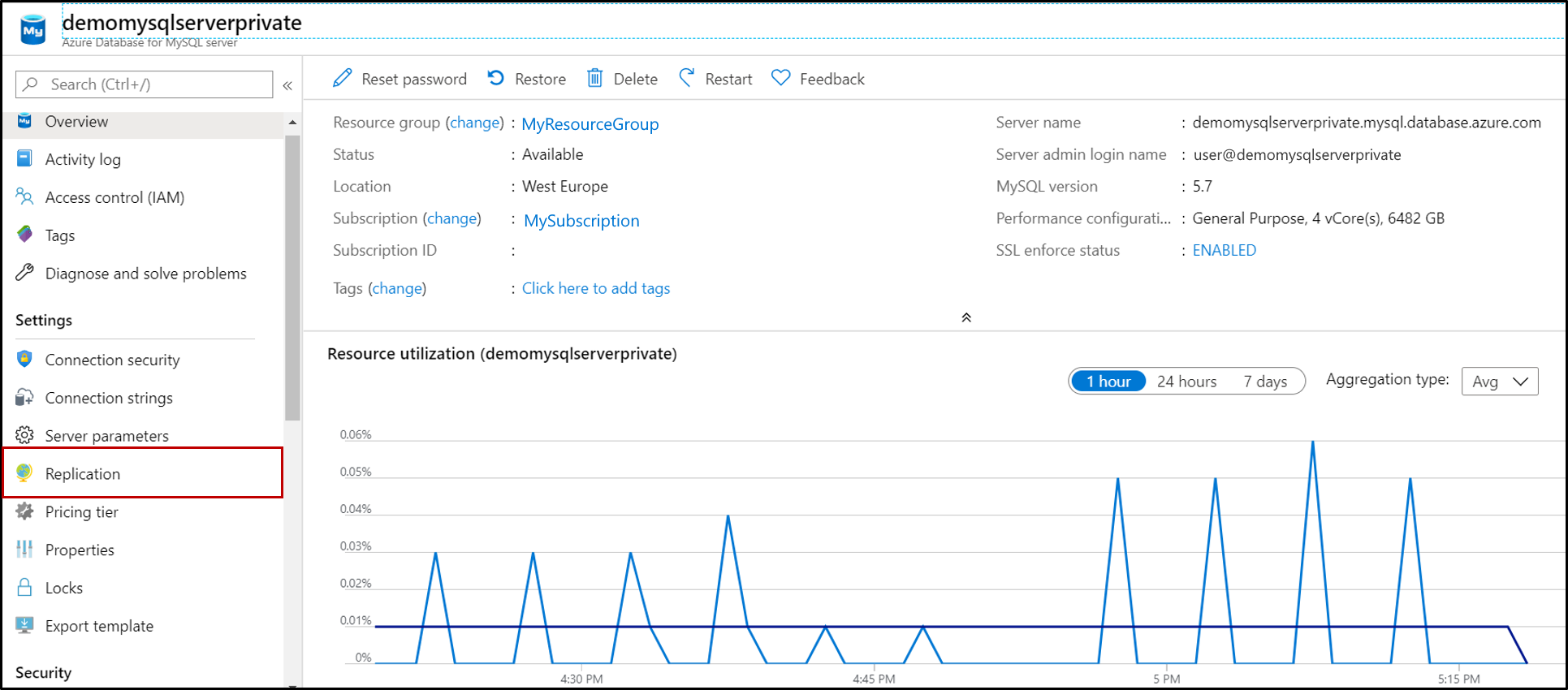

Vagy replikációval kompatibilis kiszolgáló esetén a Gépház fejléc alatt válassza a Replikáció lehetőséget.

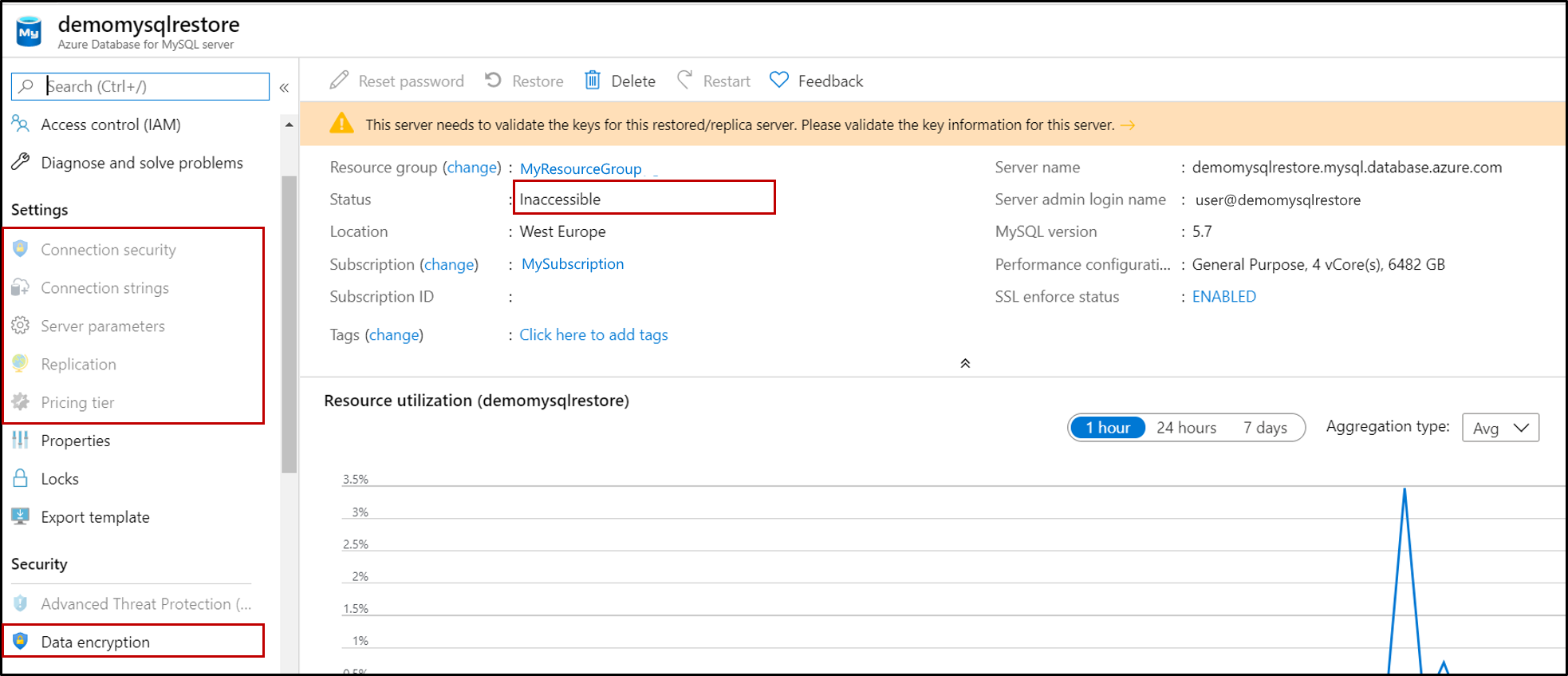

A visszaállítási művelet befejezése után az új létrehozott kiszolgáló titkosítva lesz az elsődleges kiszolgáló kulcsával. A kiszolgáló funkciói és beállításai azonban le vannak tiltva, és a kiszolgáló nem érhető el. Ez megakadályozza az adatmanipulációt, mivel az új kiszolgáló identitása még nem kapott engedélyt a kulcstartó elérésére.

A kiszolgáló akadálymentessé tételéhez állítsa újra a kulcsot a visszaállított kiszolgálón. Válassza az Adattitkosítási>újraértékelési kulcs lehetőséget.

Megjegyzés:

Az első újraértékelési kísérlet sikertelen lesz, mert az új kiszolgáló szolgáltatásnévének hozzáférést kell kapnia a kulcstartóhoz. A szolgáltatásnév létrehozásához válassza a Revalidate billentyűt, amely hibát jelez, de létrehozza a szolgáltatásnevet. Ezt követően tekintse meg a cikk korábbi lépéseit .

A kulcstartónak hozzáférést kell adnia az új kiszolgálóhoz. További információ: Key Vault hozzáférési szabályzat hozzárendelése.

A szolgáltatásnév regisztrálása után újraértékelje a kulcsot, és a kiszolgáló folytatja a normál működését.