Oktatóanyag: NAT-átjáró integrálása az Azure Firewalllal egy küllős hálózaton a kimenő kapcsolat érdekében

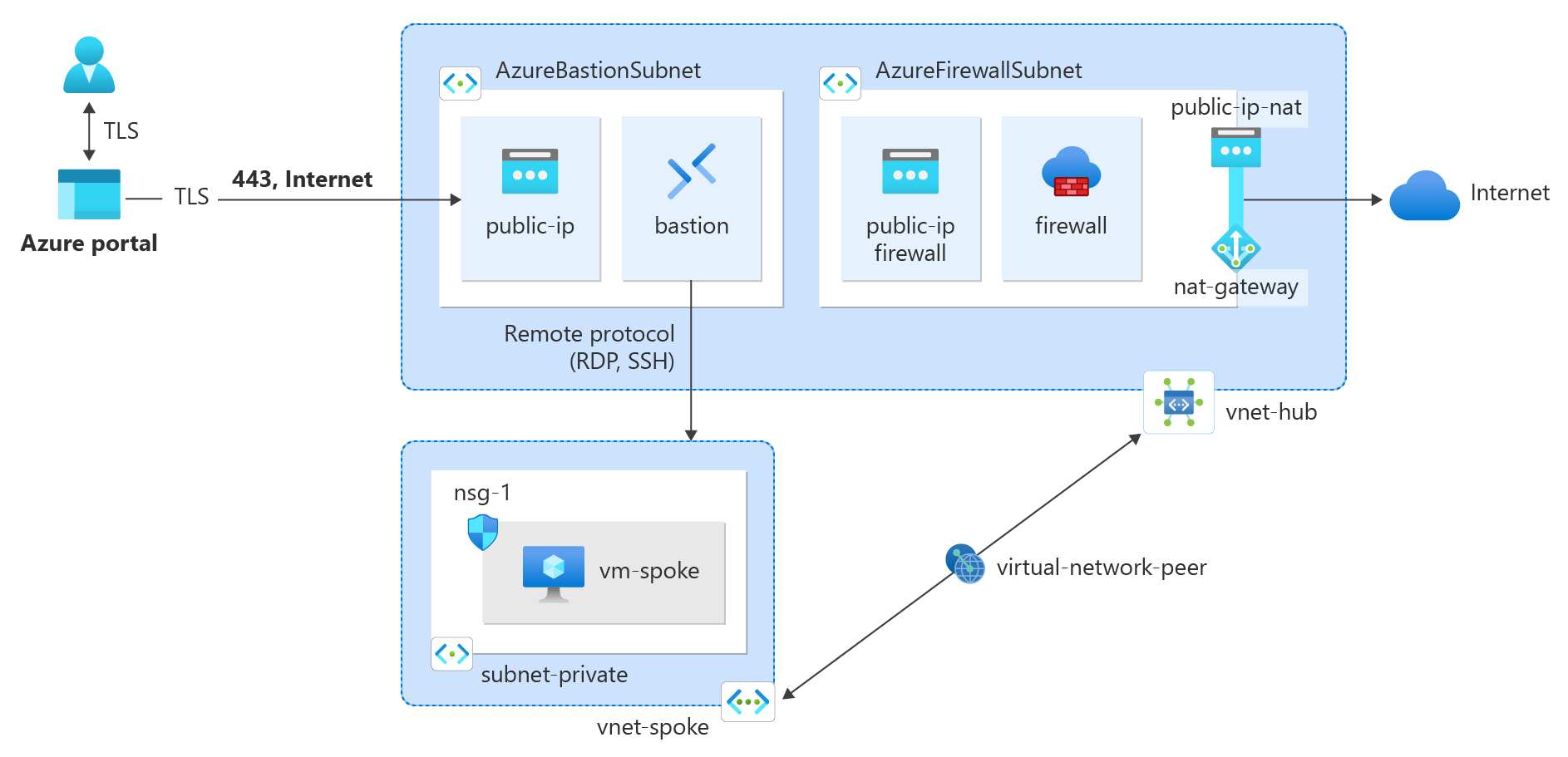

Ebben az oktatóanyagban megtudhatja, hogyan integrálhat NAT-átjárót egy Azure Firewall-nal egy küllős hálózaton

Az Azure Firewall 2496 SNAT portot biztosít a háttérbeli virtuálisgép-méretezési csoportpéldányonként konfigurált nyilvános IP-címenként (legalább két példány). Legfeljebb 250 nyilvános IP-címet társíthat az Azure Firewallhoz. Az architektúra követelményeitől és a forgalmi mintáktól függően több SNAT-portra lehet szükség, mint amennyit az Azure Firewall nyújtani tud. Emellett kevesebb nyilvános IP-cím használatára is szükség lehet, miközben több SNAT-portra is szükség lehet. A kimenő kapcsolatok jobb módszere a NAT-átjáró használata. A NAT-átjáró nyilvános IP-címenként 64 512 SNAT-portot biztosít, és legfeljebb 16 nyilvános IP-címmel használható.

A NAT-átjáró integrálható az Azure Firewalllal úgy, hogy a NAT-átjárót közvetlenül az Azure Firewall alhálózatra konfigurálja, hogy skálázhatóbb módszert biztosítson a kimenő kapcsolatokhoz. Éles üzemelő példányok esetén a központi és küllős hálózat használata ajánlott, ahol a tűzfal a saját virtuális hálózatában található. A számítási feladatok kiszolgálói a társhálózatok virtuális hálózatai ugyanabban a régióban vannak, mint a központi virtuális hálózat, ahol a tűzfal található. Ebben az architekturális beállításban a NAT-átjáró képes kimenő kapcsolatot biztosítani a központi virtuális hálózatról a társviszonyban lévő összes küllős virtuális hálózat számára.

Feljegyzés

Az Azure NAT Gateway jelenleg nem támogatott a védett virtuális központok hálózatának (vWAN) architektúráiban. Központi virtuális hálózati architektúrával kell üzembe helyeznie az oktatóanyagban leírtak szerint. További információ az Azure Firewall architektúrabeállításairól: Mik az Azure Firewall Manager architektúrabeállításai?

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Központi virtuális hálózat létrehozása és Azure Firewall és Azure Bastion üzembe helyezése az üzembe helyezés során

- NAT-átjáró létrehozása és társítása a központi virtuális hálózat tűzfalalhálózatával

- Küllős virtuális hálózat létrehozása

- Virtuális hálózati társviszony létrehozása

- Útvonaltábla létrehozása a küllős virtuális hálózathoz

- Tűzfalszabályzat létrehozása a központi virtuális hálózathoz

- Virtuális gép létrehozása a nat-átjárón keresztüli kimenő kapcsolat teszteléséhez

Előfeltételek

- Egy Azure-fiók, aktív előfizetéssel. Fiók ingyenes létrehozása.

A központi virtuális hálózat létrehozása

A központi virtuális hálózat tartalmazza az Azure Firewallhoz és a NAT-átjáróhoz társított tűzfal-alhálózatot. Használja az alábbi példát a központi virtuális hálózat létrehozásához.

Jelentkezzen be az Azure Portalra.

A portál tetején található keresőmezőbe írja be a virtuális hálózatot. Válassza ki a virtuális hálózatokat a keresési eredmények között.

Válassza a +Létrehozás lehetőséget.

A Virtuális hálózat létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza az Új létrehozása lehetőséget.

Adja meg a test-rg értéket.

Válassza az OK gombot.Példány részletei Név Adja meg a vnet-hubot. Régió Válassza az USA déli középső régióját. A Tovább gombra kattintva lépjen a Biztonság lapra.

Válassza az Azure Bastion engedélyezése lehetőséget a Biztonság lap Azure Bastion szakaszában.

Az Azure Bastion a böngészővel csatlakozik a virtuális hálózat virtuális gépeihez biztonságos rendszerhéjon (SSH) vagy távoli asztali protokollon (RDP) keresztül a privát IP-címek használatával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra. További információ az Azure Bastionról: Azure Bastion

Feljegyzés

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Adja meg vagy válassza ki a következő adatokat az Azure Bastionban:

Beállítás Érték Azure Bastion gazdagép neve Adja meg a bástyát. Nyilvános Azure Bastion IP-cím Válassza a Nyilvános IP-cím létrehozása lehetőséget.

Adja meg a nyilvános ip-bastion nevet.

Válassza az OK gombot.Válassza az Azure Firewall engedélyezése lehetőséget a Biztonság lap Azure Firewall szakaszában.

Az Azure Firewall egy felügyelt, felhőalapú hálózatbiztonsági szolgáltatás, amely Azure Virtual Network-erőforrásait védi. Ez egy szolgáltatott, teljesen állapotalapú tűzfal, beépített magas rendelkezésre állással és korlátlan felhőalapú skálázhatósággal. Az Azure Firewallról további információt az Azure Firewallban talál.

Adja meg vagy válassza ki a következő adatokat az Azure Firewallban:

Beállítás Érték Az Azure Firewall neve Írja be a tűzfalat. Szint Válassza a Standard lehetőséget. Szabályzat Válassza az Új létrehozása lehetőséget.

Írja be a tűzfalházirend nevét.

Válassza az OK gombot.Nyilvános Azure Firewall IP-cím Válassza a Nyilvános IP-cím létrehozása lehetőséget.

Adja meg a nyilvános ip-tűzfal nevét.

Válassza az OK gombot.A Tovább gombra kattintva lépjen az IP-címek lapra.

Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

A megerősített gazdagép és a tűzfal üzembe helyezése néhány percet vesz igénybe. Ha a virtuális hálózat az üzembe helyezés részeként jön létre, folytassa a következő lépésekkel.

A NAT-átjáró létrehozása

Minden kimenő internetes forgalom bejárja a NAT-átjárót az internetre. Az alábbi példában létrehozhat egy NAT-átjárót a küllős hálózathoz, és társíthatja az AzureFirewallSubnettel.

A portál tetején található keresőmezőbe írja be a NAT-átjárót. Válassza ki a NAT-átjárókat a keresési eredmények között.

Válassza a +Létrehozás lehetőséget.

A Hálózati címfordítás (NAT) átjárójának Alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei NAT-átjáró neve Adja meg a nat-gatewayt. Régió Válassza az USA déli középső régiója lehetőséget. A rendelkezésre állási zóna Jelöljön ki egy zónát vagy nincs zónát. TCP tétlen időtúllépés (perc) Hagyja meg a 4 alapértelmezett értéket. A rendelkezésre állási zónákkal kapcsolatos további információkért lásd a NAT-átjárót és a rendelkezésre állási zónákat.

Válassza a Tovább elemet : Kimenő IP-cím.

A nyilvános IP-címek kimenő IP-címében válassza az Új nyilvános IP-cím létrehozása lehetőséget.

Adja meg a nyilvános ip-nat nevet.

Kattintson az OK gombra.

Válassza a Tovább: Alhálózat lehetőséget.

A Virtuális hálózatban válassza ki a vnet-hubot.

Válassza az AzureFirewallSubnet lehetőséget az alhálózat nevében.

Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Küllős virtuális hálózat létrehozása

A küllős virtuális hálózat tartalmazza az internetes forgalom NAT-átjáróhoz való útválasztásának teszteléséhez használt teszt virtuális gépet. A küllős hálózat létrehozásához használja az alábbi példát.

A portál tetején található keresőmezőbe írja be a virtuális hálózatot. Válassza ki a virtuális hálózatokat a keresési eredmények között.

Válassza a +Létrehozás lehetőséget.

A Virtuális hálózat létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Név Írja be a virtuális hálózat küllős nevét. Régió Válassza az USA déli középső régiója lehetőséget. A Tovább gombra kattintva lépjen a Biztonság lapra.

A Tovább gombra kattintva lépjen az IP-címek lapra.

Az IPv4-címtér IP-címek lapján válassza a Címtér törlése lehetőséget az automatikusan kitöltött címtér törléséhez.

Válassza a + IPv4 címtér hozzáadása lehetőséget.

Az IPv4-címtérben adja meg a 10.1.0.0 értéket. Hagyja meg a /16 (65 536 cím) alapértelmezett értékét a maszk kiválasztásában.

Válassza a + Alhálózat hozzáadása lehetőséget.

Az Alhálózat hozzáadása mezőbe írja be vagy válassza ki a következő információkat:

Beállítás Érték Alhálózat célja Hagyja meg az alapértelmezett alapértelmezett értéket. Név Adja meg a privát alhálózatot. IPv4 IPv4-címtartomány Hagyja meg a 10.1.0.0/16 alapértelmezett értékét. Kezdőcím Hagyja meg a 10.1.0.0 alapértelmezett értékét. Méret Hagyja meg a /24(256-címek) alapértelmezett értékét. Válassza a Hozzáadás lehetőséget.

Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Társviszony létrehozása a központ és a küllő között

A virtuális hálózatok közötti társviszony-létesítés a küllőhöz és a küllőhöz csatlakoztatja a központot. Az alábbi példában kétirányú hálózati társviszonyt hozhat létre a központ és a küllő között.

A portál tetején található keresőmezőbe írja be a virtuális hálózatot. Válassza ki a virtuális hálózatokat a keresési eredmények között.

Válassza ki a vnet-hubot.

Válassza a Társviszonyok lehetőséget a Beállítások területen.

Válassza a + Hozzáadás lehetőséget.

Adja meg vagy válassza ki a következő adatokat a Társviszony-létesítés hozzáadása területen:

Beállítás Érték Távoli virtuális hálózat összegzése Társviszony-létesítési hivatkozás neve Adja meg a vnet-küllős-vnet-központot. Virtuális hálózati üzemi modell Hagyja meg a Resource Manager alapértelmezett beállítását. Előfizetés Válassza ki előfizetését. Virtuális hálózat Válassza ki a vnet küllős (test-rg) lehetőséget. Távoli virtuális hálózatok társviszony-létesítési beállításai A "vnet-küllő" hozzáférésének engedélyezése a "vnet-hub" számára Hagyja meg a Kijelölt beállítás alapértelmezett értékét. A "vnet-küllő" számára lehetővé teszi a továbbított forgalom fogadását a "vnet-hub" felől Jelölje be a jelölőnégyzetet. A "vnet-küllős" átjáró- vagy útválasztási kiszolgálójának engedélyezése a forgalom "vnet-hub" felé történő továbbításához Hagyja meg a Bejelöletlen beállítás alapértelmezett értékét. Engedélyezze a "vnet-küllő" használatát a "vnet-hub" távoli átjárójának vagy útvonalkiszolgálójának használatához Hagyja meg a Bejelöletlen beállítás alapértelmezett értékét. Helyi virtuális hálózat összegzése Társviszony-létesítési hivatkozás neve Írja be a vnet-hub-to-vnet küllőt. Helyi virtuális hálózatok társviszony-létesítési beállításai Engedélyezze a "vnet-hub" számára a "vnet-spoke-2" elérését Hagyja meg a Kijelölt beállítás alapértelmezett értékét. A "vnet-hub" számára lehetővé teszi a továbbított forgalom fogadását a "vnet-küllő" felől Jelölje be a jelölőnégyzetet. A "vnet-hub" átjáró- vagy útvonalkiszolgálójának engedélyezése a forgalom "vnet-küllős" felé történő továbbításához Hagyja meg a Bejelöletlen beállítás alapértelmezett értékét. A "vnet-hub" engedélyezése a "vnet-küllős" távoli átjáró vagy útvonalkiszolgáló használatára Hagyja meg a Bejelöletlen beállítás alapértelmezett értékét. Válassza a Hozzáadás lehetőséget.

Válassza a Frissítés lehetőséget, és ellenőrizze, hogy a társviszony állapota csatlakoztatva van-e.

Küllős hálózati útvonaltábla létrehozása

Az útvonaltáblák a küllős virtuális hálózatot elhagyó összes forgalmat a központi virtuális hálózatra kényszerítik. Az útvonaltábla virtuális berendezésként az Azure Firewall magánhálózati IP-címével van konfigurálva.

Tűzfal magánhálózati IP-címének beszerzése

A tűzfal magánhálózati IP-címére van szükség a cikkben később létrehozott útvonaltáblához. Használja az alábbi példát a tűzfal privát IP-címének beszerzéséhez.

A portál tetején található keresőmezőbe írja be a tűzfalat. Válassza a Tűzfalak lehetőséget a keresési eredmények között.

Válassza ki a tűzfalat.

A tűzfal áttekintésében jegyezze fel a tűzfal magánhálózati IP-címe mezőben szereplő IP-címet. A példában szereplő IP-cím a 10.0.1.68.

Útválasztási táblázat létrehozása

Hozzon létre egy útvonaltáblát, amely kényszeríti az összes küllős és internetes kimenő forgalmat a központi virtuális hálózat tűzfalán keresztül.

A portál tetején található keresőmezőbe írja be az Útvonal táblát. Válassza az Útvonaltáblák lehetőséget a keresési eredmények között.

Válassza a +Létrehozás lehetőséget.

Az Útvonal létrehozása táblában adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Régió Válassza az USA déli középső régiója lehetőséget. Név Adja meg az útvonaltábla küllős nevét. Átjáró útvonalak terjesztése Válassza a Nem lehetőséget. Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

A portál tetején található keresőmezőbe írja be az Útvonal táblát. Válassza az Útvonaltáblák lehetőséget a keresési eredmények között.

Válassza ki az útvonaltábla küllős elemét.

A Beállítások területen válassza az Útvonalak lehetőséget.

Válassza a +Hozzáadás az útvonalakban lehetőséget.

Adja meg vagy válassza ki a következő adatokat az Útvonal hozzáadása területen:

Beállítás Érték Útvonal neve Adja meg az útvonal-központot. Cél típusa Válassza ki az IP-címeket. Cél IP-címek/CIDR-tartományok Adja meg a 0.0.0.0/0 értéket. A következő ugrás típusa Válassza a Virtuális berendezés lehetőséget. A következő ugrás címe Adja meg a 10.0.1.68 értéket. Válassza a Hozzáadás lehetőséget.

Válassza az Alhálózatok lehetőséget a Beállítások területen.

Válassza a +Társítás lehetőséget.

Adja meg vagy válassza ki a következő adatokat a Társítás alhálózatban:

Beállítás Érték Virtuális hálózat Válassza ki a vnet küllős (test-rg) lehetőséget. Alhálózat Válassza ki a privát alhálózatot. Kattintson az OK gombra.

Tűzfal konfigurálása

A küllőből a központon keresztül érkező forgalmat engedélyezni kell, valamint tűzfalszabályt és hálózati szabályt. Az alábbi példában létrehozhatja a tűzfalszabályt és a hálózati szabályt.

Hálózati szabály konfigurálása

A portál tetején található keresőmezőbe írja be a tűzfalat. Válassza ki a tűzfalszabályzatokat a keresési eredmények között.

Válassza a tűzfalszabályzatot.

Bontsa ki a Beállítások elemet, majd válassza a Hálózati szabályok lehetőséget.

Válassza a + Szabálygyűjtemény hozzáadása lehetőséget.

A Szabálygyűjtemény hozzáadása mezőbe írja be vagy válassza ki a következő adatokat:

Beállítás Érték Név Írja be a küllőt az internetre. Szabálygyűjtemény típusa Válassza a Hálózat lehetőséget. Prioritás Adja meg a 100 értéket. Szabálygyűjtési művelet Válassza ki az Engedélyezés lehetőséget. Szabálygyűjteményi csoport Válassza a DefaultNetworkRuleCollectionGroup lehetőséget. Szabályok Név Adja meg az engedélyezési webet. Forrás típusa IP-cím. Forrás Adja meg a 10.1.0.0/24 értéket. Protokoll Válassza a TCP lehetőséget. Célportok Adja meg a 80 443 értéket. Cél típusa Válassza ki az IP-címet. Cél Belép* Válassza a Hozzáadás lehetőséget.

Teszt virtuális gép létrehozása

Egy Ubuntu virtuális géppel tesztelhető a kimenő internetes forgalom a NAT-átjárón keresztül. Az alábbi példában Ubuntu virtuális gépet hozhat létre.

Az alábbi eljárás létrehoz egy virtuális gép (VM) nevű virtuális gépet a virtuális hálózaton.

A portálon keresse meg és válassza ki a virtuális gépeket.

A virtuális gépeken válassza a + Létrehozás, majd az Azure virtuális gép lehetőséget.

A Virtuális gép létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Virtuális gép neve Írja be a virtuálisgép-küllőt. Régió Válassza az USA déli középső régióját. Rendelkezésre állási beállítások Válassza a Nincs szükség infrastruktúra-redundanciára lehetőséget. Biztonsági típus Hagyja meg a Standard alapértelmezett értékét. Kép Válassza az Ubuntu Server 24.04 LTS – x64 Gen2 lehetőséget. Virtuálisgép-architektúra Hagyja meg az x64 alapértelmezett értékét. Méret Válasszon ki egy méretet. Rendszergazdai fiók Hitelesítés típusa Válassza a Jelszó lehetőséget. Felhasználónév Adja meg az azureusert. Jelszó Adjon meg egy jelszót. Jelszó megerősítése A jelszó újraküldése. Bejövő portszabályok Nyilvános bejövő portok Válassza a Nincs lehetőséget. Válassza a lap tetején található Hálózatkezelés lapot, vagy válassza a Tovább:Lemezek, majd a Tovább:Hálózatkezelés lehetőséget.

Adja meg vagy válassza ki a következő adatokat a Hálózat lapon :

Beállítás Érték Hálózati adapter Virtuális hálózat Válassza ki a virtuális hálózat küllős elemét. Alhálózat Válassza ki a privát alhálózatot (10.1.0.0/24). Nyilvános IP-cím Válassza a Nincs lehetőséget. Hálózati hálózati biztonsági csoport Válassza a Speciális lehetőséget. Hálózati biztonsági csoport konfigurálása Válassza az Új létrehozása lehetőséget.

Adja meg az nsg-1 nevet.

Hagyja a többit az alapértelmezett értéken, és válassza az OK gombot.Hagyja meg a többi beállítást az alapértelmezett értéken, és válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át a beállításokat, és válassza a Létrehozás lehetőséget.

Várja meg, amíg a virtuális gép befejezi az üzembe helyezést, mielőtt továbblép a következő lépésekre.

Feljegyzés

A megerősített gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a megerősített virtuális hálózatokban lévő virtuális gépekről is eltávolíthatja. További információ: Nyilvános IP-cím társítása azure-beli virtuális gépről.

NAT-átjáró tesztelése

Az előző lépésekben létrehozott Ubuntu virtuális gépekhez csatlakozva ellenőrizheti, hogy a kimenő internetes forgalom elhagyja-e a NAT-átjárót.

NAT-átjáró nyilvános IP-címének beszerzése

Szerezze be a NAT-átjáró nyilvános IP-címét a cikk későbbi lépéseinek ellenőrzéséhez.

A portál tetején található keresőmezőbe írja be a nyilvános IP-címet. Válassza ki a nyilvános IP-címeket a keresési eredmények között.

Válassza a nyilvános ip-nat lehetőséget.

Jegyezze fel az IP-cím értékét. A cikkben használt példa a 203.0.113.0.25.

NAT-átjáró tesztelése küllőből

A portál tetején található keresőmezőbe írja be a virtuális gépet. Válassza ki a virtuális gépeket a keresési eredmények között.

Válassza ki a virtuálisgép-küllőt.

Az Áttekintés területen válassza a Csatlakozás , majd Csatlakozás a Bastionon keresztül lehetőséget.

Adja meg a virtuális gép létrehozása során megadott felhasználónevet és jelszót. Válassza a Kapcsolódás lehetőséget.

A bash parancssorban adja meg a következő parancsot:

curl ifconfig.meEllenőrizze, hogy a parancs által visszaadott IP-cím megegyezik-e a NAT-átjáró nyilvános IP-címével.

azureuser@vm-1:~$ curl ifconfig.me 203.0.113.0.25Zárja be a Bastion-kapcsolatot a virtuálisgép-küllőhöz.

Ha befejezte a létrehozott erőforrások használatát, törölheti az erőforráscsoportot és annak összes erőforrását.

Az Azure Portalon keresse meg és válassza ki az erőforráscsoportokat.

Az Erőforráscsoportok lapon válassza ki a test-rg erőforráscsoportot.

A test-rg lapon válassza az Erőforráscsoport törlése lehetőséget.

A törlés megerősítéséhez írja be a test-rg értéket az Erőforráscsoport neve mezőbe, majd válassza a Törlés lehetőséget.

Következő lépések

A következő cikkből megtudhatja, hogyan integrálhat NAT-átjárót egy Azure Load Balancerrel: