Rövid útmutató: Virtuális gép hálózati forgalmi szűrőhibájának diagnosztizálása az Azure Portal használatával

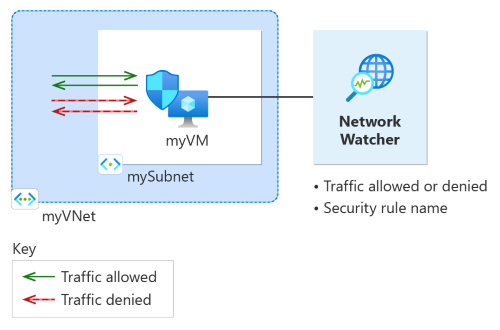

Ebben a rövid útmutatóban üzembe helyez egy virtuális gépet, és a Network Watcher IP-forgalmának ellenőrzésével teszteli a különböző IP-címekhez való kapcsolódást. Az IP-forgalom ellenőrzésének eredményeivel meghatározhatja azt a biztonsági szabályt, amely blokkolja a forgalmat, és kommunikációs hibát okoz, és megtudhatja, hogyan oldhatja meg. Azt is megtudhatja, hogyan használhatja a hálózati adapterek hatályos biztonsági szabályait annak meghatározására, hogy egy biztonsági szabály miért engedélyezi vagy tiltja a forgalmat.

Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

Előfeltételek

- Egy Azure-fiók, aktív előfizetéssel

Bejelentkezés az Azure-ba

Sign in to the Azure portal with your Azure account.

Virtuális gép létrehozása

A portál tetején található keresőmezőbe írja be a virtuális gépeket. Válassza ki a virtuális gépeket a keresési eredmények között.

Válassza a + Létrehozás lehetőséget, majd válassza az Azure-beli virtuális gépet.

A Virtuális gép létrehozása lapon adja meg vagy válassza ki a következő értékeket az Alapok lapon:

Beállítás Value Projekt részletei Subscription Válassza ki az Azure-előfizetését. Erőforráscsoport Válassza az Új létrehozása lehetőséget.

Írja be a myResourceGroup nevet.

Válassza az OK gombot.Példány részletei Virtuális gép neve Adja meg a myVM-et. Region Válassza az USA keleti régióját. Rendelkezésre állási beállítások Válassza a Nincs szükség infrastruktúra-redundanciára lehetőséget. Biztonsági típus Hagyja meg a Standard alapértelmezett értékét. Kép Válassza az Ubuntu Server 20.04 LTS – x64 Gen2 lehetőséget. Méret Válasszon egy méretet, vagy hagyja meg az alapértelmezett beállítást. Rendszergazda istrator-fiók Hitelesítés típusa Válassza a Jelszó lehetőséget. Felhasználónév Adjon meg egy felhasználónevet. Jelszó Adjon meg egy jelszót. Jelszó megerősítése Jelszó újraküldése. Válassza a Hálózatkezelés lapot, vagy válassza a Tovább: Lemezek, majd a Tovább: Hálózatkezelés lehetőséget.

A Hálózatkezelés lapon válassza az Új létrehozása lehetőséget új virtuális hálózat létrehozásához.

A Virtuális hálózat létrehozása területen adja meg vagy válassza ki a következő értékeket:

Beállítás Value Name Adja meg a myVNet értéket. Címtér Címtartomány Adja meg a 10.0.0.0/16 értéket. Subnets Alhálózat neve Írja be a mySubnetet. Címtartomány Adja meg a 10.0.0.0/24 értéket. Kattintson az OK gombra.

Adja meg vagy válassza ki a következő értékeket a Hálózatkezelés lapon:

Beállítás Value Nyilvános IP-cím Válassza a Nincs lehetőséget. Hálózati hálózati biztonsági csoport Válassza az Alapszintű lehetőséget. Nyilvános bejövő portok Válassza a Nincs lehetőséget. Megjegyzés:

Az Azure létrehoz egy alapértelmezett hálózati biztonsági csoportot a myVM virtuális géphez (mivel az alapszintű hálózati hálózati biztonsági csoportot választotta). Ezzel az alapértelmezett hálózati biztonsági csoport használatával tesztelheti a virtuális gép felé és onnan érkező hálózati kommunikációt a következő szakaszban.

Select Review + create.

Tekintse át a beállításokat, majd válassza a Létrehozás lehetőséget.

Hálózati kommunikáció tesztelése IP-forgalom ellenőrzése használatával

Ebben a szakaszban a Network Watcher IP-forgalom-ellenőrzési funkcióját használja a virtuális gép felé és a virtuális gépről való hálózati kommunikáció teszteléséhez.

A portál tetején található keresőmezőbe írja be a Network Watcher nevet. Válassza a Network Watcher lehetőséget a keresési eredmények között.

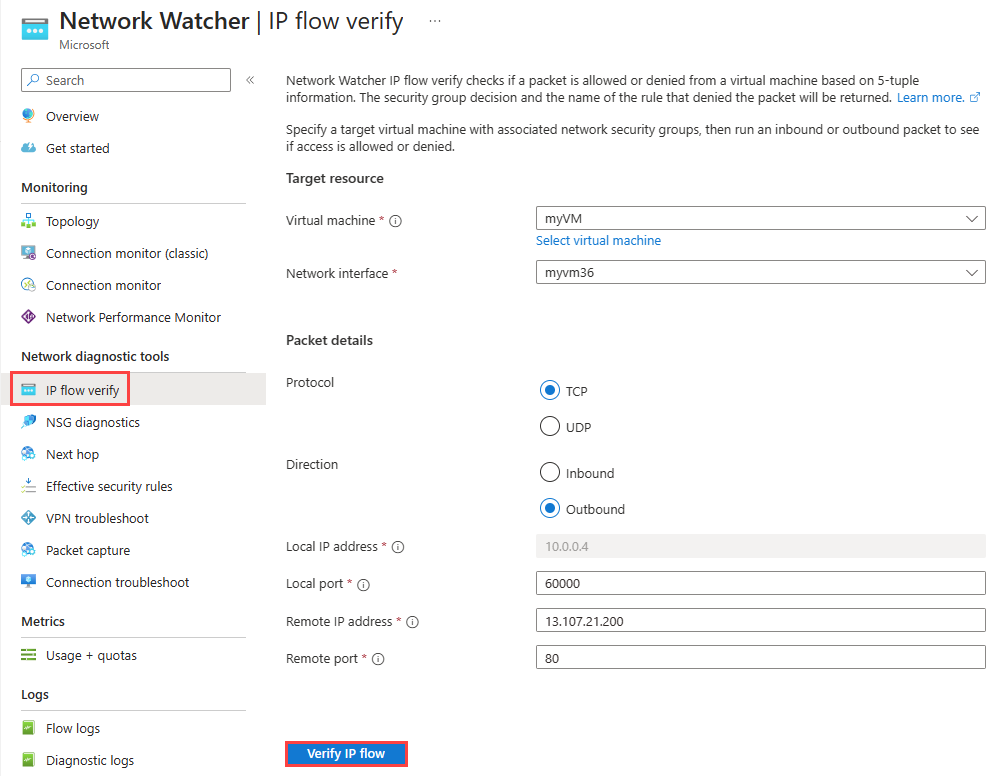

A Hálózati diagnosztikai eszközök területen válassza az IP-forgalomellenőrző elemet.

Az IP-folyamat ellenőrzésének lapján adja meg vagy válassza ki a következő értékeket:

Beállítás Value Célerőforrás Virtual machine Válassza ki a myVM virtuális gépet. Hálózati adapter Válassza ki a myVM hálózati adapterét. Amikor az Azure Portal használatával hoz létre egy virtuális gépet, a portál a virtuális gép nevével és egy véletlenszerű számmal (például myvm36) nevezi el a hálózati adaptert. Csomag részletei Protokoll Válassza a TCP lehetőséget. Direction Válassza a Kimenő lehetőséget. Helyi port Adja meg a 60000-et. Válasszon egy portszámot az Internet Assigned Numbers Authority (IANA) tartományból dinamikus vagy privát portokhoz. Távoli IP-cím Adja meg a 13.107.21.200-at. Ez az IP-cím a webhely EGYIK IP-címe www.bing.com.Távoli IP-cím Adja meg a 80-at Megjegyzés:

Ha nem látja a virtuális gépet a kiválasztható virtuális gépek listájában, győződjön meg arról, hogy fut. A leállított virtuális gépek nem választhatók ki az IP-forgalom ellenőrzésének teszteléséhez.

Válassza az IP-forgalom ellenőrzése gombot.

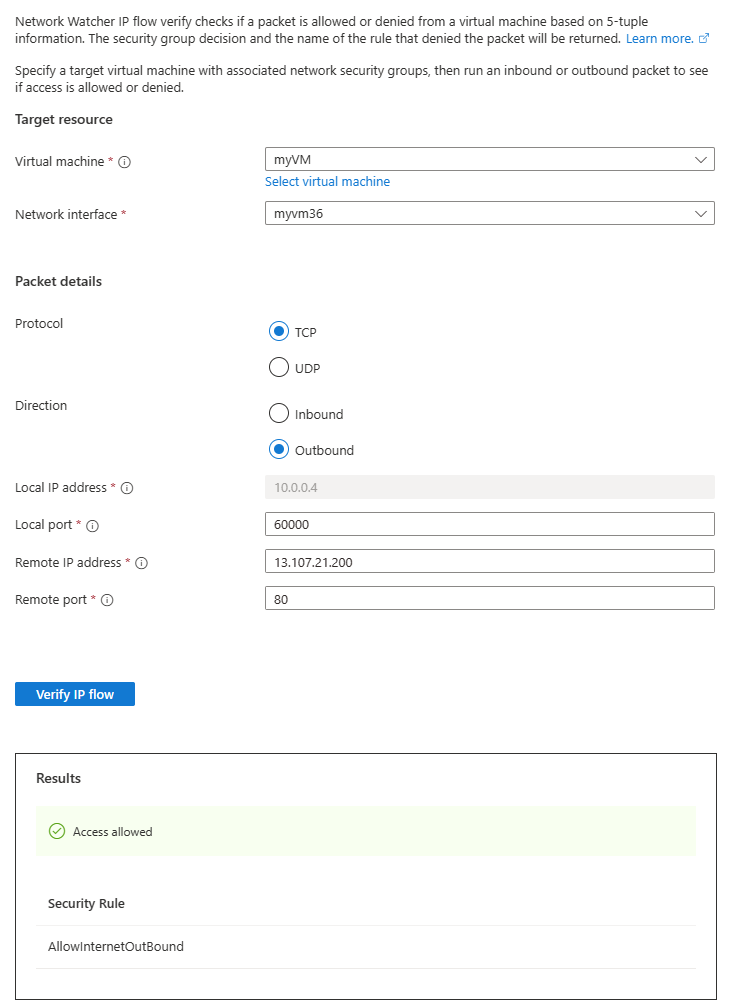

Néhány másodperc elteltével megjelenik a teszt eredménye, amely azt jelzi, hogy a hozzáférés engedélyezett a 13.107.21.200-ra az AllowInternetOutBound alapértelmezett biztonsági szabály miatt.

Módosítsa a távoli IP-címet 10.0.1.10-re, amely egy privát IP-cím a myVNet-címtérben. Ezután ismételje meg a tesztet az IP-forgalom ellenőrzése gomb ismételt kiválasztásával. A második teszt eredménye azt jelzi, hogy a hozzáférés engedélyezett a 10.0.1.10-hez az AllowVnetOutBound alapértelmezett biztonsági szabály miatt.

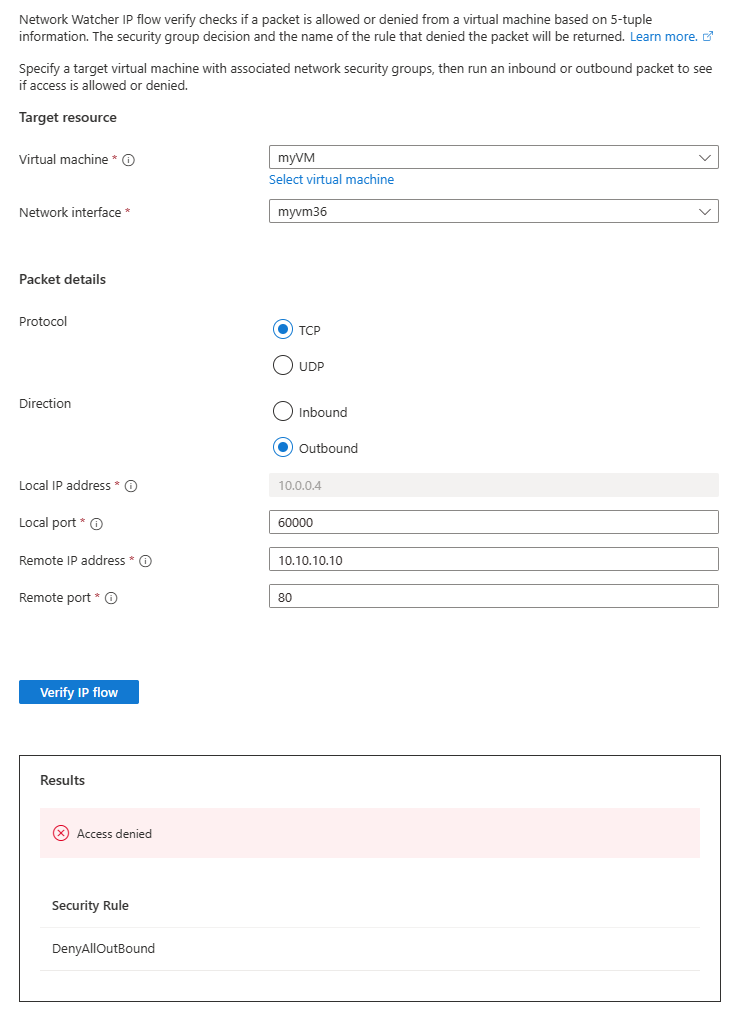

Módosítsa a távoli IP-címet 10.10.10.10-re, és ismételje meg a tesztet. A harmadik teszt eredménye azt jelzi, hogy a hozzáférés megtagadva a 10.10.10.10-hez az alapértelmezett DenyAllOutBound biztonsági szabály miatt.

Módosítsa az irányt bejövőre, a helyi portot 80-ra, a távoli portot pedig 60000-re, majd ismételje meg a tesztet. A negyedik teszt eredménye azt jelzi, hogy a hozzáférés megtagadva a 10.10.10.10-től az alapértelmezett DenyAllInBound biztonsági szabály miatt.

Biztonsági szabály részleteinek megtekintése

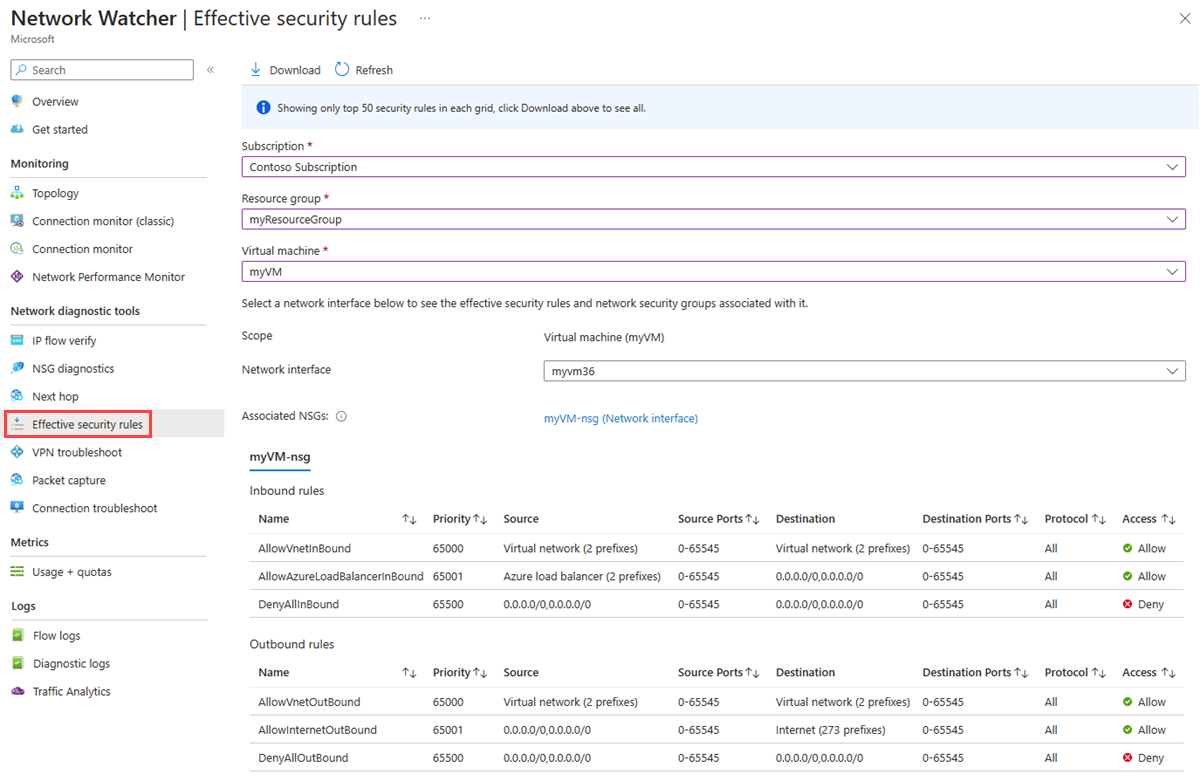

Annak megállapításához, hogy az előző szakaszban szereplő szabályok miért engedélyezik vagy tiltják le a kommunikációt, tekintse át a myVM virtuális gép hálózati adapterére vonatkozó hatályos biztonsági szabályokat.

A Network Watcher Hálózati diagnosztikai eszközei területén válassza az Érvényes biztonsági szabályok lehetőséget.

Válassza ki a következő információkat:

Beállítás Value Subscription Válassza ki az Azure-előfizetését. Erőforráscsoport Válassza a myResourceGroup lehetőséget. Virtual machine Válassza ki a myVM-et. Megjegyzés:

A myVM virtuális gépnek van egy hálózati adaptere, amelyet a myVM kiválasztása után választ ki. Ha a virtuális gép több hálózati adaptert is használ, válassza ki azt, amelyiket látni szeretné a hatályos biztonsági szabályokkal.

A Kimenő szabályok területen válassza az AllowInternetOutBound lehetőséget az engedélyezett cél IP-címelőtagok megtekintéséhez ebben a biztonsági szabályban.

Láthatja, hogy a 13.104.0.0/13 címelőtag az AllowInternetOutBound szabály címelőtagjai közé tartozik. Ez az előtag magában foglalja a 13.107.21.200 IP-címet, amelyet az előző szakasz 4. lépésében tesztelt.

Hasonlóképpen ellenőrizheti a többi szabályt is, hogy az egyes szabályok alatt megjelenjenek a forrás- és cél IP-címelőtagok.

Az IP-forgalom ellenőrzése ellenőrzi az Azure alapértelmezett és konfigurált biztonsági szabályait. Ha az ellenőrzések a várt eredményeket adják vissza, és továbbra is hálózati problémákat tapasztal, győződjön meg arról, hogy nincs tűzfal a virtuális gép és a végpont között, amellyel kommunikál, és hogy a virtuális gép operációs rendszere nem rendelkezik olyan tűzfallal, amely megtagadja a kommunikációt.

Clean up resources

Ha már nincs rá szükség, törölje az erőforráscsoportot és a benne lévő összes erőforrást:

Írja be a myResourceGroup nevet a portál tetején lévő keresőmezőbe. Válassza ki a myResourceGroup elemet a keresési eredmények közül.

Válassza az Erőforráscsoport törlése elemet.

Az erőforráscsoport törlése mezőbe írja be a myResourceGroup nevet, majd válassza a Törlés lehetőséget.

Válassza a Törlés lehetőséget az erőforráscsoport és az összes erőforrás törlésének megerősítéséhez.