Microsoft Entra-hitelesítés konfigurálása Azure Red Hat OpenShift 4-fürthöz (Portál)

Ha a parancssori felület helyi telepítését és használatát választja, ehhez az oktatóanyaghoz az Azure CLI 2.6.0-s vagy újabb verzióját kell futtatnia. A verzió azonosításához futtassa a következőt: az --version. Ha telepíteni vagy frissíteni szeretne: Az Azure CLI telepítése.

Mielőtt elkezdené

Hozza létre a fürt OAuth visszahívási URL-címét , és jegyezze fel. Mindenképpen cserélje le az aro-rg-t az erőforráscsoport nevére, az aro-fürtöt pedig a fürt nevére.

Feljegyzés

Az AAD OAuth visszahívási URL-címének szakaszának meg kell egyeznie a később beállítandó OAuth-identitásszolgáltató nevével.

domain=$(az aro show -g aro-rg -n aro-cluster --query clusterProfile.domain -o tsv)

location=$(az aro show -g aro-rg -n aro-cluster --query location -o tsv)

echo "OAuth callback URL: https://oauth-openshift.apps.$domain.$location.aroapp.io/oauth2callback/AAD"

Microsoft Entra-alkalmazás létrehozása hitelesítéshez

Jelentkezzen be az Azure Portalra, és lépjen Alkalmazásregisztrációk panelre, majd az Új regisztráció elemre kattintva hozzon létre egy új alkalmazást.

Adjon nevet az alkalmazásnak( például aro-azuread-auth), és töltse ki az átirányítási URI-t a korábban lekért OAuth visszahívási URL-cím értékével.

Lépjen a Tanúsítványok > titkos kódok elemre, és kattintson az Új ügyfélkód elemre , és adja meg a részleteket. Jegyezze fel a kulcs értékét, mivel egy későbbi szakaszban fogja használni. Nem fogja tudni újból lekérni.

Lépjen az Áttekintés lapra , és jegyezze fel az alkalmazás (ügyfél) azonosítóját és a címtár (bérlő) azonosítóját. Szüksége lesz rájuk egy későbbi szakaszban.

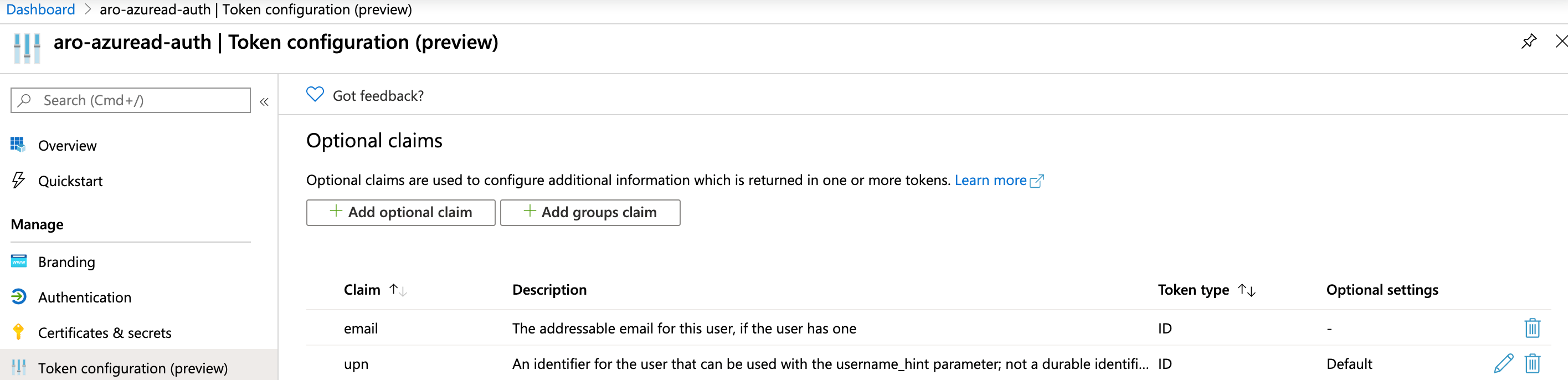

Nem kötelező jogcímek konfigurálása

Az alkalmazásfejlesztők a Microsoft Entra-alkalmazásokban választható jogcímeket használhatnak annak meghatározására, hogy mely jogcímeket szeretnék az alkalmazásuknak küldött jogkivonatokban megadni.

A nem kötelező jogcímekkel:

- Kiválaszthat további jogcímeket az alkalmazás tokenjeihez való hozzáadáshoz.

- Módosíthatja bizonyos jogcímek viselkedését, amelyeket a Microsoft Entra ID tokenekben ad vissza.

- Hozzáadhat egyéni jogcímeket az alkalmazáshoz, és elérheti őket.

Az OpenShiftet úgy konfiguráljuk, hogy használja a email jogcímet, és a upn Microsoft Entra ID által visszaadott azonosító jogkivonat részeként adja hozzá az upn előnyben részesített felhasználónevet.

Lépjen a Token konfigurációjához, és kattintson az Opcionális jogcím hozzáadása elemre. Válassza az azonosítót, majd ellenőrizze az e-mail-címet, és adja meg a jogcímeket.

Felhasználók és csoportok hozzárendelése a fürthöz (nem kötelező)

A Microsoft Entra-bérlőben regisztrált alkalmazások alapértelmezés szerint a sikeres hitelesítést végző bérlő összes felhasználója számára elérhetők. A Microsoft Entra ID lehetővé teszi a bérlői rendszergazdák és fejlesztők számára, hogy az alkalmazásokat a bérlő adott felhasználói vagy biztonsági csoportjaira korlátozzák.

Kövesse a Microsoft Entra dokumentációjában található utasításokat, hogy felhasználókat és csoportokat rendeljen az alkalmazáshoz.

OpenShift OpenID-hitelesítés konfigurálása

Kérje le a kubeadmin hitelesítő adatokat. Futtassa a következő parancsot a felhasználó jelszavának megkereséséhez kubeadmin .

az aro list-credentials \

--name aro-cluster \

--resource-group aro-rg

Az alábbi példakimenet azt mutatja, hogy a jelszó benne lesz.kubeadminPassword

{

"kubeadminPassword": "<generated password>",

"kubeadminUsername": "kubeadmin"

}

A fürtkonzol URL-címét a következő parancs futtatásával találja meg, amely a következőképpen fog kinézni: https://console-openshift-console.apps.<random>.<region>.aroapp.io/

az aro show \

--name aro-cluster \

--resource-group aro-rg \

--query "consoleProfile.url" -o tsv

Indítsa el a konzol URL-címét egy böngészőben, és jelentkezzen be a kubeadmin hitelesítő adatokkal.

Lépjen a Rendszergazda istration elemre, kattintson a Fürt Gépház elemre, majd válassza a Konfiguráció lapot. Görgessen az OAuth kiválasztásához.

Görgessen le a Hozzáadás gombra az Identitásszolgáltatók területen, és válassza az OpenID Csatlakozás lehetőséget.

Adja meg a nevet Microsoft Entra-azonosítóként, az ügyfél-azonosítót az alkalmazásazonosítóként és az ügyfél titkos kódját. A kiállító URL-címe a következőképpen van formázva: https://login.microsoftonline.com/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/v2.0. Cserélje le a helyőrzőt a korábban lekért bérlőazonosítóra.

Görgessen le a Jogcímek szakaszhoz, és frissítse az előnyben részesített felhasználónevet a upn jogcím értékének használatához.

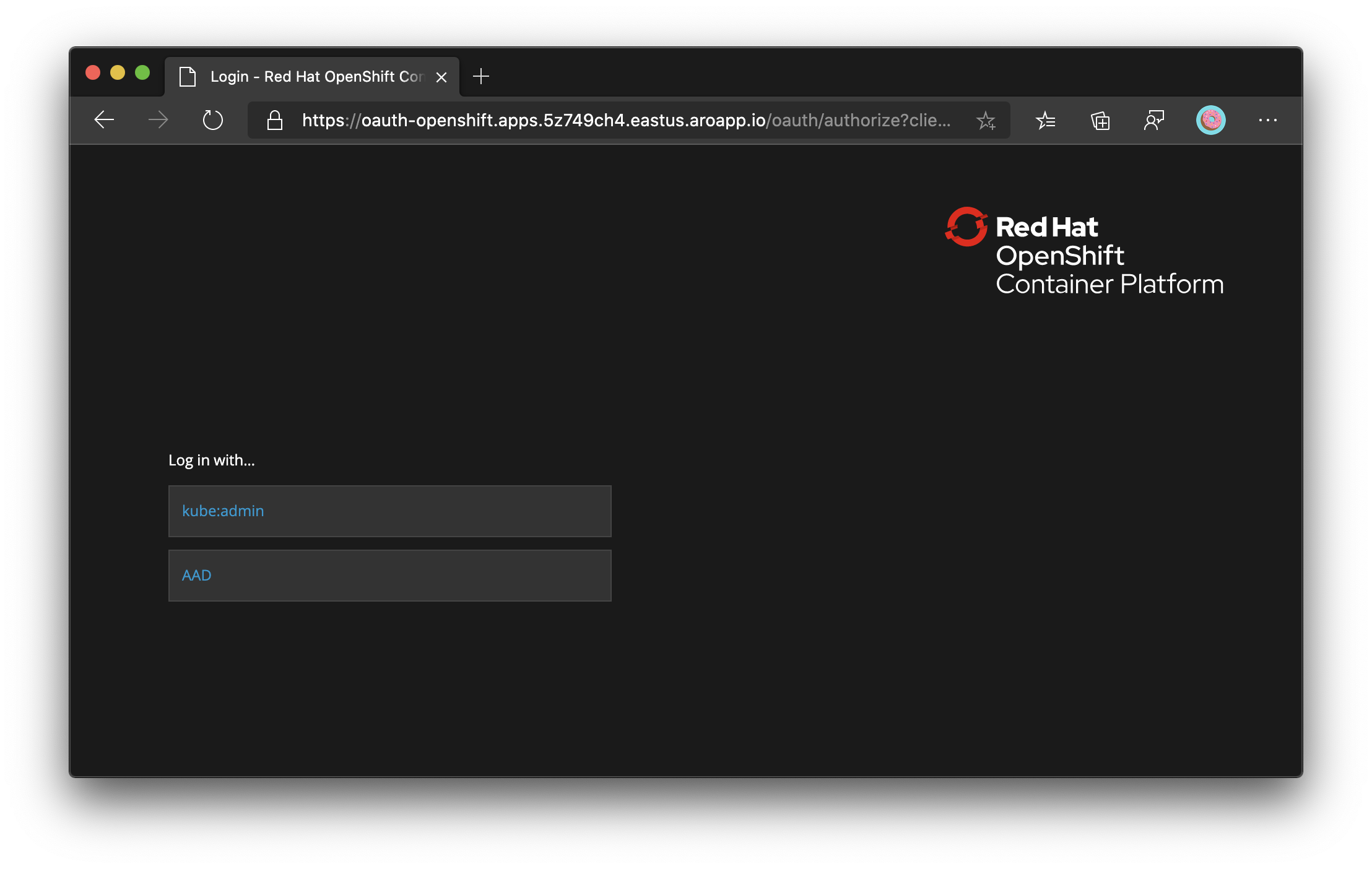

Bejelentkezés ellenőrzése a Microsoft Entra-azonosítón keresztül

Ha most kijelentkezik az OpenShift webkonzolról, és megpróbál újra bejelentkezni, megjelenik egy új lehetőség a Microsoft Entra-azonosítóval való bejelentkezésre. Előfordulhat, hogy várnia kell néhány percet.

Feljegyzés

Ha a "AADSTS50011: A kérelemben megadott átirányítási URI nem egyezik meg a konfigurált átirányítási URI-kkal https://oauth-openshift.apps.xxxxxxxxxx.xxxxxxx.aroapp.io/oauth2callback/xxxx ", kövesse az Azure AD (OIDC) bejelentkezés sikertelenségét ismertető hibaelhárítási útmutatót , ha az átirányítási URI nincs megfelelően beállítva a probléma megoldásához.