Rövid útmutató: Az operátor- és tárolóalapú hálózati függvény (CNF) előfeltételei

Ez a rövid útmutató az operátor és a tárolóalapú hálózati függvény (CNF) előfeltételeit tartalmazza. Bár ezeket a feladatokat automatizálhatja az NSD-ben (Hálózati szolgáltatásdefiníció), ebben a rövid útmutatóban a műveletek manuálisan lesznek végrehajtva.

Feljegyzés

Az ebben a cikkben bemutatott feladatok elvégzése némi időt igényelhet.

Engedélyek

Olyan Azure-előfizetésre van szüksége, amely rendelkezik egy meglévő erőforráscsoporttal, amelyen a közreműködői és a felhasználói hozzáférés-rendszergazdai szerepkörrel rendelkezik.

Alternatív megoldásként az AOSM CLI-bővítmény létrehozhatja Az erőforráscsoportot, ebben az esetben a közreműködői szerepkörre van szüksége az előfizetésen keresztül. Ha ezt a funkciót használja, hozzá kell adnia a felhasználóhoz az újonnan létrehozott erőforráscsoport hatókörével rendelkező felhasználói hozzáférés-rendszergazdai szerepkört.

A hálózati függvénydefiníció közzétevői erőforráscsoporton keresztül a felhasználói hozzáférés-rendszergazdai szerepkörre is szüksége van. A hálózati függvénydefiníció közzétevői erőforráscsoportját a következő rövid útmutatóban használtuk: Az Nginx-tároló közzététele tárolóalapú hálózati függvényként (CNF). Ellenőrizze az input-cnf-nfd.jsonc fájlt az erőforráscsoport nevének megadásához.

Környezeti változók beállítása

Módosítsa a környezeti változó beállításait és hivatkozásait az adott környezethez szükséges módon. A Windows PowerShellben például a következő módon állíthatja be a környezeti változókat:

$env:ARC_RG="<my rg>"

Környezeti változó használatához a következőképpen hivatkozhat rá $env:ARC_RG: .

export resourceGroup=operator-rg

export location=<region>

export clusterName=<replace with clustername>

export customlocationId=${clusterName}-custom-location

export extensionId=${clusterName}-extension

Create resource group (Erőforráscsoport létrehozása)

Hozzon létre egy erőforráscsoportot az Azure Kubernetes Service-fürt üzemeltetéséhez. Itt jönnek létre az operátor erőforrásai a későbbi útmutatókban is.

az account set --subscription <subscription>

az group create -n ${resourceGroup} -l ${location}

Azure Kubernetes Service-fürt (AKS) kiépítése

az aks create -g ${resourceGroup} -n ${clusterName} --node-count 3 --generate-ssh-keys

Az Azure Arc engedélyezése

Engedélyezze az Azure Arcot az Azure Kubernetes Service (AKS) fürthöz. Az alábbi parancsok futtatásának elegendőnek kell lennie. Ha többet szeretne megtudni, olvassa el az Egyéni helyek létrehozása és kezelése az Azure Arc-kompatibilis Kubernetesben című témakört.

Az AKS-fürt konfigurációs fájljának lekérése

az aks get-credentials --resource-group ${resourceGroup} --name ${clusterName}

Csatlakoztatott fürt létrehozása

Hozza létre a fürtöt:

az connectedk8s connect --name ${clusterName} --resource-group ${resourceGroup}

Előfizetés regisztrálása

Regisztrálja előfizetését a Microsoft.ExtendedLocation erőforrás-szolgáltatójánál:

az provider register --namespace Microsoft.ExtendedLocation

Egyéni helyek engedélyezése

Egyéni helyek engedélyezése a fürtön:

az connectedk8s enable-features -n ${clusterName} -g ${resourceGroup} --features cluster-connect custom-locations

Fürt csatlakoztatása

A fürt csatlakoztatása:

az connectedk8s connect --name ${clusterName} -g ${resourceGroup} --location $location

Bővítmény létrehozása

Bővítmény létrehozása:

az k8s-extension create -g ${resourceGroup} --cluster-name ${clusterName} --cluster-type connectedClusters --name ${extensionId} --extension-type microsoft.azure.hybridnetwork --release-train preview --scope cluster

Egyéni hely létrehozása

Egyéni hely létrehozása:

export ConnectedClusterResourceId=$(az connectedk8s show --resource-group ${resourceGroup} --name ${clusterName} --query id -o tsv)

export ClusterExtensionResourceId=$(az k8s-extension show -c $clusterName -n $extensionId -t connectedClusters -g ${resourceGroup} --query id -o tsv)

az customlocation create -g ${resourceGroup} -n ${customlocationId} --namespace "azurehybridnetwork" --host-resource-id $ConnectedClusterResourceId --cluster-extension-ids $ClusterExtensionResourceId

Egyéni helyérték lekérése

Kérje le az egyéni hely értékét. Erre az információra szüksége van a Helyhálózati szolgáltatás (SNS) konfigurációs csoport értékeinek kitöltéséhez.

Keresse meg az Egyéni hely (customLocationId) nevét az Azure Portalon, majd válassza a Tulajdonságok lehetőséget. Keresse meg a teljes erőforrás-azonosítót az Alapvető adatok területen, és keresse meg a mezőnév-azonosítót. Az alábbi képen az erőforrás-azonosító adatainak helye látható.

Tipp.

A teljes erőforrás-azonosító formátuma: /subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/microsoft.extendedlocation/customlocations/{customLocationName}

Felhasználó által hozzárendelt felügyelt identitás létrehozása a helyhálózati szolgáltatáshoz

Mentse a következő Bicep-szkriptet helyileg a prerequisites.bicep fájlként.

param location string = resourceGroup().location param identityName string = 'identity-for-nginx-sns' resource managedIdentity 'Microsoft.ManagedIdentity/userAssignedIdentities@2018-11-30' = { name: identityName location: location } output managedIdentityId string = managedIdentity.idIndítsa el a felhasználó által hozzárendelt felügyelt identitás üzembe helyezését a következő parancs kiadásával.

az deployment group create --name prerequisites --resource-group ${resourceGroup} --template-file prerequisites.bicepA szkript létrehoz egy felügyelt identitást.

Felügyelt identitás erőforrás-azonosítójának lekérése

Futtassa a következő parancsot a létrehozott felügyelt identitás erőforrás-azonosítójának megkereséséhez.

az deployment group list -g ${resourceGroup} | jq -r --arg Deployment prerequisites '.[] | select(.name == $Deployment).properties.outputs.managedIdentityId.value'Másolja és mentse a kimenetet, amely az erőforrás-identitás. Erre a kimenetre a Site Network Service létrehozásakor van szükség.

Helyhálózati szolgáltatás (SNS) engedélyeinek frissítése

Ezeknek a feladatoknak a végrehajtásához a "Tulajdonos" vagy a "Felhasználói hozzáférés rendszergazdája" szerepkörre van szükség mind az operátorban, mind a hálózati függvénydefiníció közzétevői erőforráscsoportjaiban. Az operátor erőforráscsoportját a korábbi tevékenységekben hozta létre. A hálózati függvénydefiníció közzétevői erőforráscsoportja a következő rövid útmutatóban lett létrehozva: Az Nginx-tároló közzététele tárolóalapú hálózati függvényként (CNF) és nginx-publisher-rg névvel a input.json fájlban.

A korábbi lépésekben létrehozott egy identity-for-nginx-sns címkével ellátott felügyelt identitást a referencia-erőforráscsoporton belül. Ez az identitás kulcsfontosságú szerepet játszik a Site Network Service (SNS) üzembe helyezésében. Kövesse a következő szakaszok lépéseit, hogy az identitásnak "Közreműködő" szerepkört adjon a Közzétevő erőforráscsoport és a Felügyelt identitáskezelő szerepkör felett. Ezen identitáson keresztül a Site Network Service (SNS) eléri a szükséges engedélyeket.

Közreműködői szerepkör biztosítása közzétevői erőforráscsoporton keresztül felügyelt identitáshoz

Nyissa meg az Azure Portalt, és nyissa meg a hálózati függvénydefiníció közzétételekor létrehozott Publisher-erőforráscsoportot.

Az erőforráscsoport oldalsó menüjében válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

A Kiemelt rendszergazdai szerepkörök alatt válassza a Közreműködő kategóriát, majd folytassa a Tovább gombra.

Válassza a Felügyelt identitás elemet.

Válassza a + Tagok kiválasztása lehetőséget, majd keresse meg és válassza ki a felhasználó által hozzárendelt felügyelt identitás-for-nginx-sns azonosítót.

Közreműködői szerepkör biztosítása egyéni helyen felügyelt identitásnak

Nyissa meg az Azure Portalt, és nyissa meg az operátor-rg erőforráscsoportot.

Az erőforráscsoport oldalsó menüjében válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

A Kiemelt rendszergazdai szerepkörök alatt válassza a Közreműködő kategóriát, majd folytassa a Tovább gombra.

Válassza a Felügyelt identitás elemet.

Válassza a + Tagok kiválasztása lehetőséget, majd keresse meg és válassza ki a felhasználó által hozzárendelt felügyelt identitás-for-nginx-sns azonosítót.

Felügyelt identitáskezelői szerepkör biztosítása saját magának

Nyissa meg az Azure Portalt, és keressen felügyelt identitásokat.

Válassza ki az identity-for-nginx-sns elemet a felügyelt identitások listájából.

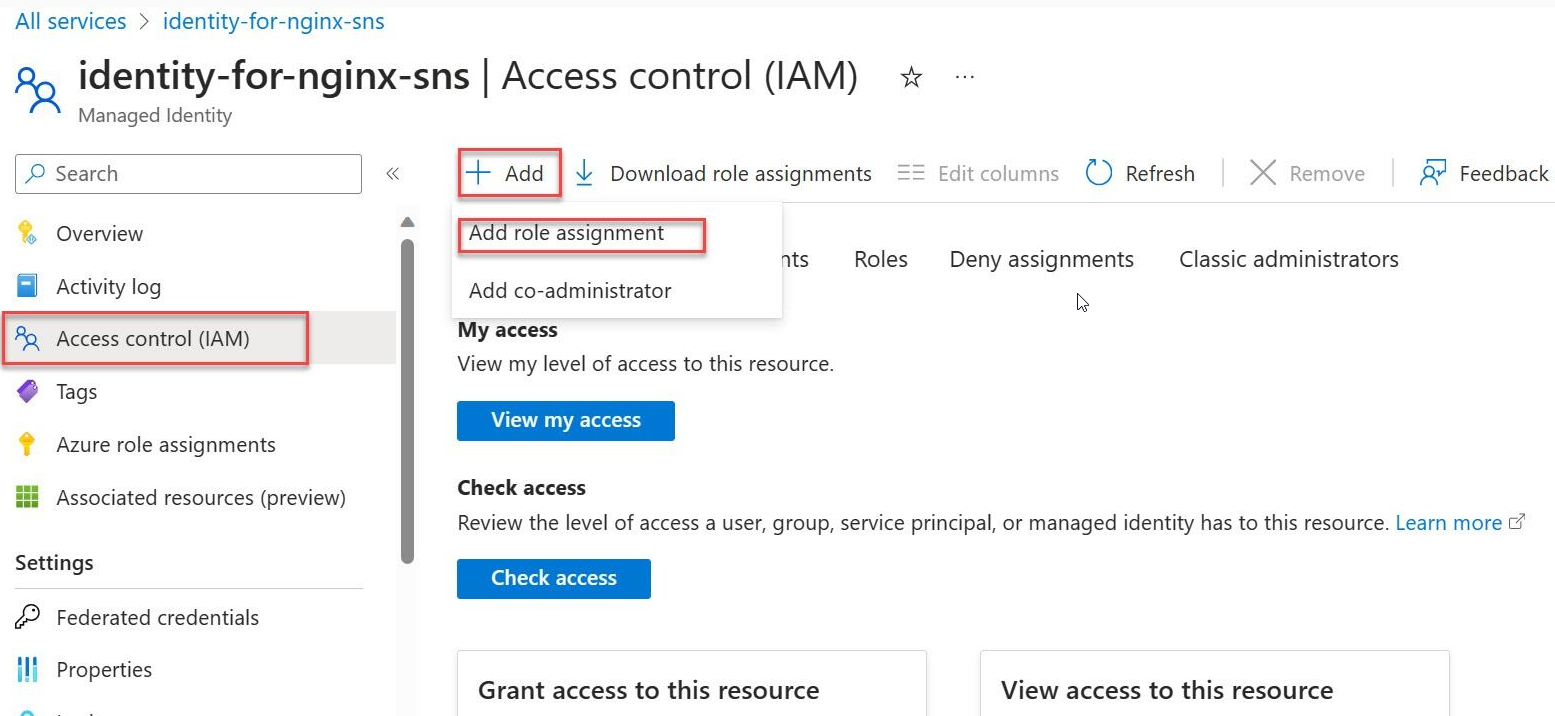

Az oldalsó menüben válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

Válassza ki a Felügyelt identitáskezelő szerepkört, majd folytassa a Következővel.

Válassza a Felügyelt identitás elemet.

Válassza a + Tagok kijelölése lehetőséget, és lépjen a felhasználó által hozzárendelt felügyelt identitáshoz, az identity-for-nginx-snshez , és folytassa a hozzárendelést.

Válassza a Véleményezés lehetőséget, és rendelje hozzá.

Az ezekben a cikkekben ismertetett összes feladat elvégzése biztosítja, hogy a Site Network Service (SNS) rendelkezzen a szükséges engedélyekkel ahhoz, hogy hatékonyan működjön a megadott Azure-környezetben.