Azure Firewall-forgatókönyvek a privát végpont felé irányuló forgalom vizsgálatához

Megjegyzés:

Ha biztonságos virtuális központtal szeretné biztonságossá tenni a privát végpontok felé irányuló forgalmat az Azure Virtual WAN-ban, tekintse meg az Azure Virtual WAN privát végpontjaira irányuló biztonságos forgalmat.

Az Azure Private Endpoint az Azure Private Link alapvető építőeleme. A privát végpontok lehetővé teszik a virtuális hálózaton üzembe helyezett Azure-erőforrások számára a privát kapcsolati erőforrásokkal való privát kommunikációt.

A privát végpontok lehetővé teszik, hogy az erőforrások hozzáférjenek a virtuális hálózaton üzembe helyezett privát kapcsolati szolgáltatáshoz. A privát végponthoz való hozzáférés virtuális hálózatok közötti társviszony-létesítés és helyszíni hálózati kapcsolatok révén meghosszabbítja a kapcsolatot.

Előfordulhat, hogy meg kell vizsgálnia vagy le kell tiltania a privát végpontokon keresztül közzétett szolgáltatások felé irányuló ügyfelek forgalmát. Végezze el ezt az ellenőrzést az Azure Firewall vagy egy külső hálózati virtuális berendezés használatával.

A következő korlátozások érvényesek:

A hálózati biztonsági csoportok (NSG) forgalmát a rendszer megkerüli a magánvégpontokról, mert alapértelmezés szerint le van tiltva a hálózati házirend egy virtuális hálózat alhálózatán. A hálózati házirendek, például a felhasználó által definiált útvonalak és a hálózati biztonsági csoportok támogatásának használatához engedélyezni kell a hálózati házirendek támogatását az alhálózaton. Ez a beállítás csak az alhálózaton belüli privát végpontokra vonatkozik. Ez a beállítás az alhálózaton belüli összes privát végpontot érinti. Az alhálózat egyéb erőforrásai esetében a hozzáférés a hálózati biztonsági csoport biztonsági szabályai alapján van szabályozva.

A felhasználó által definiált útvonalak (UDR) forgalmát a rendszer megkerüli a privát végpontokról. A felhasználó által megadott útvonalak a privát végpontra irányuló forgalom felülbírálására használhatók.

Egyetlen útvonaltábla csatolható egy alhálózathoz

Egy útvonaltábla legfeljebb 400 útvonalat támogat

Az Azure Firewall a következő használatával szűri a forgalmat:

Fontos

A folyamat szimmetriájának fenntartása érdekében ajánlott hálózati szabályok helyett alkalmazásszabályokat használni a privát végpontokra irányuló forgalom vizsgálatára. Az alkalmazásszabályokat előnyben részesítik a hálózati szabályok a privát végpontokra irányuló forgalom vizsgálatához, mivel az Azure Firewall mindig alkalmazásszabályokkal irányítja a forgalmat. If network rules are used, or an NVA is used instead of Azure Firewall, SNAT must be configured for traffic destined to private endpoints in order to maintain flow symmetry.

Megjegyzés:

Az SQL FQDN-szűrés csak proxy módban támogatott (1433-es port). A proxy mód nagyobb késést eredményezhet az átirányításhoz képest. Ha továbbra is átirányítási módot szeretne használni, amely az Azure-ban csatlakozó ügyfelek alapértelmezett módja, a tűzfal hálózati szabályaiban az FQDN használatával szűrheti a hozzáférést.

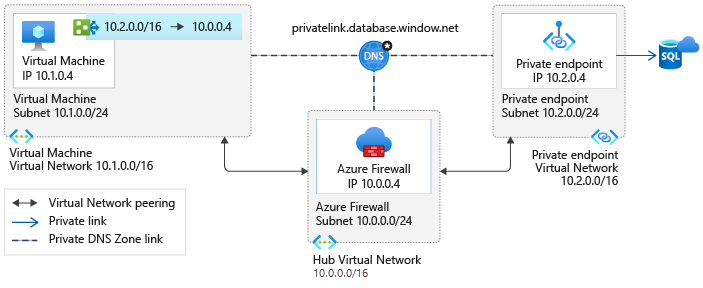

1. forgatókönyv: Küllős architektúra – Dedikált virtuális hálózat privát végpontokhoz

Ez a forgatókönyv a legbővíthetőbb architektúra, amely privát módon csatlakozik több Azure-szolgáltatáshoz privát végpontok használatával. A magánvégpontok üzembe helyezésének hálózati címterére mutató útvonal jön létre. Ez a konfiguráció csökkenti a rendszergazdai többletterhelést, és megakadályozza a 400 útvonalra vonatkozó korlátot.

Csatlakozás egy ügyfél virtuális hálózatából a központi virtuális hálózat Azure Firewallba való átirányítása díjakat von maga után, ha a virtuális hálózatok társviszonyban vannak. A központi virtuális hálózat Azure Firewalljáról a társhálózat privát végpontjaira történő Csatlakozás nem számítunk fel díjat.

A társviszonyban álló virtuális hálózatokkal való kapcsolatokkal kapcsolatos díjakkal kapcsolatos további információkért tekintse meg a díjszabási oldal GYIK szakaszát.

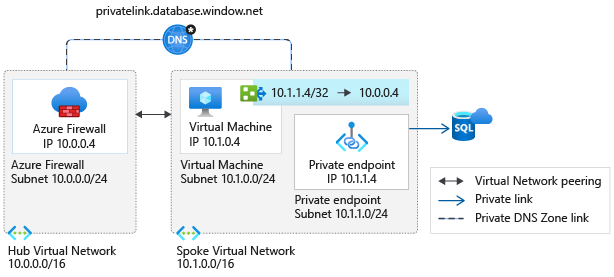

2. forgatókönyv: Küllős architektúra – Megosztott virtuális hálózat privát végpontokhoz és virtuális gépekhez

Ez a forgatókönyv a következő esetekben valósul meg:

A privát végpontokhoz nem lehet dedikált virtuális hálózatot létrehozni

Ha csak néhány szolgáltatás érhető el a virtuális hálózaton privát végpontok használatával

A virtuális gépek /32 rendszerútvonalai az egyes privát végpontokra mutatnak. Privát végpontonként egy útvonal van konfigurálva a forgalom Azure Firewallon keresztüli átirányítására.

Az útvonaltábla karbantartásának adminisztratív többlettere nő, mivel a szolgáltatások a virtuális hálózaton érhetők el. Az útvonalkorlát elérésének lehetősége is nő.

Az általános architektúrától függően a 400 útvonalkorlátba is belefuthat. Ha lehetséges, ajánlott az 1. forgatókönyvet használni.

Csatlakozás egy ügyfél virtuális hálózatából a központi virtuális hálózat Azure Firewallba való átirányítása díjakat von maga után, ha a virtuális hálózatok társviszonyban vannak. A központi virtuális hálózat Azure Firewalljáról a társhálózat privát végpontjaira történő Csatlakozás nem számítunk fel díjat.

A társviszonyban álló virtuális hálózatokkal való kapcsolatokkal kapcsolatos díjakkal kapcsolatos további információkért tekintse meg a díjszabási oldal GYIK szakaszát.

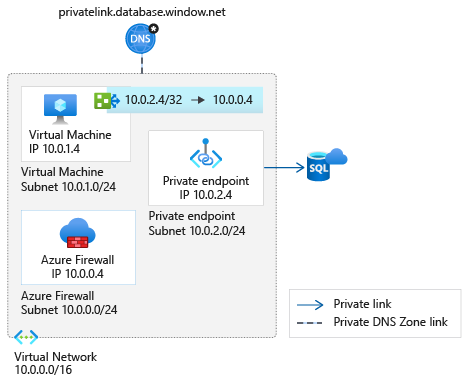

3. forgatókönyv: Önálló virtuális hálózat

Ezt a mintát akkor használja, ha a küllős architektúrára való migrálás nem lehetséges. Ugyanazok a szempontok érvényesek, mint a 2. forgatókönyvben. Ebben a forgatókönyvben a virtuális hálózatok közötti társviszony-létesítési díjak nem érvényesek.

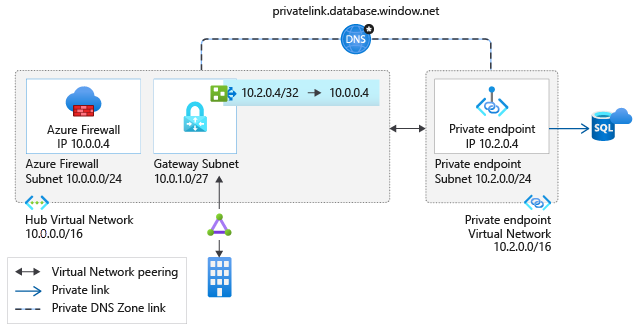

4. forgatókönyv: Helyszíni forgalom privát végpontok felé

Ez az architektúra akkor implementálható, ha konfigurálta a kapcsolatot a helyszíni hálózattal a következőkkel:

Ha a biztonsági követelmények megkövetelik, hogy a privát végpontokon keresztül közzétett szolgáltatások ügyfélforgalma egy biztonsági berendezésen keresztül legyen irányítva, telepítse ezt a forgatókönyvet.

Ugyanazok a szempontok érvényesek, mint a fenti 2. forgatókönyvben. Ebben a forgatókönyvben nincsenek virtuális hálózati társviszony-létesítési díjak. További információ arról, hogyan konfigurálhatja a DNS-kiszolgálókat úgy, hogy lehetővé tegyék a helyszíni számítási feladatok számára a privát végpontokhoz való hozzáférést, tekintse meg a dns-továbbítót használó helyszíni számítási feladatokat.

További lépések

Ebben a cikkben különböző forgatókönyveket ismertet, amelyekkel korlátozhatja a virtuális gépek és a privát végpontok közötti forgalmat az Azure Firewall használatával.

A privát végpont felé irányuló forgalom vizsgálatához az Azure Firewall konfigurálásáról szóló oktatóanyagért lásd : Privát végpont forgalmának vizsgálata az Azure Firewall használatával

A privát végpontról további információt a Mi az Azure Privát végpont? című témakörben talál.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: