Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Redis-kiszolgálón lévő adatok alapértelmezés szerint a memóriában vannak tárolva. Ezek az adatok nincsenek titkosítva. A gyorsítótárba való írás előtt saját titkosítást alkalmazhat az adatokon. Bizonyos esetekben az adatok a lemezen lehetnek, akár az operációs rendszer műveletei, akár az adatok exportálással vagy adatmegőrzéssel történő megőrzésére irányuló szándékos műveletek miatt.

Az Azure Managed Redis alapértelmezés szerint platform által felügyelt kulcsokat (PMK-okat) kínál, más néven Microsoft által felügyelt kulcsokat (MMK-okat) a lemezen lévő adatok titkosításához minden szinten. Az Azure Managed Redis emellett lehetővé teszi az operációs rendszer és az adatmegőrzési lemezek ügyfél által felügyelt kulccsal (CMK) történő titkosítását is. Az ügyfél által felügyelt kulcsok az MMK-k körbefuttatásával szabályozhatják a kulcsokhoz való hozzáférést. Ez a CMK-t kulcstitkosítási kulcssá vagy KEK-vé teszi. További információ: Kulcskezelés az Azure-ban.

A CMK-lemeztitkosítás rendelkezésre állásának hatóköre

| Kategória | Memóriaoptimalizált, kiegyensúlyozott, számításoptimalizált | Flash optimalizált |

|---|---|---|

| Microsoft által felügyelt kulcsok (MMK) | Igen | Igen |

| Ügyfél által felügyelt kulcsok (CMK) | Igen | Igen |

Titkosítási lefedettség

Az Azure Managed Redisben a rendszer lemeztitkosítással titkosítja az adatmegőrzési lemezt, az ideiglenes fájlokat és az operációsrendszer-lemezt:

- adatmegőrzési lemez: a tárolt RDB- vagy AOF-fájlokat az adatmegőrzés részeként tárolja

- exportáláskor használt ideiglenes fájlok: az exportált ideiglenes adatok titkosítva lesznek. Adatok exportálásakor a végleges exportált adatok titkosítását a tárfiók beállításai vezérlik.

- az operációsrendszer-lemez

Az MMK alapértelmezés szerint titkosítja ezeket a lemezeket, de a CMK is használható.

A flashoptimalizált szinten a kulcsok és értékek részben lemezen vannak tárolva, nemvolatilis memória expressz (NVMe) flash storage használatával. Ez a lemez azonban nem ugyanaz, mint a tárolt adatokhoz használt lemez. Ehelyett rövid élettartamú, és az adatok nem maradnak meg a gyorsítótár leállítása, felszabadítása vagy újraindítása után. Az MMK csak azért támogatott ezen a lemezen, mert ezek az adatok átmenetiek és rövid élettartamúak.

| Tárolt adatok | Lemez | Titkosítási beállítások |

|---|---|---|

| Adatmegőrzési fájlok | Adatmegőrzési lemez | MMK vagy CMK |

| Exportálásra váró RDB-fájlok | Operációsrendszer-lemez és adatmegőrzési lemez | MMK vagy CMK |

| Kulcsok > értékek (csak Flash-optimalizált szint esetén) | Átmeneti NVMe-lemez | Magyar Mérnöki Kamara |

Előfeltételek és korlátozások

Általános előfeltételek és korlátozások

- Csak a felhasználó által hozzárendelt felügyelt identitás támogatott az Azure Key Vaulthoz való csatlakozáshoz. A rendszer által hozzárendelt felügyelt identitás nem támogatott.

- A meglévő gyorsítótárpéldányON az MMK és a CMK közötti váltás hosszú ideig futó karbantartási műveletet indít el. Ezt éles használatra nem javasoljuk, mert szolgáltatáskimaradás történik.

Az Azure Key Vault előfeltételei és korlátozásai

- Az ügyfél által felügyelt kulcsot tartalmazó Azure Key Vault-erőforrásnak ugyanabban a régióban kell lennie, mint a gyorsítótár-erőforrás.

- A törlés elleni védelmet és a helyreállítható törlést engedélyezni kell az Azure Key Vault-példányban. A törlés elleni védelem alapértelmezés szerint nincs engedélyezve.

- Ha tűzfalszabályokat használ az Azure Key Vaultban, a Key Vault-példányt úgy kell konfigurálni, hogy engedélyezze a megbízható szolgáltatásokat.

- Csak az RSA-kulcsok támogatottak

- A felhasználó által hozzárendelt felügyelt identitásnak meg kell adni a Get, Unwrap Key és Wrap Key engedélyeket a Key Vault hozzáférési szabályzataiban, vagy az Azure Szerepköralapú hozzáférés-vezérlés megfelelő engedélyeit. Az ehhez a forgatókönyvhöz szükséges legkisebb jogosultságokkal rendelkező beépített szerepkördefiníciót KeyVault Crypto Service Encryption Usernek nevezzük.

CMK-titkosítás konfigurálása az Azure Managed Redisben

Új gyorsítótár létrehozása a portálon a CMK engedélyezésével

Jelentkezzen be az Azure Portalra , és indítsa el az Azure Managed Redis-példány létrehozásának rövid útmutatóját.

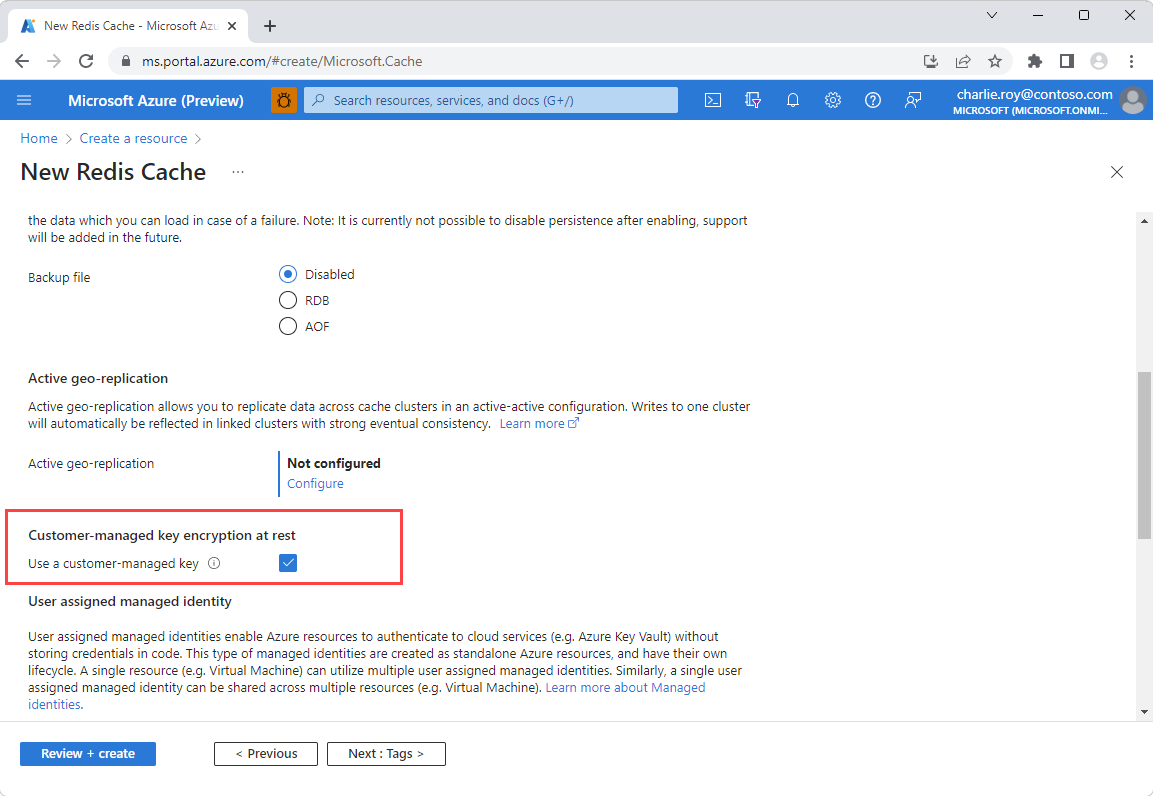

A Speciális lapon lépjen az Ügyfél által felügyelt kulcstitkosítás inaktív állapotban című szakaszra, és engedélyezze az Ügyfél által felügyelt kulcs használata lehetőséget.

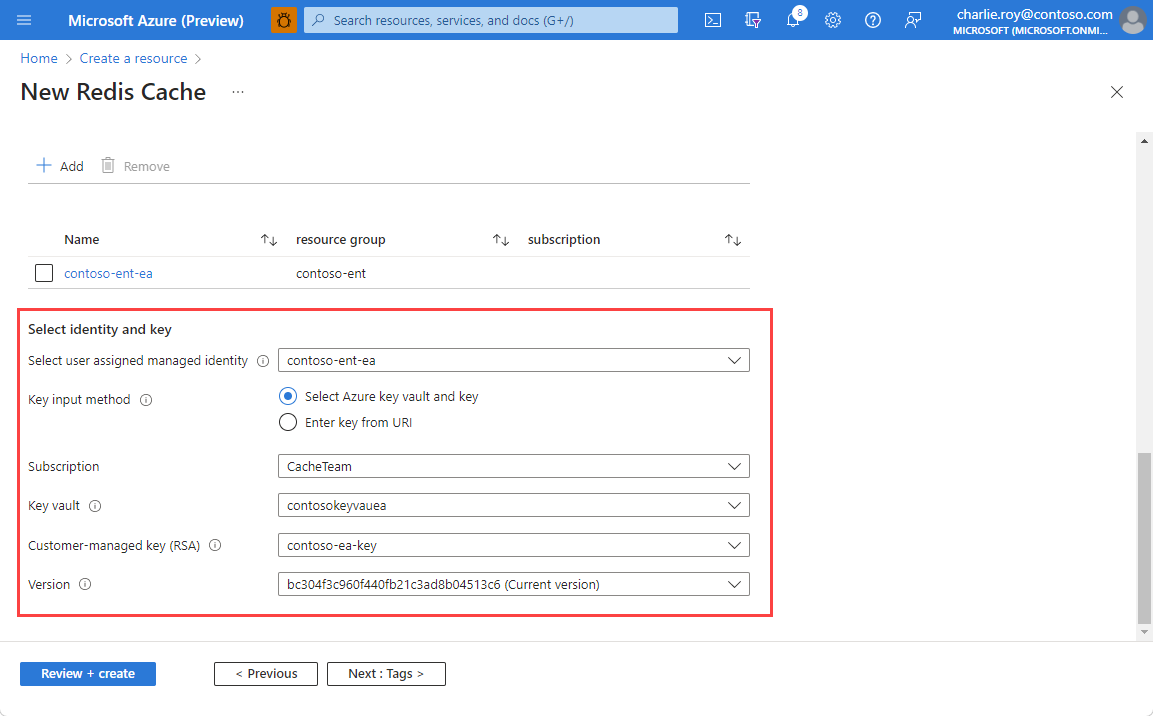

A Hozzáadás gombra kattintva hozzárendelhet egy felhasználó által hozzárendelt felügyelt identitást az erőforráshoz. Ez a felügyelt identitás az ügyfél által felügyelt kulcsot tartalmazó Azure Key Vault-példányhoz való csatlakozásra szolgál.

Válassza ki a kiválasztott felhasználó által hozzárendelt felügyelt identitást, majd válassza ki a használni kívánt kulcsbeviteli módszert.

Az Azure Key Vault kiválasztása és a kulcsbeviteli módszer használata esetén válassza ki azt a Key Vault-példányt, amely az ügyfél által felügyelt kulcsot tartalmazza. Ennek a példánynak ugyanabban a régióban kell lennie, mint a gyorsítótárnak.

Megjegyzés:

Az Azure Key Vault-példányok beállításáról az Azure Key Vault rövid útmutatójában olvashat. Új Key Vault-példány létrehozásához a Kulcstartó kijelölése alatt található Kulcstartó létrehozása hivatkozást is választhatja. Ne feledje, hogy mind a törlési védelmet, mind a helyreállítható törlést engedélyezni kell a Key Vault-példányban.

Válassza ki az adott kulcsot és verziót az ügyfél által felügyelt kulcs (RSA) és a Verzió legördülő listából.

Ha az URI bemeneti módszert használja, adja meg a kiválasztott kulcs kulcsazonosítójának URI-ját az Azure Key Vaultból.

Amikor megadta a gyorsítótár összes információját, válassza a Véleményezés + létrehozás lehetőséget.

CMK-titkosítás hozzáadása egy meglévő Azure Managed Redis-példányhoz

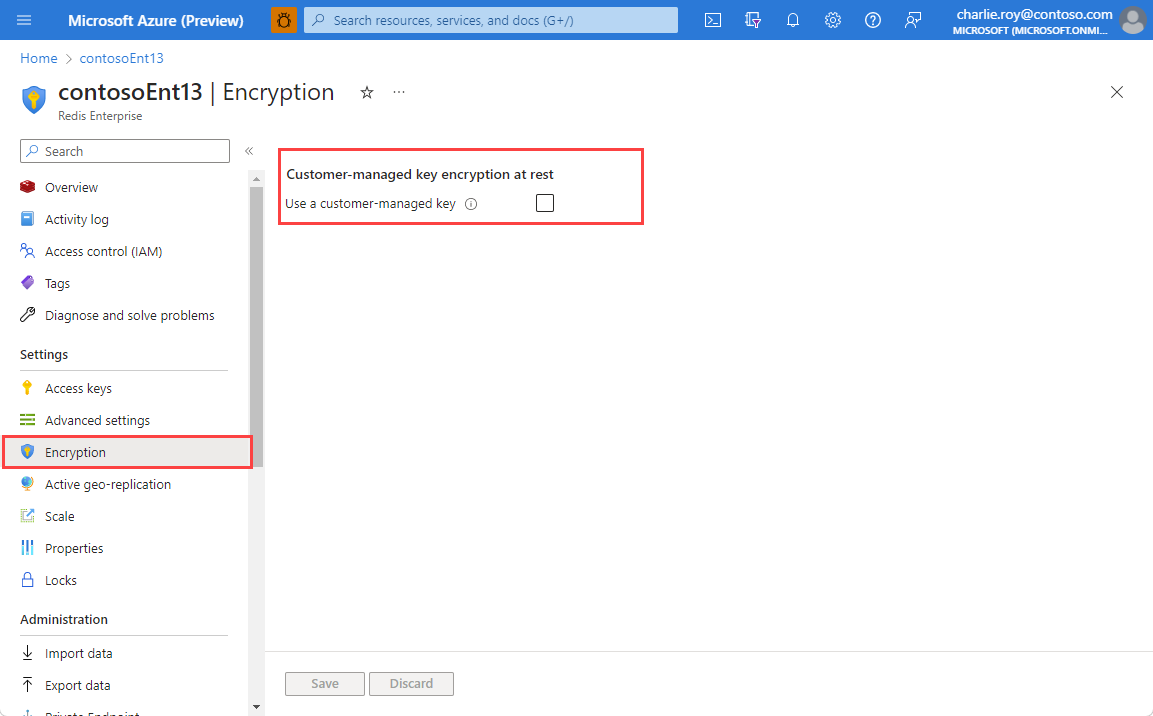

Nyissa meg a gyorsítótárpéldány Erőforrás menüjének Titkosítás elemét. Ha a CMK már be van állítva, megjelenik a legfontosabb információ.

Ha még nem állította be, vagy módosítani szeretné a CMK beállításait, válassza a Titkosítási beállítások módosítása lehetőséget

Válassza az Ügyfél által felügyelt kulcs használata lehetőséget a konfigurációs beállítások megtekintéséhez.

A Hozzáadás gombra kattintva hozzárendelhet egy felhasználó által hozzárendelt felügyelt identitást az erőforráshoz. Ez a felügyelt identitás az ügyfél által felügyelt kulcsot tartalmazó Azure Key Vault-példányhoz való csatlakozásra szolgál.

Válassza ki a kiválasztott felhasználó által hozzárendelt felügyelt identitást, majd válassza ki a használni kívánt kulcsbeviteli módszert.

Az Azure Key Vault kiválasztása és a kulcsbeviteli módszer használata esetén válassza ki azt a Key Vault-példányt, amely az ügyfél által felügyelt kulcsot tartalmazza. Ennek a példánynak ugyanabban a régióban kell lennie, mint a gyorsítótárnak.

Megjegyzés:

Az Azure Key Vault-példányok beállításáról az Azure Key Vault rövid útmutatójában olvashat. Új Key Vault-példány létrehozásához a Kulcstartó kijelölése alatt található Kulcstartó létrehozása hivatkozást is választhatja.

Válassza ki az adott kulcsot az ügyfél által felügyelt kulcs (RSA) legördülő listából. Ha a kulcsnak több verziója közül is választhat, használja a Verzió legördülő menüt.

Ha az URI bemeneti módszert használja, adja meg a kiválasztott kulcs kulcsazonosítójának URI-ját az Azure Key Vaultból.

Válassza a Mentés opciót