Az Azure-szerepkördefiníciók ismertetése

Ha egy Azure-szerepkör működését próbálja megérteni, vagy ha saját Egyéni Azure-szerepkört hoz létre, hasznos megérteni a szerepkörök definiált módját. Ez a cikk a szerepkör-definíciók részleteit ismerteti, és példákat is tartalmaz.

Szerepkör-definíció

A szerepkör-definíció engedélyek gyűjteménye. Szokás egyszerűen csak szerepkörnek is nevezni. A szerepkördefiníciók felsorolják azokat a műveleteket, amelyeket el lehet végezni, például olvasást, írást és törlést. Listázhatja azokat a műveleteket is, amelyek nincsenek kizárva az engedélyezett műveletekből vagy a mögöttes adatokhoz kapcsolódó műveletekből.

Az alábbiakban egy példa látható egy szerepkördefiníció tulajdonságaira az Azure PowerShell használatával való megjelenítéskor:

Name

Id

IsCustom

Description

Actions []

NotActions []

DataActions []

NotDataActions []

AssignableScopes []

Condition

ConditionVersion

Az alábbiakban egy példa látható egy szerepkördefiníció tulajdonságaira, amikor az Azure CLI vagy a REST API használatával jelenik meg:

roleName

name

id

roleType

type

description

actions []

notActions []

dataActions []

notDataActions []

assignableScopes []

condition

conditionVersion

createdOn

updatedOn

createdBy

updatedBy

Az alábbi táblázat a szerepkör tulajdonságainak lényegét ismerteti.

| Tulajdonság | Leírás |

|---|---|

NameroleName |

A szerepkör megjelenítendő neve. |

Idname |

A szerepkör egyedi azonosítója. A beépített szerepkörök ugyanazzal a szerepkör-azonosítóval rendelkeznek a felhőkben. |

id |

A szerepkör teljes egyedi azonosítója. Még ha átnevezik is a szerepkört, a szerepkör azonosítója nem változik. Ajánlott a szerepkör-azonosítót használni a szkriptekben. |

IsCustomroleType |

Azt jelzi, hogy ez a szerepkör egyéni szerepkör-e. true Egyéni szerepkörök beállítása vagy CustomRole beállítása. false A beépített szerepkörök beállítása vagy BuiltInRole beállítása. |

type |

Objektum típusa. Állítsa Microsoft.Authorization/roleDefinitions értékre. |

Descriptiondescription |

A szerepkör leírása. |

Actionsactions |

A szerepkör által végrehajtható vezérlősík-műveleteket meghatározó sztringek tömbje. |

NotActionsnotActions |

Sztringek tömbje, amelyek az engedélyezett Actionselemből kizárt vezérlősík-műveleteket határozzák meg. |

DataActionsdataActions |

Sztringek tömbje, amelyek meghatározzák azokat az adatsík-műveleteket, amelyeket a szerepkör lehetővé tesz az adott objektumon belüli adatokon. |

NotDataActionsnotDataActions |

Sztringek tömbje, amelyek az engedélyezett DataActionsműveletből kizárt adatsík-műveleteket határozzák meg. |

AssignableScopesassignableScopes |

Sztringek tömbje, amelyek meghatározzák a szerepkör hozzárendeléséhez elérhető hatóköröket. |

Conditioncondition |

Beépített szerepkörök esetén feltételutasítás a szerepkördefiníció egy vagy több műveletén alapul. |

ConditionVersionconditionVersion |

Feltétel verziószáma. Alapértelmezés szerint 2.0, és ez az egyetlen támogatott verzió. |

createdOn |

A dátum- és időszerepkör létrejött. |

updatedOn |

A dátum- és időszerepkör legutóbb frissült. |

createdBy |

Egyéni szerepkörök esetén a szerepkört létrehozó egyszerű. |

updatedBy |

Egyéni szerepkörök esetén a szerepkört frissítette az egyszerű. |

Műveletek formátuma

A műveletek a következő formátumú sztringekkel vannak megadva:

{Company}.{ProviderName}/{resourceType}/{action}

A {action} műveleti sztring része határozza meg, hogy milyen típusú műveleteket hajthat végre egy erőforrástípuson. Például a következő részszűrések jelennek meg a következőben {action}:

| Művelet részszűrése | Leírás |

|---|---|

* |

A helyettesítő karakter hozzáférést biztosít a sztringnek megfelelő összes művelethez. |

read |

Olvasási műveletek (GET) engedélyezése. |

write |

Engedélyezi az írási műveleteket (PUT vagy PATCH). |

action |

Engedélyezi az egyéni műveleteket, például a virtuális gépek újraindítását (POST). |

delete |

Engedélyezi a törlési műveleteket (DELETE). |

Példa szerepkördefinícióra

A közreműködői szerepkör definíciója az Azure PowerShellben és az Azure CLI-ben jelenik meg. Az alatta lévő Actions helyettesítő (*) műveletek azt jelzik, hogy az ehhez a szerepkörhöz rendelt tag minden műveletet végrehajthat, vagy más szóval mindent képes kezelni. Ez az Azure által hozzáadott új erőforrástípusokkal együtt a jövőben meghatározott műveletekre is vonatkozik. Az alatta lévő NotActions műveletek kivonva lesznek a .-ból Actions. Közreműködői szerepkör esetén a szerepkör nem tudja kezelni az erőforrásokhoz való hozzáférést, NotActions és az Azure Blueprints-hozzárendeléseket is kezelheti.

Közreműködői szerepkör az Azure PowerShellben látható módon:

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Közreműködői szerepkör az Azure CLI-ben látható módon:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2015-02-02T21:55:09.880642+00:00",

"description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"condition": null,

"conditionVersion": null,

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2023-07-10T15:10:53.947865+00:00"

}

]

Vezérlési és adatműveletek

A vezérlősík-műveletek szerepköralapú hozzáférés-vezérlése a szerepkördefinícióban és NotActions tulajdonságaiban Actions van megadva. Íme néhány példa a vezérlősík-műveletekre az Azure-ban:

- Tárfiókhoz való hozzáférés kezelése

- Blobtároló létrehozása, frissítése vagy törlése

- Erőforráscsoport és az összes erőforrás törlése

A vezérlősík hozzáférése nem öröklődik az adatsíkhoz, feltéve, hogy a tárolóhitelesítési módszer Microsoft Entra felhasználói fiókra van állítva, nem pedig hozzáférési kulcsra. Ez az elkülönítés megakadályozza, hogy a helyettesítő karakterekkel (*) rendelkező szerepkörök korlátlan hozzáféréssel rendelkezhessenek az adatokhoz. Ha például egy felhasználó olvasói szerepkörrel rendelkezik egy előfizetésben, akkor megtekintheti a tárfiókot, de alapértelmezés szerint nem tekintheti meg a mögöttes adatokat.

Korábban a szerepköralapú hozzáférés-vezérlést nem használták adatműveletekhez. Az adatműveletek engedélyezése az erőforrás-szolgáltatók között eltérő volt. A vezérlősík műveleteihez használt szerepköralapú hozzáférés-vezérlési engedélyezési modell ki lett terjesztve az adatsík-műveletekre.

Az adatsík-műveletek támogatásához új adattulajdonságok lettek hozzáadva a szerepkör-definícióhoz. Az adatsík-műveletek a tulajdonságokban DataActions NotDataActions vannak megadva. Ezen adattulajdonságok hozzáadásával megmarad a vezérlősík és az adatsík elkülönítése. Az aktuális, helyettesítő karakterekkel (*) történő szerepkör-hozzárendelések így nem kaphatnak hirtelen hozzáférést az adatokhoz. Az alábbiakban néhány adatsík-művelet adható meg:DataActions NotDataActions

- Egy tároló bloblistájának olvasása

- Tárolóblob írása egy tárolóban

- Egy üzenetsor üzenetének törlése

Íme a Storage Blob Data Reader szerepkördefiníciója, amely mind a tulajdonságokban, mind a Actions DataActions tulajdonságokban tartalmaz műveleteket. Ez a szerepkör lehetővé teszi a blobtároló és a mögöttes blobadatok olvasását.

Storage Blob Data Reader szerepkör az Azure PowerShellben látható módon:

{

"Name": "Storage Blob Data Reader",

"Id": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"IsCustom": false,

"Description": "Allows for read access to Azure Storage blob containers and data",

"Actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"NotActions": [],

"DataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Storage Blob Data Reader szerepkör az Azure CLI-ben látható módon:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2017-12-21T00:01:24.797231+00:00",

"description": "Allows for read access to Azure Storage blob containers and data",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"name": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"permissions": [

{

"actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"condition": null,

"conditionVersion": null,

"dataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"notActions": [],

"notDataActions": []

}

],

"roleName": "Storage Blob Data Reader",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2021-11-11T20:13:55.297507+00:00"

}

]

A tulajdonságokhoz csak adatsíkműveletek vehetők DataActions NotDataActions fel. Az erőforrás-szolgáltatók a tulajdonság truebeállításával isDataAction azonosítják az adatműveleteket. A műveletek isDataAction truelistájának megtekintéséhez tekintse meg az erőforrás-szolgáltató műveleteit. Az adatműveletekkel nem rendelkező szerepköröknek nem kell rendelkezniük DataActions és NotDataActions tulajdonságaik a szerepkör-definícióban.

Az összes vezérlősík API-hívásának engedélyezését az Azure Resource Manager kezeli. Az adatsík API-hívásainak engedélyezését egy erőforrás-szolgáltató vagy az Azure Resource Manager kezeli.

Példa adatműveletek

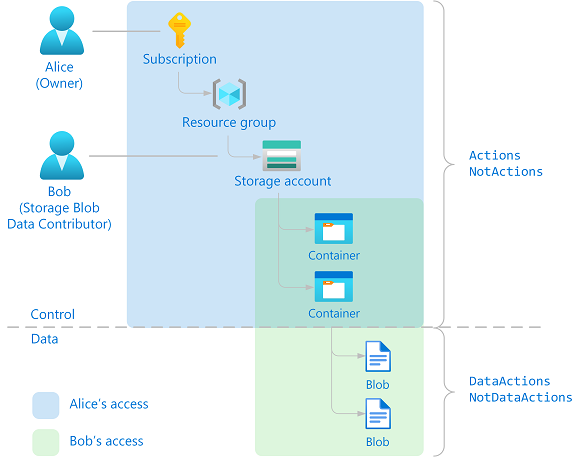

A vezérlősík és az adatsík műveleteinek működésének jobb megértéséhez vegyünk egy konkrét példát. Alice tulajdonosi szerepkörrel rendelkezik az előfizetés hatókörében. Bob a Storage Blob Data Contributor szerepkörhöz lett hozzárendelve egy tárfiók hatókörében. Az alábbi ábrán ez a példa látható.

Alice tulajdonosi szerepköre és Bob storage blobadat-közreműködői szerepköre a következő műveleteket hajtja végre:

Tulajdonos

Műveletek

*

Storage blobadat-közreműködő

Műveletek

Microsoft.Storage/storageAccounts/blobServices/containers/delete

Microsoft.Storage/storageAccounts/blobServices/containers/read

Microsoft.Storage/storageAccounts/blobServices/containers/write

Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action

DataActions

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action

Mivel Alice helyettesítő (*) műveletekkel rendelkezik egy előfizetés hatókörében, az engedélyeik öröklődnek, hogy lehetővé tegyék számukra az összes vezérlősík-művelet végrehajtását. Alice képes a tárolók olvasására, írására és törlésére. Alice azonban további lépések elvégzése nélkül nem hajthat végre adatsík-műveleteket. Alice például alapértelmezés szerint nem tudja beolvasni a tárolón belüli blobokat. A blobok olvasásához Alice-nek le kell kérnie a tár hozzáférési kulcsait, és használnia kell őket a blobok eléréséhez.

Bob engedélyei csak a Actions Tárblobadat-közreműködő szerepkörben megadottakra DataActions korlátozódnak. A szerepkör alapján Bob a vezérlősík és az adatsík műveleteit is végrehajthatja. Bob például képes a megadott tárfiókban lévő tárolók olvasására, írására és törlésére, valamint a blobok olvasására, írására és törlésére is.

A tárolás vezérlésével és adatsík-biztonságával kapcsolatos további információkért tekintse meg az Azure Storage biztonsági útmutatót.

Milyen eszközök támogatják az Azure-szerepkörök adatműveletekhez való használatát?

Az adatműveletek megtekintéséhez és használatához az eszközök vagy SDK-k megfelelő verzióival kell rendelkeznie:

| Eszköz | Verzió |

|---|---|

| Azure PowerShell | 1.1.0 vagy újabb |

| Azure CLI | 2.0.30 vagy újabb |

| Azure for .NET | 2.8.0-s vagy újabb verzió |

| Góhoz készült Azure SDK | 15.0.0 vagy újabb |

| Azure for Java | 1.9.0 vagy újabb |

| Azure for Python | 0.40.0 vagy újabb |

| Rubyhoz készült Azure SDK | 0.17.1 vagy újabb |

Az adatműveletek REST API-ban való megtekintéséhez és használatához az API-verzió paramétert a következő vagy újabb verzióra kell beállítania:

- 2018-07-01

Műveletek

Az Actions engedély megadja azokat a vezérlősík-műveleteket, amelyeket a szerepkör engedélyez. Sztringek gyűjteménye, amelyek azonosítják az Azure-erőforrás-szolgáltatók biztonságos műveleteit. Íme néhány példa a vezérlősík műveleteire, amelyek a következőben Actionshasználhatók:

| Műveleti sztring | Leírás |

|---|---|

*/read |

Hozzáférést biztosít az olvasási műveletekhez az összes Azure-erőforrás-szolgáltató összes erőforrástípusához. |

Microsoft.Compute/* |

Hozzáférést biztosít az összes művelethez a Microsoft.Compute erőforrás-szolgáltató összes erőforrástípusához. |

Microsoft.Network/*/read |

Hozzáférést biztosít az olvasási műveletekhez a Microsoft.Network erőforrás-szolgáltató összes erőforrástípusához. |

Microsoft.Compute/virtualMachines/* |

Hozzáférést biztosít a virtuális gépek és a gyermekerőforrás-típusok összes műveletéhez. |

microsoft.web/sites/restart/Action |

Hozzáférést biztosít egy webalkalmazás újraindításához. |

NotActions

Az NotActions engedély megadja azokat a vezérlősík-műveleteket, amelyek ki vannak vonva vagy kizárva az engedélyezettből Actions , amelyek helyettesítő karakterrel (*) rendelkeznek. Használja az NotActions engedélyt, ha az engedélyezni kívánt műveletek halmaza egyszerűbben definiálható úgy, hogy kivonja azokat a helyettesítő karakterekkel Actions (*). A szerepkörök (érvényes engedélyek) által biztosított hozzáférés kiszámítása a NotActions műveletekből való Actions kivonással történik.

Actions - NotActions = Effective control plane permissions

Az alábbi táblázat két példát mutat be a Microsoft.CostManagement helyettesítő karakterekre vonatkozó hatékony vezérlősík-engedélyekre:

| Műveletek | NotActions | A vezérlősík érvényes engedélyei |

|---|---|---|

Microsoft.CostManagement/exports/* |

none | Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/deleteMicrosoft.CostManagement/exports/run/action |

Microsoft.CostManagement/exports/* |

Microsoft.CostManagement/exports/delete |

Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/run/action |

Feljegyzés

Ha egy felhasználóhoz olyan szerepkör van hozzárendelve, amely kizár egy műveletet NotActions, és egy második szerepkörhöz van hozzárendelve, amely hozzáférést biztosít ugyanahhoz a művelethez, a felhasználó végrehajthatja ezt a műveletet. NotActions nem megtagadási szabály – egyszerűen kényelmes módszer az engedélyezett műveletek készletének létrehozására, ha bizonyos műveleteket ki kell zárni.

Különbségek a NotActions és a megtagadási hozzárendelések között

NotActions és a megtagadási feladatok nem azonosak, és különböző célokat szolgálnak. NotActions egy helyettesítő (*) műveletből való kivonásának kényelmes módja.

A hozzárendelések megtagadása megakadályozza, hogy a felhasználók bizonyos műveleteket hajtsanak végre, még akkor is, ha egy szerepkör-hozzárendelés hozzáférést biztosít számukra. További információ: Az Azure megtagadási hozzárendeléseinek ismertetése.

DataActions

Az DataActions engedély megadja azokat az adatsík-műveleteket, amelyeket a szerepkör lehetővé tesz az adott objektumon belüli adatokon. Ha például egy felhasználó olvasási blobadatokhoz fér hozzá egy tárfiókhoz, akkor az adott tárfiókban lévő blobokat is elolvashatja. Íme néhány példa a következőben használható DataActionsadatműveletekre:

| Adatműveleti sztring | Leírás |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Blobot vagy bloblistát ad vissza. |

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

Blob írásának eredményét adja vissza. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/read |

Egy üzenetet ad vissza. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Egy üzenetet, illetve egy üzenet írásának vagy törlésének eredményét adja vissza. |

NotDataActions

Az NotDataActions engedély megadja azokat az adatsík-műveleteket, amelyek ki vannak vonva vagy kizárva az engedélyezettből DataActions , amelyek helyettesítő karakterrel (*) rendelkeznek. Használja az NotDataActions engedélyt, ha az engedélyezni kívánt műveletek halmaza egyszerűbben definiálható úgy, hogy kivonja azokat a helyettesítő karakterekkel DataActions (*). A szerepkörök (érvényes engedélyek) által biztosított hozzáférés kiszámítása a NotDataActions műveletekből való DataActions kivonással történik. Minden erőforrás-szolgáltató biztosítja a megfelelő API-kat az adatműveletek teljesítéséhez.

DataActions - NotDataActions = Effective data plane permissions

Az alábbi táblázat két példát mutat be a Microsoft.Storage helyettesítő karakterekre vonatkozó érvényes dátumsík-engedélyekre:

| DataActions | NotDataActions | Érvényes adatsík-engedélyek |

|---|---|---|

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

none | Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/deleteMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/delete |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Feljegyzés

Ha egy felhasználóhoz olyan szerepkör van hozzárendelve, amely kizár egy adatműveletet NotDataActions, és egy második szerepkörhöz van rendelve, amely hozzáférést biztosít ugyanahhoz az adatművelethez, a felhasználó végrehajthatja ezt az adatműveletet. NotDataActions ez nem megtagadási szabály – egyszerűen kényelmes módszer az engedélyezett adatműveletek készletének létrehozására, ha bizonyos adatműveleteket ki kell zárni.

AssignableScopes

A AssignableScopes tulajdonság megadja azokat a hatóköröket (gyökér, felügyeleti csoport, előfizetések vagy erőforráscsoportok), amelyekhez szerepkördefiníció rendelhető hozzá. Az egyéni szerepköröket csak a felügyeleti csoportban, előfizetésekben vagy erőforráscsoportokban teheti elérhetővé hozzárendeléshez. Legalább egy felügyeleti csoportot, előfizetést vagy erőforráscsoportot kell használnia.

Ha például AssignableScopes előfizetésre van állítva, az azt jelenti, hogy az egyéni szerepkör a megadott előfizetés előfizetési hatókörében, az előfizetés bármely erőforráscsoportjának erőforráscsoport-hatókörében, vagy az előfizetés bármely erőforrásának erőforrás-hatókörében érhető el.

A beépített szerepkörök a gyökér hatókörre ("/") vannak AssignableScopes beállítva. A gyökér hatókör azt jelzi, hogy a szerepkör minden hatókörben elérhető hozzárendeléshez.

Érvényes hozzárendelhető hatókörök például a következők:

| A szerepkör hozzárendeléshez érhető el | Példa |

|---|---|

| Egy előfizetés | "/subscriptions/{subscriptionId1}" |

| Két előfizetés | "/subscriptions/{subscriptionId1}", "/subscriptions/{subscriptionId2}" |

| Hálózati erőforráscsoport | "/subscriptions/{subscriptionId1}/resourceGroups/Network" |

| Egy felügyeleti csoport | "/providers/Microsoft.Management/managementGroups/{groupId1}" |

| Felügyeleti csoport és előfizetés | "/providers/Microsoft.Management/managementGroups/{groupId1}", "/subscriptions/{subscriptionId1}", |

| Minden hatókör (csak a beépített szerepkörökre vonatkozik) | "/" |

Az egyéni szerepkörök AssignableScopes definíciójában csak egy felügyeleti csoportot definiálhat.

Bár a parancssor használatával egyéni szerepkört is létrehozhat egy erőforráspéldánysal AssignableScopes , ez nem ajánlott. Minden bérlő legfeljebb 5000 egyéni szerepkört támogat. Ennek a stratégiának a használata potenciálisan kimerítheti az elérhető egyéni szerepköröket. Végső soron a hozzáférés szintjét az egyéni szerepkör-hozzárendelés (hatókör + szerepkör engedélyek + biztonsági tag) határozza meg, és nem az AssignableScopes egyéni szerepkörben felsoroltak. Így létrehozhatja az egyéni szerepköröket felügyeleti csoporttal, előfizetéssel vagy erőforráscsoporttal AssignableScopes , de az egyéni szerepköröket szűk hatókörrel, például erőforrással vagy erőforráscsoporttal rendelheti hozzá.

Az egyéni szerepkörökről további információt az Azure egyéni szerepköreivel kapcsolatban AssignableScopes talál.

Kiemelt rendszergazdai szerepkör definíciója

A kiemelt rendszergazdai szerepkörök olyan szerepkörök, amelyek emelt szintű rendszergazdai hozzáférést biztosítanak, például az Azure-erőforrások kezelésére vagy a szerepkörök más felhasználókhoz való hozzárendelésére. Ha egy beépített vagy egyéni szerepkör az alábbi műveletek bármelyikét tartalmazza, akkor jogosultsággal rendelkezőnek minősül. További információ: Kiemelt rendszergazdai szerepkör-hozzárendelések listázása vagy kezelése.

| Műveleti sztring | Leírás |

|---|---|

* |

Minden típusú erőforrás létrehozása és kezelése. |

*/delete |

Törölje az összes típusú erőforrást. |

*/write |

Minden típusú erőforrás írása. |

Microsoft.Authorization/denyAssignments/delete |

Megtagadási hozzárendelés törlése a megadott hatókörben. |

Microsoft.Authorization/denyAssignments/write |

Hozzon létre egy megtagadási hozzárendelést a megadott hatókörben. |

Microsoft.Authorization/roleAssignments/delete |

Szerepkör-hozzárendelés törlése a megadott hatókörben. |

Microsoft.Authorization/roleAssignments/write |

Szerepkör-hozzárendelés létrehozása a megadott hatókörben. |

Microsoft.Authorization/roleDefinitions/delete |

Törölje a megadott egyéni szerepkördefiníciót. |

Microsoft.Authorization/roleDefinitions/write |

Egyéni szerepkördefiníció létrehozása vagy frissítése megadott engedélyekkel és hozzárendelhető hatókörökkel. |