Biztonsági riasztások és incidensek

Ez a cikk a felhőhöz készült Microsoft Defender biztonsági riasztásokat és értesítéseket ismerteti.

Mik azok a biztonsági riasztások?

A biztonsági riasztások a Defender for Cloud számításifeladat-védelmi tervei által létrehozott értesítések, amikor fenyegetéseket azonosít az Azure-beli, hibrid vagy többfelhős környezetekben.

- A biztonsági riasztásokat speciális észlelések aktiválják, amelyek akkor érhetők el, ha engedélyezi a Defender-csomagokat adott erőforrástípusokhoz.

- Minden riasztás részletesen ismerteti az érintett erőforrásokat, problémákat és szervizelési lépéseket.

- A Defender for Cloud osztályozza a riasztásokat, és súlyosság szerint rangsorolja őket.

- A riasztások 90 napig jelennek meg a portálon, még akkor is, ha a riasztáshoz kapcsolódó erőforrást ez idő alatt törölték. Ennek az az oka, hogy a riasztás a szervezet esetleges megsértését jelezheti, amelyet további vizsgálatnak kell alávetni.

- A riasztások CSV-formátumba exportálhatók.

- A riasztások közvetlenül is streamelhetők egy biztonsági információ- és eseménykezelési (SIEM) megoldásba, például a Microsoft Sentinelbe, a Security Orchestration Automated Response (SOAR) vagy az IT Service Management (ITSM) megoldásba.

- A Defender for Cloud a MITRE támadási mátrixát használja a riasztások vélt szándékhoz való társításához, ezzel segítve a biztonsági tartományok ismeretének formalizálását.

Hogyan vannak besorolva a riasztások?

A riasztások súlyossági szinttel rendelkeznek, amely segít rangsorolni, hogyan kell részt venni az egyes riasztásokon. A súlyosság a következőn alapul:

- Az adott eseményindító

- A riasztáshoz vezető tevékenység mögötti rosszindulatú szándék megbízhatósági szintje

| Súlyosság | Javasolt válasz |

|---|---|

| Magas | Nagy a valószínűsége annak, hogy az erőforrás biztonsága sérül. Azonnal bele kell néznie. A Defender for Cloud nagy megbízhatósággal rendelkezik mind a rosszindulatú szándékban, mind a riasztás kiadásához használt eredményekben. Például egy riasztás, amely észleli egy ismert rosszindulatú eszköz, például a Mimikatz végrehajtását, amely a hitelesítő adatok ellopására használt gyakori eszköz. |

| Medium | Ez valószínűleg gyanús tevékenység, amely azt jelezheti, hogy egy erőforrás sérült. A Defender for Cloud analitikus vagy megállapítási megbízhatósága közepes, és a rosszindulatú szándék megbízhatósága közepes vagy magas. Ezek általában gépi tanuláson vagy anomálián alapuló észlelések, például egy szokatlan helyről történő bejelentkezési kísérlet. |

| Alacsony | Ez jóindulatú pozitív vagy blokkolt támadás lehet. A Defender for Cloud nem elég biztos abban, hogy a szándék rosszindulatú, és a tevékenység ártatlan lehet. A napló törlése például olyan művelet, amely akkor fordulhat elő, ha egy támadó megpróbálja elrejteni a nyomaikat, de sok esetben a rendszergazdák által végrehajtott rutinművelet. A Felhőhöz készült Defender általában nem mondja meg, hogy mikor blokkolták a támadásokat, hacsak nem egy érdekes esetről van szó, amelyet javasoljuk, hogy vizsgálja meg. |

| Tájékoztató | Egy incidens általában több riasztásból áll, amelyek némelyike önmagában csak tájékoztató jellegűnek tűnhet, de a többi riasztás kontextusában érdemes lehet közelebbről megnézni. |

Mik azok a biztonsági incidensek?

A biztonsági incidensek a kapcsolódó riasztások gyűjteményei.

Az incidensek egyetlen nézetet biztosítanak a támadásokról és a kapcsolódó riasztásokról, így gyorsan megértheti a támadó által végrehajtott műveleteket és az érintett erőforrásokat.

Ahogy egyre nagyobb a veszélyforrás-lefedettség, úgy kell észlelni még a legkisebb kompromisszumot is. A biztonsági elemzők számára kihívást jelent a különböző riasztások osztályozása és a tényleges támadás azonosítása. A riasztások és az alacsony megbízhatósági jelek biztonsági incidensekre való korrelációjával a Defender for Cloud segít az elemzőknek megbirkózni ezzel a riasztási fáradtsággal.

A felhőben a támadások különböző bérlőkben fordulhatnak elő, a Defender for Cloud AI-algoritmusokat kombinálva elemezheti az egyes Azure-előfizetéseken jelentett támadási sorozatokat. Ez a technika a támadási sorozatokat gyakori riasztási mintákként azonosítja ahelyett, hogy csak véletlenül társítanák egymással.

Egy incidens vizsgálata során az elemzőknek gyakran szükségük van további kontextusra a fenyegetés természetével és a kockázat mérséklésének módjával kapcsolatos döntéshez. Ha például hálózati rendellenességet észlel, anélkül, hogy tisztában lenne azzal, hogy mi történik még a hálózaton vagy a megcélzott erőforrással kapcsolatban, nehéz megérteni, hogy milyen műveleteket kell végrehajtania. A biztonsági incidensek többek között összetevőket, kapcsolódó eseményeket és információkat tartalmazhatnak. A biztonsági incidensekhez rendelkezésre álló további információk az észlelt fenyegetés típusától és a környezet konfigurációjától függően változnak.

Riasztások összefüggése incidensekkel

A Defender for Cloud incidensekké alakítja a riasztásokat és a környezetfüggő jeleket.

- A korreláció különböző jeleket vizsgál az erőforrások között, és egyesíti a biztonsági ismereteket és az AI-t a riasztások elemzéséhez, új támadási minták felderítéséhez.

- A támadás egyes lépéseihez gyűjtött információk felhasználásával a Defender for Cloud kizárhatja a támadás lépéseinek tűnő tevékenységeket is, de valójában nem.

Tipp

Az incidensekre vonatkozó hivatkozásban tekintse át az incidens korrelációval előállható biztonsági incidensek listáját.

Hogyan észleli a Defender for Cloud a fenyegetéseket?

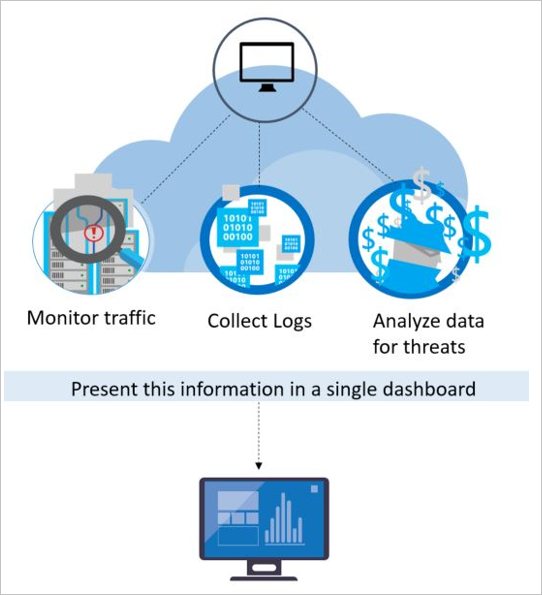

A valós fenyegetések észlelése és a téves pozitív értékek csökkentése érdekében a Defender for Cloud figyeli az erőforrásokat, gyűjti és elemzi a fenyegetések adatait, és gyakran több forrásból származó adatokat korrelál.

Microsoft-kezdeményezések

Microsoft Defender a felhőhöz az a előnye, hogy a Microsoft biztonsági kutató és adatelemzési csapatokkal rendelkezik, akik folyamatosan figyelik a veszélyforrás-környezet változásait. Ide tartoznak a következők:

A Microsoft biztonsági szakértői: folyamatos kapcsolatot tartunk a Microsoft csapataival, amelyek tagjai meghatározott biztonsági szakterületekkel foglalkoznak, például igazságügyi szakértői tevékenységekkel és a webes támadások észlelésével.

Microsoft biztonsági kutatás: Kutatóink folyamatosan figyelik a fenyegetéseket. A felhőben és a helyszínen való globális jelenlétünk miatt kiterjedt telemetriai adatkészlethez férhetünk hozzá. Az adathalmazok széles körű és változatos gyűjteménye lehetővé teszi számunkra, hogy új támadási mintákat és trendeket fedezhessünk fel helyszíni fogyasztói és vállalati termékeinkben, valamint online szolgáltatásainkban. Ennek eredményeképpen a Defender for Cloud gyorsan frissítheti észlelési algoritmusait, mivel a támadók új és egyre kifinomultabb biztonsági réseket bocsátanak ki. Ez a módszer segít lépést tartani a fenyegetések gyors ütemben növekvő körével.

Fenyegetésfelderítés monitorozása: A fenyegetésfelderítés mechanizmusokat, mutatókat, következményeket és a meglévő vagy újonnan felmerülő fenyegetésekre vonatkozó hasznos tanácsokat tartalmaz. Ez az információ elérhető a biztonsági közösség számára, és a Microsoft folyamatosan figyeli a fenyegetésekre vonatkozó intelligencia belső és külső forrásból származó hírcsatornáit.

Jelmegosztás: A microsoftos felhő- és helyszíni szolgáltatások, kiszolgálók és ügyfélvégpontok eszközeinek széles körű portfóliójában található biztonsági csapatok elemzéseit megosztja és elemzi.

Az észlelés finomhangolása: a biztonsági szakértők az ügyfelek valós adatkészletein futtatják az algoritmusokat, és az ügyfelekkel együttműködve ellenőrzik az eredményeket. Az igazi és a téves találatok megjelölésével pontosítják a gépi algoritmusokat.

Ezek az egyesített erőfeszítések új és továbbfejlesztett észlelésekben csúcsosodnak ki, amelyeket azonnal kihasználhat – önnek nincs teendője.

Biztonsági elemzés

A Defender for Cloud fejlett biztonsági elemzéseket alkalmaz, amelyek messze túlmutatnak az aláírásalapú megközelítéseken. A big data és a gépi tanulási technológiák áttörést jelentő eredményeinek felhasználásával értékelhetők ki az események a teljes felhőalapú hálóban, és így olyan fenyegetések is észlelhetők, amelyeket manuális módszerekkel lehetetlen volna azonosítani, és lehetőség van a támadások fejlődésének előrejelzésére. Ezek a biztonsági elemzések a következők:

Integrált fenyegetésfelderítés

A Microsoft rendkívül nagy mennyiségű adattal rendelkezik a globális fenyegetésészlelési intelligencia keretein belül. A telemetriai folyamatok több forrásból, például az Azure-ból, a Microsoft 365-ből, az online Microsoft CRM, a Microsoft Dynamics AX-ből, outlook.com, MSN.com, a Microsoft Digital Crimes Unitből (DCU) és a Microsoft Security Response Centerből (MSRC) származnak. A kutatók olyan fenyegetésfelderítési információkat is kapnak, amelyeket a nagyobb felhőszolgáltatók és más harmadik felektől származó hírcsatornák osztanak meg. Microsoft Defender a Felhőben ezeket az információkat arra használhatja, hogy riasztást jelenítsen meg az ismert rossz szereplőktől származó fenyegetésekre.

Viselkedés elemzése

A működés elemzése olyan módszer, amely megvizsgálja és összehasonlítja az adatokat az ismert minták gyűjteményével. Ezek a minták azonban nem csak egyszerű aláírások. Meghatározásuk hatalmas adatkészletekre alkalmazott összetett gépi tanulási algoritmusokkal történt. Ezenkívül szakértő elemzők mélyrehatóan elemezték a kártékony működést a meghatározásukhoz. Microsoft Defender a felhőhöz viselkedéselemzéssel azonosíthatja a feltört erőforrásokat a virtuálisgép-naplók, a virtuális hálózati eszköznaplók, a hálónaplók és más források elemzése alapján.

Rendellenességek észlelése

A Defender for Cloud anomáliadetektálást is használ a fenyegetések azonosításához. A nagy adathalmazokból származó ismert mintáktól függő viselkedéselemzéssel ellentétben az anomáliadetektálás "személyre szabottabb", és az üzemelő példányokra jellemző alapkonfigurációkra összpontosít. Ez a módszer gépi tanulás alkalmazásával felméri az üzemelő példányok normál tevékenységeit, majd szabályokat hoz létre az olyan rendkívüli körülmények meghatározásához, amelyek a biztonságot érintő eseményre utalhatnak.

Riasztások exportálása

Számos lehetősége van a riasztások a Felhőhöz készült Defenderen kívüli megtekintésére, beleértve a következőket:

- A CSV-jelentés letöltése a riasztások irányítópultján egyszeri exportálást biztosít a CSV-be.

- A környezeti beállításokból való folyamatos exportálással biztonsági riasztások és javaslatok streamjei konfigurálhatók a Log Analytics-munkaterületekre és az Event Hubsra. További információ.

- A Microsoft Sentinel-összekötő biztonsági riasztásokat streamel a felhőhöz készült Microsoft Defender a Microsoft Sentinelbe. További információ.

Megismerheti a riasztások SIEM-, SOAR- vagy IT Service Management-megoldásba való folyamatosexportálását.

Következő lépések

Ebben a cikkben megismerkedett a Felhőhöz készült Defenderben elérhető különböző típusú riasztásokkal. További információkért lásd:

- Biztonsági riasztások az Azure-tevékenységnaplóban – A rendszer amellett, hogy elérhető az Azure Portalon vagy programozott módon, a biztonsági riasztásokat és incidenseket eseményként naplózza a rendszer az Azure-tevékenységnaplóban

- A Felhőhöz készült Defender riasztásainak referenciatáblázata

- Válaszadás a biztonsági riasztásokra

- Megtudhatja, hogyan kezelheti a biztonsági incidenseket a Felhőhöz készült Defenderben.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: