A fenyegetésmodellezési eszköz használatának első lépései

A Microsoft Threat Modeling Tool 2018 2018 szeptemberében jelent meg ga formátumban, ingyenes kattintásra letölthetőként. A kézbesítési mechanizmus módosítása lehetővé teszi, hogy a legújabb fejlesztéseket és hibajavításokat minden alkalommal elküldjük az ügyfeleknek, amikor megnyitják az eszközt, így könnyebben karbantartható és használható. Ez a cikk végigvezeti a Microsoft SDL fenyegetésmodellezési megközelítésének első lépésein, és bemutatja, hogyan fejleszthet nagy fenyegetésmodelleket a biztonsági folyamat gerinceként az eszközzel.

Ez a cikk az SDL-fenyegetésmodellezési megközelítés meglévő ismeretére épül. Gyors áttekintésért tekintse meg a fenyegetésmodellező webalkalmazásokat és a biztonsági hibák feltárásának archivált verzióját a STRIDE Approach MSDN 2006-ban közzétett cikkével.

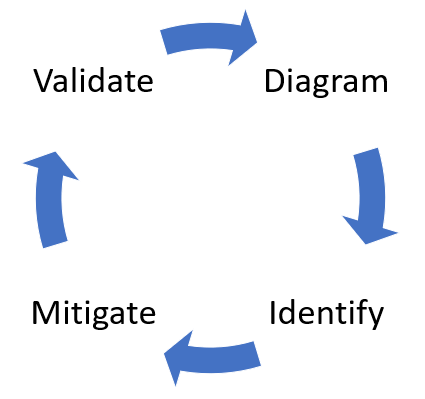

A gyors összegzéshez a megközelítés magában foglalja egy diagram létrehozását, a fenyegetések azonosítását, az azok mérséklését és az egyes kockázatcsökkentések érvényesítését. Íme egy diagram, amely kiemeli ezt a folyamatot:

A fenyegetésmodellezési folyamat elindítása

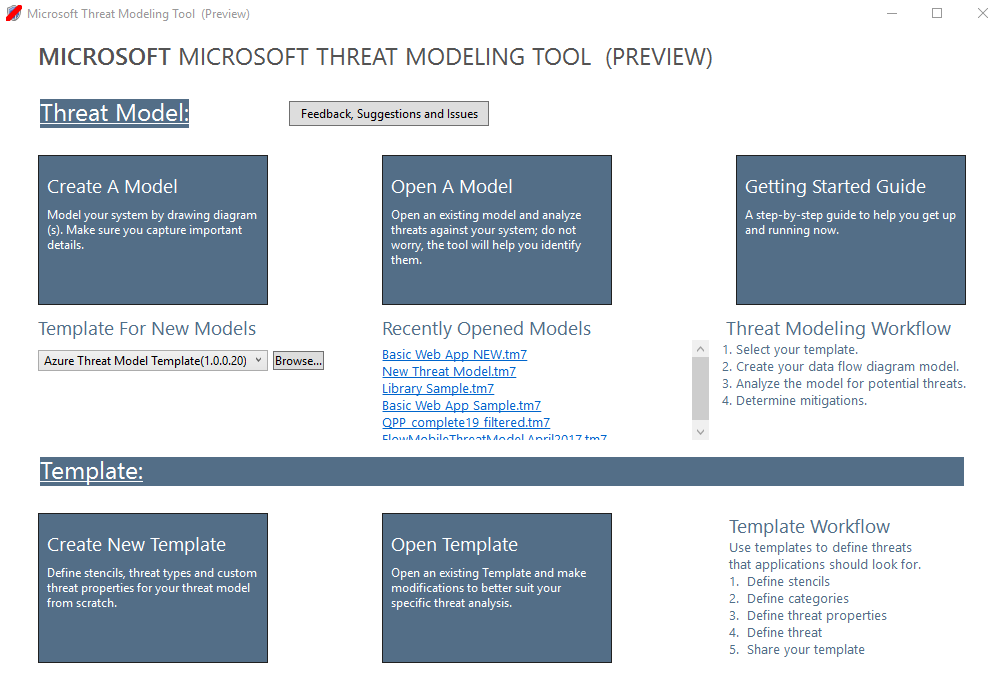

A fenyegetésmodellezési eszköz elindításakor néhány dolog látható a képen látható módon:

Fenyegetésmodell szakasz

| Összetevő | Részletek |

|---|---|

| Visszajelzés, javaslatok és problémák gomb | Az MSDN fórum minden SDL-hez. Ez lehetővé teszi, hogy áttekintse a többi felhasználó által végzett munkát, valamint kerülő megoldásokat és javaslatokat. Ha továbbra sem találja, amit keres, küldjön e-mailt tmtextsupport@microsoft.com támogatási csapatunknak, hogy segítsen Önnek |

| Modell létrehozása | Üres vásznat nyit meg a diagram rajzolásához. Győződjön meg arról, hogy kiválasztja a modellhez használni kívánt sablont |

| Sablon új modellekhez | A modell létrehozása előtt ki kell választania a használni kívánt sablont. Fő sablonunk az Azure Threat Model Template, amely Azure-specifikus rajzsablonokat, fenyegetéseket és kockázatcsökkentéseket tartalmaz. Általános modellek esetén válassza ki az SDL TM Tudásbázist a legördülő menüből. Saját sablont szeretne létrehozni, vagy újat szeretne küldeni az összes felhasználónak? További információért tekintse meg a Sablontár GitHub-oldalát |

| Modell megnyitása | Megnyitja a korábban mentett fenyegetésmodelleket. A Legutóbb megnyitott modellek funkció nagyszerű, ha meg kell nyitnia a legújabb fájlokat. Ha a kijelölés fölé viszi az egérmutatót, kétféleképpen nyithat meg modelleket:

|

| Első lépések útmutatója | A Microsoft Threat Modeling Tool főoldalának megnyitása |

Sablonszakasz

| Összetevő | Részletek |

|---|---|

| Új sablon létrehozása | Megnyit egy üres sablont, amelyre építeni szeretne. Ha nem rendelkezik átfogó ismeretekkel a sablonok alapoktól való elkészítéséhez, javasoljuk, hogy meglévőkből építsen |

| Sablon megnyitása | Meglévő sablonok megnyitása a módosítások elvégzéséhez |

A fenyegetésmodellezési eszköz csapata folyamatosan dolgozik az eszköz funkcióinak és felhasználói élményének javításán. Az év során előfordulhat néhány kisebb módosítás, de minden jelentős változáshoz át kell írni az útmutatót. Tekintse meg gyakran, hogy biztosan megkapja a legújabb bejelentéseket.

Modell létrehozása

Ebben a szakaszban a következőket követjük:

- Cristina (fejlesztő)

- Ricardo (programmenedzser) és

- Hamu (tesztelő)

Az első fenyegetésmodelljük fejlesztésének folyamatán mennek keresztül.

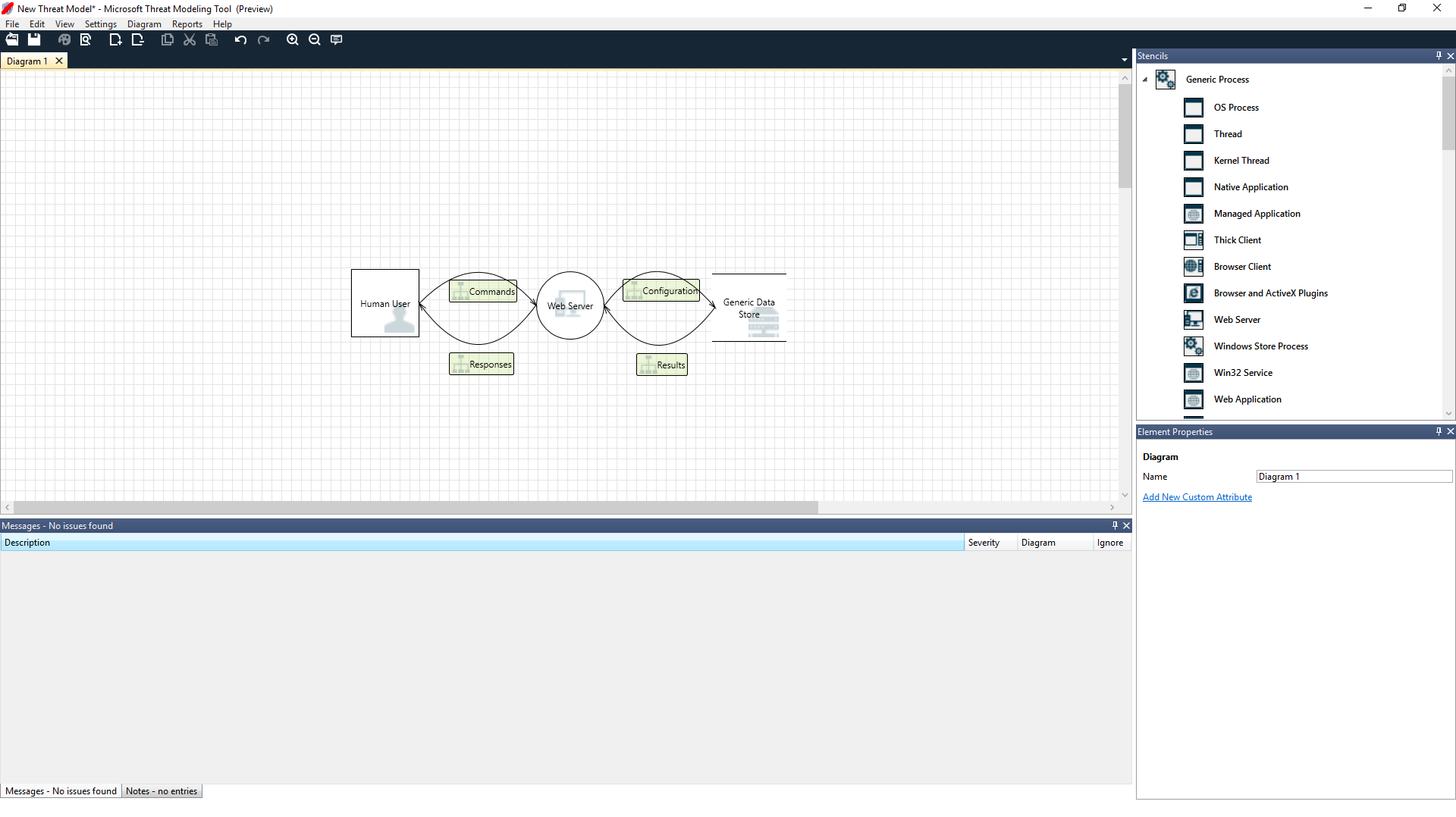

Ricardo: Szia Cristina, dolgoztam a fenyegetésmodell diagramot, és meg akartam győződni arról, hogy a részleteket helyesen. Tudsz segíteni, hogy átnézhessem? Cristina: Abszolút. Vizsgáljuk ezt meg. Ricardo megnyitja az eszközt, és megosztja a képernyőjét Cristinával.

Cristina: Ok, úgy néz ki, egyszerű, de tudsz végigvezetni rajta? Ricardo: Persze! Íme a lebontás:

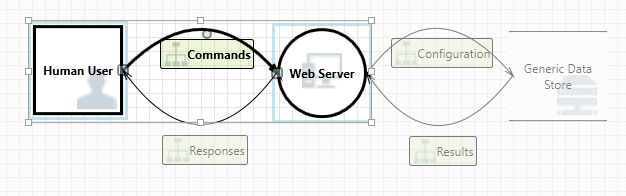

- Emberi felhasználónk külső entitásként van rajzolva – négyzet

- Parancsokat küldenek a webkiszolgálónknak – ez a kör

- A webkiszolgáló egy adatbázissal (két párhuzamos vonallal) konzultál

Amit Ricardo most mutatott Cristina egy DFD, rövid Adatfolyam Diagram. A fenyegetésmodellezési eszköz lehetővé teszi a felhasználók számára, hogy megadják a piros pontozott vonalak által jelzett megbízhatósági határokat, hogy megadják, hol vannak a különböző entitások. Az informatikai rendszergazdák például hitelesítés céljából Active Directory-rendszert igényelnek, így az Active Directory nincs az irányításuk alatt.

Cristina: Úgy néz ki, jó nekem. Mi a helyzet a fenyegetésekkel? Ricardo: Hadd mutassam meg.

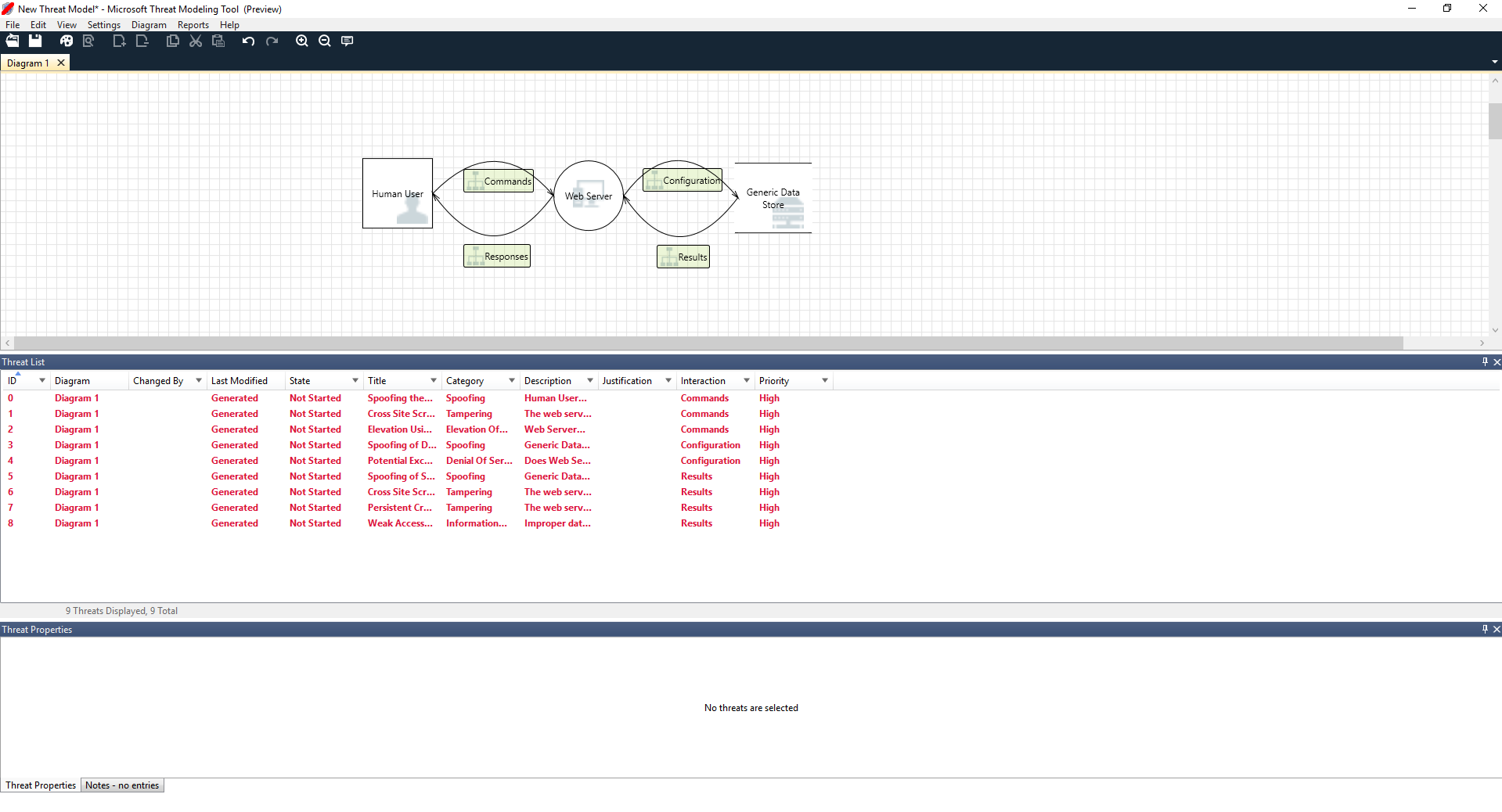

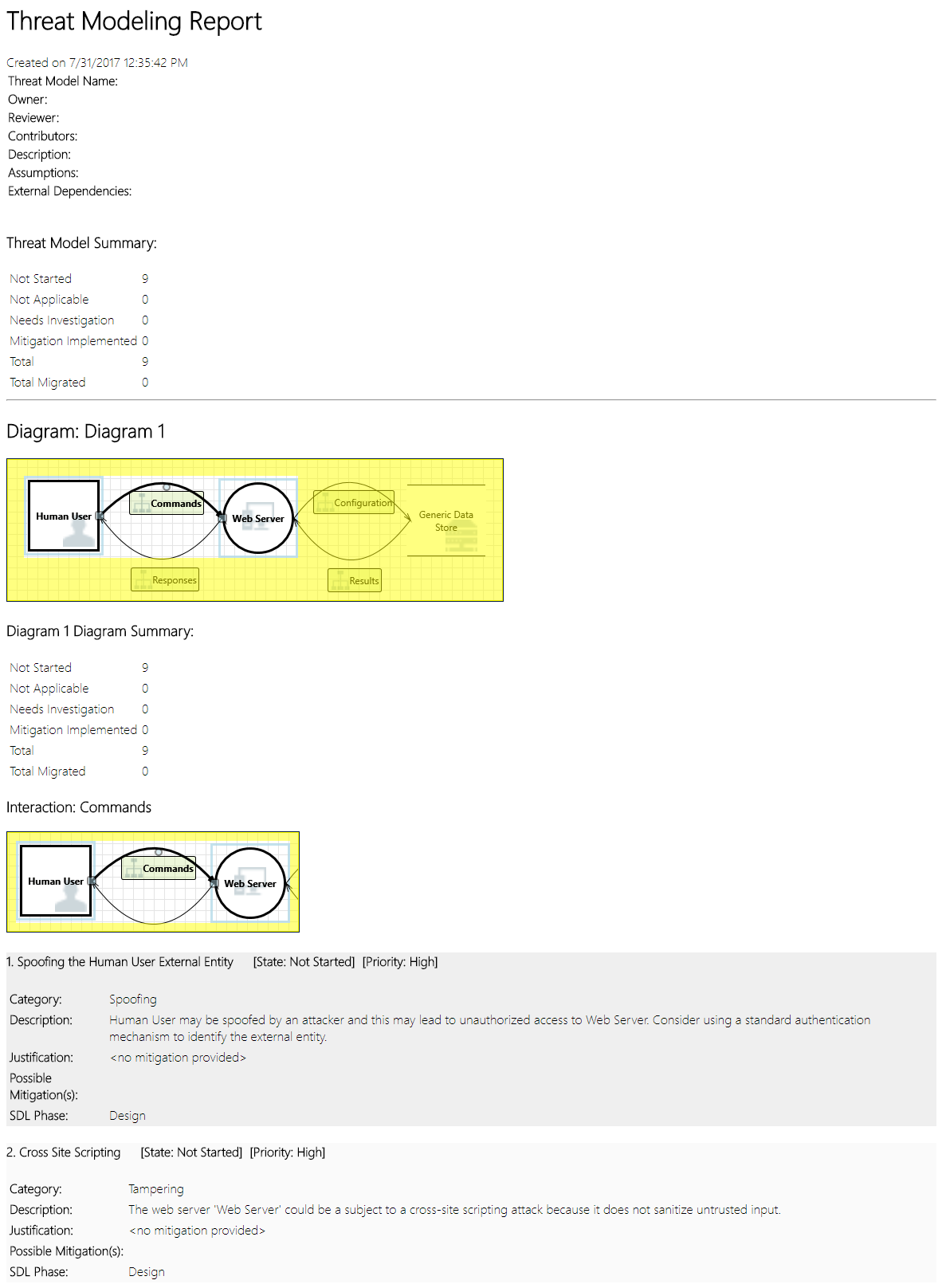

Fenyegetések elemzése

Miután rákattint az elemzési nézetre az ikonmenü kiválasztásából (nagyítóval ellátott fájl), a rendszer az alapértelmezett sablonon alapuló fenyegetésmodellező eszköz által létrehozott fenyegetések listájára kerül, amely a STRIDE nevű SDL-megközelítést használja (hamisítás, illetéktelen beavatkozás, megrovás, információfeltárás, szolgáltatásmegtagadás és jogosultságszint-emelés). Az ötlet az, hogy a szoftver egy kiszámítható fenyegetéskészlet alá tartozik, amely a 6 kategória használatával található.

Ez a megközelítés olyan, mint a ház védelme azáltal, hogy minden ajtó és ablak rendelkezik egy zárszerkezettel, mielőtt riasztórendszert ad hozzá, vagy üldözi a tolvajt.

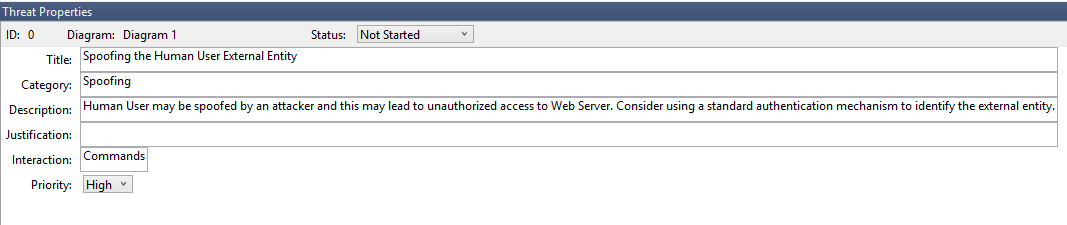

A Ricardo a lista első elemének kiválasztásával kezdődik. A következő történik:

Először is, a két rajzsablon közötti interakció javul

Másodszor, a fenyegetéssel kapcsolatos további információk megjelennek a fenyegetés Tulajdonságok ablak

A generált fenyegetés segít megérteni a lehetséges tervezési hibákat. A STRIDE kategorizálással képet kaphat a lehetséges támadási vektorokról, a további leírás pedig pontosan megmutatja neki, hogy mi a baj, és hogyan háríthatja el a lehetséges megoldásokat. Szerkeszthető mezők használatával jegyzeteket írhat az indoklás részleteiben, vagy módosíthatja a prioritási értékeléseket a szervezete hibasávjától függően.

Az Azure-sablonok további részletekkel segítenek a felhasználóknak megérteni, hogy mi a probléma, hanem azt is, hogyan javíthatók ki leírásokkal, példákkal és Hivatkozásokkal az Azure-specifikus dokumentációhoz.

A leírás ráébresztette egy hitelesítési mechanizmus hozzáadásának fontosságára, hogy megakadályozza a felhasználók hamisítását, felfedve az első fenyegetést, amelyen dolgozni kell. Néhány perccel a Cristina-val folytatott beszélgetés során megértették a hozzáférés-vezérlés és a szerepkörök megvalósításának fontosságát. Ricardo kitöltött néhány gyors jegyzetet, hogy meggyőződjön arról, hogy ezek implementálva lettek.

Amikor Ricardo az Információfeltárás alatt került a fenyegetések közé, rájött, hogy a hozzáférés-vezérlési terv csak olvasható fiókokat igényel a naplózáshoz és a jelentések létrehozásához. Azon töprengett, hogy ennek új fenyegetésnek kell-e lennie, de a kockázatcsökkentések ugyanazok voltak, ezért ennek megfelelően jegyezte fel a fenyegetést. Arra is gondolt, hogy egy kicsit jobban felfedi az információkat, és rájött, hogy a biztonsági mentési szalagoknak titkosításra lesz szükségük, ami az operatív csapat feladata.

A meglévő kockázatcsökkentések vagy biztonsági garanciák miatt a kialakításra nem alkalmazható fenyegetések az Állapot legördülő menüből "Nem alkalmazható" értékre módosíthatók. Három másik lehetőség közül választhat: Az alapértelmezett kiválasztás, a Vizsgálat igénye – az elemek nyomon követésére és a Mérsékelt – a teljes munka után.

Jelentések > megosztás

Miután Ricardo végighalad a listán Cristinával, és fontos jegyzeteket, kockázatcsökkentéseket/indoklásokat, prioritás- és állapotváltozásokat ad hozzá, a Jelentések – Teljes jelentés létrehozása –>> Jelentés mentése lehetőséget választja, amely egy szép jelentést nyomtat ki neki, hogy végighaladjon a munkatársaival a megfelelő biztonsági munka megvalósítása érdekében.

Ha Ricardo inkább meg szeretné osztani a fájlt, egyszerűen megteheti a szervezet OneDrive-fiókjába való mentéssel. Miután ezt tette, átmásolhatja a dokumentum hivatkozását, és megoszthatja a munkatársaival.

Fenyegetésmodellezési értekezletek

Amikor Ricardo elküldte a fenyegetésmodellt a kollégájának a OneDrive használatával, Ashish, a tesztelő nem volt túl sok. Úgy tűnt, hogy Ricardo és Cristina kihagyott néhány fontos sarokesetet, ami könnyen feltörhető. Szkepticizmusa kiegészíti a fenyegetésmodelleket.

Ebben a forgatókönyvben, miután Ashish átvette a fenyegetésmodellt, két fenyegetésmodellezési értekezletet hívott össze: egy értekezletet, amely szinkronizálja a folyamatot, és végigvezeti a diagramokat, majd egy második értekezletet a fenyegetés áttekintéséhez és kijelentkezéséhez.

Az első értekezleten Ashish 10 percet töltött azzal, hogy végigvezetett mindenkit az SDL fenyegetésmodellezési folyamatán. Ezután elővette a fenyegetésmodell-diagramot, és elkezdte részletesen elmagyarázni. Öt percen belül azonosítottunk egy fontos hiányzó összetevőt.

Néhány perccel később Ashish és Ricardo hosszasan megvitatták a webkiszolgáló felépítését. Nem ez volt az ideális módja az értekezlet folytatásának, de végül mindenki egyetértett abban, hogy az eltérés korai felfedezése időt takarít meg számukra a jövőben.

A második értekezleten a csapat végigvezette a fenyegetéseket, megvitatta a megoldásuk néhány módját, és bejelentkezett a fenyegetésmodellbe. Ellenőrizték a dokumentumot a forráskövetésben, és folytatták a fejlesztést.

Az eszközökre való gondolkodás

Egyes, modellezett fenyegetéssel rendelkező olvasók észrevehetik, hogy egyáltalán nem beszéltünk az eszközökről. Felfedeztük, hogy sok szoftvermérnök jobban megérti a szoftverét, mint az eszközök fogalmát, és hogy a támadók milyen eszközökre lehetnek kíváncsiak.

Ha fenyegetést keres egy ház modelljére, először a családjára, pótolhatatlan fényképekre vagy értékes műalkotásra gondolhat. Lehet, hogy azzal kezdi, hogy átgondolja, ki törhet be, és a jelenlegi biztonsági rendszer. Vagy kezdheti a fizikai jellemzőket, például a medencét vagy az első tornácot. Ezek hasonlóak az eszközök, támadók vagy szoftvertervek gondolkodásához. A három megközelítés bármelyike működik.

Az itt bemutatott fenyegetésmodellezés megközelítése lényegesen egyszerűbb, mint amit a Microsoft a múltban tett. Megállapítottuk, hogy a szoftvertervezési megközelítés sok csapat számára jól működik. Reméljük, hogy az Önét is.

Következő lépések

Küldje el kérdéseit, észrevételeit és aggályait a () címre tmtextsupport@microsoft.com. Az első lépésekhez töltse le a Fenyegetésmodellező eszközt.