az adatbázis biztonsági funkcióinak Azure SQL

Azure SQL Database relációsadatbázis-szolgáltatást biztosít az Azure-ban. Az ügyféladatok védelme és az ügyfelek által a relációsadatbázis-szolgáltatástól elvárt erős biztonsági funkciók biztosítása érdekében SQL Database saját biztonsági képességekkel rendelkezik. Ezek a képességek az Azure-tól örökölt vezérlőkre épülnek.

Biztonsági képességek

A TDS protokoll használata

Azure SQL Database csak a táblázatos adatfolyam (TDS) protokollt támogatja, amely megköveteli, hogy az adatbázis csak az alapértelmezett TCP/1433-porton keresztül legyen elérhető.

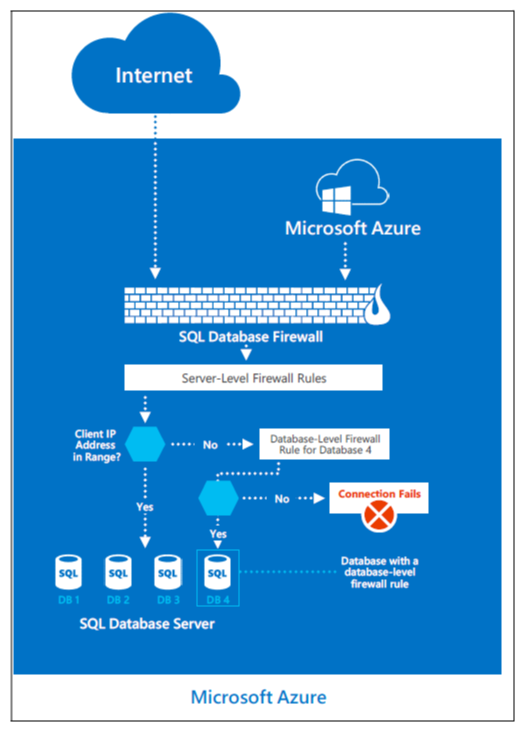

Azure SQL adatbázis tűzfala

Az ügyféladatok védelme érdekében az Azure SQL Database tartalmaz egy tűzfalfunkciót, amely alapértelmezés szerint megakadályozza a SQL Database elérését.

Az átjáró tűzfala korlátozhatja a címeket, ami lehetővé teszi, hogy az ügyfelek részletes vezérlése elfogadható IP-címtartományokat adjon meg. A tűzfal az egyes kérések eredeti IP-címe alapján biztosít hozzáférést.

Az ügyfelek egy felügyeleti portál használatával vagy programozott módon, a Azure SQL Database Management REST API használatával érhetik el a tűzfalkonfigurációt. A Azure SQL Database Gateway tűzfala alapértelmezés szerint megakadályozza az összes ügyfél TDS-hozzáférését Azure SQL Database-hez. Az ügyfeleknek hozzáférés-vezérlési listákkal (ACL-ekkel) kell konfigurálniuk a hozzáférést, hogy lehetővé tegyék Azure SQL adatbázis-kapcsolatokat forrás- és cél internetes címek, protokollok és portszámok alapján.

DoSGuard

A DosGuard, a SQL Database átjárószolgáltatás csökkenti a szolgáltatásmegtagadásos (DoS-) támadásokat. A DoSGuard aktívan nyomon követi a sikertelen bejelentkezések IP-címeit. Ha egy IP-címről több sikertelen bejelentkezés is történt egy adott időszakon belül, az IP-cím egy előre meghatározott időtartamra le lesz tiltva a szolgáltatás erőforrásainak elérésében.

Emellett a Azure SQL Database Gateway a következőket hajtja végre:

- Biztonságos csatornaképesség-egyeztetések a TDS FIPS 140-2 által ellenőrzött titkosított kapcsolatok implementálásához, amikor az adatbázis-kiszolgálókhoz csatlakozik.

- Állapotalapú TDS-csomagvizsgálat, miközben fogadja az ügyfelek kapcsolatait. Az átjáró ellenőrzi a kapcsolati adatokat. Az átjáró a TDS-csomagokat a megfelelő fizikai kiszolgálóra továbbítja a kapcsolati sztring megadott adatbázisnév alapján.

Az Azure SQL Database elsődleges hálózati biztonsági alapelve, hogy kizárólag azokat a kapcsolatokat és kommunikációt engedélyezi, amelyek a szolgáltatás működéséhez szükségesek. Minden más port, protokoll és kapcsolat alapértelmezés szerint le van tiltva. A virtuális helyi hálózatok (VLAN-ok) és ACL-ek a hálózati kommunikáció forrás- és célhálózatok, protokollok és portszámok szerinti korlátozására szolgálnak.

A hálózatalapú ACL-ek megvalósításához jóváhagyott mechanizmusok közé tartoznak az útválasztókon és terheléselosztókon található ACL-ek. Ezeket a mechanizmusokat az Azure hálózatkezelése, a vendég virtuális gép tűzfala és az ügyfél által konfigurált Azure SQL Database Gateway tűzfalszabályai kezelik.

Adatelkülönítés és ügyfélelkülönítés

Az Azure éles hálózata úgy van strukturálva, hogy a nyilvánosan elérhető rendszerösszetevők elkülönülnek a belső erőforrásoktól. Fizikai és logikai határok léteznek olyan webkiszolgálók között, amelyek hozzáférést biztosítanak a nyilvánosan elérhető Azure Portal és a mögöttes Azure-beli virtuális infrastruktúrához, ahol az ügyfélalkalmazás-példányok és az ügyféladatok találhatók.

Minden nyilvánosan elérhető információ kezelése az Azure éles hálózatán belül történik. Az éles hálózat a következő:

- Kétfaktoros hitelesítés és határvédelmi mechanizmusok

- Az előző szakaszban ismertetett tűzfal- és biztonsági funkciókészletet használja

- A következő szakaszokban feljegyzett adatelkülönítési függvényeket használja

Jogosulatlan rendszerek és az FC elkülönítése

Mivel a hálóvezérlő (FC) az Azure Fabric központi vezénylője, jelentős vezérlők állnak a rendelkezésére a fenyegetésekkel szemben, különösen az ügyfélalkalmazásokban potenciálisan feltört FA-k miatt. Az FC nem ismeri fel azokat a hardvereket, amelyek eszközadatai (például MAC-cím) nincsenek előre betöltve az FC-ben. Az FC DHCP-kiszolgálói konfigurálták a rendszerindításra kész csomópontok MAC-címeinek listáját. Még ha jogosulatlan rendszerek is csatlakoznak, azok nem lesznek beépítve a hálóleltárba, ezért nem csatlakoznak vagy nem jogosultak a hálóleltáron belüli rendszerekkel való kommunikációra. Ez csökkenti annak kockázatát, hogy a jogosulatlan rendszerek kommunikáljanak az FC-vel, és hozzáférjenek a VLAN-hoz és az Azure-hoz.

VLAN-elkülönítés

Az Azure éles hálózata logikailag három elsődleges VLAN-ra van elkülönítve:

- A fő VLAN: Összekapcsolja a nem megbízható ügyfélcsomópontokat.

- Az FC VLAN: Megbízható tartományvezérlőket és támogató rendszereket tartalmaz.

- Az eszköz VLAN-ja: Megbízható hálózatot és más infrastruktúra-eszközöket tartalmaz.

Csomagszűrés

Az IPFilter és a csomópontok gyökér operációs rendszerén és vendég operációs rendszerén implementált szoftveres tűzfalak kapcsolati korlátozásokat léptetnek érvénybe, és megakadályozzák a virtuális gépek közötti jogosulatlan forgalmat.

Hipervizor, gyökér operációs rendszer és vendég virtuális gépek

A hipervizor és a gyökér operációs rendszer kezeli a gyökér operációs rendszer elkülönítését a vendég virtuális gépektől és a vendég virtuális gépektől egymástól.

Tűzfalakra vonatkozó szabályok típusai

A szabály a következőképpen van definiálva:

{Src IP, Src Port, Destination IP, Destination Port, Destination Protocol, In/Out, Stateful/Stateless, Stateful Flow Timeout}.

A szinkrón üresjárati (SYN) csomagok csak akkor engedélyezettek, ha a szabályok bármelyike engedélyezi. A TCP esetében az Azure állapot nélküli szabályokat használ, amelyek alapelve, hogy csak az összes nem SYN-csomagot engedélyezi a virtuális gépbe vagy onnan kifelé. A biztonsági előfeltétele az, hogy bármely gazdagépverem képes figyelmen kívül hagyni a nem SYN-t, ha korábban még nem látott SYN-csomagot. Maga a TCP protokoll állapotalapú, és az állapot nélküli SYN-alapú szabállyal együtt az állapotalapú implementáció általános viselkedését valósítja meg.

A User Datagram Protocol (UDP) esetében az Azure állapotalapú szabályt használ. Minden alkalommal, amikor egy UDP-csomag megfelel egy szabálynak, a másik irányban fordított folyamat jön létre. Ez a folyamat beépített időtúllépéssel rendelkezik.

Az ügyfelek feladata saját tűzfalak beállítása az Azure által biztosítottakon felül. Itt az ügyfelek meg tudják határozni a bejövő és kimenő forgalomra vonatkozó szabályokat.

Éles konfiguráció kezelése

A standard biztonságos konfigurációkat a megfelelő üzemeltetési csapatok tartják fenn az Azure-ban és Azure SQL Database-ben. Az éles rendszerek konfigurációs változásait egy központi nyomkövető rendszer dokumentálja és követi nyomon. A szoftver- és hardvermódosításokat a központi nyomkövető rendszer követi nyomon. Az ACL-hez kapcsolódó hálózati változások nyomon követése egy ACL felügyeleti szolgáltatás használatával történik.

Az Azure összes konfigurációs módosítását az előkészítési környezetben fejlesztik és tesztelik, és ezt követően éles környezetben lesznek üzembe helyezve. A szoftver buildeket a tesztelés részeként tekintjük át. A biztonsági és adatvédelmi ellenőrzéseket a belépési ellenőrzőlista feltételeinek részeként tekintjük át. A módosításokat a megfelelő üzembehelyezési csapat ütemezett időközönként helyezi üzembe. A kiadásokat a megfelelő üzembehelyezési csapat személyzete ellenőrzi és kijelentkezteti az éles környezetben való üzembe helyezés előtt.

A változások nyomon követése sikeres. Hibaforgatókönyv esetén a rendszer visszaállítja a módosítást a korábbi állapotára, vagy egy gyorsjavítást helyez üzembe a hiba elhárításához a kijelölt személyzet jóváhagyásával. A Source Depot, a Git, a TFS, a Master Data Services (MDS), a futók, az Azure biztonsági monitorozása, az FC és a WinFabric platform központilag kezeli, alkalmazza és ellenőrzi a konfigurációs beállításokat az Azure-beli virtuális környezetben.

Hasonlóképpen, a hardver- és hálózatmódosítások érvényesítési lépéseket hoztak létre, hogy kiértékeljék a buildelési követelményeknek való megfelelésüket. A kiadásokat a verem megfelelő csoportjainak koordinált változástanácsadó testülete (CAB) tekinti át és engedélyezi.

Következő lépések

Ha többet szeretne megtudni arról, hogy mit tesz a Microsoft az Azure-infrastruktúra védelme érdekében, tekintse meg a következő témakört:

- Azure-létesítmények, létesítmények és fizikai biztonság

- Az Azure-infrastruktúra rendelkezésre állása

- Az Azure információs rendszer összetevői és határai

- Azure hálózati architektúra

- Azure éles hálózat

- Azure-beli éles műveletek és felügyelet

- Azure-infrastruktúra monitorozása

- Azure-infrastruktúra integritása

- Azure-ügyféladatok védelme