Azure Operational Security

Introduction

Áttekintés

Tudjuk, hogy a biztonság a felhőben az első feladat, és mennyire fontos, hogy pontos és időzítse az Azure-biztonságra vonatkozó információkat. Az Azure alkalmazásokhoz és szolgáltatásokhoz való használatának egyik legjobb oka az, hogy kihasználja az elérhető biztonsági eszközök és képességek széles skáláját. Ezek az eszközök és képességek segítenek biztonságos megoldások létrehozásában a biztonságos Azure-platformon. A Windows Azure-nak biztosítania kell az ügyféladatok bizalmasságát, integritását és rendelkezésre állását, ugyanakkor átlátható elszámoltathatóságot is lehetővé kell tennie.

Annak érdekében, hogy az ügyfelek jobban megértsék a Microsoft Azure-ban az ügyfél és a Microsoft működési szempontjából implementált biztonsági vezérlők tömbjét, ez az "Azure Operational Security" című tanulmány átfogó áttekintést nyújt a Windows Azure-ban elérhető működési biztonságról.

Azure Platform

Az Azure egy nyilvános felhőszolgáltatási platform, amely számos operációs rendszert, programozási nyelvet, keretrendszert, eszközt, adatbázist és eszközt támogat. Linux-tárolókat futtathat Docker-integrációval; alkalmazások létrehozása JavaScript, Python, .NET, PHP, Java és Node.js használatával; háttérrendszerek létrehozása iOS, Android és Windows rendszerű eszközökhöz. Az Azure Cloud service ugyanazokat a technológiákat támogatja, fejlesztők és informatikai szakemberek milliói már támaszkodnak és bíznak benne.

Amikor egy nyilvános felhőszolgáltatóra épít vagy migrál informatikai eszközöket, a szervezet képességeire támaszkodik az alkalmazások és az adatok védelme érdekében a felhőalapú eszközök biztonságának kezeléséhez biztosított szolgáltatásokkal és vezérlőkkel.

Az Azure infrastruktúráját a létesítménytől az ügyfelek millióinak egyidejű üzemeltetésére szolgáló alkalmazásokig tervezték, és megbízható alapot biztosít, amelyre a vállalatok képesek megfelelni a biztonsági követelményeknek. Az Azure emellett számos konfigurálható biztonsági lehetőséget biztosít, és szabályozhatja őket, így testre szabhatja a biztonságot, hogy megfeleljen a szervezet központi telepítéseinek egyedi követelményeinek. Ez a dokumentum segít megérteni, hogyan segíthetnek az Azure biztonsági képességei ezeknek a követelményeknek a teljesítésében.

Abstract

Az Azure Operational Security azokat a szolgáltatásokat, vezérlőket és funkciókat jelenti, amelyek a felhasználók számára elérhetők adataik, alkalmazásaik és egyéb eszközeik védelméhez a Microsoft Azure-ban. Az Azure Operational Security egy olyan keretrendszerre épül, amely magában foglalja a Microsoft számára egyedi képességeken keresztül szerzett tudást, beleértve a Microsoft biztonsági fejlesztési életciklusát (SDL), a Microsoft Security Response Center programját és a kiberbiztonsági fenyegetések környezetének mély tudatosságát.

Ez a tanulmány a Microsoft azure-beli működési biztonsághoz való megközelítését ismerteti a Microsoft Azure felhőplatformján, és a következő szolgáltatásokat ismerteti:

Microsoft Azure Monitor-naplók

A Microsoft Azure Monitor-naplók a hibrid felhő informatikai felügyeleti megoldása. Az Azure Monitor-naplók önállóan vagy a meglévő System Center-üzemelő példány kibővítésére szolgálnak, és maximális rugalmasságot és felügyeletet biztosítanak az infrastruktúra felhőalapú felügyeletéhez.

Az Azure Monitor-naplókkal bármilyen felhőbeli példányt kezelhet, beleértve a helyszíni, az Azure-t, az AWS-t, a Windows Servert, a Linuxot, a VMware-t és az OpenStacket, alacsonyabb költséggel, mint a versenyképes megoldások. A felhőbeli első világra készült Azure Monitor-naplók új megközelítést kínálnak a vállalat felügyeletéhez, amely a leggyorsabb és legköltséghatékonyabb módja az új üzleti kihívásoknak való megfelelésnek, valamint az új számítási feladatok, alkalmazások és felhőkörnyezetek számára.

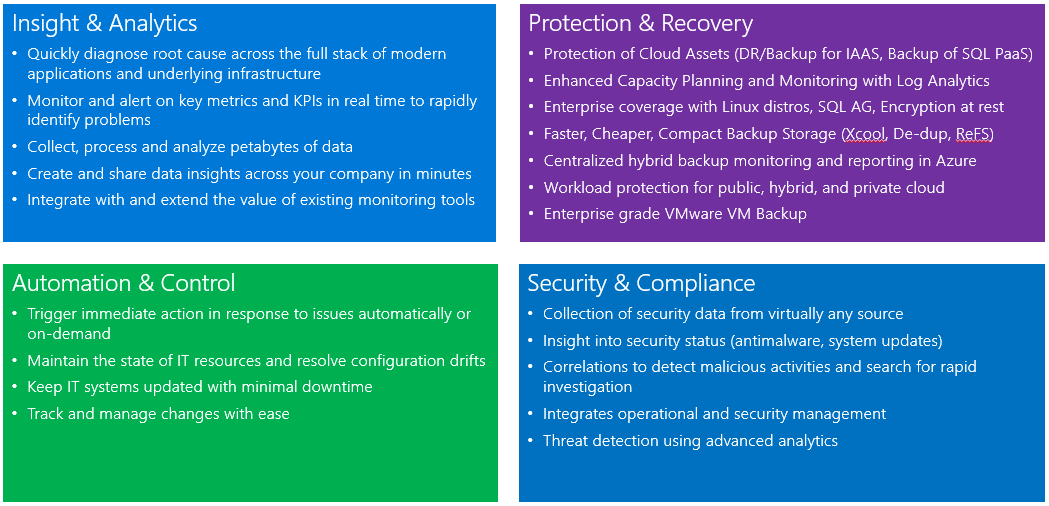

Azure Monitor-szolgáltatások

Az Azure Monitor-naplók alapvető funkcióit az Azure-ban futó szolgáltatások biztosítják. Mindegyik szolgáltatás egy adott felügyeleti funkciót biztosít, és a szolgáltatások kombinálásával különféle felügyeleti forgatókönyvek valósíthatók meg.

| Szolgáltatás | Leírás |

|---|---|

| Azure Monitor logs | Figyeli és elemzi a különféle erőforrások, köztük a fizikai és virtuális gépek rendelkezésre állását és teljesítményét. |

| Automation | Automatizálja a manuális folyamatokat, és érvényesíti a fizikai és virtuális gépekre vonatkozóan megadott konfigurációkat. |

| Backup | Kritikus adatok biztonsági mentése és visszaállítása. |

| Site Recovery | Biztosítja a kritikus fontosságú alkalmazások magas rendelkezésre állását. |

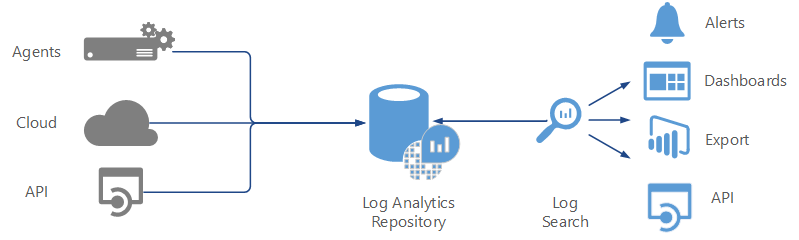

Azure Monitor logs

Az Azure Monitor-naplók monitorozási szolgáltatásokat nyújtanak azáltal, hogy adatokat gyűjtenek a felügyelt erőforrásokból egy központi adattárba. Ezek az adatok lehetnek események, teljesítményadatok vagy az API segítségével biztosított egyéni adatok. Az összegyűjtésüket követően az adatok használhatók riasztáshoz, elemzéshez vagy exportáláshoz.

Ez a módszer lehetővé teszi a különböző forrásokból származó adatok összevonását, így az Azure-szolgáltatásokból származó adatokat kombinálhatja a meglévő helyszíni környezettel. Továbbá egyértelműen elkülöníti az adatok gyűjtését az adatokon végzett műveletektől, így az összes művelet végrehajtható a különféle adatokon.

Az Azure Monitor szolgáltatás az alábbi módszerekkel kezeli biztonságosan a felhőalapú adatokat:

- adatok elkülönítése

- adatmegőrzés

- fizikai biztonság

- incidenskezelés

- megfelelőség

- biztonsági szabványok tanúsítványai

Azure Backup

Az Azure Backup adatmentési és visszaállítási szolgáltatásokat biztosít, és az Azure Monitor termék- és szolgáltatáscsomagjának része. Védelmet biztosít az alkalmazásadatok számára, valamint évekig megőrzi őket minden tőkebefektetés nélkül és minimális működési költségek mellett. Az olyan alkalmazások számítási feladatai mellett, mint az SQL Server és a SharePoint, fizikai és virtuális Windows-kiszolgálókról is készíthet biztonsági másolatot az adatokról. A System Center Data Protection Manager (DPM) a védett adatok Azure-ba történő replikálására is használható redundancia és hosszú távú tárolás céljából.

Az Azure Backup védett adatainak tárolása egy meghatározott földrajzi régióban elhelyezkedő biztonságimásolat-tárolóban történik. Az adatok ugyanazon a régión belül replikálódnak, és a tároló típusától függően a nagyobb rugalmasság érdekében egy másik régióban is replikálódhatnak.

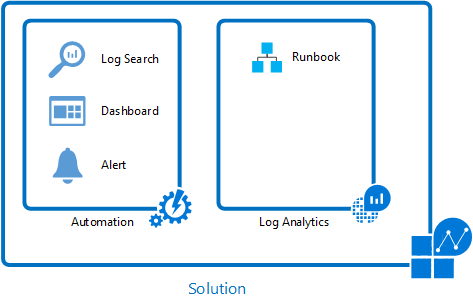

Felügyeleti megoldások

Az Azure Monitor a Microsoft felhőalapú informatikai felügyeleti megoldása, amely segít a helyszíni és a felhőinfrastruktúra kezelésében és védelmében.

A felügyeleti megoldások előre csomagolt logikai csoportok, amelyek egy vagy több Azure Monitor-szolgáltatással implementálnak egy adott felügyeleti forgatókönyvet. Különböző megoldások érhetők el a Microsofttól és a partnerektől, amelyeket egyszerűen hozzáadhat azure-előfizetéséhez, hogy növelje az Azure Monitorba történő befektetés értékét. Partnerként saját megoldásokat hozhat létre az alkalmazások és szolgáltatások támogatásához, és az Azure Marketplace-en vagy gyorsútmutató-sablonokon keresztül nyújthatja őket a felhasználóknak.

Egy olyan megoldásra jó példa, amely több szolgáltatást használ a további funkciók biztosításához, az Update Management megoldás. Ez a megoldás a Windowshoz és Linuxhoz készült Azure Monitor naplóügynök használatával gyűjt információkat az egyes ügynökök szükséges frissítéseiről. Ezeket az adatokat az Azure Monitor naplóinak adattárába írja, ahol elemezheti azokat egy beépített irányítópulttal.

Üzembe helyezés létrehozásakor az Azure Automation runbookjaival telepíti a szükséges frissítéseket. A teljes folyamatot a portálon felügyelheti, és nem kell foglalkoznia a mögöttes részletekkel.

Microsoft Defender for Cloud

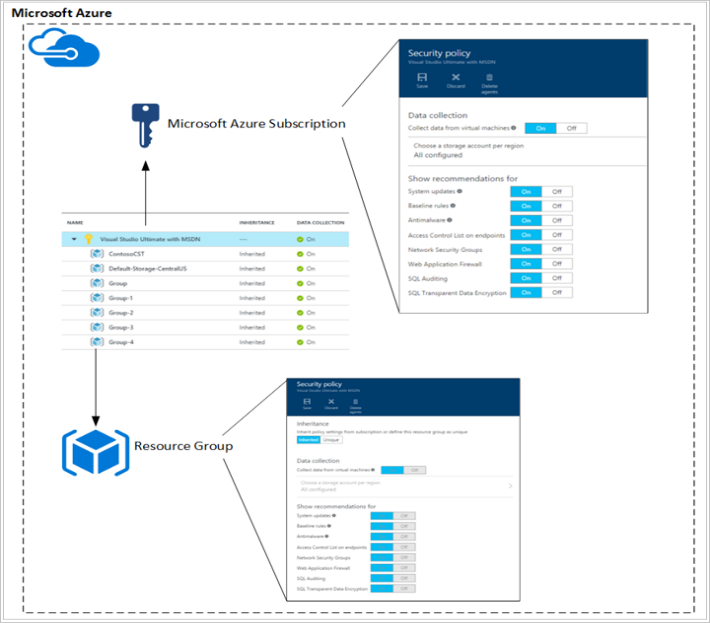

Felhőhöz készült Microsoft Defender segít az Azure-erőforrások védelmében. Integrált biztonsági monitorozást és szabályzatkezelést biztosít az Azure-előfizetésekben. A szolgáltatáson belül nemcsak az Azure-előfizetések, hanem az erőforráscsoportok esetében is meghatározhatja a szabályzatokat, így részletesebb lehet.

Biztonsági szabályzatok és javaslatok

A biztonsági szabályzat határozza meg azoknak a vezérlőelemeknek a körét, amelyeket a rendszer az egy adott előfizetésen vagy erőforráscsoporton belüli erőforrásokhoz javasol.

A Felhőhöz készült Defender a vállalati biztonsági követelményeknek, valamint az alkalmazások típusának vagy az adatok bizalmasságának megfelelően határozza meg a szabályzatokat.

Az előfizetési szinten engedélyezett szabályzatok automatikusan propagálnak az előfizetés összes erőforráscsoportja számára a jobb oldali diagramon látható módon:

Data collection

Felhőhöz készült Defender adatokat gyűjt a virtuális gépekről a biztonsági állapot felméréséhez, a biztonsági javaslatok megadásához és a fenyegetésekre való riasztáshoz. Amikor az első hozzáférési Felhőhöz készült Defender, az adatgyűjtés engedélyezve van az előfizetés összes virtuális gépén. Az adatgyűjtés ajánlott, de kikapcsolhatja az adatgyűjtést a Felhőhöz készült Defender szabályzatban.

Adatforrások

Felhőhöz készült Microsoft Defender a következő forrásokból származó adatokat elemzi a biztonsági állapot láthatóságának biztosítása, a biztonsági rések azonosítása és a kockázatcsökkentések ajánlása, valamint az aktív fenyegetések észlelése érdekében:

Azure Services: az adott erőforrás-szolgáltatóval kommunikálva üzembe helyezett Azure-szolgáltatások konfigurációjával kapcsolatos információkat használja.

Hálózati forgalom: a hálózati forgalom metaadataiból vett mintát használja a Microsoft infrastruktúrájából, például a forrás és a cél IP-címét és portját, a csomagméretet és a hálózati protokollt.

Partnermegoldások: Az integrált partnermegoldásoktól, például tűzfalaktól és kártevőirtó megoldásoktól érkező biztonsági riasztásokat használja.

Saját virtuális gépek: Konfigurációs és biztonsági eseményekkel kapcsolatos információkat használ (például Windows-esemény- és vizsgálati naplókat, IIS-naplókat, rendszernapló-üzeneteket és a virtuális gépekről származó összeomlási memóriaképeket).

Adatvédelem

Annak érdekében, hogy az ügyfelek megelőzzék, észleljék és reagáljanak a fenyegetésekre, Felhőhöz készült Microsoft Defender biztonsági adatokat gyűjtenek és dolgoznak fel, beleértve a konfigurációs adatokat, metaadatokat, eseménynaplókat, összeomlási memóriaképfájlokat stb. A Microsoft szigorú megfelelőségi és biztonsági szabályokat követ, a kódolástól kezdve egészen a szolgáltatások üzemeltetéséig.

Az adatok elkülönítése: az adatok logikailag elkülönítve vannak tárolva a szolgáltatás egyes összetevőiben. Az összes adat szervezet szerint van megcímkézve. Ez a címkézés megmarad az adatok teljes életciklusa alatt, és a szolgáltatás minden rétegében érvényes.

Adathozzáférés: Biztonsági javaslatok biztosítása és a potenciális biztonsági fenyegetések kivizsgálása érdekében a Microsoft munkatársai hozzáférhetnek az Azure-szolgáltatások által gyűjtött vagy elemzett információkhoz, beleértve az összeomlási memóriaképfájlokat, a folyamatlétrehozási eseményeket, a virtuálisgép-lemez pillanatképeit és összetevőit, amelyek véletlenül magukban foglalhatják az ügyféladatokat vagy a virtuális gépekről származó személyes adatokat. Betartjuk a Microsoft Online Services használati feltételeit és adatvédelmi nyilatkozatát, amely azt mondja ki, hogy a Microsoft nem használja fel az ügyféladatokat, és nem származtat adatokat abból semmilyen reklám vagy hasonló kereskedelmi célra.

Az adatok felhasználása: a Microsoft a különböző bérlőknél észlelt mintákat és fenyegetésre vonatkozó intelligenciát használ a megelőzési és észlelési funkcióihoz, és ezt az adatvédelmi nyilatkozatában ismertetett adatvédelmi kötelezettségeinek megfelelően teszi.

Helyadatok

Felhőhöz készült Microsoft Defender összegyűjti az összeomlási memóriaképfájlok rövid élettartamú másolatait, és elemzi őket a biztonsági mentési kísérletek és a sikeres kompromisszumok bizonyítéka érdekében. Felhőhöz készült Microsoft Defender ezt az elemzést a munkaterületen belül végzi el, és az elemzés befejezésekor törli a rövid élettartamú másolatokat. A gépösszetevők tárolása központilag történik, ugyanabban a régióban, ahol a virtuális gép is található.

Saját tárfiókok: Minden olyan régióhoz meg van adva tárfiók, ahol virtuális gépek futnak. Ez lehetővé teszi, hogy abban a régióban tárolja az adatait, amelyben az a virtuális gép található, amelyről az adatok gyűjtése történik.

Felhőhöz készült Microsoft Defender Storage: A biztonsági riasztásokkal kapcsolatos információk, beleértve a partnerriasztásokat, a javaslatokat és a biztonsági állapot állapotát központilag tárolják, jelenleg a Egyesült Államok. Ez az információ magában foglalhat az Ön virtuális gépeiről összegyűjtött kapcsolódó konfigurációs adatokat és biztonsági eseményeket szükség szerint annak érdekében, hogy megjeleníthessük Önnek a biztonsági riasztásokat, a javaslatokat vagy a biztonsági állapot adatait.

Azure Monitor

Az Azure Monitor biztonsági és naplózási megoldása lehetővé teszi, hogy az informatikai rendszer aktívan monitorozza az összes erőforrást, ami segít minimalizálni a biztonsági incidensek hatását. Az Azure Monitor biztonsági és naplózási naplói olyan biztonsági tartományokkal rendelkeznek, amelyek felhasználhatók az erőforrások monitorozására. A biztonsági tartomány gyors hozzáférést biztosít a lehetőségekhez. A biztonsági monitorozáshoz a következő tartományokról olvashat bővebben:

- Kártevőfelmérés

- Frissítések felmérése

- Identitás és hozzáférés.

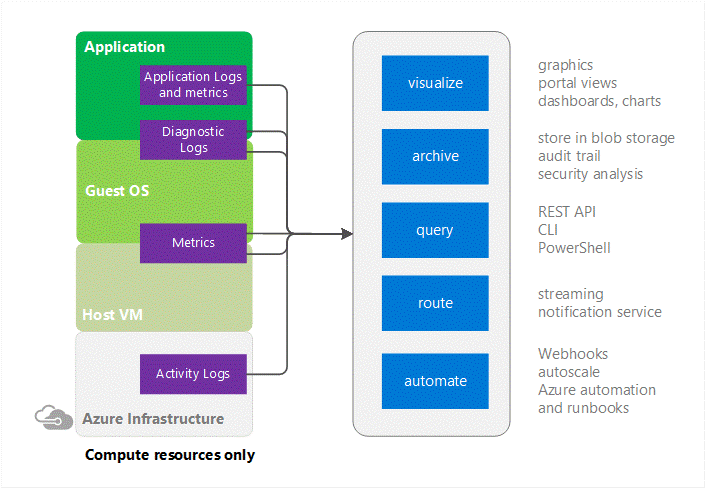

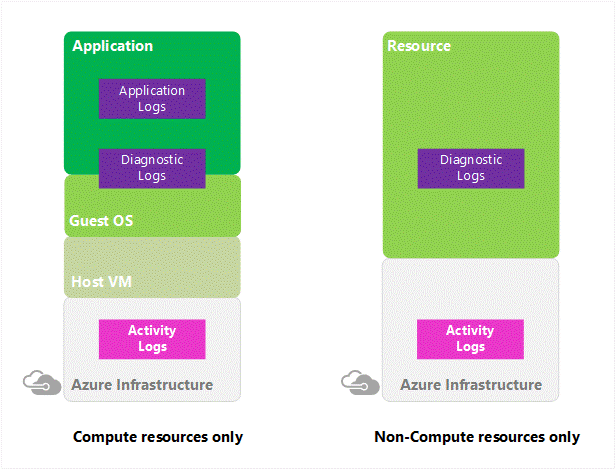

Az Azure Monitor adott típusú erőforrásokra vonatkozó információkra mutat. Vizualizációt, lekérdezést, útválasztást, riasztást, automatikus skálázást és automatizálást kínál mind az Azure-infrastruktúrából (tevékenységnaplóból), mind az egyes Azure-erőforrásokból (diagnosztikai naplókból) származó adatokon.

A felhőalkalmazások összetettek, számos mozgó részből állnak. A monitorozás adatokkal biztosítja, hogy az alkalmazás kifogástalan állapotban maradjon. Emellett segít elhárítani a lehetséges problémákat, vagy elhárítani a korábbi problémákat.

Emellett monitorozási adatokkal mély betekintést nyerhet az alkalmazásba. Ez a tudás segíthet az alkalmazások teljesítményének vagy karbantarthatóságának javításában, vagy automatizálhatja azokat a műveleteket, amelyek egyébként manuális beavatkozást igényelnek.

Azure-tevékenységnapló

Ez egy napló, amely betekintést nyújt az előfizetés erőforrásain végrehajtott műveletekbe. A tevékenységnaplót korábban "Auditnaplók" vagy "Működési naplók" néven ismerték, mivel az előfizetések vezérlősíkos eseményeit jelenti.

A tevékenységnapló használatával meghatározhatja az előfizetés erőforrásain végrehajtott írási műveletek (PUT, POST, DELETE) "mit, ki és mikor" elemét. A művelet állapotát és más releváns tulajdonságokat is megismerheti. A tevékenységnapló nem tartalmaz olvasási (GET) műveleteket vagy műveleteket a klasszikus modellt használó erőforrásokhoz.

Azure Diagnosztikai naplók

Ezeket a naplókat egy erőforrás bocsátja ki, és gazdag, gyakori adatokat szolgáltat az erőforrás működéséről. Ezeknek a naplóknak a tartalma erőforrástípusonként változik.

A Windows eseményrendszernaplói például a virtuális gépek diagnosztikai naplóinak egyik kategóriái, a blobok, a táblák és az üzenetsornaplók például a tárfiókok diagnosztikai naplóinak kategóriái.

A diagnosztikai naplók eltérnek a tevékenységnaplótól (korábbi nevén auditnaplótól vagy működési naplótól). A tevékenységnapló betekintést nyújt az előfizetés erőforrásain végrehajtott műveletekbe. A diagnosztikai naplókban az erőforrás által végrehajtott műveletekkel kapcsolatos információk találhatók meg.

Metrics

Az Azure Monitor lehetővé teszi a telemetriai adatok felhasználását, hogy betekintést nyerjen a számítási feladatok teljesítményébe és állapotába az Azure-ban. Az Azure-telemetriai adatok legfontosabb típusa a legtöbb Azure-erőforrás által kibocsátott metrikák (más néven teljesítményszámlálók). Az Azure Monitor számos módon konfigurálhatja és felhasználhatja ezeket a metrikákat a monitorozáshoz és a hibaelhárításhoz. A metrikák értékes telemetriaforrást jelentenek, és lehetővé teszik a következő feladatok elvégzését:

Az erőforrás (például virtuális gép, webhely vagy logikai alkalmazás) teljesítményének nyomon követése a metrikáinak egy portáldiagramon való ábrázolásával és a diagram irányítópultra való rögzítésével.

Értesítést kaphat egy olyan problémáról , amely hatással van az erőforrás teljesítményére, ha egy metrika átlép egy bizonyos küszöbértéket.

Automatikus műveletek konfigurálása, például erőforrások automatikus méretezése vagy runbook indítása, amikor egy metrika átlép egy bizonyos küszöbértéket.

Speciális elemzéseket vagy jelentéskészítést végezhet az erőforrás teljesítmény- vagy használati trendjeiről.

Az erőforrás teljesítmény- vagy állapotelőzményeinek archiválása megfelelőségi vagy naplózási célból.

Azure Diagnostics

Az Azure-ban ez a képesség teszi lehetővé a diagnosztikai adatok gyűjtését egy üzembe helyezett alkalmazáson. A diagnosztikai bővítményt különböző forrásokból használhatja. Jelenleg az Azure Cloud Service webes és feldolgozói szerepkörei, a Microsoft Windowst futtató Azure-beli virtuális gépek és a Service Fabric támogatottak. Más Azure-szolgáltatások saját diagnosztikát használnak.

Azure Network Watcher

A hálózati biztonság naplózása létfontosságú a hálózati biztonsági rések észleléséhez és az informatikai biztonsági és szabályozási szabályozási modellnek való megfelelés biztosításához. Biztonsági csoport nézetben lekérheti a konfigurált hálózati biztonsági csoportot és biztonsági szabályokat, valamint a hatályos biztonsági szabályokat. Az alkalmazott szabályok listájával meghatározhatja a megnyitott portokat, és felmérheti a hálózati sebezhetőséget.

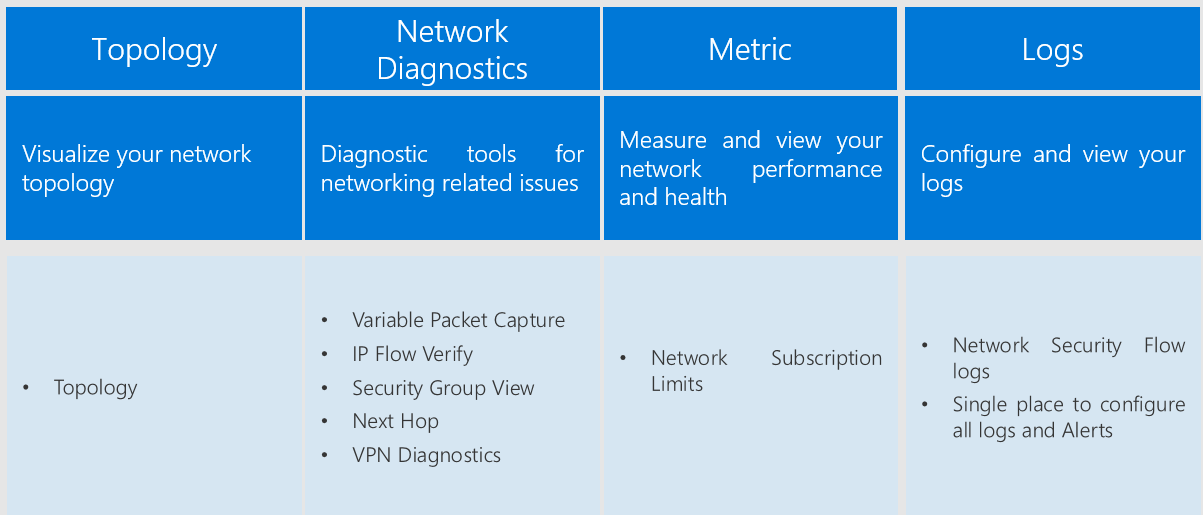

A Network Watcher egy regionális szolgáltatás, amely lehetővé teszi a feltételek monitorozását és diagnosztizálása hálózati szinten az Azure-ban, az Azure-ban és az Azure-ban. A Network Watcherrel elérhető hálózati diagnosztikai és vizualizációs eszközök segítenek az Azure-beli hálózat megértésében, diagnosztizálásában és elemzésében. Ez a szolgáltatás csomagrögzítést, következő ugrást, IP-folyamat-ellenőrzést, biztonsági csoportnézetet, NSG-folyamatnaplókat tartalmaz. A forgatókönyvszintű monitorozás a hálózati erőforrások teljes körű nézetét biztosítja, szemben az egyes hálózati erőforrások monitorozásával.

A Network Watcher jelenleg a következő képességekkel rendelkezik:

Naplók – A hálózatkonfiguráció részeként végrehajtott műveletek naplózása történik. Ezek a naplók megtekinthetők az Azure Portalon, vagy lekérhetők Microsoft-eszközökkel, például a Power BI-lal vagy külső eszközökkel. A naplók a portálon, a PowerShellen, a parancssori felületen és a REST API-on keresztül érhetők el. Az auditnaplókkal kapcsolatos további információkért lásd a Resource Manager naplózási műveleteit. A naplók az összes hálózati erőforráson végzett műveletekhez érhetők el.

Az IP-forgalom ellenőrzése – Ellenőrzi, hogy egy csomag engedélyezve van-e vagy megtagadva az 5 rekordos csomagparaméterek (cél IP-cím, forrás IP-cím, célport, forrásport és protokoll) alapján. Ha egy hálózati biztonsági csoport megtagadja a csomagot, a rendszer visszaadja a csomagot megtagadó szabályt és hálózati biztonsági csoportot.

Következő ugrás – Meghatározza az Azure Network Fabricben átirányított csomagok következő ugrását, lehetővé téve a felhasználó által helytelenül konfigurált útvonalak diagnosztizálását.

Biztonsági csoport nézet – Lekéri a virtuális gépre alkalmazott érvényes és alkalmazott biztonsági szabályokat.

NSG-forgalom naplózása – A hálózati biztonsági csoportok folyamatnaplói lehetővé teszik a csoport biztonsági szabályai által engedélyezett vagy elutasított forgalomhoz kapcsolódó naplók rögzítését. A folyamatot egy 5 rekordból álló információ határozza meg– forrás IP-címe, cél IP-címe, forrásportja, célportja és protokollja.

Azure Storage Analytics

A Storage Analytics olyan metrikákat tárolhat, amelyek összesített tranzakciós statisztikákat és kapacitásadatokat tartalmaznak a tárolási szolgáltatás kéréseiről. A tranzakciókat az API műveleti szintjén és a tárolási szolgáltatási szinten, a kapacitás pedig a tárolási szolgáltatási szinten jelenti. A metrikák adatai felhasználhatók a tárolási szolgáltatás használatának elemzésére, a tárolási szolgáltatással kapcsolatos kérésekkel kapcsolatos problémák diagnosztizálására, valamint a szolgáltatást használó alkalmazások teljesítményének javítására.

Az Azure Storage Analytics naplózást végez, és metrikaadatokat biztosít egy tárfiókhoz. Ezekkel az adatokkal kérések követhetők nyomon, elemezhetők a használati trendek és diagnosztizálni lehet a tárfiókokkal kapcsolatos problémákat. A Storage Analytics naplózása elérhető a Blob-, a Queue- és a Table-szolgáltatásokhoz. A Storage Analytics naplózza a tárolási szolgáltatásoknak elküldött sikeres és sikertelen kérelmek részletes információit.

Ezekkel az információkkal monitorozhatók az egyes kérelmek és diagnosztizálhatók a tárolási szolgáltatások problémái. A kérések naplózása a legjobb munkamennyiség alapján történik. A naplóbejegyzések csak akkor jönnek létre, ha a szolgáltatásvégpontra irányuló kérések történnek. Ha például egy tárfiók tevékenységekkel rendelkezik a Blob-végponton, de a Tábla- vagy üzenetsorvégpontokban nem, akkor csak a Blob szolgáltatáshoz kapcsolódó naplók jönnek létre.

A Storage Analytics használatához külön engedélyeznie kell azt minden figyelni kívánt szolgáltatáshoz. Ezt az Azure Portalon engedélyezheti, a részletekért lásd: Tárfiók monitorozása az Azure Portalon. A Storage Analytics programozott módon is engedélyezhető a REST API-val vagy az ügyfélkódtárban. A Szolgáltatás tulajdonságainak beállítása művelettel egyenként engedélyezheti a Storage Analytics szolgáltatást az egyes szolgáltatásokhoz.

Az összesített adatok tárolása egy jól ismert blobban (naplózáshoz) és jól ismert táblákban (metrikákhoz) történik, amelyek a Blob szolgáltatás és a Table service API-k használatával érhetők el.

A Storage Analytics 20 TB-os korlátot biztosít a tárolt adatok mennyiségére vonatkozóan, amely független a tárfiók teljes korlátjától. Minden napló blokkblobokban van tárolva egy $logs nevű tárolóban, amelyek automatikusan létrejönnek, ha a Storage Analytics engedélyezve van egy tárfiókhoz.

A Storage Analytics által végrehajtott alábbi műveletek számlázhatók:

- Blobok naplózáshoz való létrehozásához szükséges kérések

- Táblaentitások létrehozására vonatkozó kérések metrikákhoz.

Megjegyzés:

A számlázási és adatmegőrzési szabályzatokról további információt a Storage Analytics és a Billing című témakörben talál. Az optimális teljesítmény érdekében korlátozni szeretné a virtuális géphez csatlakoztatott magas kihasználtságú lemezek számát a lehetséges szabályozás elkerülése érdekében. Ha az összes lemezt nem használják egyszerre nagy mértékben, a tárfiók nagyobb számú lemezt is támogathat.

Megjegyzés:

A tárfiókok korlátaival kapcsolatos további információkért lásd a standard tárfiókok méretezhetőségi céljait.

A rendszer a következő típusú hitelesített és névtelen kéréseket naplózza.

| Hitelesített | Névtelen |

|---|---|

| Sikeres kérelmek | Sikeres kérelmek |

| Sikertelen kérések, köztük az időtúllépések, torlódások, valamint a hálózati, hitelesítési és egyéb hibák | Közös hozzáférésű jogosultságkódot (SAS) használó kérelmek, beleértve a sikertelen és a sikeres kéréseket is |

| Közös hozzáférésű jogosultságkódot (SAS) használó kérelmek, beleértve a sikertelen és a sikeres kéréseket is | Ügyfél- és kiszolgálóoldali időtúllépési hibák |

| Elemzési adatokhoz kapcsolódó kérelmek | 304-es (Nincs módosítva) hibakóddal ellátott sikertelen GET-kérések |

| A Storage Analytics által küldött kérések, például a naplók létrehozása vagy törlése nem naplózhatók. A naplózott adatok teljes listáját a Storage Analytics naplózott műveletek és állapotüzenetek, valamint a Storage Analytics naplóformátum témakörei dokumentálják. | A rendszer nem naplózza az összes többi sikertelen névtelen kérést. A naplózott adatok teljes listáját a Storage Analytics naplózott műveletei és állapotüzenetei, valamint a Storage Analytics naplóformátuma tartalmazza. |

Microsoft Entra ID

A Microsoft Entra ID emellett az identitáskezelési képességek teljes készletét tartalmazza, beleértve a többtényezős hitelesítést, az eszközregisztrációt, az önkiszolgáló jelszókezelést, az önkiszolgáló csoportkezelést, a kiemelt fiókkezelést, a szerepköralapú hozzáférés-vezérlést, az alkalmazáshasználat monitorozását, a gazdag naplózást, valamint a biztonsági monitorozást és riasztást.

Az alkalmazásbiztonság javítása a Microsoft Entra többtényezős hitelesítésével és a feltételes hozzáféréssel.

Az alkalmazáshasználat monitorozása és a vállalat védelme a fejlett fenyegetések ellen biztonsági jelentéskészítéssel és monitorozással.

A Microsoft Entra ID biztonsági, tevékenységi és naplózási jelentéseket tartalmaz a címtárához. A Microsoft Entra auditjelentés segít az ügyfeleknek azonosítani a Microsoft Entra-azonosítójukban végrehajtott kiemelt műveleteket. A kiemelt műveletek közé tartoznak a jogosultságszint-emelési módosítások (például a szerepkörök létrehozása vagy a jelszó alaphelyzetbe állítása), a házirend-konfigurációk módosítása (például jelszóházirendek) vagy a címtárkonfiguráció módosítása (például a tartomány összevonási beállításainak módosítása).

A jelentések megadják az esemény nevét, a műveletet végrehajtó szereplőt, a módosítás által érintett célerőforrást, valamint a dátumot és időpontot (UTC-ben). Az ügyfelek az Azure Portalon keresztül lekérhetik a Microsoft Entra-azonosítójuk naplózási eseményeinek listáját a Naplók megtekintése című cikkben leírtak szerint. A benne foglalt jelentések listája:

| Biztonsági jelentések | Tevékenységjelentések | Naplózási jelentések |

|---|---|---|

| Bejelentkezések ismeretlen forrásokról | Alkalmazáshasználat: összegzés | Címtárnaplózási jelentés |

| Több hibát követő bejelentkezések | Alkalmazáshasználat: részletes | |

| Bejelentkezések különböző földrajzi régiókból | Alkalmazás irányítópultja | |

| Bejelentkezések gyanús tevékenységeket mutató IP-címekkel | Alkalmazás-kiépítési hibák | |

| Rendszertelen bejelentkezési tevékenység | Egyéni felhasználói eszközök | |

| Bejelentkezések potenciálisan fertőzött eszközökről | Egyéni felhasználói tevékenység | |

| Rendellenes bejelentkezési tevékenységet mutató felhasználók | Csoporttevékenység-jelentés | |

| Jelszó-visszaállítási regisztrációs tevékenységjelentés | ||

| Jelszó-visszaállítási tevékenység |

Ezeknek a jelentéseknek az adatai hasznosak lehetnek az alkalmazások számára, például SIEM-rendszerek, naplózási és üzletiintelligencia-eszközök. A Microsoft Entra ID jelentéskészítési API-k REST-alapú API-k készletén keresztül programozott hozzáférést biztosítanak az adatokhoz. Ezeket az API-kat különböző programozási nyelvekből és eszközökből hívhatja meg.

A Microsoft Entra auditjelentés eseményei 180 napig maradnak meg.

Megjegyzés:

A jelentések megőrzéséről további információt a Microsoft Entra jelentésmegőrzési szabályzatai című témakörben talál.

Azoknak az ügyfeleknek, akik hosszabb megőrzési időszakokra szeretnék tárolni a naplózási eseményeket , a Reporting API használatával rendszeresen lekérhetők a naplózási események egy külön adattárba.

Összesítés

Ez a cikk összefoglalja az adatvédelem és az adatok védelmét, miközben olyan szoftvereket és szolgáltatásokat nyújt, amelyek segítenek a szervezet informatikai infrastruktúrájának kezelésében. A Microsoft felismeri, hogy amikor az adataikat másokra bízzák, a bizalom szigorú biztonságot igényel. A Microsoft szigorú megfelelőségi és biztonsági szabályokat követ, a kódolástól kezdve egészen a szolgáltatások üzemeltetéséig. Az adatok védelme és védelme a Microsoft elsődleges prioritása.

Ez a cikk a

Az adatok gyűjtése, feldolgozása és biztosítása az Azure Monitor-csomagban.

Az események gyors elemzése akár több adatforrásban. A biztonsági incidensek okozta károk minimalizálása érdekében azonosítani kell a biztonsági kockázatokat és fel kell mérni a fenyegetések és támadások terjedelmét és hatásait.

Támadási minták azonosítása a kimenő rosszindulatú IP-forgalom és a rosszindulatú fenyegetéstípusok vizualizációjával. A teljes környezet biztonsági helyzetének megismerése platformtól függetlenül.

Rögzítse a biztonsági vagy megfelelőségi audithoz szükséges összes napló- és eseményadatot. A biztonsági naplózás teljes, kereshető és exportálható napló- és eseményadatkészlettel való ellátásához szükséges időt és erőforrásokat perjelezi.

- Gyűjtse össze a biztonsággal kapcsolatos eseményeket, naplózást és incidenselemzést, hogy közelebbről szem előtt tartsa az objektumokat:

- Biztonsági helyzet

- Jelentős probléma

- Veszélyforrások összegzése

Következő lépések

A Microsoft biztonsági szem előtt tartva tervezi meg szolgáltatásait és szoftvereit, hogy biztosítsa a felhőinfrastruktúra rugalmasságát és védelmét a támadások ellen.

A Microsoft biztonsági adatainak és elemzésének használatával intelligensebb és hatékonyabb fenyegetésészlelést végezhet.

- Felhőhöz készült Microsoft Defender tervezés és üzemeltetés A Felhőhöz készült Defender használatának a szervezet biztonsági követelményei és a felhőfelügyeleti modell alapján történő optimalizálásához követendő lépések és feladatok készlete.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: