Megbízható hardveres identitáskezelés

A Megbízható hardveres identitáskezelés szolgáltatás kezeli az Azure-ban található összes megbízható végrehajtási környezet (T Enterprise kiadás) tanúsítványainak gyorsítótár-kezelését. Emellett megbízható számítástechnikai alapadatokat (TCB) is biztosít az igazolási megoldások minimális alapkonfigurációjának kikényszerítéséhez.

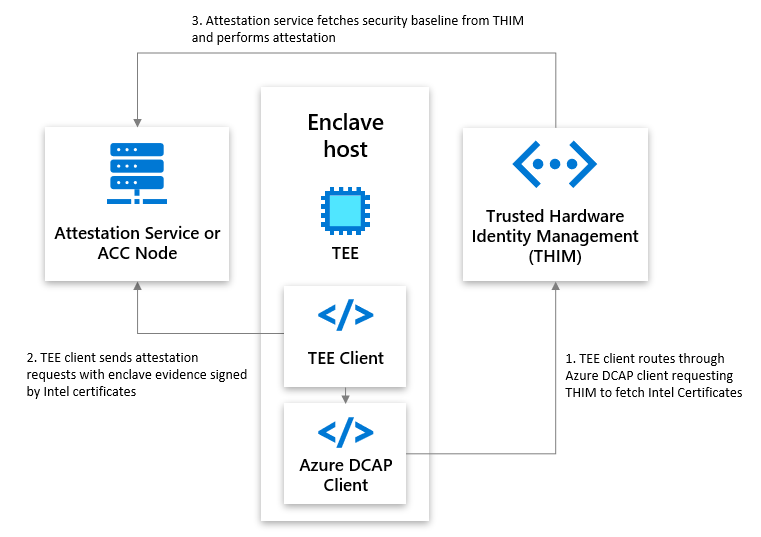

Megbízható hardveres identitáskezelés és igazolási interakciók

A Trusted Hardware Identity Management meghatározza az Azure biztonsági alapkonfigurációját az Azure bizalmas számítási (ACC) csomópontjaihoz, és gyorsítótárazza a T Enterprise kiadás-szolgáltatóktól származó biztosítékokat. Az igazolási szolgáltatások és az ACC-csomópontok a gyorsítótárazott információkat használhatják a T Enterprise kiadás ellenőrzéséhez. Az alábbi ábra egy igazolási szolgáltatás vagy csomópont, a Megbízható hardveres identitáskezelés és egy enklávé gazdagép közötti interakciókat mutatja be.

Gyakori kérdések

Hogyan Megbízható hardveres identitáskezelést használ intel processzorokkal?

Intel SGX- és Intel TDX-idézőjelek létrehozásához az Intel Quote Generation Library (QGL) hozzáféréssel rendelkezik az idézőjelek generálásához/érvényesítéséhez. Ennek a biztosítéknak az egészét vagy részeit le kell kérni a megbízható hardveres identitáskezelésből. Lekérheti az Intel Quote Provider Library (QPL) vagy az Azure Data Center Attestation Primitives (DCAP) ügyfélkódtár használatával.

Az Azure-beli belső gyorsítótárazási szolgáltatás API "következő frissítésének" dátuma, amelyet az Azure Attestation használ, elavultnak tűnik. Még működik, és használhatom?

A tcbinfo mező a TCB-adatokat tartalmazza. A Megbízható hardveres identitáskezelés szolgáltatás alapértelmezés szerint régebbi tcbinfo információkat biztosít. Az Intel legfrissebb tcbinfo információira való frissítés igazolási hibákat okozhat azoknak az ügyfeleknek, akik nem a legújabb Intel SDK-ra migráltak, és ez kimaradásokat eredményezhet.

Az Open Enclave SDK és az Azure Attestation azonban nem tekinti meg a nextUpdate dátumot, és igazolást ad át.

Mi az Azure DCAP-kódtár?

Az Azure Data Center Igazolási primitívek (DCAP) kódtára, amely az Intel Quote Provider Library (QPL) helyettesítése, közvetlenül a Megbízható hardveres identitáskezelési szolgáltatásból kér le árajánlat-létrehozási biztosítékot és idézőjel-érvényesítési biztosítékot. Ha közvetlenül a Megbízható hardveres identitáskezelési szolgáltatásból kér le biztosítékot, az biztosítja, hogy minden Azure-gazdagép könnyen elérhető legyen az Azure-felhőben a külső függőségek csökkentése érdekében. A DCAP-kódtár jelenlegi ajánlott verziója az 1.11.2.

Hol tölthetem le a legújabb Azure DCAP-kódtárat?

A csomagok letöltéséhez használja az alábbi hivatkozásokat:

Az Ubuntu újabb verzióihoz (például Ubuntu 22.04) az Intel QPL-t kell használnia.

Miért különböző alapkonfigurációkkal rendelkezik a Megbízható hardveralapú identitáskezelés és az Intel?

A megbízható hardveralapú identitáskezelés és az Intel különböző alapszinteket biztosít a megbízható számítási bázishoz. Amikor az ügyfelek feltételezik, hogy az Intel a legújabb alapkonfigurációkkal rendelkezik, gondoskodniuk kell arról, hogy minden követelmény teljesüljön. Ez a megközelítés megszakadhat, ha az ügyfelek nem frissítettek a megadott követelményekre.

A megbízható hardveres identitáskezelés lassabban frissíti a TCB alapkonfigurációját, így az ügyfelek saját tempójukban végezhetik el a szükséges módosításokat. Bár ez a megközelítés régebbi TCB-alapkonfigurációt biztosít, az ügyfelek nem tapasztalnak törést, ha nem tették meg az új TCB alapkonfiguráció követelményeit. Ezért a Megbízható hardveralapú identitáskezelés TCB-alapkonfigurációja eltér az Intel alapkonfigurációjától. Szeretnénk lehetővé tenni az ügyfelek számára, hogy a saját tempójukban megfeleljenek az új TCB-alapkonfiguráció követelményeinek, ahelyett, hogy frissítésre kényszerítenék őket, és olyan fennakadást okoznának, amely a munkafolyamatok újrareicializálását igényelné.

Intel Xeon E processzorokkal közvetlenül az Intel PCS-ről szerezhetem be a tanúsítványaimat. Miért van szükség arra, hogy a 4. generációs Intel Xeon skálázható processzorokkal szerezzem be a tanúsítványokat a Megbízható hardveres identitáskezelésből? És hogyan tudom lekérni ezeket a tanúsítványokat?

Az Intel® Xeon® skálázható processzorok 4. generációjával kezdődően az Azure közvetett regisztrációt végez az Intel regisztrációs szolgáltatásában a platformjegyzék használatával, és az így kapott PCK-tanúsítványt a megbízható hardveres identitáskezelési (THIM) szolgáltatásban tárolja, az Azure közvetett regisztrációt használ, mivel az Intel regisztrációs szolgáltatása ebben az esetben nem tárolja a platform főkulcsait, és ezt a PCK-tanúsítványok jelölője is tükrözi false CachedKeys .

A közvetett regisztráció használata esetén az Intel PCS-hez való kommunikáció során a platformjegyzékre lenne szükség, amelyet az Azure nem biztosít a virtuális gépek számára.

Ehelyett a virtuális gépeknek fel kell lépniük az THIM-hez a PCK-tanúsítványok fogadásához.

PCK-tanúsítvány lekéréséhez használhatja az Intel QPL-t vagy az Azure DCAP-kódtárat.

Hogyan az Intel QPL-t megbízható hardveres identitáskezeléssel használja?

Az ügyfelek rugalmasan használhatják az Intel QPL-t a Megbízható hardveres identitáskezelés használatához anélkül, hogy újabb függőséget kellene letöltenie a Microsofttól (azaz az Azure DCAP ügyféloldali kódtárából). Azoknak az ügyfeleknek, akik az Intel QPL-t a Megbízható hardveres identitáskezelési szolgáltatással szeretnék használni, módosítaniuk kell az Intel QPL konfigurációs fájlját, sgx_default_qcnl.conf.

Az Intel SGX- vagy Intel TDX-idézőjelek létrehozásához használt idézőjel-létrehozási/ellenőrzési biztosítékok feloszthatók a következőre:

- A PCK-tanúsítvány. A lekéréshez az ügyfeleknek megbízható hardveres identitáskezelési végpontot kell használniuk.

- Az összes többi ajánlatgenerálási/ellenőrzési biztosíték. A lekéréshez az ügyfelek használhatnak megbízható hardveridentitás-kezelési végpontot vagy Egy Intel Provisioning Certification Service -végpontot (PCS).

Az Intel QPL konfigurációs fájlja (sgx_default_qcnl.conf) három kulcsot tartalmaz a biztosítékvégpontok meghatározásához. A pccs_url kulcs határozza meg a PCK-tanúsítványok lekéréséhez használt végpontot. A collateral_service kulcs meghatározhatja az összes többi ajánlatgenerálási/ellenőrzési biztosíték lekéréséhez használt végpontot. Ha a collateral_service kulcs nincs definiálva, a rendszer lekéri az összes ajánlat-ellenőrzési biztosítékot a kulccsal pccs_url definiált végpontról.

Az alábbi táblázat bemutatja, hogyan állíthatók be ezek a kulcsok.

| Név | Lehetséges végpontok |

|---|---|

pccs_url |

Megbízható hardver-identitáskezelési végpont: https://global.acccache.azure.net/sgx/certification/v3. |

collateral_service |

Megbízható hardveres identitáskezelési végpont (https://global.acccache.azure.net/sgx/certification/v3) vagy Intel PCS-végpont. A sgx_default_qcnl.conf fájl mindig a kulcs legfrissebb végpontja collateral_service . |

A következő kódrészlet egy Intel QPL-konfigurációs fájl példájából származik:

{

"pccs_url": "https://global.acccache.azure.net/sgx/certification/v3/",

"use_secure_cert": true,

"collateral_service": "https://global.acccache.azure.net/sgx/certification/v3/",

"pccs_api_version": "3.1",

"retry_times": 6,

"retry_delay": 5,

"local_pck_url": "http://169.254.169.254/metadata/THIM/sgx/certification/v3/",

"pck_cache_expire_hours": 24,

"verify_collateral_cache_expire_hours": 24,

"custom_request_options": {

"get_cert": {

"headers": {

"metadata": "true"

},

"params": {

"api-version": "2021-07-22-preview"

}

}

}

}

Az alábbi eljárások bemutatják, hogyan módosíthatja az Intel QPL konfigurációs fájlját, és aktiválhatja a módosításokat.

Windows rendszeren

Módosítsa a konfigurációs fájlt.

Győződjön meg arról, hogy a következő beállításjegyzék-helyről és kulcsról/értékről vannak olvasási engedélyek a fájlhoz:

[HKEY_LOCAL_MACHINE\SOFTWARE\Intel\SGX\QCNL] "CONFIG_FILE"="<Full File Path>"Indítsa újra az AESMD szolgáltatást. Nyissa meg például a PowerShellt rendszergazdaként, és használja a következő parancsokat:

Restart-Service -Name "AESMService" -ErrorAction Stop Get-Service -Name "AESMService"

Linuxon

Módosítsa a konfigurációs fájlt. A Vim például a következő paranccsal használható a módosításokhoz:

sudo vim /etc/sgx_default_qcnl.confIndítsa újra az AESMD szolgáltatást. Nyisson meg egy terminált, és futtassa a következő parancsokat:

sudo systemctl restart aesmd systemctl status aesmd

Hogyan biztosítékot kér egy bizalmas virtuális gépen?

Használja az alábbi mintát egy bizalmas virtuális gép (CVM) vendégében a VCEK tanúsítványt és tanúsítványláncot tartalmazó AMD-biztosíték igényléséhez. Erről a biztosítékról és annak forrásáról a verziószámozott chip-ellenőrzőkulcs (VCEK) tanúsítványa és a KDS-interfész specifikációja című témakörben olvashat bővebben.

URI-paraméterek

GET "http://169.254.169.254/metadata/THIM/amd/certification"

Kérés törzse

| Név | Típus | Leírás |

|---|---|---|

Metadata |

Logikai | True A biztosíték visszaadására szolgáló beállítás. |

Mintakérés

curl GET "http://169.254.169.254/metadata/THIM/amd/certification" -H "Metadata: true"

Válaszok

| Név | Leírás |

|---|---|

200 OK |

A JSON formátumú HTTP-törzsben elérhető biztosítékok listája |

Other Status Codes |

Azt ismerteti, hogy miért nem sikerült a művelet |

Definíciók

| Kulcs | Leírás |

|---|---|

VcekCert |

X.509v3-tanúsítvány az RFC 5280-ban meghatározottak szerint |

tcbm |

Megbízható számítástechnikai alap |

certificateChain |

AMD Standard kiadás V kulcs (ASK) és AMD főkulcs (ARK) tanúsítványok |

Hogyan IGÉNYELJEN AMD-biztosítékot egy AZURE Kubernetes-szolgáltatástárolóban egy CVM-csomóponton?

Kövesse az alábbi lépéseket az AMD-biztosíték kéréséhez egy bizalmas tárolóban:

Először hozzon létre egy Azure Kubernetes Service- (AKS-) fürtöt egy CVM-csomóponton, vagy adjon hozzá egy CVM-csomópontkészletet egy meglévő fürthöz:

AKS-fürt létrehozása CVM-csomóponton:

Hozzon létre egy erőforráscsoportot a CVM által támogatott régiók egyikében:

az group create --resource-group <RG_NAME> --location <LOCATION>Hozzon létre egy AKS-fürtöt egy CVM-csomóponttal az erőforráscsoportban:

az aks create --name <CLUSTER_NAME> --resource-group <RG_NAME> -l <LOCATION> --node-vm-size Standard_DC4as_v5 --nodepool-name <POOL_NAME> --node-count 1Konfigurálja a kubectl-et a fürthöz való csatlakozáshoz:

az aks get-credentials --resource-group <RG_NAME> --name <CLUSTER_NAME>

CVM-csomópontkészlet hozzáadása meglévő AKS-fürthöz:

az aks nodepool add --cluster-name <CLUSTER_NAME> --resource-group <RG_NAME> --name <POOL_NAME > --node-vm-size Standard_DC4as_v5 --node-count 1

A parancs használatával

kubectl getellenőrizze a fürthöz való kapcsolatot. Ez a parancs a fürtcsomópontok listáját adja vissza.kubectl get nodesAz alábbi kimeneti példa az előző lépésekben létrehozott egyetlen csomópontot mutatja be. Győződjön meg arról, hogy a csomópont állapota .

ReadyNÉV ÁLLAPOT SZEREPKÖRÖK KOR VERZIÓ aks-nodepool1-31718369-0 Kész ügynök 6m44s 1.12.8-os verzió Hozzon létre egy curl.yaml fájlt az alábbi tartalommal. Definiál egy feladatot, amely egy curl-tárolót futtat az AMD-biztosíték lekéréséhez a megbízható hardveres identitáskezelési végpontról. A Kubernetes-feladatokról további információt a Kubernetes dokumentációjában talál.

apiVersion: batch/v1 kind: Job metadata: name: curl spec: template: metadata: labels: app: curl spec: nodeSelector: kubernetes.azure.com/security-type: ConfidentialVM containers: - name: curlcontainer image: alpine/curl:3.14 imagePullPolicy: IfNotPresent args: ["-H", "Metadata:true", "http://169.254.169.254/metadata/THIM/amd/certification"] restartPolicy: "Never"A curl.yaml fájl az alábbi argumentumokat tartalmazza.

Név Típus Leírás MetadataLogikai TrueA biztosíték visszaadására szolgáló beállítás.Futtassa a feladatot a curl.yaml fájl alkalmazásával:

kubectl apply -f curl.yamlEllenőrizze és várja meg, amíg a pod befejezi a feladatát:

kubectl get podsÍme egy példa egy válaszra:

Név Kész Állapot Újraindul Kor Curl-w7nt8 0/1 Befejeződött 0 72 s Futtassa a következő parancsot a feladatnaplók lekéréséhez és annak ellenőrzéséhez, hogy működik-e. A sikeres kimenetnek tartalmaznia

vcekCertkell az ,tcbméscertificateChaina .kubectl logs job/curl

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: