Microsoft Sentinel sample workspace designs

Ez a cikk a következő mintakövetelményekkel rendelkező szervezetek számára javasolt munkaterület-kialakításokat ismerteti:

- Több-bérlős és régiós, európai adatelkonvertitási követelményekkel

- Egyetlen bérlő több felhővel

- Több bérlő, több régióval és központosított biztonsággal

A cikkben szereplő minták a Microsoft Sentinel-munkaterület tervezési döntési fájával határozzák meg az egyes szervezetek számára legmegfelelőbb munkaterület-kialakítást. További információkért tekintse meg a Microsoft Sentinel-munkaterület architektúrájának ajánlott eljárásait.

Ez a cikk a Microsoft Sentinel üzembe helyezési útmutatójának része.

1. minta: Több bérlő és régió

A Contoso Corporation egy londoni székhelyű multinacionális vállalat. A Contoso világszerte rendelkezik irodákkal, new york-i és tokiói központokkal. A Contoso a közelmúltban migrálta a hatékonyságnövelő csomagját az Office 365-be, és számos számítási feladatot migrált az Azure-ba.

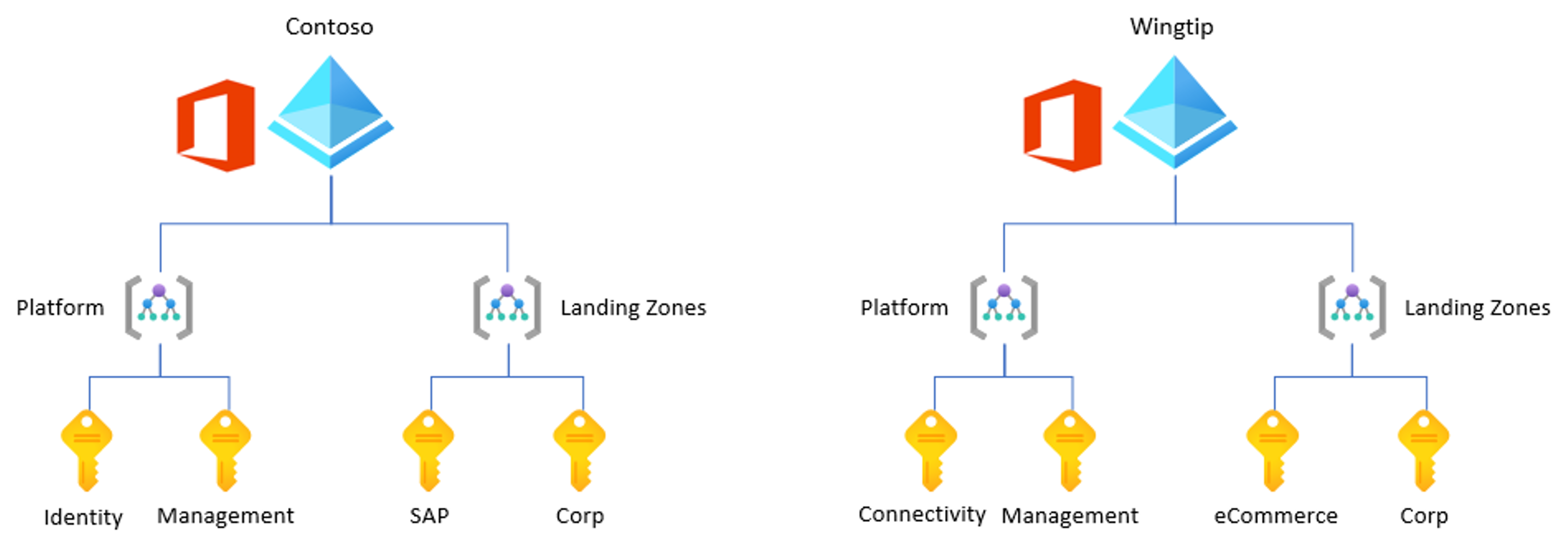

Contoso-bérlők

A Contoso néhány évvel ezelőtti felvásárlása miatt két Microsoft Entra-bérlője van: contoso.onmicrosoft.com és wingtip.onmicrosoft.com. Minden bérlőnek saját Office 365-példánya és több Azure-előfizetése van, ahogyan az alábbi képen látható:

Contoso-megfelelőség és regionális üzembe helyezés

A Contoso jelenleg három különböző régióban üzemelteti az Azure-erőforrásokat: az USA keleti régiójában, az EU északi régiójában és Nyugat-Japánban, és szigorú követelmény, hogy az Európában létrehozott összes adat megmaradjon Európa régióiban.

A Contoso mindkét Microsoft Entra-bérlője mindhárom régióban rendelkezik erőforrásokkal: az USA keleti régiójában, az EU északi régiójában és Nyugat-Japánban

Contoso-erőforrástípusok és -gyűjteménykövetelmények

A Contosónak a következő adatforrásokból kell eseményeket gyűjtenie:

- Office 365

- Microsoft Entra bejelentkezési és naplózási naplók

- Azure-tevékenység

- Windows biztonság helyszíni és Azure-beli virtuálisgép-forrásokból származó események

- Syslog, helyszíni és Azure-beli virtuálisgép-forrásokból

- CEF, több helyszíni hálózati eszközről, például a Palo Alto-ról, a Cisco ASA-ról és a Cisco Meraki-ról

- Több Azure PaaS-erőforrás, például az Azure Firewall, az AKS, a Key Vault, az Azure Storage és az Azure SQL

- Cisco Umbrella

Az Azure-beli virtuális gépek többnyire az EU északi régiójában találhatók, csak néhány az USA keleti és nyugat-japán régiójában. A Contoso a Microsoft Defendert használja az összes Azure-beli virtuális gépen lévő kiszolgálókhoz.

A Contoso várhatóan körülbelül 300 GB/nap adatot fog beszedni az összes adatforrásból.

A Contoso hozzáférési követelményei

A Contoso Azure-környezete már rendelkezik egyetlen meglévő Log Analytics-munkaterülettel, amelyet az operatív csapat használ az infrastruktúra monitorozásához. Ez a munkaterület a Contoso Microsoft Entra-bérlőben, az EU északi régiójában található, és minden régióban az Azure-beli virtuális gépek naplóinak gyűjtésére szolgál. Jelenleg körülbelül 50 GB/nap betöltést adnak.

A Contoso operations csapatának hozzáféréssel kell rendelkeznie a munkaterületen jelenleg található összes naplóhoz, amely számos olyan adattípust tartalmaz, amelyekre nincs szükség az SOC számára, például a Perf, a Elemzések Metrics, a ContainerLog stb. Az operatív csapat nem férhet hozzá a Microsoft Sentinelben gyűjtött új naplókhoz.

A Contoso megoldása

Az alábbi lépések a Microsoft Sentinel-munkaterület tervezési döntési fáját alkalmazzák a Contoso legjobb munkaterület-kialakításának meghatározásához:

A Contoso már rendelkezik egy meglévő munkaterülettel, így megvizsgálhatjuk, hogyan engedélyezheti a Microsoft Sentinelt ugyanabban a munkaterületen.

A nem SOC-adatbetöltés kevesebb, mint 100 GB/nap, így folytathatjuk a 2. lépést, és az 5. lépésben mindenképpen kiválasztjuk a megfelelő lehetőséget.

A Contoso szabályozási követelményekkel rendelkezik, ezért legalább egy Microsoft Sentinel-munkaterületre van szükségünk Európában.

A Contoso két különböző Microsoft Entra-bérlőt használ, és bérlőszintű adatforrásokból, például az Office 365-ből és a Microsoft Entra bejelentkezési és naplózási naplóiból gyűjt, ezért bérlőnként legalább egy munkaterületre van szükségünk.

A Contoso-nak nincs szüksége díjvisszafizetésre, így folytathatjuk az 5. lépéssel.

A Contosónak nem SOC-adatokat kell gyűjtenie, bár nincs átfedés az SOC és a nem SOC adatok között. Emellett az SOC-adatok körülbelül 250 GB/nap méretűek, ezért a költséghatékonyság érdekében külön munkaterületeket kell használniuk.

A Contoso legtöbb virtuális gépe az EU északi régiója, ahol már van munkaterülete. Ezért ebben az esetben a sávszélesség költségei nem okoznak problémát.

A Contoso egyetlen SOC-csapattal rendelkezik, amely a Microsoft Sentinelt fogja használni, így nincs szükség további elkülönítésre.

A Contoso SOC-csapatának minden tagja hozzáfér az összes adathoz, így nincs szükség további elkülönítésre.

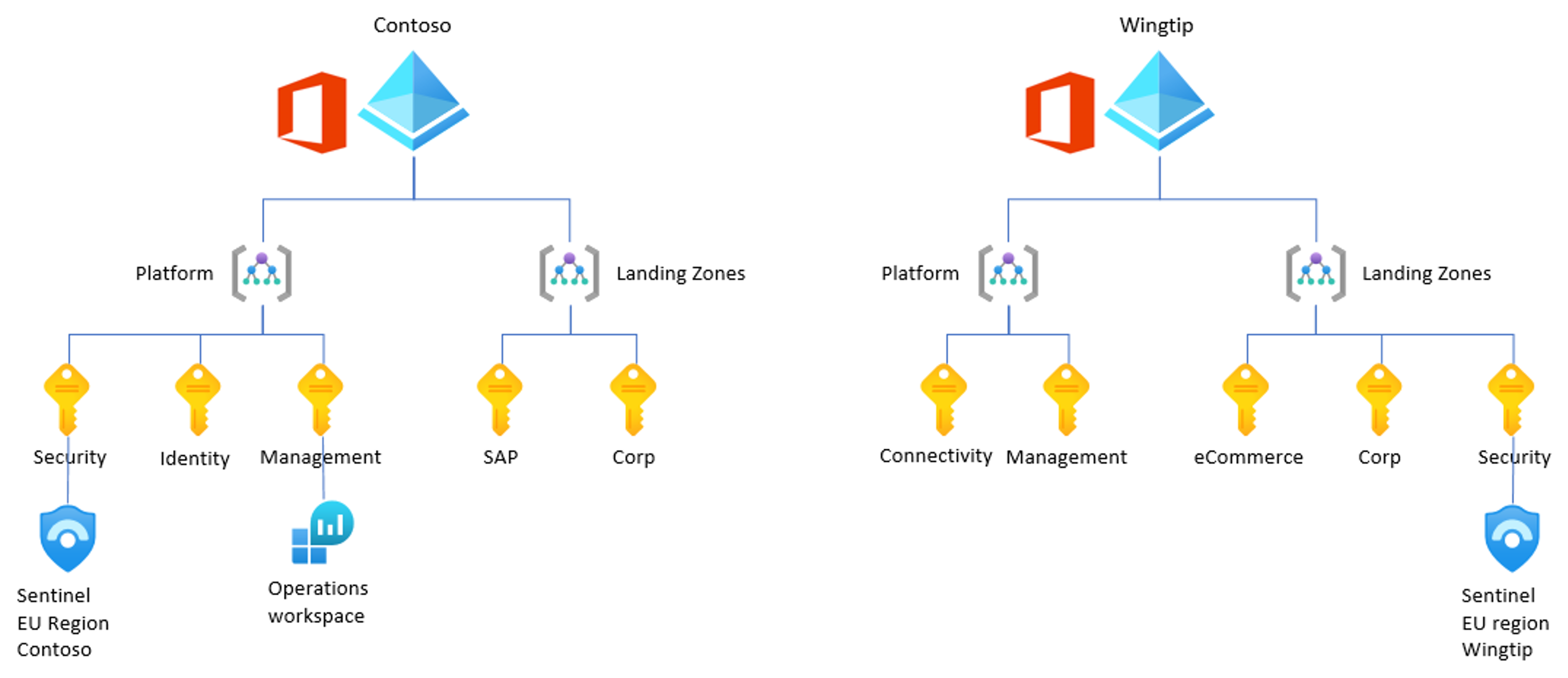

Az eredményül kapott Microsoft Sentinel-munkaterület a Contoso-hoz az alábbi ábrán látható:

A javasolt megoldás a következőket tartalmazza:

Külön Log Analytics-munkaterület a Contoso Operations csapatának. Ez a munkaterület csak a Contoso SOC-csapata által nem szükséges adatokat tartalmazza, például a Perf, Elemzések Metrics vagy ContainerLog táblákat.

Két Microsoft Sentinel-munkaterület, egy minden Microsoft Entra-bérlőben az Office 365-ből, az Azure Activityből, a Microsoft Entra ID-ból és az összes Azure PaaS-szolgáltatásból származó adatok betöltéséhez.

A helyszíni adatforrásokból származó összes többi adat átirányítható a két Microsoft Sentinel-munkaterület egyikére.

2. minta: Egyetlen bérlő több felhővel

Fabrikam egy szervezet székhelye New York City és irodák az egész Egyesült Államok. A Fabrikam megkezdi a felhőbeli utazást, és továbbra is üzembe kell helyeznie az első Azure-célzónát, és át kell telepítenie az első számítási feladatait. A Fabrikam már rendelkezik néhány számítási feladattal az AWS-en, amelyeket a Microsoft Sentinel használatával kívánnak monitorozni.

Fabrikam-bérlői követelmények

A Fabrikam egyetlen Microsoft Entra-bérlővel rendelkezik.

Fabrikam-megfelelőség és regionális üzembe helyezés

A Fabrikam nem rendelkezik megfelelőségi követelményekkel. A Fabrikam számos, az USA-ban található Azure-régióban rendelkezik erőforrásokkal, de a régiók közötti sávszélesség-költségek nem jelentenek jelentős problémát.

Fabrikam-erőforrástípusok és -gyűjteménykövetelmények

A Fabrikamnak a következő adatforrásokból kell eseményeket gyűjtenie:

- Microsoft Entra bejelentkezési és naplózási naplók

- Azure-tevékenység

- Helyszíni és Azure-beli virtuálisgép-forrásokból származó biztonsági események

- Helyszíni és Azure-beli virtuálisgép-forrásokból származó Windows-események

- Teljesítményadatok helyszíni és Azure-beli virtuálisgép-forrásokból

- AWS CloudTrail

- AKS-naplózási és teljesítménynaplók

A Fabrikam hozzáférési követelményei

A Fabrikam Operations csapatának a következőhöz kell hozzáférnie:

- Biztonsági események és Windows-események helyszíni és Azure-beli virtuálisgép-forrásokból

- Teljesítményadatok helyszíni és Azure-beli virtuálisgép-forrásokból

- AKS-teljesítmény (Tároló Elemzések) és naplózási naplók

- Minden Azure-tevékenységadat

A Fabrikam SOC csapatának a következőhöz kell hozzáférnie:

- Microsoft Entra bejelentkezési és naplózási naplók

- Minden Azure-tevékenységadat

- Helyszíni és Azure-beli virtuálisgép-forrásokból származó biztonsági események

- AWS CloudTrail-naplók

- AKS-naplózási naplók

- A Microsoft Sentinel teljes portálja

A Fabrikam megoldása

Az alábbi lépések a Microsoft Sentinel munkaterület tervezési döntési fáját alkalmazzák a Fabrikam legjobb munkaterület-kialakításának meghatározásához:

A Fabrikamnak nincs meglévő munkaterülete, ezért folytassa a 2. lépésben.

A Fabrikamnak nincsenek szabályozási követelményei, ezért folytassa a 3. lépésben.

A Fabrikam egy bérlős környezettel rendelkezik. folytassa a 4. lépésben.

A Fabrikamnak nem kell felosztania a díjakat, ezért folytassa az 5. lépésben.

A Fabrikamnak külön munkaterületekre lesz szüksége az SOC és az operations csapatok számára:

A Fabrikam Operations csapatának teljesítményadatokat kell gyűjtenie mind a virtuális gépekről, mind az AKS-ből. Mivel az AKS diagnosztikai beállításokon alapul, meghatározott naplókat választhatnak ki az adott munkaterületekre való küldéshez. A Fabrikam dönthet úgy, hogy AKS-naplókat küld a Microsoft Sentinel munkaterületre, az összes AKS-naplót pedig egy külön munkaterületre, ahol a Microsoft Sentinel nincs engedélyezve. Azon a munkaterületen, ahol a Microsoft Sentinel nincs engedélyezve, a Fabrikam engedélyezi a Tároló Elemzések megoldást.

Windows rendszerű virtuális gépek esetén a Fabrikam az Azure Monitoring Agent (AMA) használatával feloszthatja a naplókat, biztonsági eseményeket küldhet a Microsoft Sentinel munkaterületre, valamint a teljesítményt és a Windows-eseményeket a munkaterületre a Microsoft Sentinel nélkül.

A Fabrikam úgy dönt, hogy csak SOC-adatokként veszi figyelembe az átfedésben lévő adatokat, például a biztonsági eseményeket és az Azure-tevékenységeseményeket, és elküldi ezeket az adatokat a munkaterületnek a Microsoft Sentinellel.

A sávszélesség költségei nem jelentenek nagy gondot a Fabrikam számára, ezért folytassa a 7. lépéssel.

A Fabrikam már úgy döntött, hogy külön munkaterületeket használ az SOC és az Operations csapatok számára. Nincs szükség további elkülönítésre.

A Fabrikamnak szabályoznia kell az átfedésben lévő adatokhoz való hozzáférést, beleértve a biztonsági eseményeket és az Azure-tevékenységeseményeket, de nincs sorszintű követelmény.

A biztonsági események és az Azure-tevékenységesemények nem egyéni naplók, így a Fabrikam táblaszintű RBAC használatával hozzáférést biztosíthat ehhez a két táblához az operatív csapat számára.

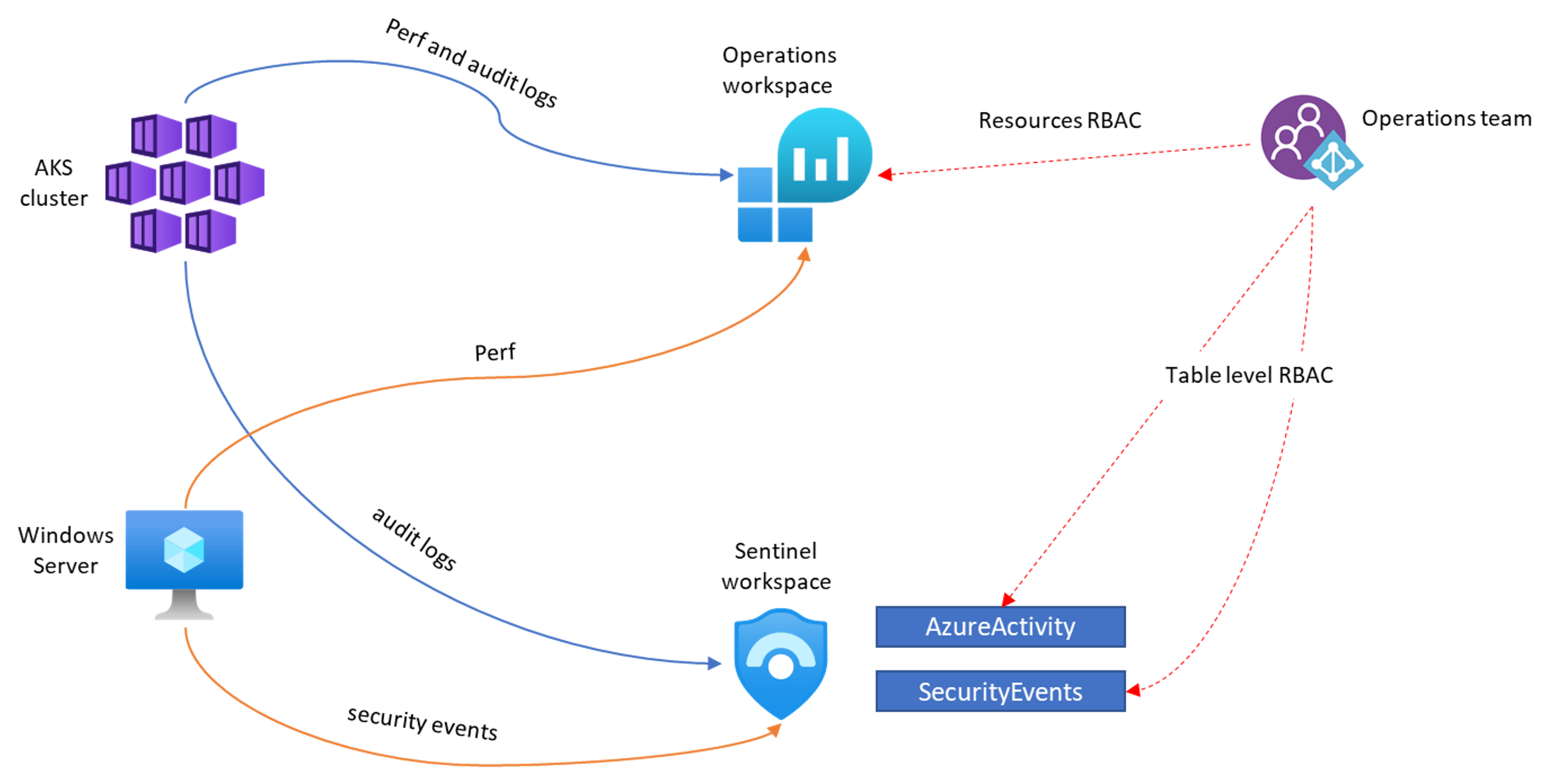

A Fabrikamhoz készült Microsoft Sentinel-munkaterület kialakítását az alábbi ábrán szemléltetjük, amely csak a fő naplóforrásokat tartalmazza a tervezés egyszerűsége érdekében:

A javasolt megoldás a következőket tartalmazza:

Két különálló munkaterület az USA-régióban: az egyik a Microsoft Sentinelt engedélyező SOC-csapatnak, a másik pedig az operatív csapatnak, a Microsoft Sentinel nélkül.

Az Azure Monitoring Agent (AMA) annak meghatározására szolgál, hogy mely naplókat küldi el a rendszer az egyes munkaterületekre az Azure-ból és a helyszíni virtuális gépekről.

Diagnosztikai beállítások, amelyek annak meghatározására szolgálnak, hogy mely naplók érkeznek az egyes munkaterületekre az Azure-erőforrásokból, például az AKS-ből.

Átfedésben lévő adatok küldése a Microsoft Sentinel-munkaterületre táblaszintű RBAC-vel, amely szükség szerint hozzáférést biztosít az operatív csapatnak.

3. minta: Több bérlő és régió és központosított biztonság

Az Adventure Works egy tokiói székhelyű nemzetközi vállalat. Az Adventure Works 10 különböző al-entitásból áll, amelyek a világ különböző országaiban/régióiban alapulnak.

Az Adventure Works a Microsoft 365 E5-ügyfél, és már rendelkezik számítási feladatokkal az Azure-ban.

Az Adventure Works bérlői követelményei

Az Adventure Works három különböző Microsoft Entra-bérlőt kínál, egyet az egyes kontinenseken, ahol al entitásokkal rendelkeznek: Ázsia, Európa és Afrika. A különböző al entitások országai/régiói identitásuk a földrész bérlőjében vannak, amelyhez tartoznak. A japán felhasználók például az ázsiai bérlőben, a német felhasználók az európai bérlőben, az egyiptomi felhasználók pedig az Afrikai bérlőben találhatók.

Az Adventure Works megfelelőségi és regionális követelményei

Az Adventure Works jelenleg három Azure-régiót használ, amelyek mindegyike a kontinenshez igazodik, amelyben az alentitások találhatók. Az Adventure Works nem rendelkezik szigorú megfelelőségi követelményekkel.

Az Adventure Works erőforrástípusai és gyűjtési követelményei

Az Adventure Worksnek az alábbi adatforrásokat kell összegyűjtenie az egyes alentitásokhoz:

- Microsoft Entra bejelentkezési és naplózási naplók

- Office 365-naplók

- Microsoft Defender XDR nyers végpontnaplókhoz

- Azure-tevékenység

- Microsoft Defender for Cloud

- Azure PaaS-erőforrások, például az Azure Firewallból, az Azure Storage-ból, az Azure SQL-ből és az Azure WAF-ből

- Biztonsági és windowsos események Azure-beli virtuális gépekről

- CEF-naplók helyszíni hálózati eszközökről

Az Azure-beli virtuális gépek a három kontinensen vannak szétszórva, de a sávszélesség költségei nem jelentenek problémát.

Az Adventure Works hozzáférési követelményei

Az Adventure Works egyetlen, központosított SOC-csapattal rendelkezik, amely felügyeli az összes különböző al entitás biztonsági műveleteit.

Az Adventure Works három független SOC-csapatból áll, egy-egy a kontinensek mindegyikéhez. Minden kontinens SOC-csapata csak a régióban létrehozott adatokat érheti el anélkül, hogy más kontinensekről származó adatokat látnál. Az Asia SOC-csapatnak például csak az Ázsiában üzembe helyezett Azure-erőforrásokból, az ázsiai bérlőből származó Microsoft Entra-bejelentkezésekhez és az ázsiai bérlőtől származó Defender végpontnaplókhoz kell hozzáférnie.

Minden kontinens SOC-csapatának hozzá kell férnie a Microsoft Sentinel portál teljes felületéhez.

Az Adventure Works üzemeltetési csapata önállóan működik, és saját munkaterületekkel rendelkezik a Microsoft Sentinel nélkül.

Adventure Works-megoldás

Az alábbi lépések a Microsoft Sentinel munkaterület tervezési döntési fáját alkalmazzák az Adventure Works legjobb munkaterület-kialakításának meghatározásához:

Az Adventure Works üzemeltetési csapata saját munkaterületekkel rendelkezik, ezért folytassa a 2. lépésben.

Az Adventure Works nem rendelkezik jogszabályi követelményekkel, ezért folytassa a 3. lépésben.

Az Adventure Works három Microsoft Entra-bérlőt használ, és bérlőszintű adatforrásokat, például Office 365-naplókat kell gyűjtenie. Ezért az Adventure Worksnek legalább Microsoft Sentinel-munkaterületeket kell létrehoznia, mindegyik bérlőhöz egyet.

Az Adventure Works-nek nem kell felosztania a díjakat, ezért folytassa az 5. lépésben.

Mivel az Adventure Works üzemeltetési csapata saját munkaterületekkel rendelkezik, a döntésben figyelembe vett összes adatot az Adventure Works SOC csapata fogja használni.

A sávszélesség költségei nem jelentenek jelentős problémát az Adventure Works esetében, ezért folytassa a 7. lépéssel.

Az Adventure Works-nek tulajdon alapján kell elkülönítenie az adatokat, mivel minden tartalom SOC-csapatának csak az adott tartalomhoz kapcsolódó adatokhoz kell hozzáférnie. Azonban minden kontinens SOC-csapatának hozzá kell férnie a Teljes Microsoft Sentinel portálhoz.

Az Adventure Works-nek nem kell táblázat alapján szabályoznia az adathozzáférést.

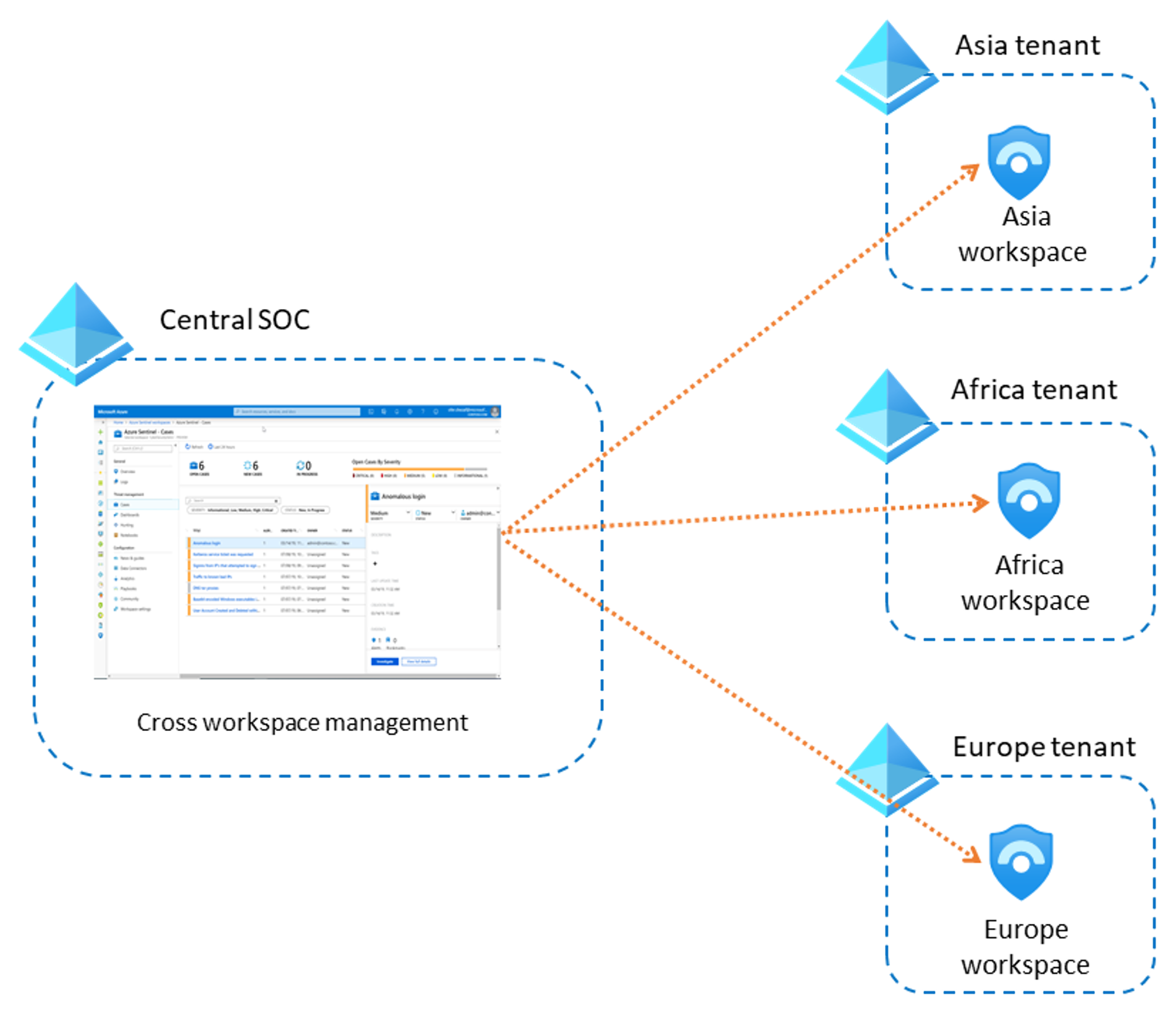

Az Adventure Works-hez készült Microsoft Sentinel-munkaterület kialakítását az alábbi ábrán szemléltetjük, amely csak a fő naplóforrásokat tartalmazza a tervezés egyszerűsége érdekében:

A javasolt megoldás a következőket tartalmazza:

Külön Microsoft Sentinel-munkaterület minden Microsoft Entra-bérlőhöz. Minden munkaterület összegyűjti a bérlőjével kapcsolatos adatokat az összes adatforráshoz.

Minden kontinens SOC-csapata csak a saját bérlőjében fér hozzá a munkaterülethez, biztosítva, hogy csak a bérlő határain belül létrehozott naplók legyenek elérhetők az egyes SOC-csapatok számára.

A központi SOC-csapat továbbra is működhet egy külön Microsoft Entra-bérlőből, az Azure Lighthouse használatával pedig hozzáférhet a különböző Microsoft Sentinel-környezetekhez. Ha nincs másik bérlő, a központi SOC-csapat továbbra is használhatja az Azure Lighthouse-t a távoli munkaterületek eléréséhez.

A központi SOC-csapat egy másik munkaterületet is létrehozhat, ha olyan összetevőket kell tárolnia, amelyek rejtve maradnak a kontinens SOC-csapatai elől, vagy ha olyan adatokat szeretne betöltésre, amelyek nem relevánsak a kontinens SOC-csapatai számára.

További lépések

Ebben a cikkben áttekintette a szervezetek számára javasolt munkaterület-terveket.